Los investigadores de ESET han descubierto una vulnerabilidad en WinRAR que está siendo explotada por el grupo ruso RomCom. Esta es al menos la tercera vez que RomCom ha sido sorprendido explotando una importante vulnerabilidad de zero-day in the wild. Los ejemplos anteriores incluyen el abuso de CVE-2023-36884 a través de Microsoft Word en junio de 2023, y las vulnerabilidades combinadas asignadas CVE-2024-9680 encadenadas con otra vulnerabilidad previamente desconocida en Windows, CVE-2024-49039, dirigidas a versiones vulnerables de Firefox, Thunderbird y el navegador Tor, que conducen a la ejecución de código arbitrario en el contexto del usuario conectado en octubre de 2024.

Puntos clave de este blogpost:

- Si utilizas WinRAR u otros componentes afectados, como las versiones para Windows de sus utilidades de línea de comandos, UnRAR.dll o el código fuente portable de UnRAR, actualiza inmediatamente a la última versión.

- El 18 de julio de 2025, los investigadores de ESET descubrieron una vulnerabilidad de día cero desconocida hasta entonces en WinRAR que estaba siendo explotada.

- El análisis del exploit llevó al descubrimiento de la vulnerabilidad, ahora asignada CVE-2025-8088: una vulnerabilidad de path traversal, posible gracias al uso de flujos de datos alternativos.

- Tras una notificación inmediata, WinRAR publicó una versión parcheada el 30 de julio de 2025.

- La vulnerabilidad permite ocultar archivos maliciosos en un archivo comprimido, que se despliegan silenciosamente al extraerlo.

- Los intentos de explotación con éxito proporcionaron varios backdoors utilizados por el grupo RomCom, concretamente una variante de SnipBot, RustyClaw y el agente Mythic.

- Esta campaña se dirigió a empresas financieras, de fabricación, defensa y logística de Europa y Canadá.

Perfil de RomCom

RomCom (también conocido como Storm-0978, Tropical Scorpius o UNC2596) es un grupo alineado con Rusia que lleva a cabo tanto campañas oportunistas contra determinados sectores empresariales como operaciones de espionaje selectivo. El enfoque del grupo ha cambiado para incluir operaciones de espionaje que recopilan inteligencia, en paralelo con sus operaciones de ciberdelincuencia más convencionales. El backdoor utilizado habitualmente por el grupo es capaz de ejecutar comandos y descargar módulos adicionales en la máquina de la víctima.

El descubrimiento de CVE-2025-8088

El 18 de julio de 2025, observamos una DLL maliciosa llamada msedge.dll en un archivo RAR que contenía rutas inusuales que llamaron nuestra atención. Tras un análisis más detallado, descubrimos que los atacantes estaban explotando una vulnerabilidad desconocida hasta entonces que afectaba a WinRAR, incluida la versión 7.12, entonces vigente. El 24 de julio de 2025, nos pusimos en contacto con el desarrollador de WinRAR y, ese mismo día, se corrigió la vulnerabilidad y se publicó WinRAR 7.13 beta 1. WinRAR 7.13 se publicó el 30 de julio de 2025. Se recomienda a los usuarios de WinRAR que instalen la última versión lo antes posible para mitigar el riesgo. Ten en cuenta que las soluciones de software que dependen de versiones de Windows disponibles públicamente de UnRAR.dll o su código fuente correspondiente también están afectadas, especialmente aquellas que no han actualizado sus dependencias.

La vulnerabilidad, rastreada como CVE-2025-8088, utiliza flujos de datos alternativos (ADS) para atravesar la ruta. Una vulnerabilidad similar (CVE-2025-6218) que afectaba a WinRAR había sido revelada el 19 de junio de 2025, aproximadamente un mes antes.

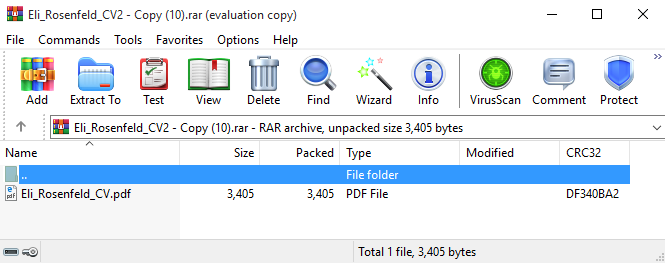

Los atacantes crearon especialmente el archivo para que aparentemente sólo contuviera un archivo benigno (ver Figura 1), mientras que contiene muchos ADS maliciosos (no hay indicación de ellos desde el punto de vista del usuario).

Una vez que la víctima abre este archivo aparentemente benigno, WinRAR lo desempaqueta junto con todos sus ADS. Por ejemplo, para Eli_Rosenfeld_CV2 - Copy (10).rar, se despliega una DLL maliciosa en %TEMP%. Del mismo modo, se despliega un archivo LNK malicioso en el directorio de inicio de Windows, con lo que se consigue la persistencia mediante la ejecución en el inicio de sesión del usuario.

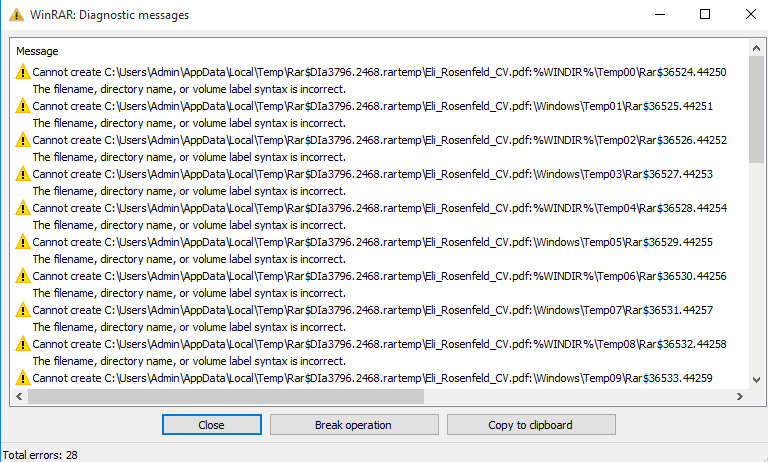

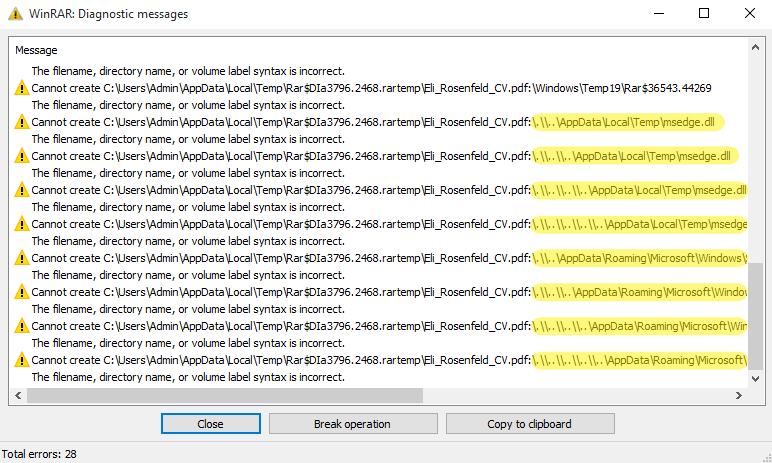

Para asegurar un mayor éxito, los atacantes proporcionaron múltiples ADS con profundidades crecientes de elementos de ruta relativa del directorio padre (..\\\). Sin embargo, esto introduce rutas inexistentes sobre las que WinRAR advierte visiblemente. Curiosamente, los atacantes añadieron ADS que contienen datos ficticios y se espera que tengan rutas no válidas. Sospechamos que los atacantes los introdujeron para que la víctima no se percatara de las rutas DLL y LNK sospechosas (ver Figura 2). Sólo al desplazarse hacia abajo en la interfaz de usuario de WinRAR se revelan las rutas sospechosas, como se ve en la Figura 3.

Cadena de compromiso

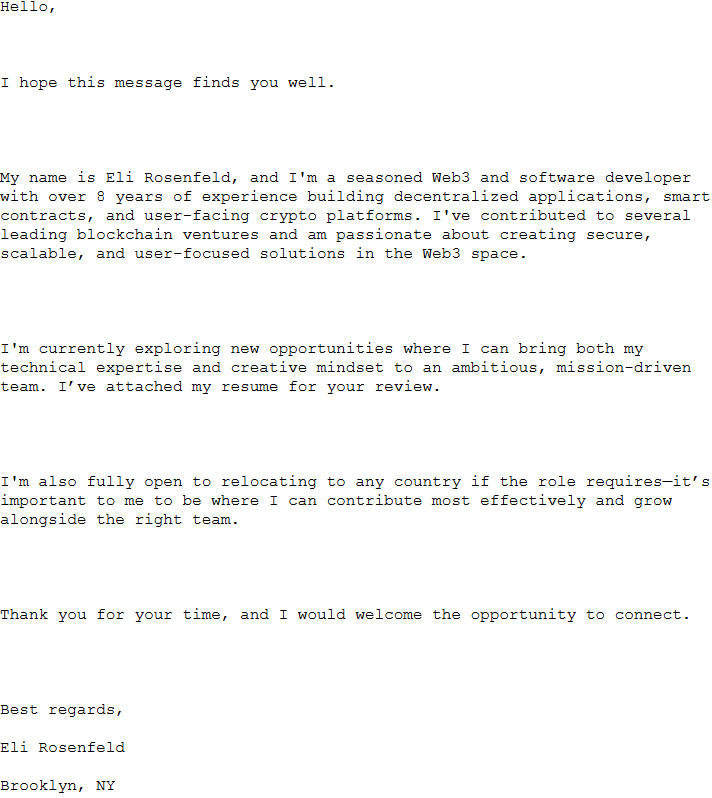

Según la telemetría de ESET, estos archivos se utilizaron en campañas de spearphishing del 18 al 21 de julio de 2025, dirigidas a empresas financieras, de fabricación, defensa y logística de Europa y Canadá. La Tabla 1 contiene los correos electrónicos de spearphishing -remitente, asunto y nombre del archivo adjunto- utilizados en las campañas, y la Figura 4 muestra el mensaje que observamos en un correo electrónico. En todos los casos, los atacantes enviaron un CV con la esperanza de que un objetivo curioso lo abriera. Según la telemetría de ESET, ninguno de los objetivos se vio comprometido.

Tabla 1. Correos electrónicos de spearphishing observados en la telemetría de ESET

| Sender | Subject | Attachment |

| Simona <2constheatcomshirl@seznam[.]cz> | Experienced Web3 Developer – CV Attached for Consideration | Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy - Copy.rar |

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (10).rar | ||

| Marshall Rico <geoshilovyf@gmx[.]com> | Motivated Applicant - Resume Enclosed | cv_submission.rar |

| Simona <93leocarperpiyd@seznam[.]cz> | ||

| Simona <93geoprobmenfuuu@seznam[.]cz> | ||

| Simona <2constheatcomshirl@seznam[.]cz> | ||

| Simona <3tiafratferpate@seznam[.]cz> | ||

| Russell Martin <sampnestpihydbi@gmx[.]com> | Job Application | Datos adjuntos sin título 00170.dat |

| Pepita Cordero <stefanmuribi@gmx[.]net> | Application for Job Openings - Pepita Cordero | JobDocs_July2025.rar |

| Sacchetti Jami <patricklofiri@gmx[.]net> | Application for Job Openings - Sacchetti Jami | Recruitment_Dossier_July_2025.rar |

| Jennifer Hunt <emponafinpu@gmx[.]com> | Applying for the Role | cv_submission.rar |

Estos archivos RAR siempre contienen dos archivos maliciosos: un archivo LNK, descomprimido en el directorio de inicio de Windows, y una DLL o EXE, descomprimidos en %TEMP% o %LOCALAPPDATA%. Algunos de los archivos comparten el mismo malware. Hemos identificado tres cadenas de ejecución.

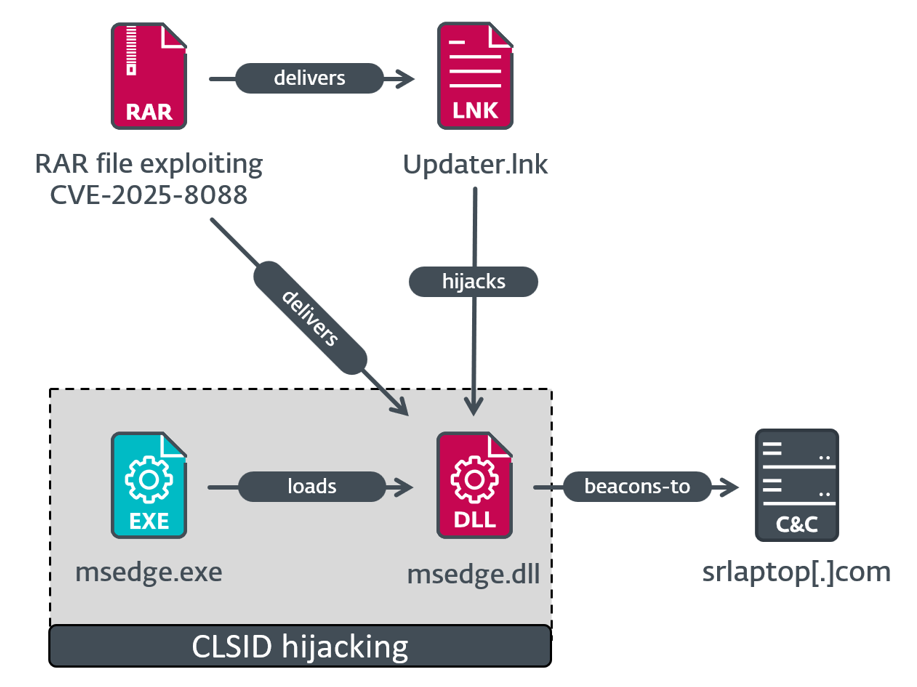

Cadena de ejecución del agente Mythic

En la primera cadena de ejecución, representada en la Figura 5, el archivo LNK malicioso Updater.lnk añade el valor de registro HKCU\SOFTWARE\Classes\CLSID\{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32 y lo establece en %TEMP%\msedge.dll. Esto se utiliza para activar la ejecución de esa DLL a través de COM hijacking. En concreto, el CLSID corresponde al objeto PSFactoryBuffer presente en npmproxy.dll. Como resultado, cualquier ejecutable que intente cargarlo (por ejemplo, Microsoft Edge) desencadenará la ejecución del código de la DLL maliciosa. Esta DLL es responsable de descifrar el shellcode incrustado mediante AES y ejecutarlo posteriormente. Curiosamente, recupera el nombre de dominio de la máquina actual, —que suele incluir el nombre de la empresa—, y lo compara con un valor codificado. Si no coinciden., el rpigrama cierra automáticamente. Esto significa que los atacantes habían realizado un reconocimiento previo, lo que confirma que este correo electrónico tenía un objetivo muy concreto.

El shellcode cargado parece ser un perfil C2 dynamichttp para el agente Mythic que tiene el siguiente servidor C&C: https://srlaptop[.]com/s/0.7.8/clarity.js.

Se incluye una configuración estándar para el perfil dynamichttp C2 y otra personalizada, que se muestra en la Figura 6. Al igual que en la etapa anterior, esta configuración contiene un nombre de dominio hardcodeado del objetivo.

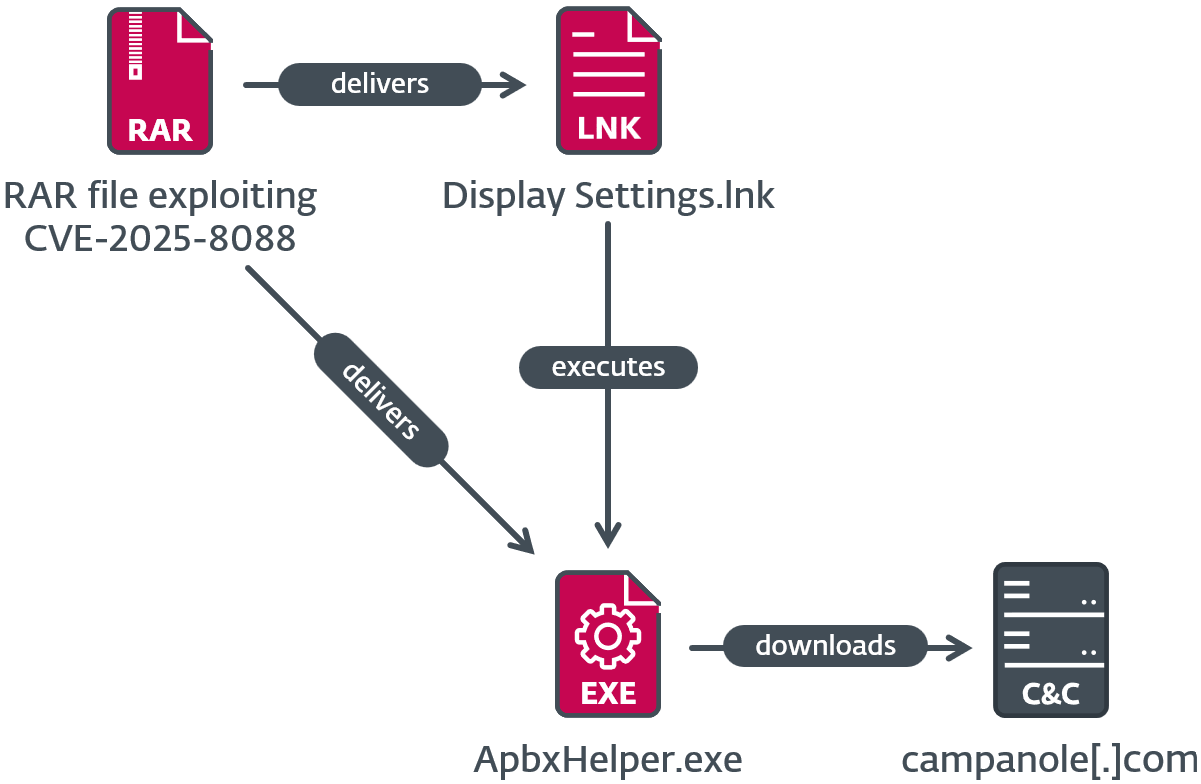

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}Cadena de ejecución de la variante SnipBot

En la segunda cadena de ejecución, que se muestra en la Figura 7, el archivo LNK malicioso Display Settings.lnk ejecuta %LOCALAPPDATA%\ApbxHelper.exe. Se trata de una versión modificada de PuTTY CAC, que es una bifurcación de PuTTY, y está firmada con un certificado de firma de código no válido. El código adicional utiliza el nombre de archivo como clave para descifrar cadenas y la siguiente etapa, que es shellcode. El shellcode parece ser una variante de SnipBot, malware atribuido a RomCom por UNIT 42. El código shell sólo se ejecuta si hay un valor de registro específico(68 para esta muestra) en la clave de registro HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\ (en otras palabras, si se han abierto recientemente al menos 69 documentos); se trata de una técnica antianálisis para evitar la ejecución en una máquina virtual o sandbox vacía. Si se abrieron recientemente al menos 69 documentos, el shellcode de la siguiente etapa se descifra utilizando el nombre de la clave de registro (por ejemplo, 68, pero convertido de cadena a entero), y se ejecuta, descargando otra etapa desde https://campanole[.]com/TOfrPOseJKZ.

También encontramos un ApbxHelper.exe idéntico dentro de Adverse_Effect_Medical_Records_2025.rar, subido a VirusTotal desde Alemania. Este archivo también explota la vulnerabilidad CVE-2025-8088.

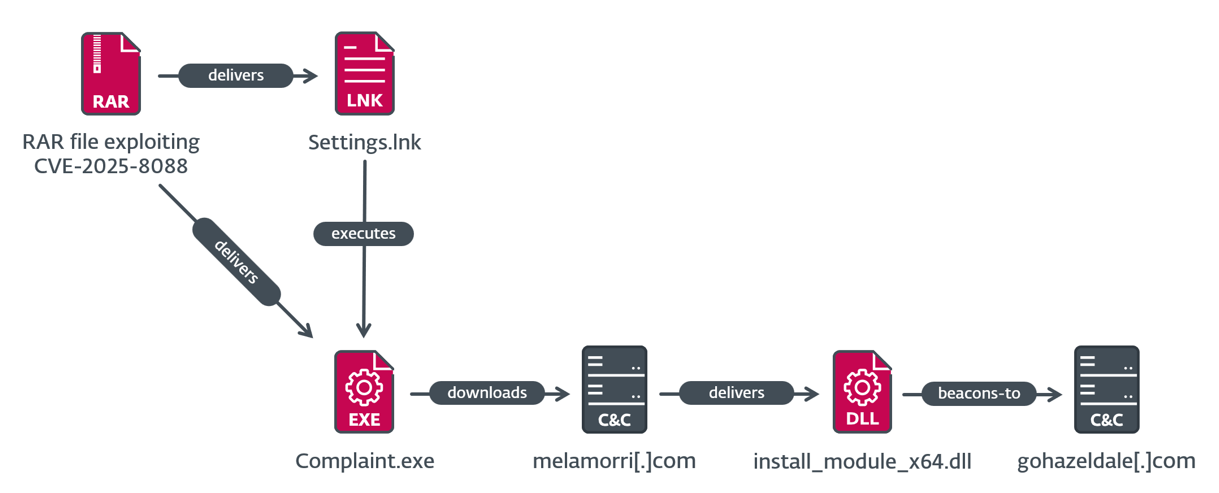

Cadena de ejecución de MeltingClaw

En el tercer caso de ejecución, que se muestra en la Figura 8, el archivo LNK malicioso Settings.lnk ejecuta %LOCALAPPDATA%\Complaint.exe, que es RustyClaw - un downloader escrito en Rust analizado previamente por Talos. Esta muestra está firmada con un certificado de firma de código no válido, que es diferente del certificado de firma de código utilizado en la variante SnipBot. RustyClaw descarga y ejecuta otro payload, de https://melamorri[.]com/iEZGPctehTZ. Este payload (SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83), con nombre interno install_module_x64.dll, coincide parcialmente con el análisis de MeltingClaw realizado por Proofpoint, un downloader diferente atribuido a RomCom. El servidor de C&C de la muestra MeltingClaw que hemos observado es https://gohazeldale[.]com.

Atribución

Atribuimos las actividades observadas a RomCom con un alto grado de confianza basándonos en la región objetivo, las TTP y el malware utilizado.

No es la primera vez que RomCom utiliza exploits para comprometer a sus víctimas. En junio de 2023, el grupo realizó una campaña de spearphishing dirigida a entidades de defensa y gubernamentales de Europa, con señuelos relacionados con el Congreso Mundial Ucraniano. El documento de Microsoft Word adjunto al correo electrónico intentaba explotar la vulnerabilidad CVE-2023-36884, según ha documentado el equipo de Investigación e Inteligencia de Amenazas de BlackBerry.

El 8 de octubre de 2024, el grupo explotó una vulnerabilidad entonces desconocida en el navegador Firefox. El exploit apuntaba a una vulnerabilidad use-after-free en las líneas de tiempo de Animación de Firefox, permitiendo a un atacante lograr la ejecución de código en un proceso de contenido, con el objetivo de entregar el backdoor RomCom. Se asignó el identificador de vulnerabilidad CVE-2024-9680, como se documenta en nuestro blog WeLiveSecurity.

Otras actividades

Somos conscientes de que esta vulnerabilidad también ha sido explotada por otro actor de amenazas, y fue descubierta de forma independiente por la empresa rusa de ciberseguridad BI.ZONE. Cabe destacar que este segundo actor de amenazas comenzó a explotar CVE-2025-8088 unos días después de que RomCom empezara a hacerlo.

Conclusión

Al explotar una vulnerabilidad de zero-day previamente desconocida en WinRAR, el grupo RomCom ha demostrado que está dispuesto a invertir grandes esfuerzos y recursos en sus ciberoperaciones. Esta es al menos la tercera vez que RomCom utiliza una vulnerabilidad de zero-day in the wild, lo que pone de manifiesto su constante interés en adquirir y utilizar exploits para ataques selectivos. La campaña descubierta se dirigió a sectores que coinciden con los intereses típicos de los grupos APT alineados con Rusia, lo que sugiere una motivación geopolítica detrás de la operación.

Queremos agradecer al equipo de WinRAR su cooperación y rápida respuesta, y reconocer su esfuerzo por publicar un parche en tan sólo un día.

Gracias a Peter Košinár por su ayuda en el análisis.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de indicadores de compromiso (IoCs) y muestras en nuestro repositorio GitHub.

Archivos

| SHA-1 | Filename | Detection | Description |

| 371A5B8BA86FBCAB80D4 |

Adverse_Effect_Medi |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088; found on VirusTotal. |

| D43F49E6A586658B5422 |

cv_submission.rar |

LNK/Agent.AJN July

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| F77DBA76010A9988C9CE |

Eli_Rosenfeld_CV2 - |

Win64/Agent.GMQ | Archive exploiting CVE‑2025‑8088. |

| 676086860055F6591FED |

Datos adjuntos sin |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| 1F25E062E8E9A4F1792C |

JobDocs_July2025.rar |

LNK/Agent.AJN

Win64/TrojanDownlo

|

Archive exploiting CVE‑2025‑8088. |

| C340625C779911165E39 |

cv_submission.rar |

LNK/Agent.AJN

Win64/Agent.GPM

|

Archive exploiting CVE‑2025‑8088. |

| C94A6BD6EC88385E4E83 |

Recruitment_Dossier |

LNK/Agent.AJN

Win64/TrojanDownlo

|

Archive exploiting CVE‑2025‑8088. |

| 01D32FE88ECDEA2B934A |

install_module_x64 |

Win64/Agent.GNV | MeltingClaw |

| AE687BEF963CB30A3788 |

msedge.dll | Win64/Agent.GMQ | Mythic agent used by RomCom |

| AB79081D0E26EA278D3D |

Complaint.exe | Win64/TrojanDownlo |

RustyClaw |

| 1AEA26A2E2A7711F89D0 |

ApbxHelper.exe | Win64/Agent.GPM | SnipBot variant |

Red

| IP | Domain | Hosting provider | First seen | Details |

| 162.19.175[.]44 | gohazeldale |

OVH SAS | 2025‑06‑05 | MeltingClaw C&C server. |

| 194.36.209[.]127 | srlaptop[.]com | CGI GLOBAL LIMITED | 2025‑07‑09 | C&C server of the Mythic agent used by RomCom. |

| 85.158.108[.]62 | melamorri[.]com | HZ‑HOSTING‑LTD | 2025‑07‑07 | RustyClaw C&C server. |

| 185.173.235[.]134 | campanole[.]com | FiberXpress BV | 2025‑07‑18 | C&C server of the SnipBot variant. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 17 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1583 | Acquire Infrastructure | RomCom sets up VPSes and buys domain names. |

| T1587.001 | Develop Capabilities: Malware | RomCom develops malware in multiple programming languages. | |

| T1587.004 | Develop Capabilities: Exploits | RomCom may develop exploits used for initial compromise. | |

| T1588.005 | Obtain Capabilities: Exploits | RomCom may acquire exploits used for initial compromise. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | RomCom may obtain information about vulnerabilities that it uses for targeting victims. | |

| T1608 | Stage Capabilities | RomCom stages malware on multiple delivery servers. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | RomCom compromises victims with a malicious RAR attachment sent via spearphishing. |

| Execution | T1204.002 | User Execution: Malicious File | RomCom lures victims into opening a weaponized RAR archive containing an exploit. |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | For persistence, RomCom stores a LNK file in the Startup folder. |

| T1546.015 | Event Triggered Execution: Component Object Model Hijacking | RomCom hijacks CLSIDs for persistence. | |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion | RomCom detects virtual environments by checking for enough RecentDocs. |

| T1480 | Execution Guardrails | RomCom stops execution if running in a virtual environment. It also checks for a hardcoded domain name before executing. | |

| T1036.001 | Masquerading: Invalid Code Signature | RomCom tries to appear more legitimate to users and security tools that improperly handle digital signatures. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | RomCom decrypts and resolves API dynamically. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | RomCom decrypts shellcode based on filename and machine artifacts. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | The RomCom backdoor collects passwords, cookies, and sessions using a browser stealer module. |

| T1552.001 | Unsecured Credentials: Credentials In Files | The RomCom backdoor collects passwords using a file reconnaissance module. | |

| Discovery | T1087 | Account Discovery | The RomCom backdoor collects username, computer, and domain data. |

| T1518 | Software Discovery | The RomCom backdoor collects information about installed software and versions. | |

| Lateral Movement | T1021 | Remote Services | The RomCom backdoor creates SSH tunnels to move laterally within compromised networks. |

| Collection | T1560 | Archive Collected Data | The RomCom backdoor stores data in a ZIP archive for exfiltration. |

| T1185 | Man in the Browser | The RomCom backdoor steals browser cookies, history, and saved passwords. | |

| T1005 | Data from Local System | The RomCom backdoor collects specific file types based on file extensions. | |

| T1114.001 | Email Collection: Local Email Collection | The RomCom backdoor collects files with .msg, .eml, and .email extensions. | |

| T1113 | Screen Capture | The RomCom backdoor takes screenshots of the victim’s computer. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | The RomCom backdoor uses HTTP or HTTPS as a C&C protocol. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | The RomCom backdoor encrypts communication using SSL certificates. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | The RomCom backdoor exfiltrates data using the HTTPS C&C channel. |

| Impact | T1657 | Financial Theft | RomCom compromises companies for financial interest. |