Los investigadores de ESET han observado recientemente una nueva instancia de la Operación DreamJob —una campaña que rastreamos bajo el paraguas de Lazarus, alineado con Corea del Norte— en la fueron atacadas varias empresas europeas activas en la industria de defensa. Algunas de ellas están muy involucradas en el sector de los vehículos aéreos no tripulados (UAV), lo que sugiere que la operación puede estar vinculada a los esfuerzos actuales de Corea del Norte para ampliar su programa de aviones no tripulados. Este artículo analiza las implicaciones geopolíticas más amplias de la campaña y ofrece una visión general de las herramientas utilizadas por los atacantes.

Puntos clave de este blogpost:

- Los ataques de Lazarus contra empresas que desarrollan tecnología de vehículos aéreos no tripulados coinciden con la reciente evolución del programa norcoreano de aviones no tripulados.

- Se sospecha que el objetivo principal de los atacantes era probablemente el robo de información patentada y conocimientos técnicos de fabricación.

- Basándonos en la técnica de ingeniería social utilizada para el acceso inicial, la troyanización de proyectos de código abierto de GitHub y el despliegue de ScoringMathTea, consideramos que estos ataques son una nueva oleada de la campaña Operación DreamJob.

- La evolución más significativa del grupo es la introducción de nuevas bibliotecas diseñadas para el proxy DLL y la selección de nuevos proyectos de código abierto para troyanizarlos y mejorar la evasión.

Perfil de Lazarus y su operación DreamJob

El grupo Lazarus (también conocido como HIDDEN COBRA) es un grupo APT vinculado a Corea del Norte que lleva activo al menos desde 2009. Es responsable de incidentes de gran repercusión, como el hackeo de Sony Pictures Entertainment y los ciberataques de decenas de millones de dólares en 2016, el brote de WannaCryptor (también conocido como WannaCry) en 2017 y un largo historial de ataques perturbadores contra infraestructuras públicas y críticas de Corea del Sur desde al menos 2011. La diversidad, el número y la excentricidad en la ejecución de las campañas de Lazarus definen a este grupo, así como que lleva a cabo los tres pilares de las actividades ciberdelictivas: ciberespionaje, cibersabotaje y búsqueda de beneficios económicos.

Operación DreamJob es un nombre en clave para las campañas de Lazarus que se basan principalmente en la ingeniería social, concretamente en el uso de falsas ofertas de trabajo para puestos prestigiosos o de alto perfil (el señuelo del "trabajo de ensueño"). Este nombre fue acuñado en un blog de ClearSky en 2020, y se solapa con campañas como DeathNote u Operation North Star. Los objetivos se encuentran principalmente en los sectores aeroespacial y de defensa, seguidos por empresas de ingeniería y tecnología y el sector de los medios de comunicación y el entretenimiento. En estas campañas, los atacantes suelen desplegar plugins troyanizados de código abierto para software como Notepad++ y WinMerge que sirven como droppers y loaders, y cargas útiles como ImprudentCook, ScoringMathTea, BlindingCan, miniBlindingCan, LightlessCan para Windows, y SimplexTea para Linux. El objetivo principal es el ciberespionaje, centrado en el robo de datos confidenciales, propiedad intelectual e información privilegiada, y el objetivo secundario es el beneficio económico.

Resumen

A partir de finales de marzo de 2025, observamos en la telemetría de ESET ciberataques que recuerdan a las campañas de la Operación DreamJob. Los ataques se dirigieron sucesivamente a tres empresas europeas activas en el sector de la defensa. Aunque sus actividades son algo diversas, estas entidades pueden describirse como:

- una empresa de ingeniería metalúrgica (Europa Sudoriental),

- un fabricante de componentes aeronáuticos (Europa Central), y

- una empresa de defensa (Europa Central).

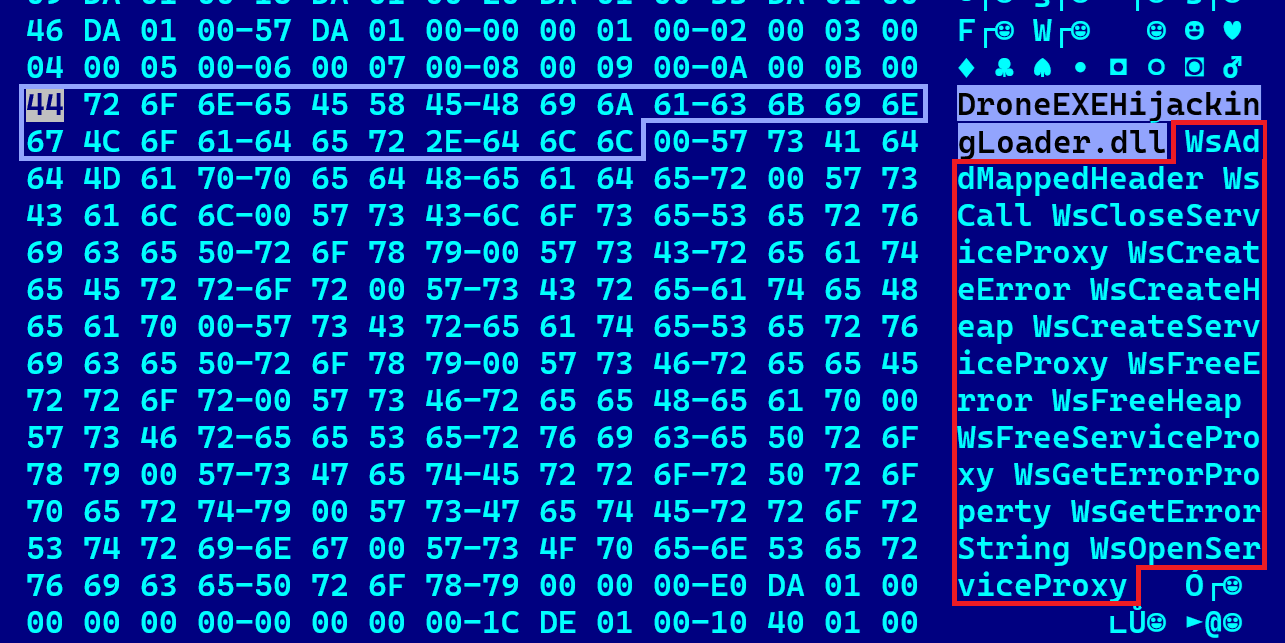

En todos los casos se trataba de droppers que tenían el nombre interno DLL DroneEXEHijackingLoader.dll que nos llevó al segmento de los drones. Es probable que el acceso inicial se lograra mediante ingeniería social, una especialidad de la Operación DreamJob. Principalmente mediante ofertas de trabajo lucrativas pero falsas con un toque de malware: el objetivo recibe un documento señuelo con una descripción del trabajo y un lector de PDF troyanizado para abrirlo.

El principal payload desplegado en los objetivos era ScoringMathTea, un RAT que ofrece a los atacantes control total sobre la máquina comprometida. Su primera aparición data de finales de 2022, cuando su dropper fue subido a VirusTotal. Poco después, fue visto in the wild, y desde entonces en múltiples ataques atribuidos a las campañas de la Operación DreamJob de Lazarus, lo que lo convierte en el payload elegido por los atacantes desde hace ya tres años. Utiliza servidores comprometidos para la comunicación C&C, y la parte del servidor suele almacenarse bajo la carpeta de WordPress que contiene plantillas de diseño o plugins.

En resumen, atribuimos esta actividad con un alto nivel de confianza a Lazarus, en particular a sus campañas relacionadas con la Operación DreamJob, basándonos en lo siguiente:

- El acceso inicial se obtuvo mediante ingeniería social, convenciendo al objetivo de ejecutar malware disfrazado de descripción de un puesto de trabajo.

- La troyanización de proyectos de código abierto y el posterior diseño de sus exportaciones para adaptarlas al side-loading de DLL parece ser un enfoque específico de la Operación DreamJob.

- El payoad estrella de las fases posteriores, ScoringMathTea, se utilizó en múltiples ataques similares en el pasado.

- Los sectores objetivo, ubicados en Europa, coinciden con los objetivos de las instancias anteriores de la Operación DreamJob (aeroespacial, defensa, ingeniería).

Contexto geopolítico

Las tres organizaciones objetivo fabrican distintos tipos de equipos militares (o piezas de los mismos), muchos de los cuales están actualmente desplegados en Ucrania como resultado de la ayuda militar de países europeos. En el momento de la actividad observada de la Operación DreamJob, había soldados norcoreanos desplegados en Rusia, al parecer para ayudar a Moscú a repeler la ofensiva ucraniana en la provincia de Kursk. Por tanto, es posible que la Operación DreamJob estuviera interesada en recabar información sensible sobre algunos sistemas de armamento de fabricación occidental empleados actualmente en la guerra entre Rusia y Ucrania.

En términos más generales, estas entidades están implicadas en la producción de tipos de material que Corea del Norte también fabrica internamente, y para los que podría estar esperando perfeccionar sus propios diseños y procesos. En cualquier caso, no hay indicios de que las empresas objetivo suministren material militar a las fuerzas armadas surcoreanas, lo que podría haber sido otro elemento que explicara el interés de la Operación DreamJob por estas empresas. Resulta interesante, sin embargo, que al menos dos de estas organizaciones estén claramente implicadas en el desarrollo de tecnología de vehículos aéreos no tripulados: una de ellas fabrica componentes críticos para drones y la otra se dedica al diseño de software relacionado con vehículos aéreos no tripulados.

El interés en los conocimientos técnicos relacionados con los UAV es notable, ya que se hace eco de los recientes informes de los medios de comunicación que indican que Pyongyang está invirtiendo fuertemente en las capacidades nacionales de fabricación de aviones no tripulados. Aunque este empeño se remonta a hace más de una década, muchos observadores afirman que la reciente experiencia de Corea del Norte con la guerra moderna en la guerra entre Rusia y Ucrania no ha hecho sino reforzar la resolución de Pyongyang con respecto a su programa de aviones no tripulados. Al parecer, el régimen norcoreano está recibiendo ayuda de Rusia para producir su propia versión del avión no tripulado suicida Shahed, de fabricación iraní, y también está trabajando en vehículos aéreos no tripulados de ataque de bajo coste que podrían exportarse a países africanos o de Oriente Próximo.

Evaluando la "conexión dron"

Si algo está claro es que Corea del Norte ha recurrido en gran medida a la ingeniería inversa y al robo de propiedad intelectual para desarrollar sus capacidades nacionales en materia de vehículos aéreos no tripulados. Como ilustran recientes informes de fuentes abiertas, el actual dron de reconocimiento insignia de Corea del Norte, el Saetbyol-4, parece un calco del Northrop Grumman RQ-4 Global Hawk, mientras que su dron de combate polivalente, el Saetbyol-9, tiene un parecido asombroso con el MQ-9 Reaper de General Atomics. El hecho de que ambas designaciones reproduzcan el número asociado a su equivalente estadounidense podría ser incluso un guiño no tan sutil en ese sentido. Aunque las prestaciones de estos aviones pueden diferir de las de sus homólogos estadounidenses, no cabe duda de que estos últimos sirvieron de fuerte inspiración para los diseños de Corea del Norte.

Aquí es donde probablemente entran en juego las cibercapacidades. Aunque es probable que Pyongyang movilizara otros recursos de inteligencia para ayudar a copiar los UAV occidentales, hay indicios de que el ciberespionaje puede haber desempeñado un papel. En los últimos años, se han atribuido a grupos APT alineados con Corea del Norte múltiples campañas que afectan al sector aeroespacial (incluyendo específicamente la tecnología UAV), siendo la Operación North Star (una campaña que presenta cierto solapamiento con la Operación DreamJob) una de ellas. En 2020, los investigadores de ESET documentaron una campaña similar, que denominamos Operación In(ter)cepción y que posteriormente atribuimos a Lazarus con un alto grado de confianza. Dado que varios grupos relacionados con Lazarus han sido formalmente vinculados a los servicios de inteligencia de Corea del Norte por las autoridades estadounidenses y otros, estos precedentes sugieren fuertemente que el ciberespionaje es probablemente una de las herramientas aprovechadas por el régimen para la ingeniería inversa de UAV occidentales - y que los grupos que operan bajo el amplio paraguas de Lazarus están tomando parte activa en este esfuerzo.

En este contexto, creemos que es probable que la operación DreamJob tuviera -al menos en parte- como objetivo robar información patentada y conocimientos técnicos de fabricación de vehículos aéreos no tripulados. La mención Drone observada en uno de los droppers refuerza significativamente esta hipótesis.

Para ser claros, sólo podemos formular hipótesis sobre el tipo concreto de información que perseguía la operación DreamJob. Sin embargo, hemos encontrado pruebas de que una de las entidades objetivo está implicada en la producción de al menos dos modelos de UAV que se emplean actualmente en Ucrania, y que Corea del Norte podría haber encontrado en el frente. Esta entidad también participa en la cadena de suministro de drones avanzados de un solo rotor (es decir, helicópteros no tripulados), un tipo de aeronave que Pyongyang está desarrollando activamente pero que hasta ahora no ha sido capaz de militarizar. Estas pueden ser algunas de las posibles motivaciones de las actividades observadas en la Operación DreamJob. En términos más generales, dado que Corea del Norte está construyendo una fábrica para la producción masiva de UAV, también podría estar buscando conocimientos privilegiados sobre procesos industriales y técnicas de fabricación de UAV.

Herramientas

Los informes de Google's Mandiant de septiembre de 2024 y de Kaspersky de diciembre de 2024 describen las herramientas utilizadas por Lazarus en su Operación DreamJob en 2024. En esta sección, mencionamos las herramientas a las que el grupo cambió en la Operación DreamJob en 2025. En función de su posición en la cadena de ejecución, distinguimos dos tipos de herramientas: las etapas iniciales que consisten en varios droppers, loaders y downloaders; y las etapas principales que representan cargas útiles como RATs y downloaders complejos que dan a los atacantes suficiente control sobre la máquina comprometida.

Además de los casos in-the-wild vistos en la telemetría de ESET, la actividad de los atacantes también se manifestó en los envíos a VirusTotal que se produjeron al mismo tiempo. Un lector MuPDF troyanizado, QuanPinLoader, un loader disfrazado de biblioteca Microsoft DirectInput(dinput.dll) y una variante de ScoringMathTea fueron enviados desde Italia en abril y junio de 2025; BinMergeLoader fue enviado en agosto de 2025 desde España.

Droppers, loaders y downloaders

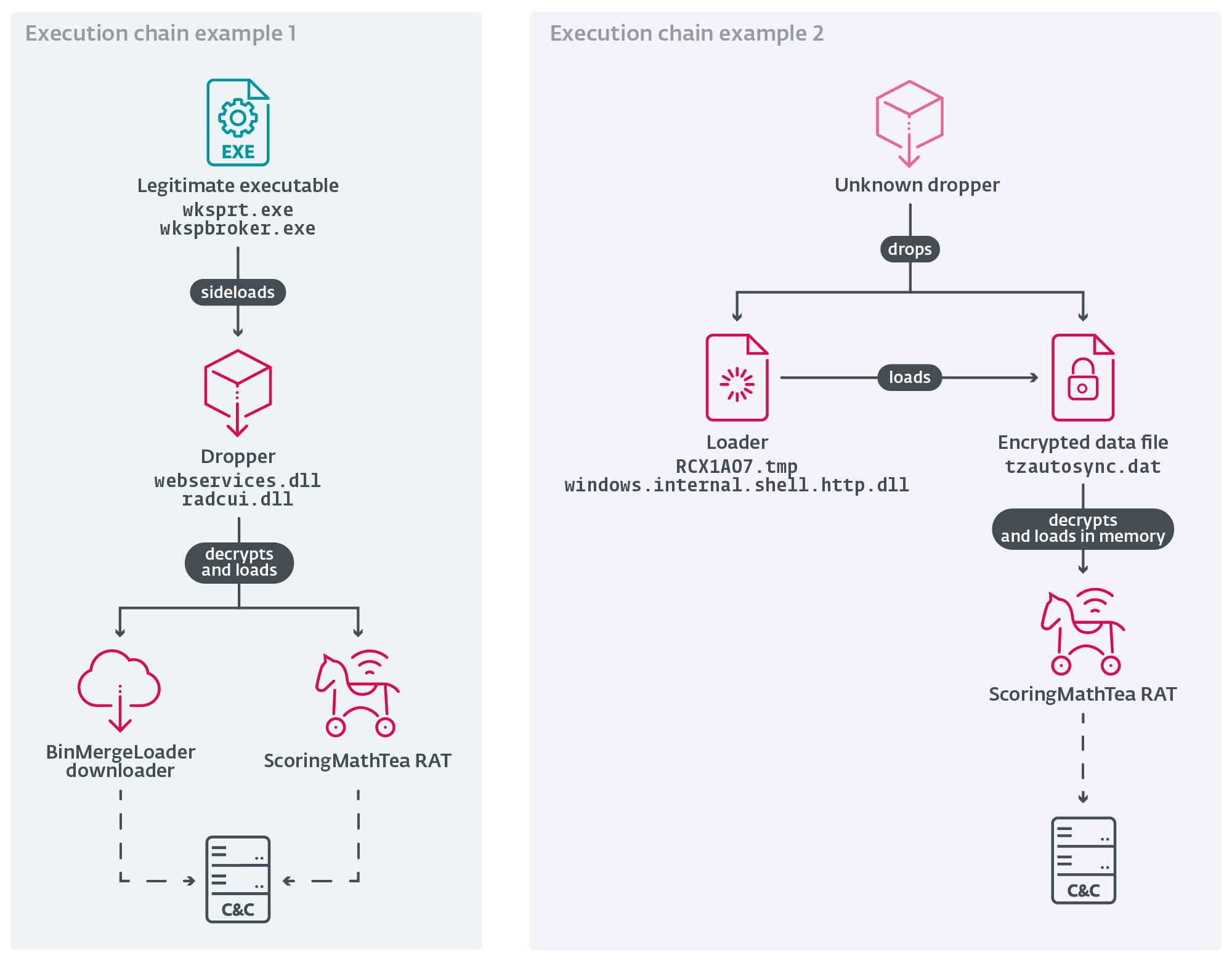

Por lo general, los atacantes de Lazarus son muy activos y despliegan sus backdoors contra múltiples objetivos. Este uso frecuente expone estas herramientas y permite que sean detectadas. Como contramedida, las herramientas del grupo van precedidas en la cadena de ejecución por una serie de droppers, loaders y downloaders simples. Normalmente, los loaders utilizados buscan la siguiente etapa en el sistema de archivos o en el registro, la descifran utilizando AES-128 o ChaCha20 y la cargan manualmente en memoria mediante las rutinas implementadas en la biblioteca MemoryModule; un dropper es básicamente un loader pero contiene la siguiente etapa incrustada en su cuerpo. El payload principal, ScoringMathTea en todos los casos observados, nunca está presente en el disco en forma no cifrada. En la Figura 1 se muestran ejemplos de cadenas de ejecución. En algunos casos, los atacantes también desplegaron un downloader al que llamamos BinMergeLoader, que es similar al malware MISTPEN reportado por Mandiant de Google. BinMergeLoader aprovecha la API Graph de Microsoft y utiliza tokens de la API de Microsoft para la autenticación.

Los atacantes decidieron incorporar sus rutinas de carga maliciosas en proyectos de código abierto disponibles en GitHub. La elección del proyecto varía de un ataque a otro. En 2025, observamos los siguientes programas maliciosos:

- Un visor TightVNC troyanizado y un lector MuPDF que sirven como downloaders.

- Una biblioteca troyanizada libpcre v8.45 para Windows, que sirve como loader.

- Un loader que tiene el símbolo chino mandarín 样 (yàng en la transliteración Pinyin) como icono en los recursos. También contiene la cadena SampleIMESimplifiedQuanPin.txt, lo que sugiere que probablemente se basa en el proyecto de código abierto Sample IME, una demo de editor de métodos de entrada basada en TSF. Llamamos a esto QuanPinLoader.

- Loaders construidos a partir del proyecto de código abierto DirectX Wrappers.

- Downloaders construidos a partir de plugins de código abierto para WinMerge(DisplayBinaryFiles y HideFirstLetter). Llamamos a los dos plugins troyanizados BinMergeLoader.

- Plugins troyanizados de código abierto para Notepad++, concretamente un downloader muy similar a BinMergeLoader(NPPHexEditor v10.0.0 de MacKenzie Cumings) y un dropper de carga desconocida(ComparePlus v1.1.0 de Pavel Nedev). Este último binario contiene la ruta PDB E:\Work\Troy\안정화\wksprt\comparePlus-master\Notepad++\plugins\ComparePlus\ComparePlus.pdb, que sugiere el origen del proyecto (comparePlus-master) y su proceso padre legítimo previsto (wksprt). Además, 안정화 significa estable en coreano, lo que indica que el código ha sido probado correctamente y es fiable.

Uno de los droppers (SHA-1: 03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4) tiene el nombre DLL interno DroneEXEHijackingLoader.dll y está camuflado como una biblioteca de tiempo de ejecución de servicios web de Windows para poder ser cargado lateralmente con éxito; véase la figura 2. Creemos que la subcadena drone está ahí para designar tanto un dispositivo UAV como el nombre interno de la campaña del atacante.

La Tabla 1 muestra una combinación típica de archivos ejecutables (EXE) legítimos y bibliotecas de vínculos dinámicos (DLL) maliciosas enviados al sistema de la víctima (es análoga a la Tabla 1 de nuestro blogpost sobre un ataque contra una empresa aeroespacial española en 2023). Las DLL de la tercera columna son aplicaciones de código abierto troyanizadas (véase la cuarta columna para el proyecto subyacente) o un binario de malware independiente sin dicho contexto benigno, con un EXE legítimo que lo carga lateralmente. La carpeta de ubicación (la primera columna) es inusual para este tipo de aplicaciones legítimas. Las DLL maliciosas utilizan la técnica de proxy de DLL para no interrumpir la ejecución. Por lo tanto, cuando una DLL es también un proyecto troyanizado, contiene dos tipos heterogéneos de exportaciones: en primer lugar, el conjunto de funciones necesarias para el proxy DLL y, en segundo lugar, el conjunto de funciones exportadas desde el proyecto de código abierto.

Tabla 1. Resumen de los binarios implicados en el ataque

| Location folder | Legitimate parent process | Malicious side-loaded DLL | Trojanized project (payload) |

| N/A | wksprt.exe* | webservices |

ComparePlus v1.1.0 (N/A) |

|

%ALLUSERSPROFILE%\EMC\ %ALLUSERSPROFILE%\Adobe\ |

wksprt.exe | webservices |

Standalone (ScoringMathTea) |

| %ALLUSERSPROFILE%\ | wkspbroker.exe | radcui.dll | DirectX wrappers d3d8.dll/ddraw.dll (ScoringMathTea) |

| %APPDATA%\Microsoft\RemoteApp\ | wkspbroker.exe | radcui.dll | Standalone (BinMergeLoader) |

* Denotes a VirusTotal submission and its likely parent process. The payload is unknown, since a long command-line argument is required for its decryption from the trojanized project.

* Denota un envío a VirusTotal y su probable proceso padre. El payload es desconocido, ya que se requiere un largo argumento de línea de comandos para su descifrado desde el proyecto troyanizado.

ScoringMathTea

ScoringMathTea es una RAT compleja que soporta alrededor de 40 comandos. Su nombre es una combinación de la raíz ScoringMath, tomada de un dominio de C&C utilizado por una variante temprana (www.scoringmnmathleague[.]org), y el sufijo -Tea, que es la designación de ESET Research para un payload alinieado con Corea del Norte. Fue documentado públicamente por primera vez por Kaspersky en abril de 2023 y más tarde por Microsoft en octubre de 2023 bajo el nombre ForestTiger, que sigue el nombre DLL interno o la información PDB encontrada en algunas muestras.

Su primera aparición se remonta a envíos de VirusTotal desde Portugal y Alemania en octubre de 2022, donde su dropper se hacía pasar por un señuelo de oferta de trabajo con temática de Airbus. La funcionalidad implementada es la habitual requerida por Lazarus: manipulación de archivos y procesos, intercambio de la configuración, recopilación de información del sistema de la víctima, apertura de una conexión TCP y ejecución de comandos locales o nuevas cargas útiles descargadas desde el servidor de C&C. La versión actual no muestra cambios drásticos en su conjunto de funciones ni en el análisis sintáctico de comandos. Por tanto, es probable que el payload esté recibiendo continuas mejoras y correcciones de errores de menor importancia.

En cuanto a la telemetría de ESET, ScoringMathTea se vio en ataques contra una empresa tecnológica india en enero de 2023, una empresa de defensa polaca en marzo de 2023, una empresa británica de automatización industrial en octubre de 2023 y una empresa aeroespacial italiana en septiembre de 2025. Parece que es una de las cargas útiles insignia de las campañas de la Operación DreamJob, aunque Lazarus tiene a su disposición cargas útiles más sofisticadas como LightlessCan.

Conclusión

Durante casi tres años, Lazarus ha mantenido un modus operandi consistente, desplegando su payload principal preferido, ScoringMathTea, y utilizando métodos similares para troyanizar aplicaciones de código abierto. Esta estrategia predecible, pero eficaz, ofrece suficiente polimorfismo para eludir la detección de seguridad, aunque no sea suficiente para enmascarar la identidad del grupo y ocultar el proceso de atribución. Además, incluso con la amplia cobertura mediática de la Operación DreamJob y su uso de la ingeniería social, el nivel de concienciación de los empleados en sectores sensibles -tecnología, ingeniería y defensa- es insuficiente para gestionar los riesgos potenciales de un proceso de contratación sospechoso.

Aunque caben hipótesis alternativas, hay buenas razones para pensar que esta campaña de la Operación DreamJob pretendía en buena medida recabar información sensible sobre tecnología relacionada con vehículos aéreos no tripulados. Teniendo en cuenta los esfuerzos actuales de Corea del Norte por ampliar su industria y arsenal de drones, parece probable que otras organizaciones activas en este sector despierten el apetito de los actores de amenazas alineados con Corea del Norte en un futuro próximo.

IoCs

En nuestro repositorio de GitHub encontrará una lista completa de indicadores de compromiso y muestras.

Archivos

SHA-1

Filename

Detection

Description

28978E987BC59E75CA22

TSMSISrv.dll

Win64/NukeSped.TL

QuanPinLoader.

5E5BBA521F0034D342CC

libmupdf.dll

Win64/NukeSped.TE

A loader disguised as a MuPDF rendering library v3.3.3.

B12EEB595FEEC2CFBF9A

radcui.dll

Win64/NukeSped.TO

A dropper disguised as a RemoteApp and Desktop Connection UI Component library.

26AA2643B07C48CB6943

HideFirstLetter

Win64/NukeSped.TO

BinMergeLoader.

0CB73D70FD4132A4FF54

libpcre.dll

Win64/NukeSped.TP

A loader that is a trojanized libpcre library.

03D9B8F0FCF9173D2964

webservices.dll

Win64/NukeSped.RN

A dropper disguised as a Microsoft Web Services Runtime library.

71D0DDB7C6CAC4BA2BDE

N/A

Win64/NukeSped.RN

ScoringMathTea.

87B2DF764455164C6982

webservices.dll

Win64/NukeSped.RW

A dropper disguised as a Microsoft Web Services Runtime library.

E670C4275EC24D403E0D

N/A

Win64/NukeSped.RW

ScoringMathTea.

B6D8D8F5E0864F5DA788

radcui.dll

Win64/NukeSped.TF

A loader disguised as a RemoteApp and Desktop Connection UI Component library.

5B85DD485FD516AA1F44

RCX1A07.tmp

Win64/NukeSped.TH

A loader of an encrypted ScoringMathTea.

B68C49841DC48E367203

TSMSISrv.dll

Win64/NukeSped.TL

QuanPinLoader.

AC16B1BAEDE349E48243

cache.dat

Win64/NukeSped.QK

A decrypted ScoringMathTea RAT.

2AA341B03FAC3054C576

msadomr.dll

Win64/NukeSped.SP

A loader disguised as a Microsoft DirectInput library.

CB7834BE7DE07F893520

ComparePlus.dll

Win64/NukeSped.SJ

A trojanized Notepad++ plugin disguised as a Microsoft Web Services Runtime library. A dropper from VirusTotal.

262B4ED6AC6A977135DE

tzautosync.dat

Win64/NukeSped.RW

A decrypted ScoringMathTea, stored encrypted on the disk.

086816466D9D9C12FCAD

N/A

Win64/NukeSped.RN

ScoringMathTea.

2A2B20FDDD65BA28E7C5

cache.dat

Win64/NukeSped.SN

A downloader similar to BinMergeLoader built as a trojanized NPPHexEditor plugin.

Red

| IP | Domain | Hosting provider | First seen | Details |

| 23.111.133[.]162 | coralsunmarine[.]com | HIVELOCITY, Inc. | 2024-06-06 | ScoringMathTea C&C server: https://coralsunmarine[.]com/wp-content/themes/flatsome/inc/functions/function-hand.php |

| 104.21.80[.]1 | kazitradebd[.]com | Cloudflare, Inc. | 2025-01-11 | ScoringMathTea C&C server: https://kazitradebd[.]com/wp-content/themes/hello-elementor/includes/customizer/customizer-hand.php |

| 70.32.24[.]131 | oldlinewoodwork |

A2 Hosting, Inc. | 2024-06-14 | ScoringMathTea C&C server: https://oldlinewoodwork[.]com/wp-content/themes/zubin/inc/index.php |

| 185.148.129[.]24 | www.mnmathleague |

A2 Hosting, Inc. | 2024-06-15 | ScoringMathTea C&C server: https://www.mnmathleague[.]org/ckeditor/adapters/index.php |

| 66.29.144[.]75 | pierregems[.]com | Namecheap, Inc. | 2024-08-11 | ScoringMathTea C&C server: https://pierregems[.]com/wp-content/themes/woodmart/inc/configs/js-hand.php |

| 108.181.92[.]71 | www.scgestor.com[.]br | Psychz Networks | 2024-07-15 | ScoringMathTea C&C server: https://www.scgestor.com[.]br/wp-content/themes/vantage/inc/template-headers.php |

| 104.247.162[.]67 | galaterrace[.]com | GNET Internet Telekomunikasyon A.S. | 2024-06-27 | ScoringMathTea C&C server: https://galaterrace[.]com/wp-content/themes/hello-elementor/includes/functions.php |

| 193.39.187[.]165 | ecudecode[.]mx | Heymman Servers Corporation | 2025-05-14 | ScoringMathTea C&C server: https://ecudecode[.]mx/redsocial/wp-content/themes/buddyx/inc/Customizer/usercomp.php |

| 172.67.193[.]139 | www.anvil.org[.]ph | Cloudflare, Inc. | 2025-02-22 | ScoringMathTea C&C server: https://www.anvil.org[.]ph/list/images/index.php |

| 77.55.252[.]111 | partnerls[.]pl | Nazwa.pl Sp.z.o.o. | 2025-06-02 | ScoringMathTea C&C server: https://partnerls.pl/wp-content/themes/public/index.php |

| 45.148.29[.]122 | trainingpharmacist |

Webdock.io ApS | 2024-06-13 | ScoringMathTea C&C server: https://trainingpharmacist.co.uk/bootstrap/bootstrap.php |

| 75.102.23[.]3 | mediostresbarbas |

DEFT.COM | 2024-06-05 | ScoringMathTea C&C server: https://mediostresbarbas.com[.]ar/php_scrip/banahosting/index.php |

| 152.42.239[.]211 | www.bandarpowder |

DigitalOcean, LLC | 2024-09-19 | ScoringMathTea C&C server: https://www.bandarpowder[.]com/public/assets/buttons/bootstrap.php |

| 95.217.119[.]214 | spaincaramoon |

Hetzner Online GmbH | 2025-04-30 | ScoringMathTea C&C server: https://spaincaramoon[.]com/realestate/wp-content/plugins/gravityforms/forward.php |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 17 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Compromise Infrastructure: Server |

ScoringMathTea uses compromised servers for C&C. |

|

|

Develop Capabilities: Malware |

All stages in the attack were likely developed by the attackers. |

||

|

Execution |

Native API |

Windows APIs are essential for ScoringMathTea to function and are resolved dynamically at runtime. |

|

|

Shared Modules |

ScoringMathTea is able to load a downloaded DLL with the exports fun00 or exportfun00. |

||

|

User Execution: Malicious File |

Lazarus attackers relied on the execution of trojanized PDF readers. |

||

|

Persistence |

Hijack Execution Flow: DLL Side-Loading |

Trojanized droppers (webservices.dll, radcui.dll) use legitimate programs (wksprt.exe, wkspbroker.exe) for their loading. |

|

|

Defense Evasion |

Access Token Manipulation: Create Process with Token |

ScoringMathTea can create a new process in the security context of the user represented by a specified token. |

|

|

Deobfuscate/Decode Files or Information |

The main payload, ScoringMathTea, is always encrypted on the file system. |

||

|

Obfuscated Files or Information: Dynamic API Resolution |

ScoringMathTea resolves Windows APIs dynamically. |

||

|

Obfuscated Files or Information: Embedded Payloads |

The droppers of all malicious chains contain an embedded data array with an additional stage. |

||

|

Reflective Code Loading |

The droppers and loaders use reflective DLL injection. |

||

|

Process Injection |

ScoringMathTea and BinMergeLoader can reflectively load a DLL in the process specified by the PID. |

||

|

Discovery |

File and Directory Discovery |

ScoringMathTea can locate a file by its name. |

|

|

Process Discovery |

ScoringMathTea can list all running processes. |

||

|

System Information Discovery |

ScoringMathTea can mimic the ver command. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

ScoringMathTea and BinMergeLoader use HTTP and HTTPS for C&C. |

|

|

Encrypted Channel: Symmetric Cryptography |

ScoringMathTea encrypts C&C traffic using the IDEA algorithm and BinMergeLoader using the AES algorithm. |

||

|

Data Encoding: Standard Encoding |

ScoringMathTea adds a base64-encoding layer to its encrypted C&C traffic. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

ScoringMathTea can exfiltrate data to its C&C server. |