ESET ha colaborado con Microsoft, BitSight, Lumen, Cloudflare, CleanDNS y GMO Registry en una operación de interrupción global contra Lumma Stealer, un infame infostealer de malware como servicio (MaaS). La operación atacó la infraestructura de Lumma Stealer con todos los servidores de C&C conocidos el año pasado, dejando la red de exfiltración, o gran parte de ella, fuera de servicio.

Puntos clave de este blogpost:

- ESET participó en una operación global coordinada para desbaratar Lumma Stealer.

- ESET proporcionó análisis técnicos e información estadística, y extrajo datos esenciales de decenas de miles de muestras de malware.

- Proporcionamos una visión general del ecosistema MaaS de Lumma Stealer.

- También, un análisis técnico y una visión general de la evolución de las propiedades estáticas y dinámicas clave de Lumma Stealer, que fueron fundamentales para el esfuerzo de interrupción.

Contribución a la interrupción

Los sistemas automatizados de ESET procesaron decenas de miles de muestras de Lumma Stealer, diseccionándolas para extraer elementos clave, como servidores de C&C e identificadores de afiliados. Esto nos permitió supervisar continuamente la actividad de Lumma Stealer, rastrear actualizaciones de desarrollo, agrupar afiliados y mucho más.

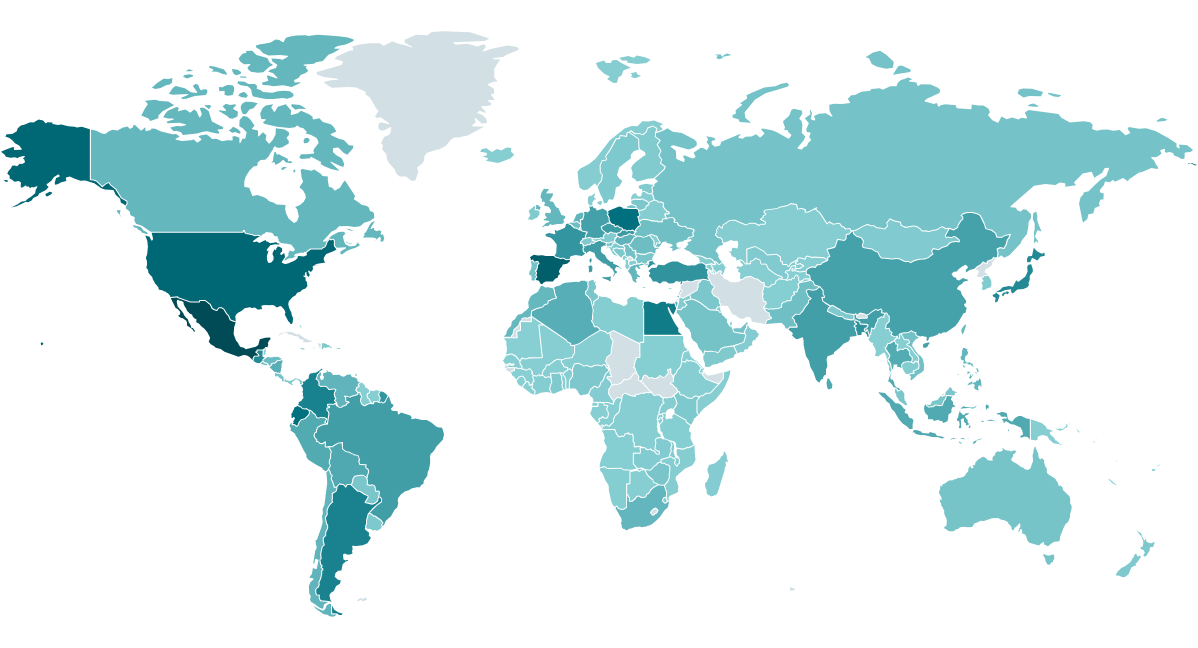

Las familias de malware infostealer, como Lumma Stealer, suelen ser sólo el presagio de un futuro ataque mucho más devastador. Las credenciales cosechadas son un bien muy preciado en la ciberdelincuencia clandestina, vendidas por intermediarios de acceso inicial a otros ciberdelincuentes, incluidos los afiliados al ransomware. Lumma Stealer ha sido uno de los infostealers más prevalentes en los últimos dos años, y la telemetría de ESET (ver Figura 1) confirma que no ha dejado ninguna parte del mundo sin tocar.

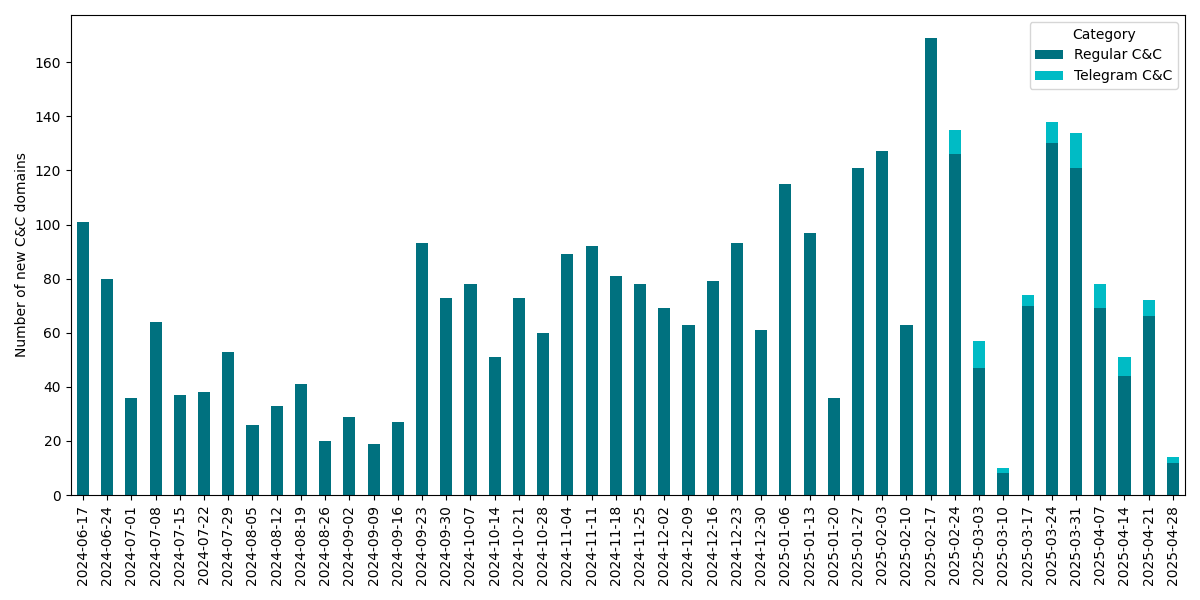

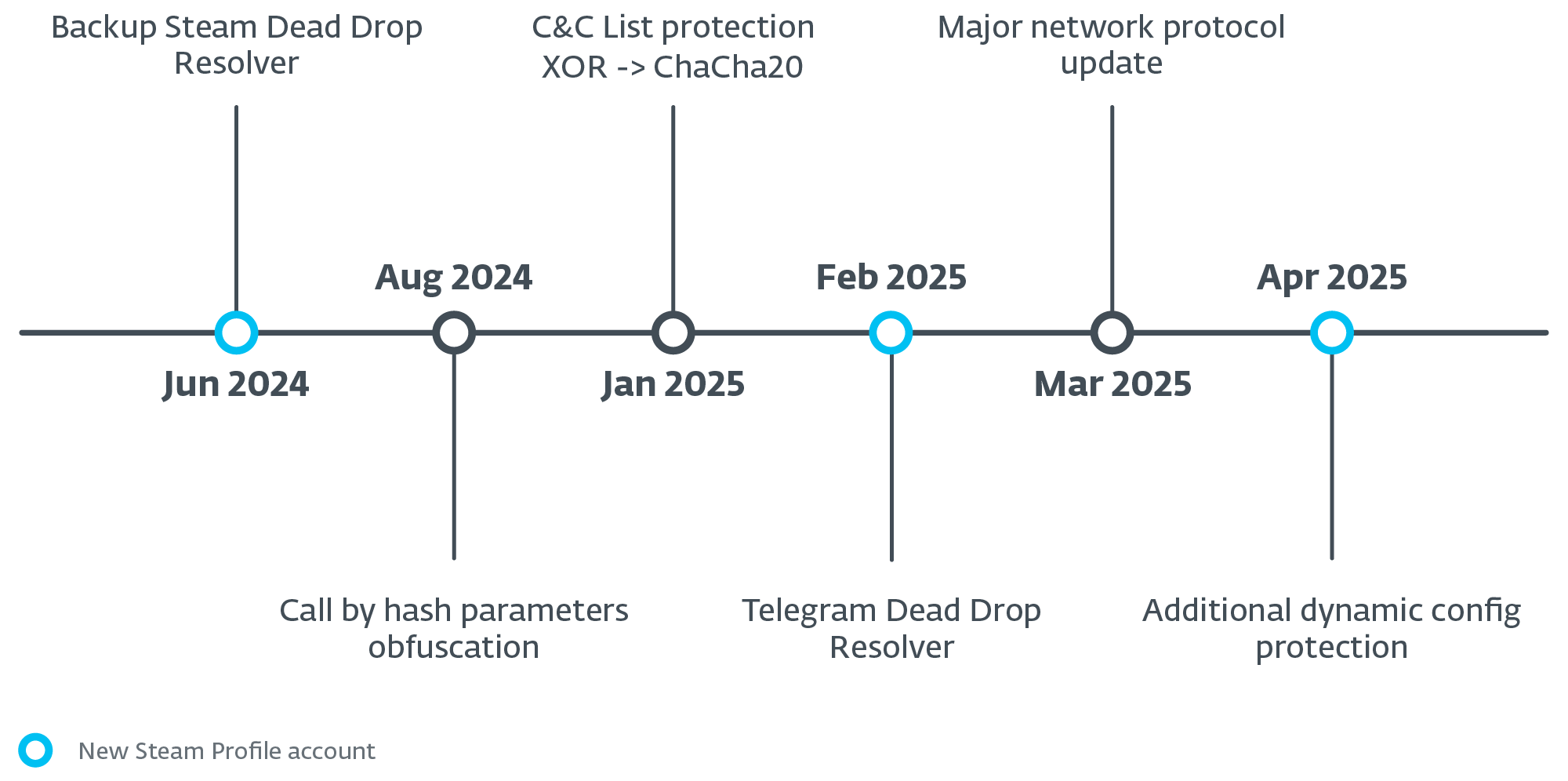

Los desarrolladores de Lumma Stealer han estado desarrollando y manteniendo activamente su malware. Hemos observado con regularidad actualizaciones de código que van desde correcciones de errores menores hasta la sustitución completa de algoritmos de cifrado de cadenas y cambios en el protocolo de red. Los operadores también mantuvieron activamente la infraestructura de red de exfiltración compartida. Entre el 17 de junio de 2024 y el 1 de mayo de 2025, observamos un total de 3.353 dominios de C&C únicos, con una media de aproximadamente 74 dominios nuevos emergiendo cada semana, incluyendo actualizaciones ocasionales de los dead-drop resolvers basados en Telegram (ver Figura 2). Discutiremos los detalles de la infraestructura de red más adelante en el blogpost.

Esta continua evolución subraya la significativa amenaza que supone Lumma Stealer y pone de relieve la importancia y complejidad de los esfuerzos de desarticulación.

Antecedentes

En los últimos dos años, Lumma Stealer (también conocido como LummaC o LummaC2) ha emergido como uno de los infosecuestradores más activos en el ecosistema de la ciberdelincuencia, convirtiéndose en una herramienta favorita entre los ciberdelincuentes debido a su activo desarrollo de funciones de malware y a la venta de su infraestructura como servicio.

Malware as a service

Lumma Stealer adopta el concepto de malware as a service (MaaS), por el que los afiliados pagan una cuota mensual, en función de su nivel, para recibir las últimas versiones de malware y la infraestructura de red necesaria para la exfiltración de datos. Los afiliados tienen acceso a un panel de gestión con una interfaz fácil de usar donde pueden descargar los datos filtrados y las credenciales recopiladas.

El modelo de suscripción por niveles oscila entre 250 y 1.000 dólares al mes, cada uno con funciones cada vez más sofisticadas. Los niveles inferiores incluyen opciones básicas de filtrado y descarga de registros, mientras que los superiores ofrecen recopilación de datos personalizada, herramientas de evasión y acceso anticipado a nuevas funciones. El plan más caro hace hincapié en el sigilo y la adaptabilidad, ofreciendo una generación de builds única y una detección reducida.

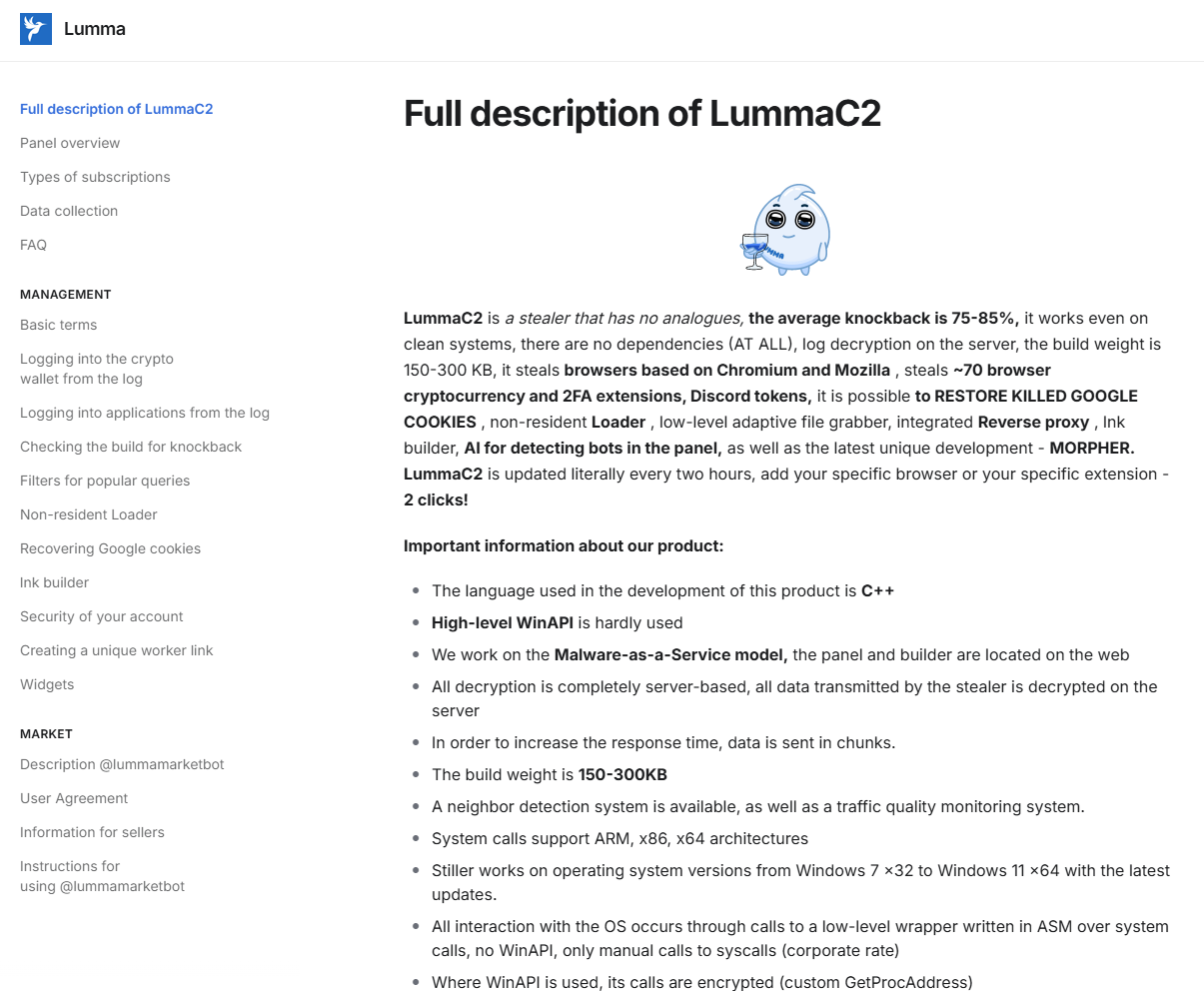

Los operadores de Lumma Stealer también han creado un mercado en Telegram con un sistema de clasificación para que los afiliados vendan los datos robados sin intermediarios. El mercado ha sido bien documentado en la investigación de Cybereason. Además, mantienen documentación pública del panel de gestión para afiliados y comparten periódicamente actualizaciones y correcciones en foros de hacking, como se muestra en la Figura 3.

La documentación abierta no sólo ayuda a los afiliados con menos experiencia a utilizar el servicio de malware, sino que también proporciona información valiosa para los investigadores de seguridad. Los desarrolladores se centran en la creación del malware, la canalización de datos y el mantenimiento de la infraestructura, mientras que los afiliados son responsables de la distribución del malware. Esta información, combinada con la popularidad del servicio, da como resultado una amplia variedad de vectores de compromiso.

Entre los métodos de distribución habituales se encuentran el phishing, el software crackeado y otros downloader de malware como SmokeLoader, DarkGate, Amadey, Vidar y otros. Los esquemas de phishing más populares incluyen ClickFix o páginas web CAPTCHA falsas, foros fraudulentos con software crackeado, repositorios GitHub falsos, enlaces fraudulentos en foros Reddit, y muchos más.

Análisis técnicos

Ya se han escrito numerosos análisis públicos sobre Lumma Stealer y sus vectores de compromiso. Sin embargo, aquí nos centraremos en los aspectos relevantes para la interrupción. En esta sección, presentaremos brevemente las propiedades estáticas y dinámicas clave que hemos estado extrayendo activamente de Lumma Stealer.

Propiedades estáticas de Lumma Stealer

Las muestras de malware de Lumma Stealer contienen información variada. Esto, naturalmente, presenta un objetivo ideal para la extracción automatizada. Además de los datos de interés obvios -dominios de servidores de C&C-, las muestras también contienen cadenas de identificadores que vinculan la muestra a un afiliado específico y a una campaña, y un identificador opcional que lleva a una configuración dinámica personalizada. Estos identificadores se utilizan en la comunicación de red con el servidor de C&C durante la exfiltración de datos y las solicitudes de configuración dinámica. En las secciones siguientes, examinamos estas propiedades en profundidad.

Dominios C&C

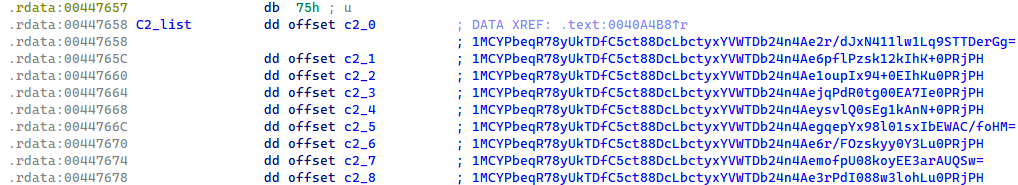

Cada muestra de Lumma Stealer contiene una lista de nueve dominios de C&C cifrados. Aunque los métodos de cifrado han evolucionado con el tiempo, la estructura característica de la matriz se ha mantenido constante hasta el momento de escribir este artículo.

Basándonos en el versionado interno de las muestras de Lumma Stealer, que está fuertemente protegido por la ofuscación de cadenas de pila, sabemos que hasta enero de 2025, los dominios C&C de las muestras estaban protegidos por una función XOR y codificación base64 (ver Figura 4). Cuando la cadena codificada en base64 se descodificaba, revelaba una estructura en la que los primeros 32 bytes servían como clave XOR, y los bytes restantes contenían el dominio de C&C cifrado.

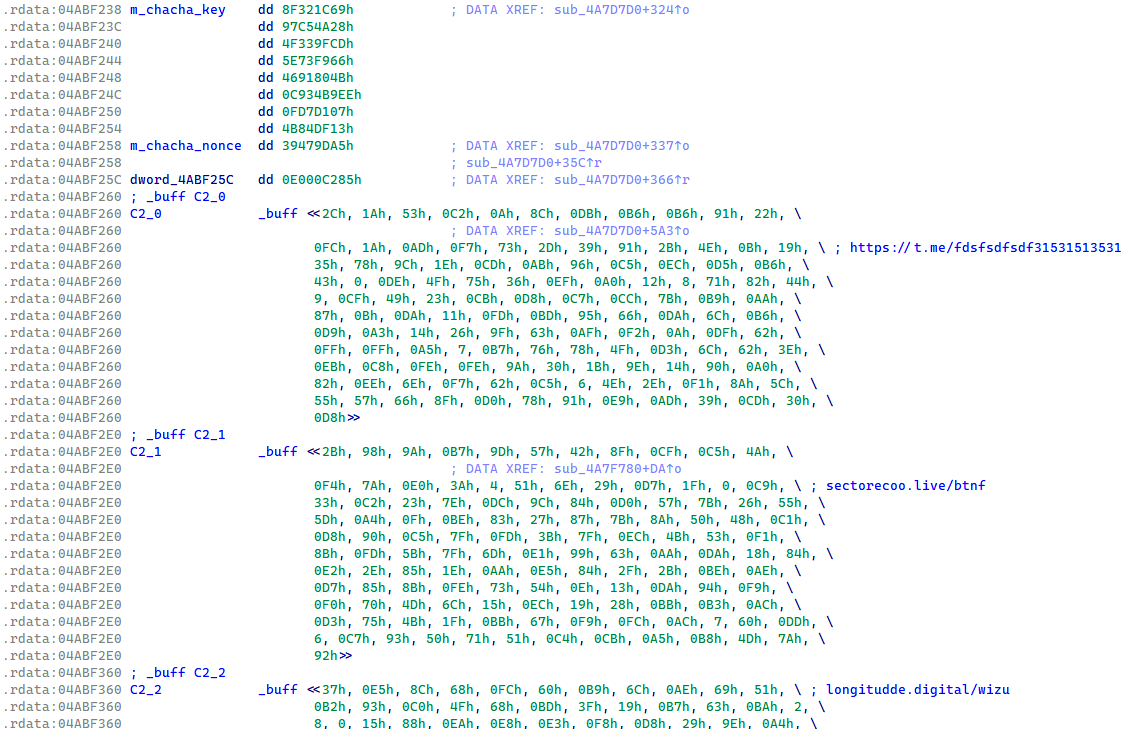

En enero de 2025, Lumma Stealer cambió la protección de la lista de C&C al cifrado ChaCha20 con una única clave y nonce (ver Figura 5). Esta protección de la lista de C&C en los binarios de Lumma Stealer ha permanecido igual hasta el momento de la publicación.

Dead-drop resolvers

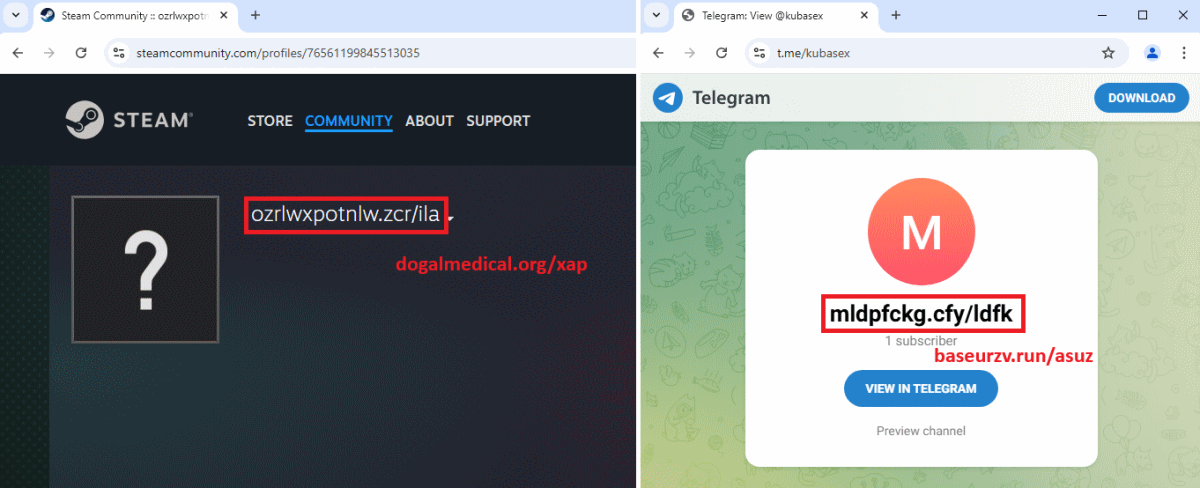

Desde junio de 2024, cada versión de Lumma Stealer viene con una nueva característica para obtener un C&C de respaldo. Si ningún servidor de C&C de la configuración estática responde a Lumma Stealer, entonces el C&C de respaldo se extrae de una página web de perfil de Steam falsa que actúa como un dead-drop resolver. La URL del perfil de Steam está fuertemente protegida en el binario, al igual que la version string. La URL cifrada del C&C de respaldo se establece en el nombre del perfil de Steam, como se muestra en la Figura 6, y la protección es un simple cifrado Caesar (ROT11).

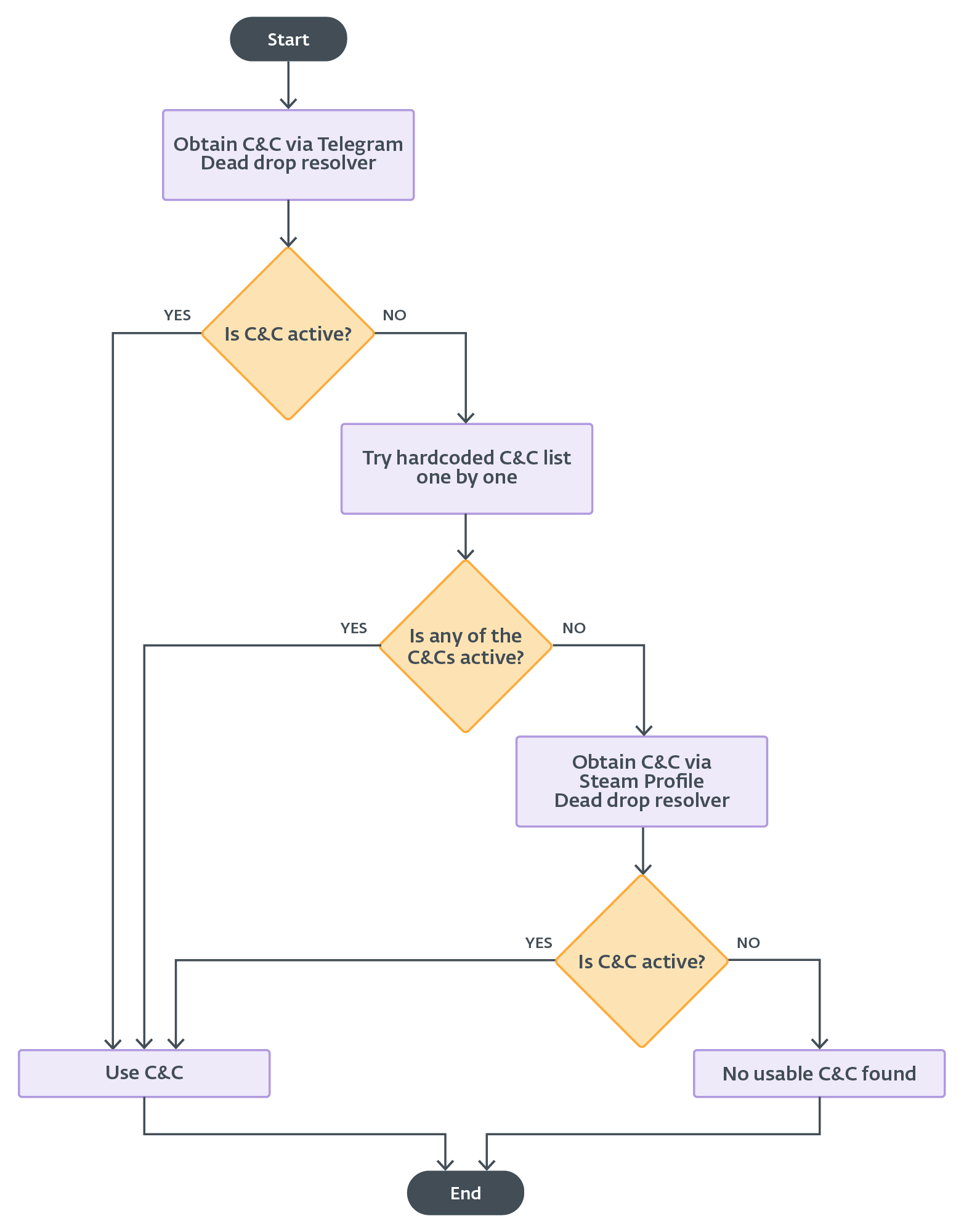

En febrero de 2025, Lumma Stealer recibió una actualización que incluía una función para obtener una nueva URL de C&C primaria desde un dead-drop resolver de un canal de Telegram. La URL de C&C se extrae del campo de título del canal de Telegram, y está protegida por el mismo algoritmo que en el caso del dead-drop resolver del perfil de Steam. La principal diferencia en el uso de los dead-drop resolvers de Telegram y Steam es que la opción de Telegram se prueba primero, mientras que el perfil de Steam se utiliza como último recurso si no se ha establecido una comunicación exitosa con los servidores de C&C obtenidos previamente (Figura 16).

Además, creemos que el resolver dead-drop de Telegram está disponible para las suscripciones de nivel superior. Esto se debe a que muchas muestras no tienen configurada la URL de Telegram, y por tanto el malware se salta este método.

Identificador de Lumma Stealer

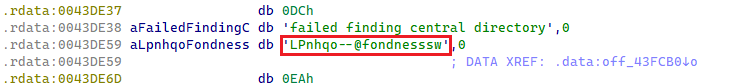

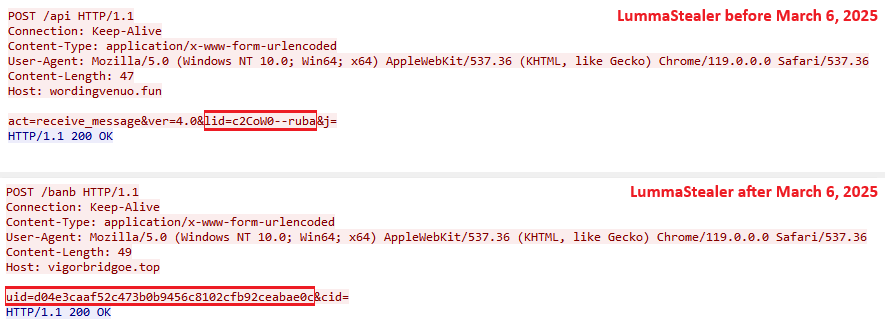

Cada muestra de Lumma Stealer contiene un identificador de afiliado único conocido como LID. Está incrustado en texto plano y se utiliza para la comunicación con los servidores de C&C. Hasta marzo de 2025, la cadena de parámetros LID seguía un formato estructurado, delimitado por dos guiones (Figura 7). En una próxima sección se ofrece un análisis detallado de la cadena de parámetros LID.

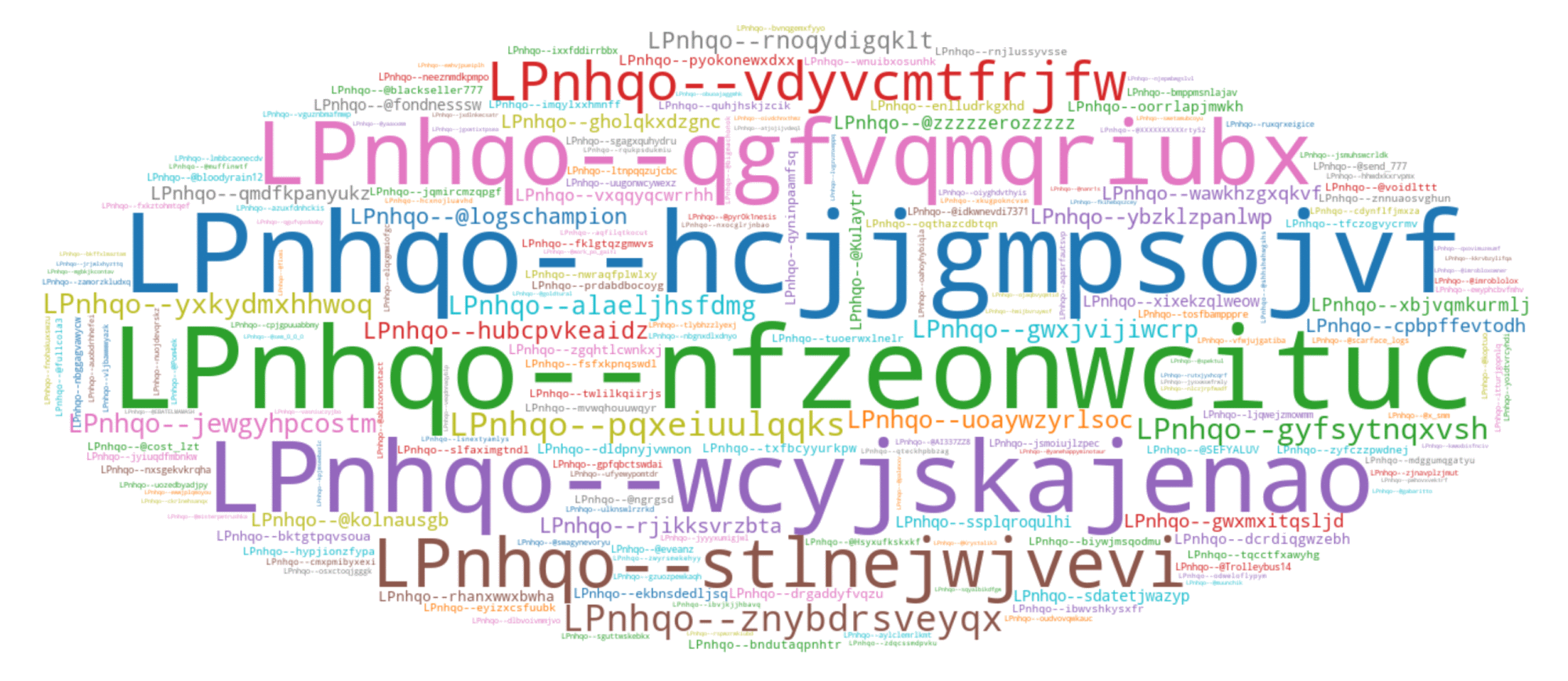

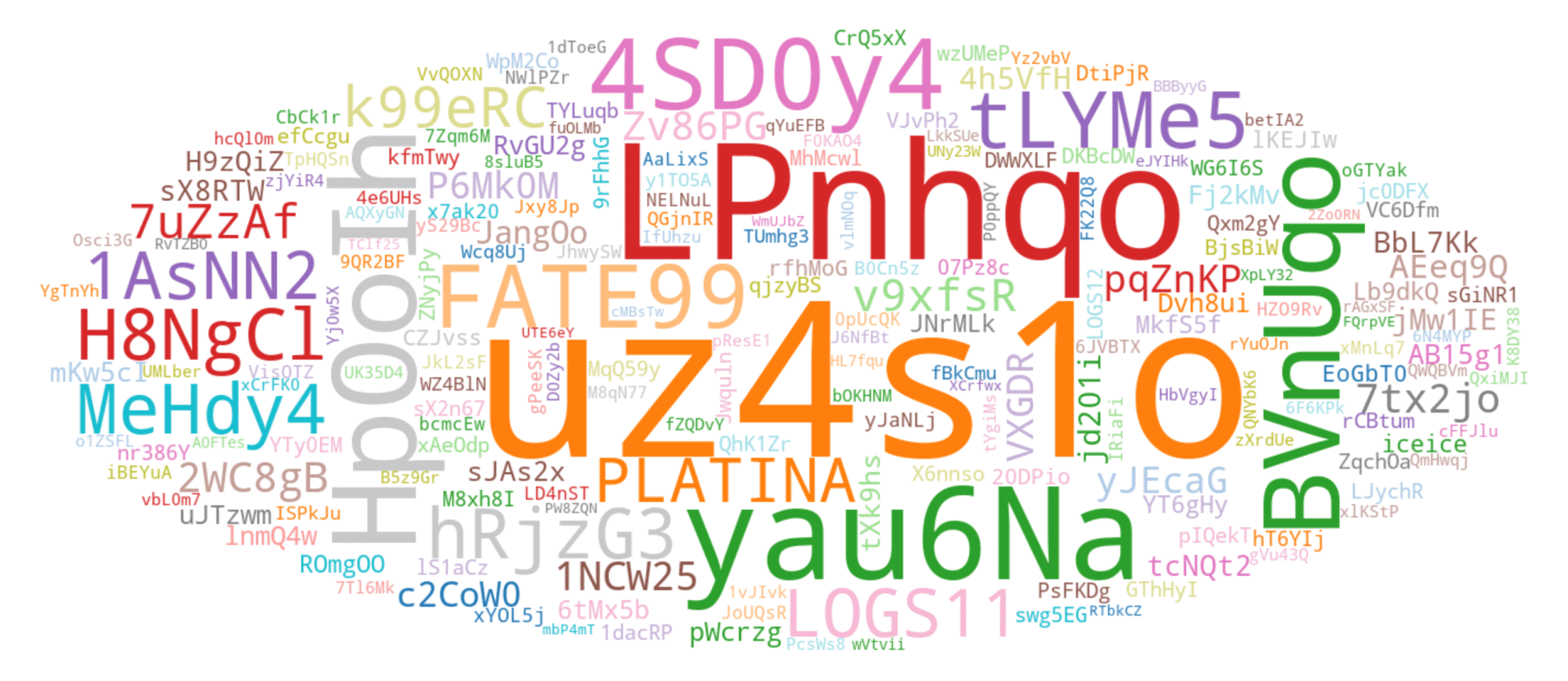

Aunque el LID más frecuente observado durante nuestro rastreo comienza con la cadena uz4s1o; el segundo LID más común, que empieza por LPnhqo, proporciona un mejor ejemplo para visualizar la variabilidad típica de los LID. En la nube de palabras de la Figura 8, presentamos los 200 LID más frecuentes recogidos durante nuestro rastreo, empezando por LPnhqo.

Sin embargo, a principios de marzo de 2025, Lumma Stealer pasó a utilizar identificadores hexadecimales, denominados internamente UID (ver Figura 9).

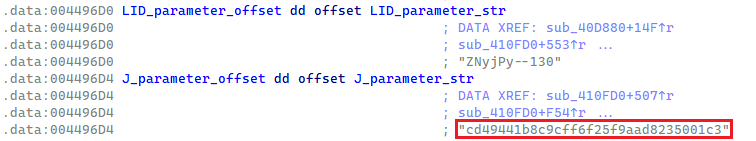

Identificador de configuración opcional

Además del parámetro LID, las muestras de Lumma Stealer también pueden contener un parámetro opcional denominado internamente J. Cuando está presente, este parámetro está en texto claro y formateado como una cadena hexadecimal ASCII de 32 bytes (ver Figura 10). El parámetro J se utiliza en la solicitud de C&C para la configuración dinámica con definiciones adicionales para la exfiltración. Hablaremos de la configuración dinámica con más detalle en la siguiente sección.

Si falta el parámetro J en la muestra de Lumma Stealer, se utiliza una cadena vacía en la petición de C&C y se recupera una configuración por defecto. A diferencia de LID, el parámetro J rara vez está presente en las muestras de Lumma Stealer. Sin embargo, juega un papel crucial cuando está presente, ya que permite recuperar una configuración dinámica que aumenta significativamente las capacidades del stealer, convirtiéndolo en una herramienta de exfiltración más versátil para los actores de amenazas.

En marzo de 2025, cuando el parámetro LID fue renombrado a UID y su formato cambió, el parámetro J fue renombrado a CID pero sin cambios en su formato o función.

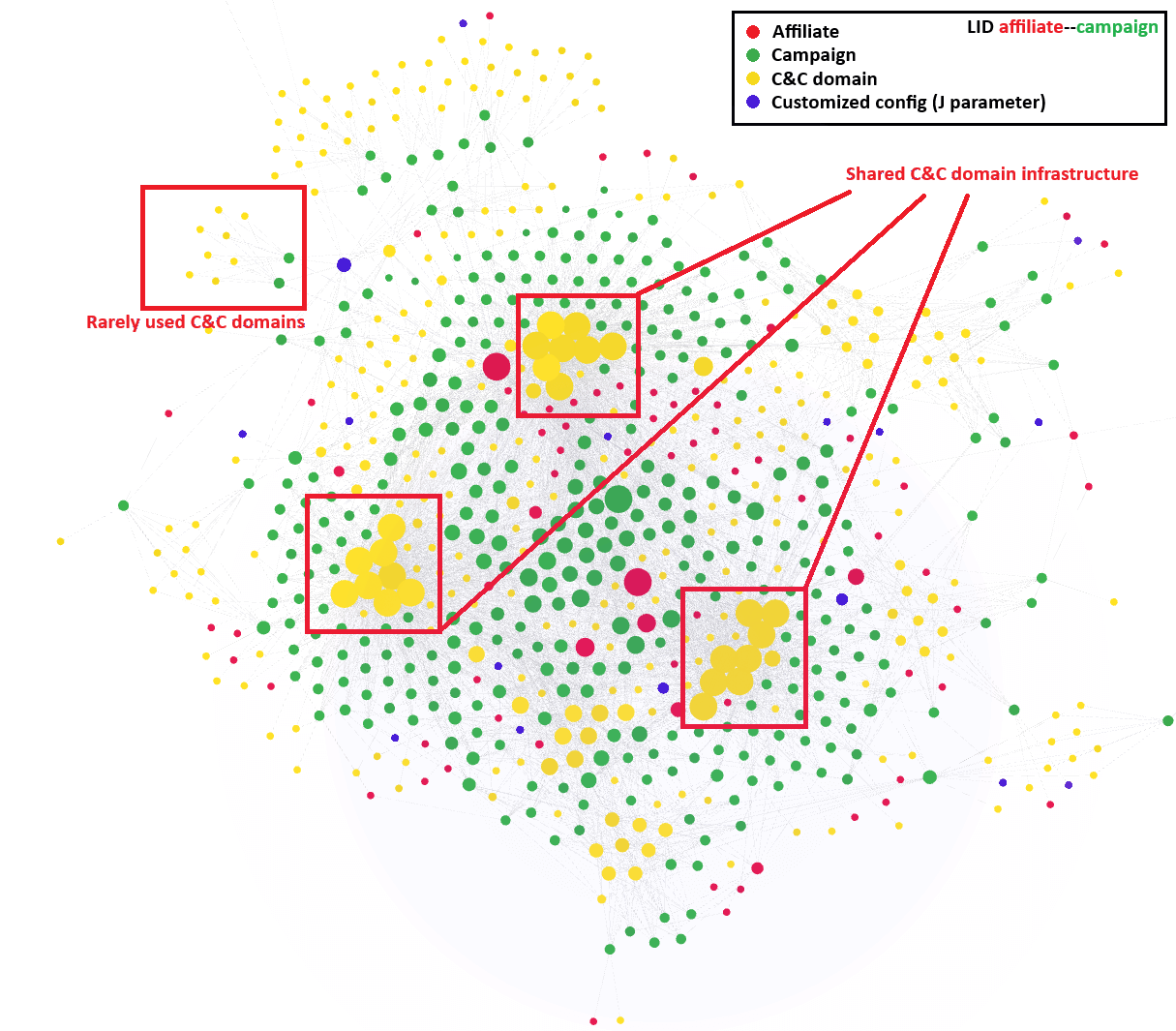

Análisis de las propiedades estáticas

A partir de nuestro seguimiento a largo plazo y del análisis estadístico de los parámetros LID, creemos que el primer segmento del LID identifica al afiliado, mientras que el segundo segmento diferencia entre campañas. Basándonos en esta suposición, en la Figura 11 se pueden ver los 200 principales identificadores de afiliados.

Además, hemos podido crear una visualización de las actividades de los afiliados durante el último año (véase la Figura 12). Esta visualización destaca una semana de enero de 2025. Este tipo de visualizaciones nos han proporcionado información valiosa sobre los patrones y comportamientos de los diferentes actores de amenazas. Además, las visualizaciones revelan una infraestructura de C&C compartida y basada en dominios entre la mayoría de los afiliados a Lumma Stealer. Al mismo tiempo, hemos podido identificar dominios de C&C utilizados con menos frecuencia, que sospechamos que se han reservado para afiliados de mayor nivel o campañas más importantes.

Propiedades dinámicas de Lumma Stealer

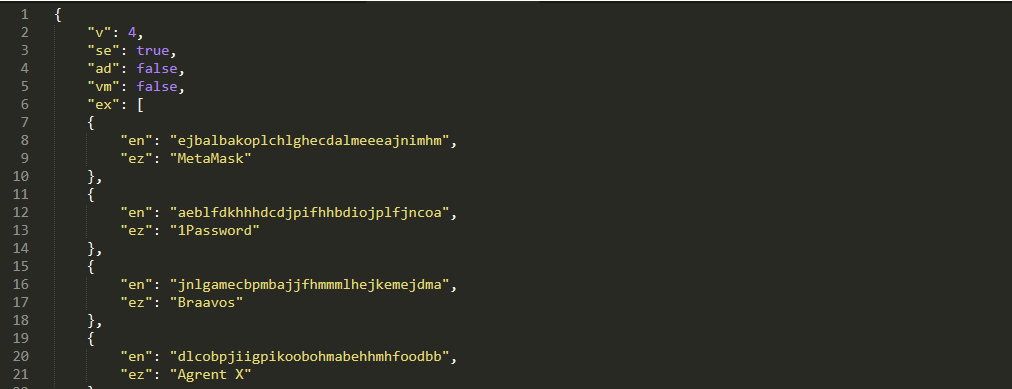

Lumma Stealer recupera una configuración dinámica del servidor de C&C, que contiene definiciones que especifican qué escanear para la exfiltración (ver Tabla 1). El objetivo principal es robar datos de extensiones de navegadores web y bases de datos que contengan contraseñas, cookies de sesión, historial de navegación web y datos de autorrelleno. Además de los navegadores web, también se centra en robar datos de gestores de contraseñas, VPN, clientes FTP, servicios en la nube, aplicaciones de escritorio remoto, clientes de correo electrónico, carteras de criptomonedas y aplicaciones para tomar notas.

Tabla 1. Campos JSON de Dynamic Config Campos JSON de Dynamic config

| Key | Description |

| v | Dynamic config version. |

| se | Option for taking a screenshot of the victim’s machine for exfiltration. |

| ex | List of Chromium-based browser extensions to target for exfiltration. Each entry consists of: · The extension ID, stored as en. · The extension name, stored as ez. |

| c | Definition of files targeted for exfiltration. The most interesting entries are: · The path for file scanning, stored as p. · The file extension list filter for exfiltration, stored as m. · The maximum folder scanning depth, stored as d. · The maximum file size for exfiltration, stored as fs. |

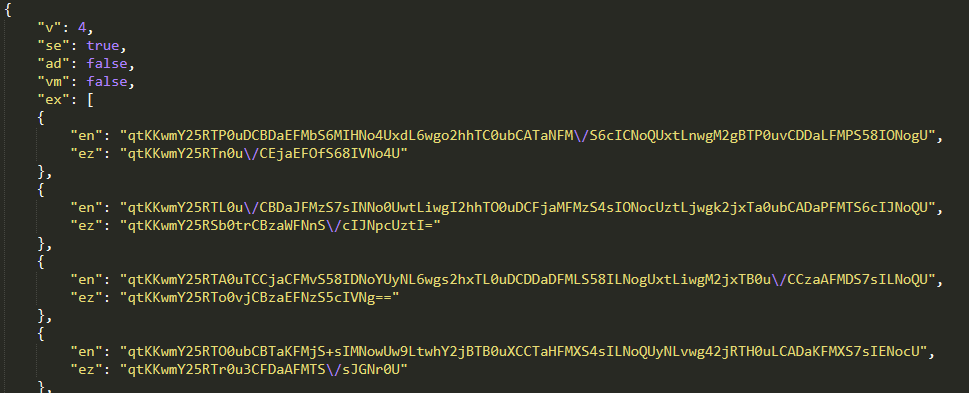

Aunque no hemos observado cambios significativos en las configuraciones predeterminadas, esta función mejora la capacidad del malware para realizar exfiltraciones selectivas (véase la Figura 13). SpyCloud ya ha documentado bien en esta investigación una descripción exhaustiva de los campos de configuración.

La configuración está en formato JSON, y se descarga desde el servidor de C&C mediante una solicitud HTTPS POST que incluye el identificador LID, el parámetro J opcional y una cadena User-Agent específica codificada.

La protección de la configuración dinámica ha cambiado varias veces recientemente. Anteriormente, estaba protegida de la misma forma que la lista estática de C&C, mediante una función XOR de 32 bytes y codificación base64. En marzo de 2025 la protección cambió a ChaCha20, donde la clave y el nonce se añadieron a la configuración cifrada.

Es importante seguir la cadena User-Agent, ya que proporcionarla correctamente es esencial para recibir la configuración dinámica. En abril de 2025, Lumma Stealer introdujo una capa adicional de ofuscación cifrando valores JSON usando una función XOR de 8 bytes (ver Figura 14).

Esta variante cifrada de la configuración dinámica se entrega cuando se especifica una cadena User-Agent ligeramente actualizada (ver Tabla 2).

Tabla 2. Variantes de User-Agent Variantes de User-Agent

| User-Agent | Description |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36 | Old User-Agent string resulting in a dynamic configuration variant shown in Figure 13. |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36 | New User-Agent string resulting in a dynamic configuration variant with encryption of some values (Figure 14). |

Además de este enfoque de configuración dinámica, las muestras de Lumma Stealer todavía contienen instrucciones codificadas para filtrar archivos. Estos incluyen datos de aplicaciones como Outlook o Thunderbird, información de cuentas de Steam y tokens de cuentas de Discord (ver este blog de SpyCloud). Esta combinación de configuraciones dinámicas y codificadas garantiza que Lumma Stealer pueda recopilar eficazmente una amplia gama de datos valiosos.

Para resumir todos los cambios estáticos y dinámicos mencionados hasta ahora, hemos creado una línea de tiempo (Figura 15) destacando los desarrollos más significativos observados en el malware Lumma Stealer durante el último año.

Comunicación de C&C

A lo largo de nuestro periodo de rastreo de Lumma Stealer, todos los dominios de C&C extraídos conducían sistemáticamente a servicios de Cloudflare, que se utilizan para ocultar la infraestructura real de C&C de Lumma Stealer. Los servicios de Cloudflare también se emplean para los servidores de C&C localizados a través de dead-drop resolvers.

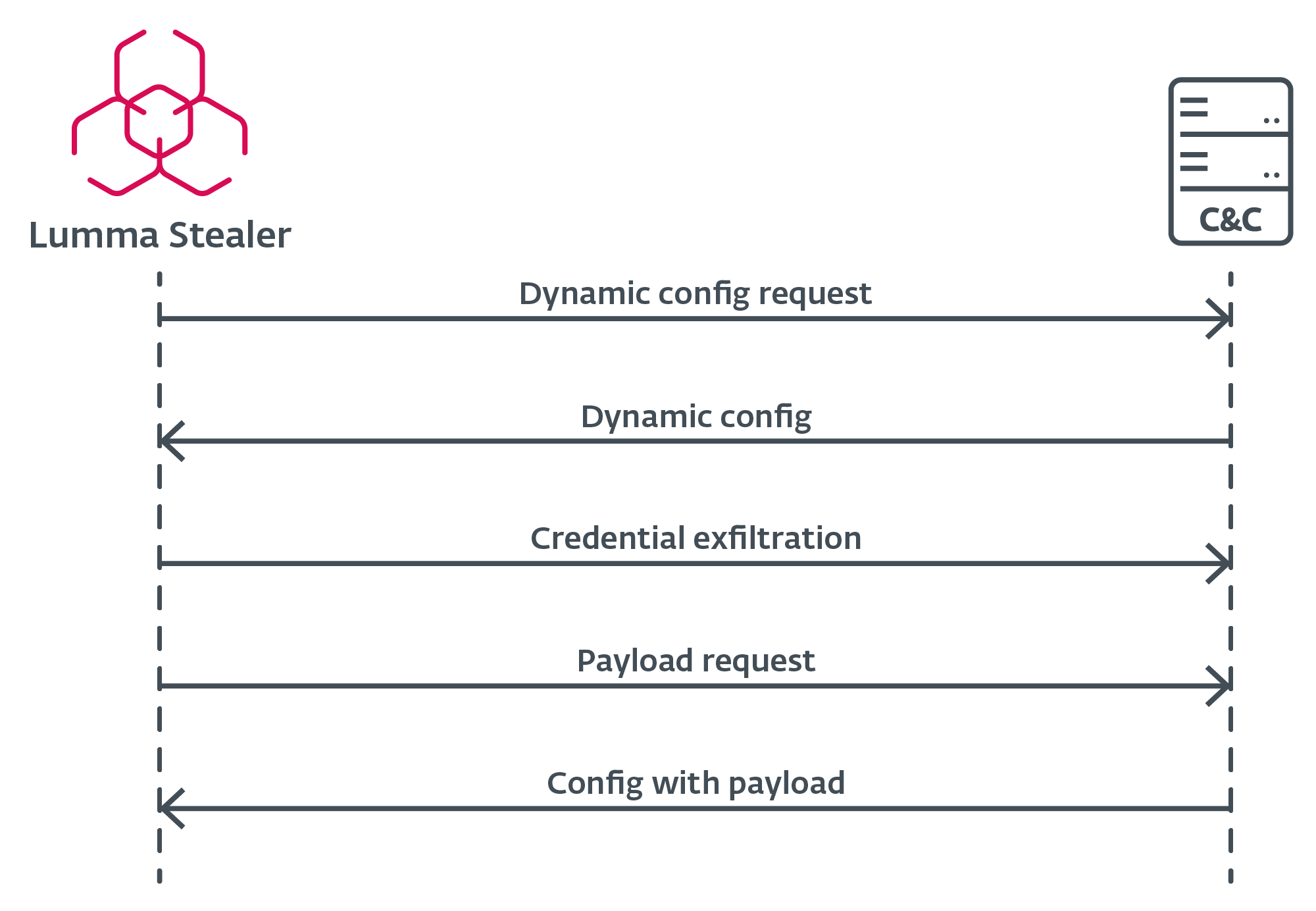

En primer lugar, Lumma Stealer necesita obtener un servidor de C&C activo. El mecanismo de esta elección se ilustra en el diagrama de flujo mostrado en la Figura 16.

Handshake

Aunque la petición de handshake al servidor de C&C no está presente en las últimas versiones de Lumma Stealer, vale la pena mencionarla porque fue una característica de nuestro rastreo durante mucho tiempo. La petición handshake era una petición HTTPS POST que contenía act=live y un User-Agent codificado. Los servidores activos respondían con un mensaje ok en texto claro.

Petición de configuración

Cuando Lumma Stealer identifica un servidor de C&C activo, solicita la configuración a través de una petición HTTPS POST (Figura 17), que incluye los parámetros LID y J como datos. Si el parámetro J no está presente en la muestra, Lumma Stealer recupera la configuración por defecto del servidor C&C. Esta configuración especifica qué escanear para la exfiltración, permitiendo al malware adaptarse a diferentes objetivos y entornos.

Ejecución payload adicional

Después de que Lumma Stealer exfiltre con éxito los datos confidenciales y las credenciales recolectadas, emite una última solicitud HTTPS POST al servidor de C&C, esta vez, con un ID de hardware de víctima adicional llamado hwid. Esta última solicitud recupera la configuración de un payload adicional que se ejecutará en la máquina de la víctima. El payload o una URL desde la que descargarla forman parte de esa configuración. Tenga en cuenta que no siempre se proporciona ese payload.

Técnicas de ofuscación anti-análisis

Lumma Stealer emplea unas pocas, pero efectivas, técnicas anti-emulación para hacer el análisis lo más complicado posible. Estas técnicas están diseñadas para evadir la detección y dificultar los esfuerzos de los analistas de seguridad.

Ofuscación de salto indirecto

Una de las principales técnicas de ofuscación utilizadas por Lumma Stealer es el aplanamiento indirecto del flujo de control, que se muestra en la Figura 18. Este método desbarata eficazmente los bloques de código de las funciones, haciendo casi imposible seguir la pista de la lógica de la función. Al aplanar el flujo de control, el malware ofusca sus operaciones, complicando el proceso de análisis. Para una exploración detallada de esta técnica y un análisis exhaustivo de estos patrones de ofuscación, junto con un esbozo de la solución, puede consultar este completo artículo de Mandiant.

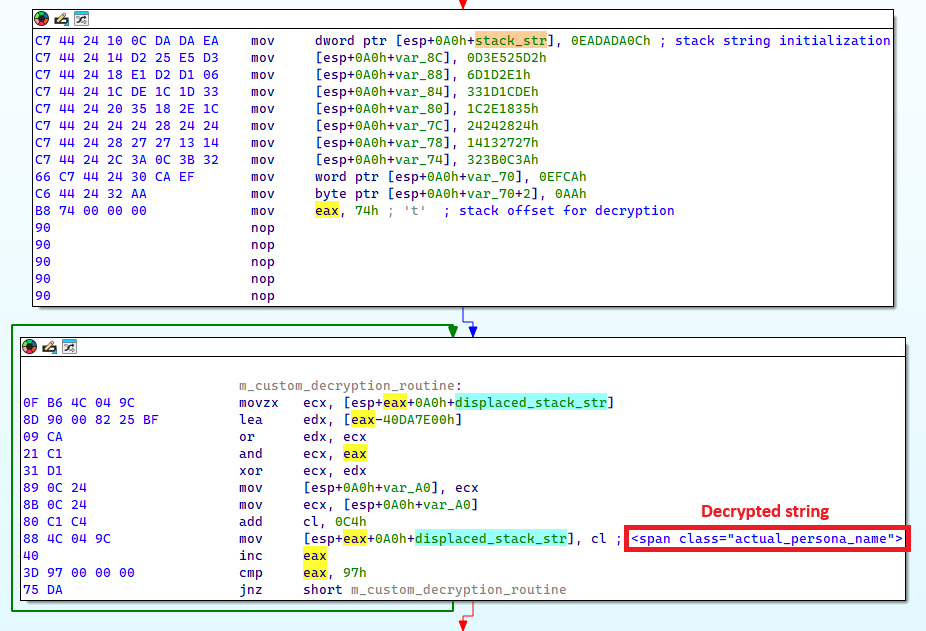

Cadenas de pila

Otra técnica empleada por Lumma Stealer es el uso de cadenas de pila encriptadas, como se ilustra en la Figura 19. Este método oculta eficazmente los datos binarios de un programa. Este método oculta eficazmente los datos binarios y muchas cadenas importantes en la muestra de Lumma Stealer, dificultando el análisis estático del binario. Además, cada cadena cifrada tiene su propia función matemática para el descifrado, lo que añade otra capa de complejidad al proceso de análisis.

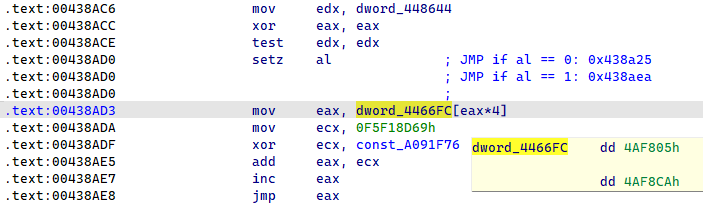

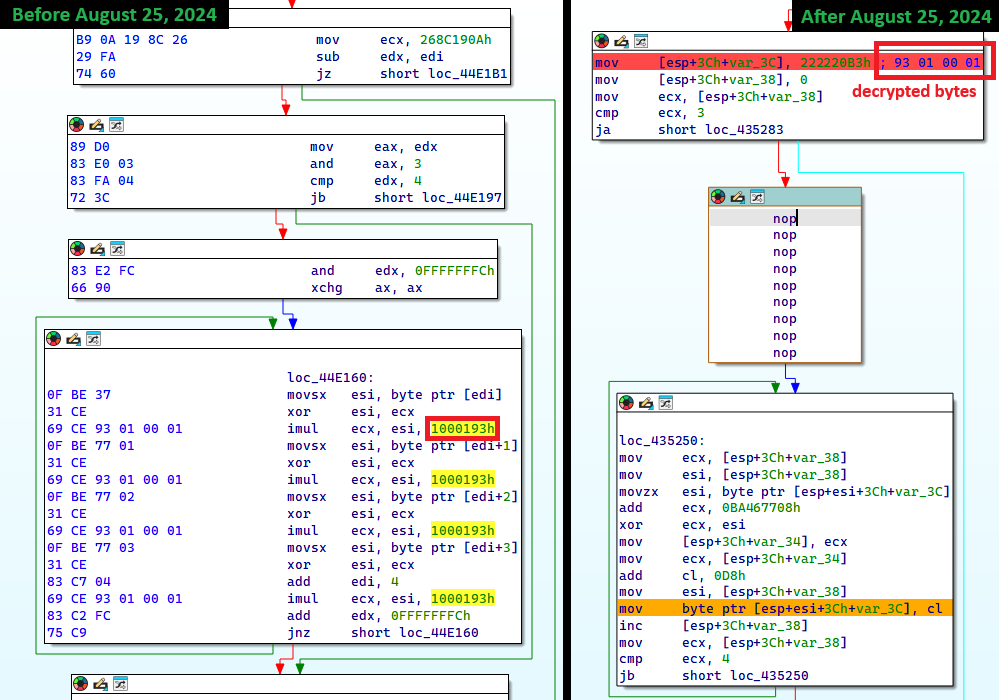

Ofuscación de la API de importación

En Lumma Stealer, las importaciones se resuelven en tiempo de ejecución. Los nombres de las importaciones se cifran utilizando el algoritmo FNV-1a en cada compilación utilizando una base de desplazamiento personalizada. Como se muestra en la Figura 20, desde el25 de Agosto de 2024, Lumma Stealer también ofusca los parámetros del algoritmo hash FNV usando cadenas de pila.

Conclusión

Esta operación de disrupción global ha sido posible gracias a nuestro seguimiento a largo plazo de Lumma Stealer, del que hemos ofrecido una visión general en este blogpost. Hemos descrito el modus operandi del grupo Lumma Stealer y su servicio. Además, hemos documentado los identificadores estáticos importantes y la comunicación C&C, así como su evolución durante el último año. Por último, hemos resumido las principales técnicas de ofuscación que dificultan el análisis de Lumma Stealer.

La operación de interrupción, liderada por Microsoft, tenía como objetivo confiscar todos los dominios de C&C conocidos de Lumma Stealer, haciendo que la infraestructura de exfiltración de Lumma Stealer no funcionara. ESET continuará rastreando a otros infostealers mientras vigila de cerca la actividad de Lumma Stealer tras esta operación de interrupción.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

SHA-1

Filename

Detection

Description

6F94CFAABB19491F2B8E719D74AD032D4BEB3F29

AcroRd32.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-06-27.

C5D3278284666863D7587F1B31B06F407C592AC4

Notion.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-07-14.

5FA1EDC42ABB42D54D98FEE0D282DA453E200E99

explorer.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-08-08.

0D744811CF41606DEB41596119EC7615FFEB0355

aspnet_regiis.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-08-25.

2E3D4C2A7C68DE2DD31A8E0043D9CF7E7E20FDE1

nslookup.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-09-20.

09734D99A278B3CF59FE82E96EE3019067AF2AC5

nslookup.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-10-04.

1435D389C72A5855A5D6655D6299B4D7E78A0127

BitLockerToGo.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-11-09.

2CCCEA9E1990D6BC7755CE5C3B9B0E4C9A8F0B59

external.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2024-12-23.

658550E697D9499DB7821CBBBF59FFD39EB59053

Wemod-Premium-Unlocker-2025

MSIL/GenKryptik.HGWU

Lumma Stealer sample – Build 2025-01-18.

070A001AC12139CC1238017D795A2B43AC52770D

khykuQw.exe

Win32/Kryptik.HYUC

Lumma Stealer sample – Build 2025-02-27.

1FD806B1A0425340704F435CBF916B748801A387

Start.exe

Win64/Injector.WR

Lumma Stealer sample – Build 2025-03-24.

F4840C887CAAFF0D5E073600AEC7C96099E32030

loader.exe

Win64/Kryptik.FAZ

Lumma Stealer sample – Build 2025-04-15.

8F58C4A16717176DFE3CD531C7E41BEF8CDF6CFE

Set-up.exe

Win32/Spy.Lumma Stealer.B

Lumma Stealer sample – Build 2025-04-23.

Red

| IP | Domain | Hosting provider | First seen | Details |

| 172.67.134[.]100 | cooperatvassquaidmew[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.175[.]165 | crisisrottenyjs[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.96[.]1 | deadtrainingactioniw[.]xyz tamedgeesy[.]sbs nighetwhisper[.]top |

Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.141[.]43 | exuberanttjdkwo[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.96[.]3 | grandcommonyktsju[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 104.21.92[.]96 | qualificationjdwko[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 172.67.209[.]200 | sweetcalcutangkdow[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 104.21.49[.]80 | wordingnatturedowo[.]xyz | Cloudflare, Inc. | 2024‑06‑27 | Lumma Stealer C&C server. |

| 188.114.97[.]0 | bigmouthudiop[.]shop froytnewqowv[.]shop locatedblsoqp[.]shop stagedchheiqwo[.]shop |

Cloudflare, Inc. | 2024‑07‑16 | Lumma Stealer C&C server. |

| 104.21.19[.]156 | callosallsaospz[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.153[.]40 | indexterityszcoxp[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.192[.]52 | lariatedzugspd[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.213[.]85 | liernessfornicsa[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.137[.]78 | outpointsozp[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.221[.]214 | shepherdlyopzc[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.204[.]158 | unseaffarignsk[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 172.67.178[.]194 | upknittsoappz[.]shop | Cloudflare, Inc. | 2024‑07‑18 | Lumma Stealer C&C server. |

| 188.114.97[.]3 | bassizcellskz[.]shop byteplusx[.]digital sparkiob[.]digital longitudde[.]digital |

Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.47[.]141 | celebratioopz[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.158[.]159 | complaintsipzzx[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.204[.]20 | deallerospfosu[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.35[.]48 | languagedscie[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.73[.]43 | mennyudosirso[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 188.114.97[.]9 | quialitsuzoxm[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 172.67.166[.]231 | writerospzm[.]shop | Cloudflare, Inc. | 2024‑08‑07 | Lumma Stealer C&C server. |

| 104.21.16[.]180 | caffegclasiqwp[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 172.67.146[.]35 | condedqpwqm[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| N/A | evoliutwoqm[.]shop | N/A | 2024‑08‑24 | Lumma Stealer C&C server. |

| 188.114.96[.]0 | millyscroqwp[.]shop stamppreewntnq[.]shop advennture[.]top |

Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 104.21.67[.]155 | traineiwnqo[.]shop | Cloudflare, Inc. | 2024‑08‑24 | Lumma Stealer C&C server. |

| 94.140.14[.]33 | achievenmtynwjq[.]shop carrtychaintnyw[.]shop chickerkuso[.]shop metallygaricwo[.]shop milldymarskwom[.]shop opponnentduei[.]shop puredoffustow[.]shop quotamkdsdqo[.]shop bemuzzeki[.]sbs exemplarou[.]sbs exilepolsiy[.]sbs frizzettei[.]sbs invinjurhey[.]sbs isoplethui[.]sbs laddyirekyi[.]sbs wickedneatr[.]sbs |

Cloudflare, Inc. | 2024‑09‑21 | Lumma Stealer C&C server. |

| 188.114.97[.]4 | usseorganizedw[.]shop bellflamre[.]click tripfflux[.]world |

Cloudflare, Inc. | 2024‑09‑24 | Lumma Stealer C&C server. |

| 104.21.44[.]84 | beerishint[.]sbs | Cloudflare, Inc. | 2024‑10‑06 | Lumma Stealer C&C server. |

| 104.21.64[.]84 | 1212tank.activitydmy[.]icu | Cloudflare, Inc. | 2024‑11‑12 | Lumma Stealer C&C server. |

| 104.21.93[.]246 | brownieyuz[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.189[.]210 | ducksringjk[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.146[.]64 | explainvees[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 104.21.90[.]226 | relalingj[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 104.21.14[.]17 | repostebhu[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 172.67.192[.]43 | rottieud[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 188.114.97[.]1 | thinkyyokej[.]sbs | Cloudflare, Inc. | 2024‑11‑08 | Lumma Stealer C&C server. |

| 188.114.97[.]7 | bashfulacid[.]lat tentabatte[.]lat |

Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.21.86[.]54 | curverpluch[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.21.66[.]86 | lev‑tolstoi[.]com | Cloudflare, Inc. | 2024‑12‑17 | Lumma Stealer C&C server. |

| 172.64.80[.]1 | manyrestro[.]lat toppyneedus[.]biz |

Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 188.114.97[.]2 | shapestickyr[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 172.67.192[.]247 | slipperyloo[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 104.105.90[.]131 | steamcommunity[.]com steamcommunity[.]com |

Akamai Technologies, Inc. | 2024‑06‑27 | Steam profile dead‑drop resolvers. |

| 172.67.146[.]68 | talkynicer[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| 172.67.184[.]241 | wordyfindy[.]lat | Cloudflare, Inc. | 2024‑12‑23 | Lumma Stealer C&C server. |

| N/A | beevasyeip[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | broadecatez[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | encirelk[.]cyou | N/A | 2025‑01‑28 | Lumma Stealer C&C server. |

| N/A | granystearr[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | quarrelepek[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | rockemineu[.]bond | N/A | 2025‑01‑28 | Lumma Stealer C&C server. |

| 104.21.19[.]91 | suggestyuoz[.]biz | Cloudflare, Inc. | 2025‑01‑22 | Lumma Stealer C&C server. |

| N/A | tranuqlekper[.]bond | N/A | 2025‑01‑22 | Lumma Stealer C&C server. |

| 104.21.69[.]194 | codxefusion[.]top | Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.80[.]1 | earthsymphzony[.]today climatologfy[.]top |

Cloudflare, Inc. | 2025‑02‑26 | Lumma Stealer C&C server. |

| 104.21.88[.]16 | experimentalideas[.]today | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 172.67.146[.]181 | gadgethgfub[.]icu | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 104.21.48[.]238 | hardrwarehaven[.]run | Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.16[.]1 | hardswarehub[.]today pixtreev[.]run |

Cloudflare, Inc. | 2025‑02‑28 | Lumma Stealer C&C server. |

| 104.21.39[.]95 | quietswtreams[.]life | Cloudflare, Inc. | 2025‑02‑26 | Lumma Stealer C&C server. |

| 172.67.222[.]46 | socialsscesforum[.]icu | Cloudflare, Inc. | 2025‑03‑03 | Lumma Stealer C&C server. |

| 172.67.191[.]187 | techmindzs[.]live | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 172.67.214[.]226 | techspherxe[.]top | Cloudflare, Inc. | 2025‑03‑01 | Lumma Stealer C&C server. |

| 104.21.26[.]124 | appgridn[.]live | Cloudflare, Inc. | 2025‑03‑24 | Lumma Stealer C&C server. |

| 172.67.178[.]7 | lunoxorn[.]top | Cloudflare, Inc. | 2025‑03‑31 | Lumma Stealer C&C server. |

| 104.21.47[.]117 | skynetxc[.]live | Cloudflare, Inc. | 2025‑03‑24 | Lumma Stealer C&C server. |

| 104.21.72[.]121 | targett[.]top | Cloudflare, Inc. | 2025‑03‑20 | Lumma Stealer C&C server. |

| 188.114.96[.]2 | travewlio[.]shop | Cloudflare, Inc. | 2025‑03‑20 | Lumma Stealer C&C server. |

| 104.21.42[.]7 | changeaie[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 104.21.85[.]126 | clarmodq[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.161[.]40 | liftally[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.176[.]107 | piratetwrath[.]run | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 172.67.215[.]114 | quilltayle[.]live | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 172.67.143[.]12 | salaccgfa[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 104.21.5[.]146 | starofliught[.]top | Cloudflare, Inc. | 2025‑04‑17 | Lumma Stealer C&C server. |

| 104.21.32[.]1 | zestmodp[.]top | Cloudflare, Inc. | 2025‑04‑08 | Lumma Stealer C&C server. |

| 172.67.147[.]123 | equatorf[.]run | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 104.21.112[.]1 | hemispherexz[.]top | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 104.21.20[.]106 | latitudert[.]live | Cloudflare, Inc. | 2025‑04‑21 | Lumma Stealer C&C server. |

| 172.67.216[.]12 | sectorecoo[.]live | Cloudflare, Inc. | 2025‑04‑19 | Lumma Stealer C&C server. |

Técnicas MITRE ATT&CK

Esta tabla se ha elaborado utilizando la versión 17 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1587.001 | Develop Capabilities: Malware | Lumma Stealer operators actively developed their malware as a product for their service. |

| T1583.001 | Acquire Infrastructure: Domains | Lumma Stealer operators registered domains for their exfiltration infrastructure. | |

| T1583.006 | Acquire Infrastructure: Web Services | Lumma Stealer operators used Cloudflare services to hide their infrastructure. Lumma Stealer also hid its C&C URLs in public services like dummy Steam profiles or empty Telegram channels. | |

| Execution | T1059.003 | Command-Line Interface: Windows Command Shell | Lumma Stealer executes cmd.exe to delete temporary files. |

| T1106 | Native API | Lumma Stealer executes a variety of Windows APIs, including VirtualAlloc, LoadLibraryA, and GetProcAddress. | |

| T1204.001 | User Execution: Malicious Link | Lumma Stealer operators offer a simple LNK packing feature for their malware builds. | |

| T1047 | Windows Management Instrumentation | Lumma Stealer uses WMI queries to gather system information. | |

| Defense Evasion | T1622 | Debugger Evasion | Lumma Stealer checks for debugger presence. |

| T1140 | Deobfuscate/Decode Files or Information | Lumma Stealer uses ChaCha20 for C&C list and dynamic config encryption. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Lumma Stealer resolves API names at runtime using the FNV-1a hash algorithm. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | Lumma Stealer encrypts strings and important binary data using stack strings or ChaCha20. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Lumma Stealer gathers credentials from multiple browsers. |

| T1539 | Steal Web Session Cookie | Lumma Stealer gathers cookies from multiple browsers. | |

| Discovery | T1217 | Browser Bookmark Discovery | Lumma Stealer checks and collects various information about installed browsers on victims’ machines. |

| T1012 | Query Registry | Lumma Stealer queries registry keys to list installed software on victims’ machines. | |

| T1057 | Process Discovery | Lumma Stealer sends the process list to its C&C server. | |

| T1518 | Software Discovery | Lumma Stealer sends a list of installed software to its C&C server. | |

| T1082 | System Information Discovery | Lumma Stealer sends system information to its C&C server. | |

| T1124 | System Time Discovery | Lumma Stealer sends the current system time and time zone to its C&C server. | |

| Collection | T1560 | Archive Collected Data | Lumma Stealer compresses gathered data before exfiltration to its C&C server. |

| T1119 | Automated Collection | Lumma Stealer's exfiltration capabilities are fully automated and based on a configuration file. | |

| T1113 | Screen Capture | Lumma Stealer takes screenshots of victims’ machines based on dynamic configuration. | |

| T1005 | Data from Local System | Lumma Stealer collects local system data from victims’ machines. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Lumma Stealer uses HTTPS communication with its C&C servers. |

| T1132.001 | Data Encoding: Standard Encoding | Lumma Stealer used base64 encoding for obtaining its configuration from the C&C server. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Lumma Stealer uses additional ChaCha20 encryption under the HTTPS network protocol. | |

| T1008 | Fallback Channels | Lumma Stealer employs backup dead-drop resolvers in Steam profiles and Telegram channels. | |

| T1102.001 | Web Service: Dead Drop Resolver | Lumma Stealer employs backup dead-drop resolvers in Steam profiles and Telegram channels. | |

| Exfiltration | T1020 | Automated Exfiltration | Lumma Stealer exfiltrates stolen credentials and data over the C&C channel. |

| T1041 | Exfiltration Over C2 Channel | Lumma Stealer exfiltrates stolen credentials and data over the C&C channel. |