Este blogpost introduce nuestro último white paper, presentado en Virus Bulletin 2025, donde detallamos las operaciones del actor de amenazas alineado con Corea del Norte que llamamos DeceptiveDevelopment y sus conexiones con las campañas de trabajadores de TI de Corea del Norte. El informe proporciona todos los detalles técnicos, incluido el análisis del malware, la infraestructura y los hallazgos OSINT. Aquí resumimos las principales conclusiones y destacamos las implicaciones más amplias de esta amenaza híbrida.

Puntos clave de este blogpost:

- La invención y el enfoque de las operaciones se centran en los métodos de ingeniería social.

- El conjunto de herramientas de DeceptiveDevelopment es mayoritariamente multiplataforma y consiste en scripts maliciosos iniciales ofuscados en Python y JavaScript, backdoors básicos en Python y Go, y un proyecto de dark web en .NET.

- Proporcionamos información sobre detalles operativos de los trabajadores informáticos norcoreanos, como asignaciones de trabajo, horarios, comunicación con clientes, etc., recopilada de fuentes públicas.

- Los backdoors nativos de Windows, más complejos, son un añadido ocasional en la cadena de ejecución y es probable que las compartan otros actores alineados con Corea del Norte.

- DeceptiveDevelopment y los informáticos norcoreanos tienen objetivos y medios diferentes, pero los consideramos estrechamente relacionados.

Introducción

Examinamos el grupo DeceptiveDevelopment y el grupo de actividades WageMole como dos entidades alineadas con Corea del Norte estrechamente conectadas. WageMole es una etiqueta que hemos adoptado para las actividades relacionadas con los trabajadores de TI norcoreanos. Aunque las campañas de ambos están motivadas por los beneficios económicos, cada uno desempeña un papel distinto y complementario en relación con el otro:

- Los operadores de DeceptiveDevelopment se hacen pasar por reclutadores y utilizan ofertas de trabajo fraudulentas para comprometer los sistemas de los solicitantes de empleo.

- A continuación, los informáticos norcoreanos utilizan la información obtenida por los operadores de DeceptiveDevelopment para hacerse pasar por solicitantes de empleo. Para asegurarse un puesto de trabajo real, pueden emplear varias tácticas, incluidas las entrevistas por intermediarios (proxy interview), el uso de identidades robadas y la fabricación de identidades sintéticas con herramientas basadas en IA.

En primer lugar, proporcionamos un catálogo de herramientas multiplataforma utilizadas por DeceptiveDevelopment, desde scripts sencillos pero ofuscados como BeaverTail e InvisibleFerret hasta un complejo conjunto de herramientas, TsunamiKit, centrado en un backdoor .NET. También revelamos vínculos específicos entre backdoors más complejos utilizados por DeceptiveDevelopment, AkdoorTea y Tropidoor, y otras operaciones más orientadas a APT alineadas con Corea del Norte. A continuación, describimos aspectos interesantes del modus operandi de los informáticos norcoreanos, obtenidos de fuentes públicas, principalmente de datos expuestos involuntariamente, testimonios de víctimas e investigaciones de investigadores independientes.

DeceptiveDevelopment

DeceptiveDevelopment es un grupo alineado con Corea del Norte, activo desde al menos 2023, centrado en el beneficio económico. Sus actividades coinciden con las de Contagious Interview, DEV#POPPER y Void Dokkaebi. El grupo se dirige a desarrolladores de software de los principales sistemas -Windows, Linux y macOS- y especialmente a los de proyectos de criptomoneda y Web3. El acceso inicial se consigue exclusivamente a través de diversas técnicas de ingeniería social como ClickFix, y perfiles de reclutadores falsos similares a la Operación DreamJob de Lazarus, para entregar bases de código troyanizadas durante entrevistas de trabajo escenificadas. Sus payloads más típicos son los infostealers BeaverTail, OtterCookie y WeaselStore, y la RAT modular InvisibleFerret.

Estrategia de ataque

Los operadores de DeceptiveDevelopment utilizan varios métodos para comprometer a sus víctimas, basándose en ingeniosos trucos de ingeniería social. A través de perfiles falsos y secuestrados, se hacen pasar por reclutadores en plataformas como LinkedIn, Upwork, Freelancer y Crypto Jobs List. Ofrecen falsas oportunidades de trabajo lucrativas para atraer el interés de sus objetivos. Piden a las víctimas que participen en un reto de codificación o en una tarea previa a una entrevista. La tarea consiste en descargar un proyecto de repositorios privados de GitHub, GitLab o Bitbucket. Estos repositorios contienen código troyanizado, a menudo escondido hábilmente en largos comentarios que se muestran más allá del borde derecho de una ventana de navegador o editor de código. La participación en la tarea desencadena la ejecución de BeaverTail, el malware de primera fase.

Además de estas cuentas falsas de reclutadores, se observó la incorporación de una nueva técnica de ingeniería social conocida como ClickFix. ClickFix en relación con DeceptiveDevelopment fue reportado por primera vez por Sekoia.io en marzo de 2025, cuando fue utilizado por el grupo como método de acceso inicial en sistemas macOS y Windows; en septiembre de 2025, GitLab detectó que también se utilizaba en sistemas Linux. Los atacantes dirigen a la víctima a un sitio web falso de entrevistas de trabajo, que contiene un formulario de solicitud que se les pide que rellenen. El formulario de solicitud contiene unas cuantas preguntas largas relacionadas con la identidad y las cualificaciones del solicitante, lo que lleva a la víctima a dedicar mucho tiempo y esfuerzo a rellenar el formulario y le hace sentir que casi ha terminado y, por tanto, es más probable que caiga en la trampa. En el último paso de la solicitud, se pide a la víctima que grabe un vídeo en el que responda a la última pregunta. El sitio activa una ventana emergente en la que se pide a la víctima que permita el acceso a la cámara, pero en realidad nunca se accede a ella. En su lugar, aparece un mensaje de error que dice que el acceso a la cámara o al micrófono está bloqueado y ofrece un enlace "Cómo solucionarlo". Ese enlace lleva a una ventana emergente que emplea la técnica de ingeniería social ClickFix. En función de su sistema operativo, se indica a la víctima que abra un terminal y copie y pegue un comando que debería solucionar el problema. Sin embargo, en lugar de habilitar la cámara de la víctima, el comando descarga y ejecuta malware.

Toolset

BeaverTail e InvisibleFerret

El primer indicio de actividad de DeceptiveDevelopment se produjo en noviembre de 2023, cuando Unit 42 informó de la campaña Contagious Interview; posteriormente asociamos esta campaña con el grupo. Unit 42 acuñó los nombres BeaverTail e InvisibleFerret para las dos familias de malware utilizadas en esta campaña. Hemos documentado esta campaña con más detalle en nuestro blog WeLiveSecurity de febrero de 2025, diseccionando cómo el actor de la amenaza hace uso de estas dos familias de malware.

BeaverTail es un simple infostealer y downloader que recopila datos de cryptowallets, keychains e inicios de sesión guardados en navegadores. Hemos observado variantes de este malware escritas en JavaScript, ocultas en falsos retos laborales, y también en C++, utilizando el framework Qt y disfrazado de software de conferencias. Su función principal es descargar el malware de segunda fase InvisibleFerret. A finales de 2024, surgió una nueva familia de malware con una funcionalidad similar a BeaverTail: NTT Security la denominó OtterCookie. OtterCookie está escrito en JavaScript y utiliza técnicas de ofuscación muy similares. Creemos que OtterCookie es una evolución de BeaverTail y es utilizado por algunos equipos dentro de DeceptiveDevelopment en lugar del antiguo BeaverTail, mientras que otros equipos siguen utilizando y modificando el código base original.

InvisibleFerret es un malware modular escrito en Python con más capacidades de infostealer que BeaverTail, también capaz de proporcionar control remoto a los atacantes. Normalmente viene con los siguientes cuatro módulos

- un módulo de robo de datos del navegador (extrae y exfiltra los datos guardados por los navegadores y las cryptowallets),

- un módulo de payload (troyano de acceso remoto),

- un módulo de portapapeles (que contiene funciones de registro de teclas y del portapapeles), en algunos casos distribuido como parte del módulo de payload, y

- un módulo AnyDesk (que despliega la herramienta de acceso remoto AnyDesk para permitir el acceso directo del atacante a la máquina comprometida).

WeaselStore

A medida que DeceptiveDevelopment evolucionaba y empezaba a incluir más equipos en sus operaciones, éstos empezaron a modificar el código base para satisfacer sus propias necesidades e introdujeron nuevas herramientas de malware. Un ejemplo de ello es una campaña que los investigadores de ESET investigaron en agosto de 2024. Además del malware convencional BeaverTail e InvisibleFerret, el equipo responsable de la campaña desplegó lo que creemos que es su propio nuevo malware, al que hemos llamado WeaselStore.

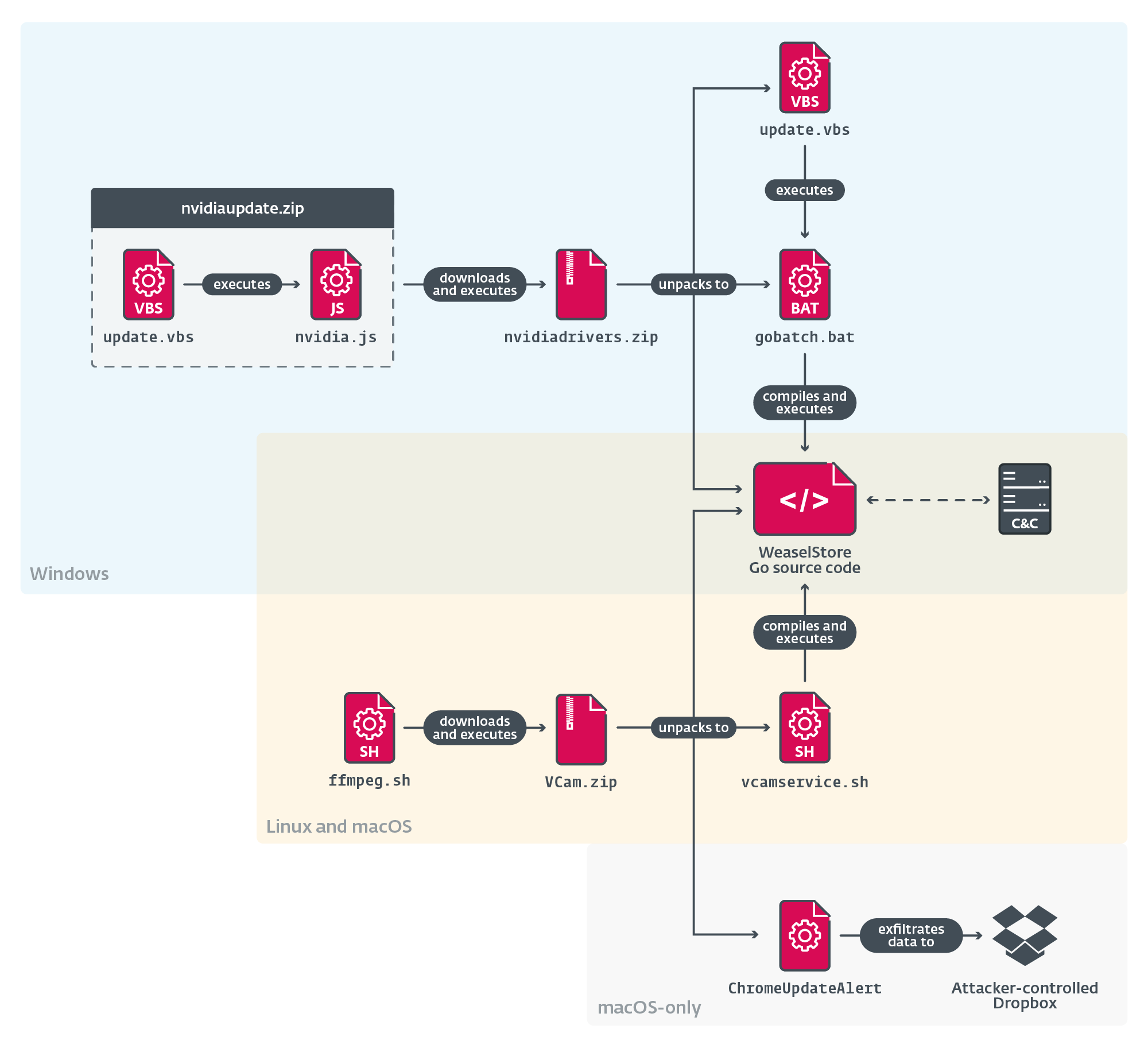

WeaselStore (también llamado GolangGhost y FlexibleFerret) es un infostealer multiplataforma escrito en Go, aunque en mayo de 2025, Cisco Talos informó de que WeaselStore estaba siendo reescrito en Python; llamaron a ese malware PylangGhost. Como la implementación es idéntica, por simplicidad, nos referiremos a ambas implementaciones como WeaselStore en este blogpost.

La funcionalidad de WeaselStore es bastante similar a la de BeaverTail e InvisibleFerret, y se centra principalmente en la extracción de datos confidenciales de navegadores y cryptowallets. Una vez que los datos han sido filtrados, WeaselStore, a diferencia de los infostealers tradicionales, continúa comunicándose con su servidor de C&C, sirviendo como una RAT capaz de ejecutar varios comandos.

El aspecto más interesante de WeaselStore en Go es que se entrega al sistema de la víctima en forma de código fuente Go, junto con los binarios de entorno Go necesarios para construirlo y ejecutarlo, lo que permite al malware dirigirse a tres sistemas operativos principales: Windows, Linux y macOS (véase la Figura 1). El mecanismo de instalación varía en función del sistema operativo de la víctima, pero en todos los casos la cadena termina con la descarga del código fuente Go de WeaselStore y su posterior compilación y ejecución mediante un entorno de compilación Go, que también se proporciona junto con el programa.

TsunamiKit

En noviembre de 2024, una nueva versión del malware InvisibleFerret incluía un módulo modificado de robo de datos del navegador. Este módulo, además de su funcionalidad normal, contiene un bloque codificado de gran tamaño, nunca antes visto, cuya primera etapa de la cadena de ejecución despliega un conjunto de herramientas de malware completamente nuevo, también destinado al robo de información y criptomonedas. Hemos llamado a este kit de herramientas TsunamiKit, basándonos en el uso repetido por parte del desarrollador de "Tsunami" en los nombres de sus componentes (véase la Tabla 1). La amenaza fue denunciada públicamente por Alessio Di Santo en noviembre de 2024 y por Bitdefender en febrero de 2025; nuestro informe añade contexto al situarla en el modus operandi general de DeceptiveDevelopment. El documento también se sumerge en los detalles de la compleja cadena de ejecución de TsunamiKit.

Tabla 1. Componentes de la cadena de ejecución de TsunamiKit Componentes de la cadena de ejecución de TsunamiKit

| Component name | Description |

| TsunamiLoader | The initial stage, obfuscating and dropping TsunamiInjector. It contains a quote Sometimes you never know the value of a moment until it becomes a memory, often attributed to Dr. Seuss. |

| TsunamiInjector | Downloader of TsunamiInstaller. Also drops TsunamiHardener. |

| TsunamiHardener* | Referred to as TsunamiPayload in the code. Sets up persistence for TsunamiClient, and Microsoft Defender exclusions for TsunamiClient and the XMRig miner (one of TsunamiClient’s components). |

| TsunamiInstaller | .NET dropper of TsunamiClientInstaller and a Tor proxy. |

| TsunamiClientInstaller* | Fingerprints the system; downloads and executes TsunamiClient. |

| TsunamiClient | Complex .NET spyware; drops XMRig and NBMiner. |

* These components were originally both named TsunamiPayload; we have renamed them to avoid any confusion.

PostNapTea y Tropidoor

En el transcurso de nuestra investigación, descubrimos una prueba interesante que vincula aún más a DeceptiveDevelopment con Corea del Norte. En abril de 2025, los investigadores de Ahnlab informaron sobre proyectos Bitbucket troyanizados que contenían BeaverTail y un downloader de 64 bits llamado car.dll o img_layer_generate.dll. Mientras que BeaverTail, como era de esperar, descargaba InvisibleFerret, este nuevo downloader recuperaba un payload en memoria que Ahnlab denominó Tropidoor. Nos dimos cuenta de que Tropidoor comparte grandes porciones de código con PostNapTea, una RAT Lazarus distribuida a través de exploits contra objetivos surcoreanos en 2022. La Tabla 2 contiene una comparación de ambas cargas útiles.

Tabla 2. Comparación de Tropidoor Comparación de las cargas útiles Tropidoor (DeceptiveDevelopment) y PostNapTea (Lazarus) (los asteriscos indican el país de un envío a VirusTotal)

| Tropidoor | PostNapTea | |

| First seen | 2024-11-28 | 2022-02-25 |

| Targeted countries | Kenya*, Colombia*, Canada* | South Korea |

| Initial Access | Social engineering | Exploitation |

| Hash-based resolution of Windows APIs | Fowler–Noll–Vo | Fowler–Noll–Vo |

| String encryption | Plain + XOR-based | XOR-based |

| Encryption for network communication | Base64 + AES-128 | Base64 + AES-128 |

| Project | C DLL | MFC C++ DLL |

| Type of commands | Internal implementation of Windows commands | Internal implementation of Windows commands |

| Building environment | Visual Studio 2019, v16.11 | Visual Studio 2017, v15.9 |

| Configuration format | Binary | JSON |

| User-Agent (differences in reversed color) | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36 Edg/112.0.1722.64 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.114 Safari/537.36 |

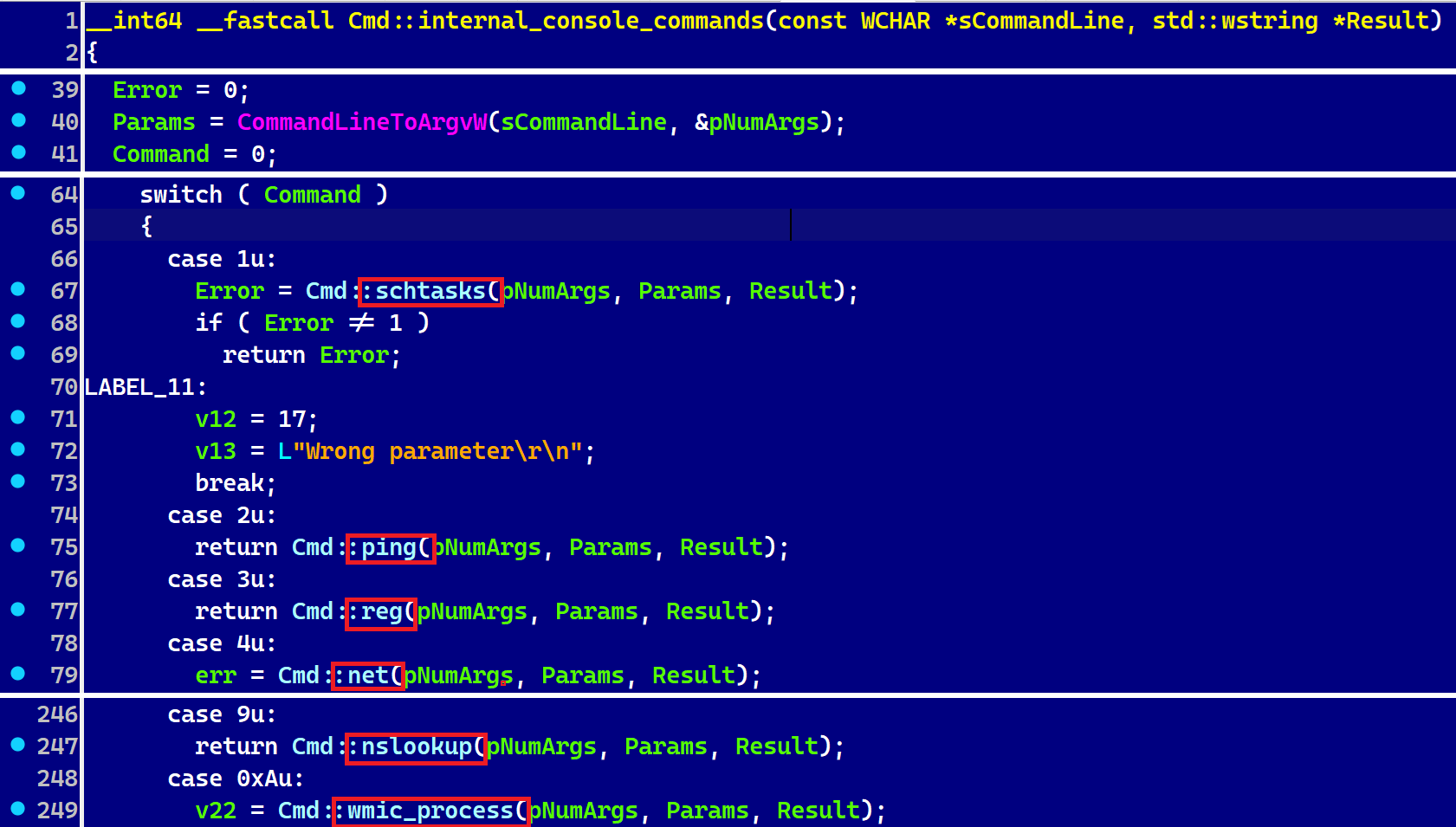

Tropidoor es el payload más sofisticado hasta ahora vinculado al grupo DeceptiveDevelopment, probablemente porque se basa en malware desarrollado por los actores de amenazas más avanzados técnicamente bajo el paraguas de Lazarus. Algunos de los comandos soportados se muestran en la Figura 2.

Nuevos hallazgos

Desde la presentación de nuestro white paper, hemos descubierto nuevos hallazgos que refuerzan aún más el vínculo entre la actividad de DeceptiveDevelopment y otros ciberataques alineados con Corea del Norte.

Hemos descubierto que el proyecto TsunamiKit se remonta al menos a diciembre de 2021, cuando fue enviado a VirusTotal con el nombre Nitro Labs.zip. Uno de los componentes contiene la ruta PDB E:\programming\The Tsunami Project\Malware\C#\C# Tsunami Dist Version 3.0.0\CTsunami\obj\Release\netcoreapp3.1\win-x64\System Runtime Monitor.pdb. Llegamos a la conclusión de que TsunamiKit es probablemente una modificación de un proyecto de la dark web en lugar de una nueva creación por parte de los atacantes, basándonos en que TsunamiKit es muy anterior al inicio aproximado de la actividad de DeceptiveDevelopment en 2023, en que se han observado payloads de TsunamiKit similares sin ningún signo de BeaverTail en la telemetría de ESET, y en que la minería de criptomonedas es una característica central de TsunamiKit.

AkdoorTea

En agosto de 2025, un archivo BAT llamado ClickFix-1.bat y un archivo ZIP llamado nvidiaRelease.zip fueron subidos a VirusTotal. El archivo BAT sólo descarga el archivo y ejecuta run.vbs desde él. El archivo contiene varios paquetes JAR legítimos para el NVIDIA CUDA Toolkit, junto con los siguientes archivos maliciosos:

- shell.bat, un instalador troyanizado para Node.js, que se ejecuta a continuación.

- main.js, un script BeaverTail ofuscado, cargado automáticamente por Node.js.

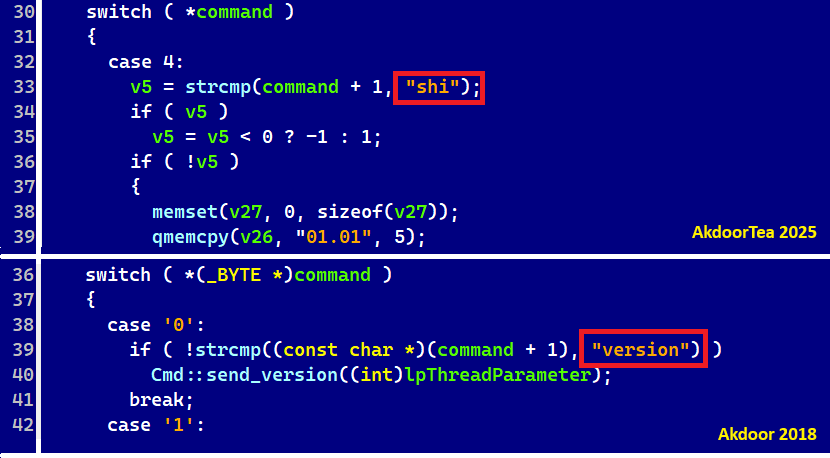

- drvUpdate.exe, una RAT TCP, a la que asignamos el nombre en clave AkdoorTea, ya que es similar a Akdoor reportado por AlienVault en 2018 (ver Tabla 3). Akdoor es un nombre raíz de detección por Ahnlab y generalmente identifica un payload alineado con Corea del Norte.

- run.vbs, un VBScript que ejecuta el instalador troyanizado y AkdoorTea.

Tabla 3. Comparación de variantes de AkdoorTea y Akdoor

| AkdoorTea 2025 | Akdoor 2018 | |

| Distribution name | drvUpdate.exe | splwow32.exe, MMDx64Fx.exe |

| Encryption | Base64 + XOR with 0x49 | Base64 + RC4 |

| Number of supported commands | 5 | 4 |

| C&C | 103.231.75[.]101 | 176.223.112[.]74 164.132.209[.]191 |

| Version | 01.01 | 01.01 |

Una de las diferencias entre AkdoorTea de 2025 y Akdoor de 2018 es la numeración de los comandos; ver Figura 3. Además, el nombre del comando "versión" se llama "shi" ahora.

Trabajadores informáticos norcoreanos (también conocidos como WageMole)

Aunque nuestra investigación sobre DeceptiveDevelopment se basa principalmente en los datos de nuestra telemetría y en la ingeniería inversa del conjunto de herramientas del grupo, es interesante señalar las relaciones de DeceptiveDevelopment con las operaciones fraudulentas de los trabajadores informáticos norcoreanos, que se solapan con la actividad de los grupos de amenazas UNC5267 y Jasper Sleet.

Las campañas de trabajadores de TI han estado en curso desde al menos abril de 2017, según una búsqueda del FBI, y han sido cada vez más prominentes en los últimos años. Un aviso conjunto publicado en mayo de 2022 describe las campañas de trabajadores de TI como un esfuerzo coordinado de individuos alineados con Corea del Norte para obtener empleo en empresas extranjeras, cuyos salarios se utilizan luego para ayudar a financiar al país. También se sabe que roban datos internos de las empresas y los utilizan para extorsionarlas, como se afirma en un anuncio del FBI de enero de 2025.

Además de utilizar la IA para realizar sus tareas, recurren en gran medida a ella para manipular las fotos de sus perfiles y currículos, e incluso intercambian rostros en entrevistas de vídeo en tiempo real para parecerse al personaje que utilizan en ese momento, como se describe con más detalle en una entrada de blog de la Unit 42 en abril de 2025.

Un informe de DTEX de mayo de 2025 aportó una perspectiva metodológica. Al parecer, los trabajadores informáticos operan de forma dispersa, con numerosos equipos de trabajadores, normalmente basados en países extranjeros como China, Rusia y países del sudeste asiático. Cada equipo trabaja de una manera ligeramente diferente, pero sus objetivos finales y su modus operandi son los mismos: hacerse pasar por trabajadores extranjeros a distancia con documentos y CV falsos, y buscar empleo a distancia o trabajo autónomo para recaudar fondos de los salarios.

Análisis de datos OSINT

Múltiples investigadores han observado vínculos y casos de intercambio de información entre estos trabajadores informáticos y DeceptiveDevelopment. En agosto de 2024, el investigador en ciberseguridad Heiner García publicó una investigación sobre cómo ambos grupos comparten cuentas de correo electrónico o se siguen mutuamente entre los perfiles de GitHub de los falsos reclutadores y los trabajadores de TI. En noviembre de 2024, Zscaler confirmó que las identidades robadas a víctimas comprometidas son utilizadas por los estafadores para conseguir trabajos a distancia. Esto nos lleva a afirmar con una confianza media que, aunque estas actividades son llevadas a cabo por dos grupos diferentes, lo más probable es que estén conectados y colaborando.

Además, conseguimos reunir datos de dominio público que detallan el funcionamiento interno de algunos de los equipos de trabajadores informáticos. Recopilamos esta información de múltiples fuentes (con la importante ayuda de @browsercookies en X), entre ellas los perfiles de GitHub pertenecientes a los trabajadores informáticos, que contienen datos internos de acceso público y contenidos compartidos públicamente por los investigadores. Estos incluyen detalles de sus asignaciones de trabajo, horarios, comunicación con clientes y entre ellos, correos electrónicos, varias fotos utilizadas para perfiles en línea (tanto reales como falsas), CV falsos y plantillas de texto utilizadas al buscar trabajo; debido a los acuerdos de intercambio de información, no revelamos las fuentes específicas de los datos utilizados en nuestro análisis. Profundizamos en estos detalles en nuestro white paper, y a continuación ofrecemos un resumen compacto.

El análisis de los currículos falsos y de los materiales internos muestra que los trabajadores de TI buscaban inicialmente puestos de trabajo en Estados Unidos, pero recientemente se han desplazado a Europa, incluidos Francia, Polonia, Ucrania y Albania.

Cada equipo está dirigido por un "jefe" que fija las cuotas y coordina el trabajo. Los miembros dedican entre 10 y 16 horas diarias a conseguir trabajo, completar tareas y autoformarse, principalmente en programación web, blockchain, inglés e integración de IA.

Realizan un seguimiento meticuloso de su trabajo y utilizan identidades, currículos y carteras falsos para solicitar empleo. La comunicación con los empleadores sigue respuestas programadas para parecer cualificados.

Además, utilizan guiones prefabricados para reclutar a personas reales como apoderados, ofreciéndoles una parte del salario para asistir a entrevistas o alojar dispositivos de trabajo en países menos sospechosos. En un caso, los desarrolladores ucranianos fueron el objetivo debido a las ventajas de contratación percibidas.

Conclusión

Las TTP de DeceptiveDevelopment ilustran un modelo de operaciones más distribuido y basado en el volumen. A pesar de que a menudo carece de sofisticación técnica, el grupo lo compensa mediante la escala y la ingeniería social creativa. Sus campañas demuestran un enfoque pragmático, explotando herramientas de código abierto, reutilizando proyectos disponibles en la dark web, adaptando malware probablemente alquilado a otros grupos alineados con Corea del Norte y aprovechando las vulnerabilidades humanas a través de falsas ofertas de trabajo y plataformas de entrevistas.

Las actividades de los informáticos norcoreanos constituyen una amenaza híbrida. Este esquema de fraude por encargo combina operaciones delictivas clásicas, como el robo de identidad y el fraude de identidad sintética, con herramientas digitales, lo que lo clasifica tanto como delito tradicional como ciberdelito (o eCrime). Las entrevistas por intermediarios suponen un grave riesgo para los empleadores, ya que un empleado ilegítimo contratado en un país sancionado no sólo puede ser irresponsable o rendir por debajo de sus posibilidades, sino que también podría convertirse en una peligrosa amenaza interna.

Nuestros hallazgos también ponen de relieve la difusa línea que separa la actividad de las APT y la ciberdelincuencia, especialmente en el solapamiento entre las campañas de malware de DeceptiveDevelopment y las operaciones de los informáticos norcoreanos. Estas tácticas de doble uso, que combinan el robo cibernético y el ciberespionaje con planes de fraude laboral no relacionados con el ciberespacio, subrayan la necesidad de que los defensores tengan en cuenta ecosistemas de amenazas más amplios en lugar de campañas aisladas.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Archivos

Puede encontrar una lista completa de indicadores de compromiso (IoCs) y muestras en nuestro repositorio GitHub.

| SHA-1 | Filename | Detection | Description |

| E34A43ACEF5AF1E5197D |

nvidiadrivers |

WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| 3405469811BAE511E62C |

VCam1.update | WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| C0BAA450C5F3B6AACDE2 |

VCam2.update | WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| DAFB44DA364926BDAFC7 |

nvidia.js | JS/Spy.DeceptiveDeve |

WeaselStore downloader for Windows. |

| 015583535D2C8AB710D1 |

ffmpeg.sh | OSX/DeceptiveDeve |

WeaselStore downloader for OSX/Linux. |

| CDA0F15C9430B6E0FF1A |

DriverMinUpdate | OSX/DeceptiveDeve |

Fake prompt requesting user's login on macOS. |

| 214F0B10E9474F0F5D32 |

nvidiaupdate |

WinGo/DeceptiveDeve |

Compiled WeaselStore binary for Windows. |

| 4499C80DDA6DBB492F86 |

bow | Python/DeceptiveDeve |

InvisibleFerret. |

| B20BFBAB8BA732D428AF |

N/A | Python/DeceptiveDeve |

Browser-data stealer module of InvisibleFerret. |

| C6888FB1DE8423D9AEF9 |

Windows Update |

Python/TsunamiKit.A | TsunamiInjector. |

| 4AAF0473599D7E3A5038 |

Runtime Broker |

MSIL/DeceptiveDeve |

TsunamiInstaller. |

| 251CF5F4A8E73F8C5F91 |

Tsunami Payload |

MSIL/DeceptiveDeve |

TsunamiClientInstaller. |

| D469D1BAA3417080DED7 |

Tsunami Payload |

MSIL/DeceptiveDeve |

TsunamiClient. |

| 0C0F8152F3462B662318 |

Runtime Broker |

Win64/Riskware.Tor.A | Tor Proxy. |

| F42CC34C1CFAA826B962 |

autopart.zip |

Win64/DeceptiveDeve JS/Spy.DeceptiveDeve |

A trojanized project containing BeaverTail and a downloader of Tropidoor. |

| 02A2CD54948BC0E2F696 |

hoodygang.zip |

Win64/DDeceptiveDeve JS/Spy.DeceptiveDeve |

A trojanized project containing BeaverTail and a downloader of Tropidoor. |

| 6E787E129215AC153F3A |

tailwind.con |

JS/Spy.DeceptiveDeve |

A trojanized JavaScript containing BeaverTail. |

| FE786EAC26B61743560A |

tailwind.con |

JS/Spy.DeceptiveDeve |

A trojanized JavaScript containing BeaverTail. |

| 86784A31A2709932FF10 |

img_layer_gen |

Win64/DeceptiveDeve |

A downloader of the Tropidoor RAT. |

| 90378EBD8DB757100A83 |

N/A | Win64/DeceptiveDeve |

Tropidoor RAT. |

| C86EEDF02B73ADCE0816 |

drivfixer.sh | OSX/DeceptiveDeve |

A trojanized macOS installer and launcher of Node.js. |

| 4E4D31C559CA16F8B7D4 |

ClickFix-1 |

PowerShell/Decepti |

An initial stage on Windows: BAT downloading a malicious nvidiaRelease.zip archive. |

| A9C94486161C07AE6935 |

driv.zip |

JS/Spy.DeceptiveDeve OSX/DeceptiveDeve |

A ZIP archive containing BeaverTail. |

| F01932343D7F13FF1094 |

nvidiaRelease |

JS/Spy.DeceptiveDeve Win32/DeceptiveDeve VBS/DeceptiveDeve BAT/DeceptiveDeve |

A ZIP archive containing BeaverTail and AkdoorTea. |

| BD63D5B0E4F2C72CCFBF |

mac-v-j1722 |

OSX/DeceptiveDeve |

An initial stage on macOS: a bash script that downloads a malicious driv.zip archive. |

| 10C967386460027E7492 |

main.js | JS/Spy.DeceptiveDeve |

An obfuscated BeaverTail script, automatically loaded by Node.js. |

| 59BA52C644370B4D627F |

run.vbs | VBS/DeceptiveDeve |

A VBScript that executes AkdoorTea and shell.bat. |

| 792AFE735D6D356FD30D |

drvUpdate.exe | Win32/DeceptiveDeve |

AkdoorTea, a TCP RAT. |

Red

| IP | Domain | Hosting provider | First seen | Details |

| 199.188.200[.]147 | driverservice |

Namecheap, Inc. | 2025‑08‑08 | Remote storage for DeceptiveDevelopment. |

| 116.125.126[.]38 | www.royalsevr |

SK Broadband Co Ltd | 2024‑06‑25 | Remote storage for DeceptiveDevelopment. |

| N/A | n34kr3z26f3jz |

N/A | 2023‑10‑06 | TsunamiClient C&C server. |

| 103.231.75[.]101 | N/A | THE-HOSTING-MNT | 2025‑08‑10 | AkdoorTea C&C server. |

| 45.159.248[.]110 | N/A | THE-HOSTING-MNT | 2025‑06‑29 | BeaverTail C&C server. |

| 45.8.146[.]93 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑10‑26 | Tropidoor C&C server. |

| 86.104.72[.]247 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑10‑31 | Tropidoor C&C server. |

| 103.35.190[.]170 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑06‑24 | Tropidoor C&C server. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 17 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Reconnaissance | T1589 | Gather Victim Identity Information | DeceptiveDevelopment steals victims' credentials to be used by WageMole in consequent social engineering. |

| Resource Development | T1585.001 | Establish Accounts: Social Media Accounts | Fake recruiter accounts created on LinkedIn, Upwork, Freelancer.com, etc. |

| T1586 | Compromise Accounts | Hijacked GitHub and social media accounts used to distribute malware. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | Fake job offers include attachments or links to malicious projects. |

| T1566.002 | Phishing: Spearphishing Link | ClickFix technique uses deceptive links to fake troubleshooting guides. | |

| Execution | T1204.001 | User Execution: Malicious Link | Victims are lured to fake job interview sites (e.g., ClickFix) that initiate malware download. |

| T1204.002 | User Execution: Malicious File | Trojanized coding challenges contain variants of BeaverTail. | |

| T1059 | Command and Scripting Interpreter | DeceptiveDevelopment uses VBS, Python, JavaScript, and shell commands for execution. | |

| Defense Evasion | T1078 | Valid Accounts | WageMole reuses stolen identities and credentials, especially for fake recruiter and GitHub accounts. |

| T1027 | Obfuscated Files or Information | Obfuscated malicious scripts are hidden in long comments or outside IDE view. | |

| T1055 | Process Injection | TsunamiKit uses injection techniques in its execution chain. | |

| T1036 | Masquerading | Malware disguised as legitimate software (e.g., conferencing tools, NVIDIA installers). | |

| T1497 | Virtualization/Sandbox Evasion | TsunamiKit includes environment checks and obfuscation to evade analysis. | |

| Collection | T1056.001 | Input Capture: Keylogging | InvisibleFerret includes clipboard and keylogging modules. |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | AkdoorTea, BeaverTail, and Tropidoor communicate with C&C servers over HTTP/S. |

| T1105 | Ingress Tool Transfer | BeaverTail downloads second-stage payloads like InvisibleFerret, TsunamiKit, or Tropidoor. |