CapCut es una app para editar videos muy popular que a nivel mundial que tiene aproximadamente 300 millones de usuarios activos al mes y registra cerca de mil millones de descargas, sobre todo entre usuarios de TikTok. Esta gran adopción de la app resulta atractiva para los cibercriminales. A continuación, analizaremos un sitio falso que se hace pasar por el oficial para distribuir malware detectado por ESET como JS/Kryptik.CWH.

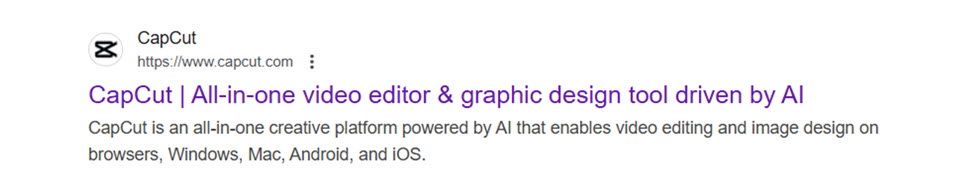

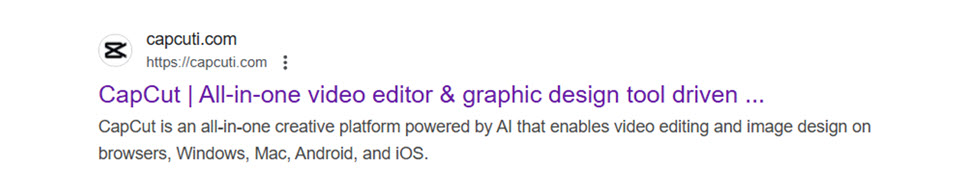

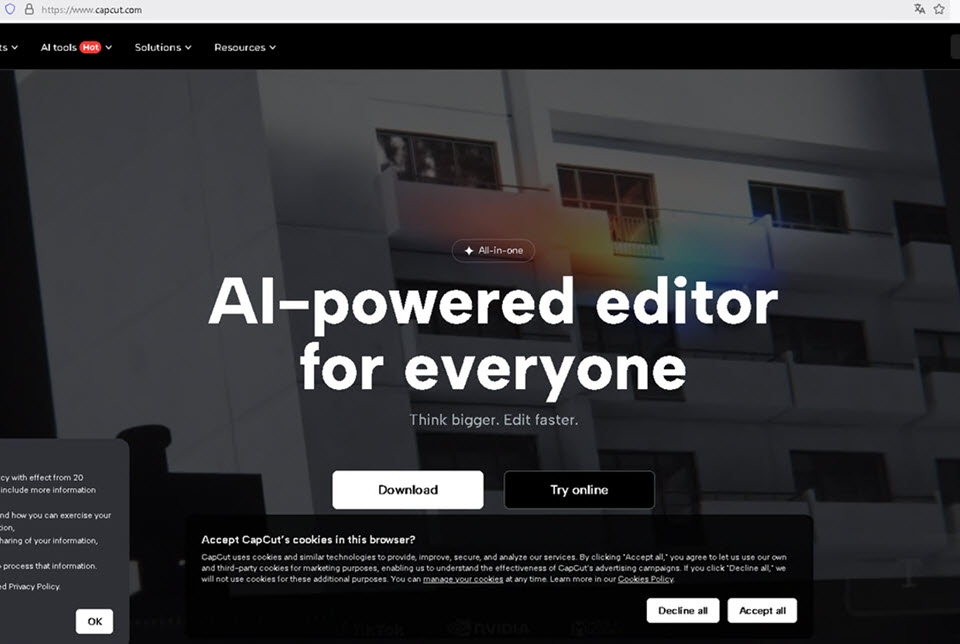

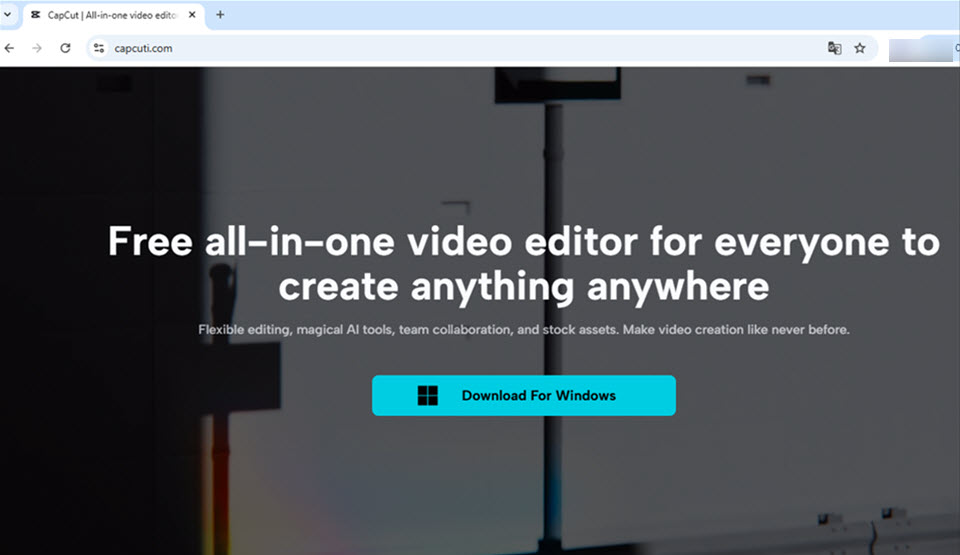

Esta campaña, que fue reportada originalmente por el usuario DaveTheResearcher a través de X, es un buen ejemplo de lo que solemos mencionar muchas veces: sitios falsos cuya URL presenta variaciones imperceptibles con respecto al oficial y que a simple vista parecen legítimos. En el caso de CapCut, el sitio oficial tiene el siguiente dominio www.capcut.com, mientras que la URL de la página falsa agrega la letra i al final de la palabra cut: www.capcuti.com.

Si analizamos cómo se visualiza para una persona que busca en Google, vemos que la diferencia es sutil.

Probablemente, este sitio falso haya sido promovido a través de anuncios en los resultados de Google para intentar engañar a usuarios desprevenidos que hacen clic en los primeros resultados. Otra posibilidad es que se haya distribuido a través de anuncios en redes sociales, algo que ya hemos visto en el pasado con otras páginas falsas que se hacían pasar por CapCut.

Similitudes entre el sitio oficial y el sitio falso

Además de la URL, los cibercriminales también tomaron recaudos a la hora de diseñar el sitio apócrifo y utilizaron una estética similar a la del sitio oficial para hacer que su engaño sea aún más creíble.

A continuación comparamos la página oficial con la del sitio falso:

La siguiente captura de pantalla muestra la landing page del sitio falso creado por los cibercriminales.

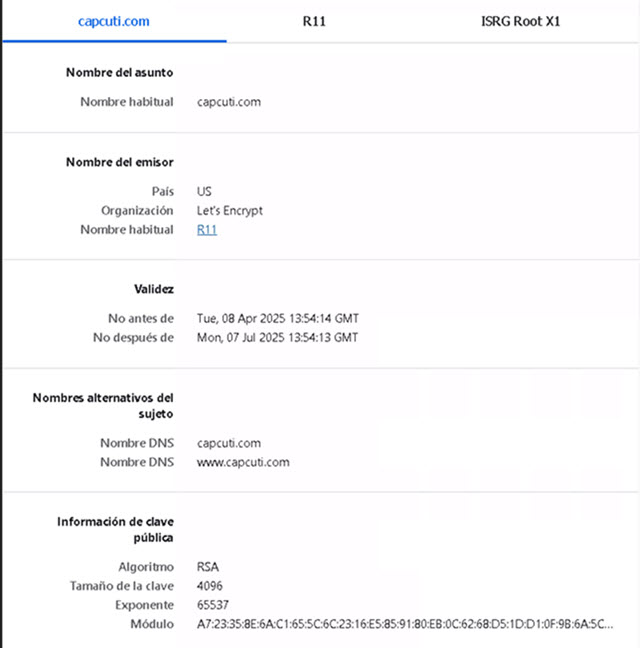

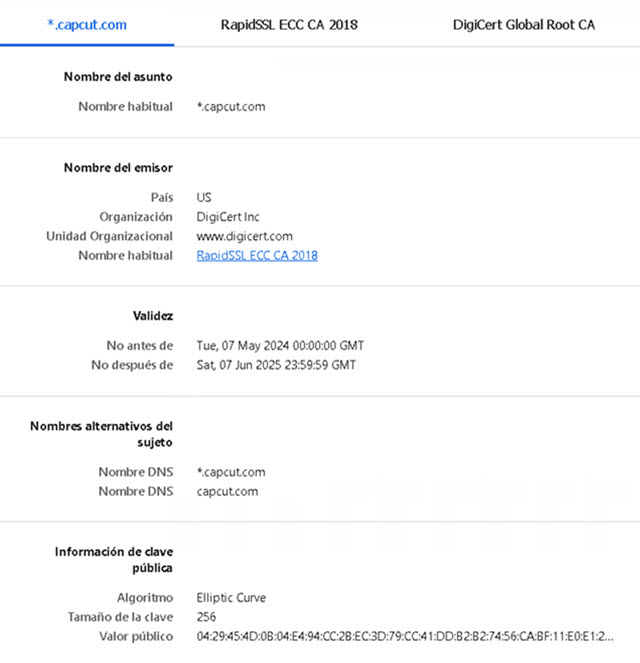

Análisis de los certificados del sitio falso

Al analizar el sitio falso, obtuvimos información sobre el certificado utilizado por los cibercriminales para el protocolo HTTPS. Observamos que dicho certificado es válido desde el 08-04-2025 hasta el 07-07-2025. Esta información nos da una idea de la posible duración de la campaña maliciosa y representa, además, otro indicio para cuestionar la legitimidad del sitio.

La siguiente captura de pantalla muestra la información del certificado del sitio falso.

La siguiente captura de pantalla muestra la información del certificado del sitio oficial.

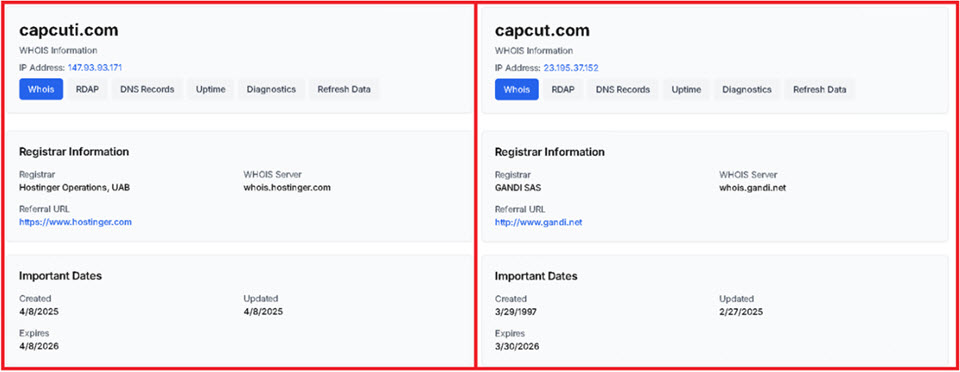

A su vez, si buscamos información de ambos dominios, por ejemplo, su fecha de creación, podemos ver que el sitio falso tiene unas fechas similares a las del certificado. Esto también nos una idea de cuanto podía llegar a durar esta campaña por los cibercriminales.

La siguiente captura de pantalla muestra a la izquierda la fecha de creación y de expiración para el dominio falso, y a la derecha las fechas para el dominio oficial.

Falso instalador de CapCut

Continuando con el análisis, descargamos desde el sitio falso el supuesto instalador de CapCut. Al hacer clic en el botón “Download for Windows” descargamos un archivo comprimido en formato .zip que contiene un ejecutable con nombre Installer-<NUMERO_INSTALACION>.exe y una carpeta llamada AppData.

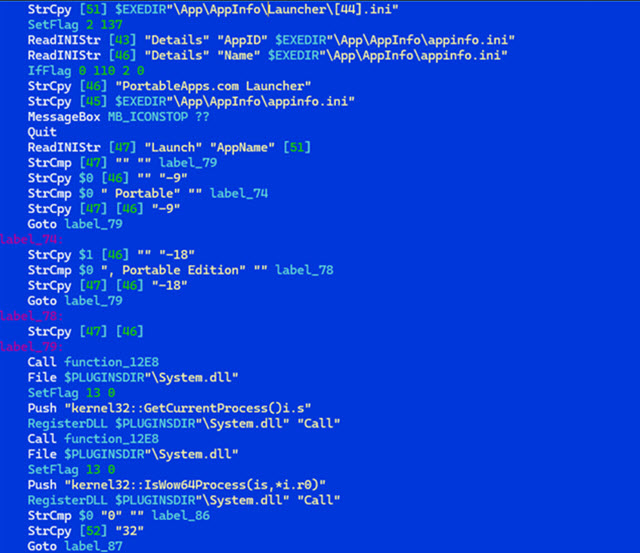

Este archivo ejecutable se trata de un instalador NSIS que contiene un script que se utiliza para instalar y ejecutar archivos en la máquina de la víctima.

Este script invoca a un archivo de configuración .ini, el cual se encuentra dentro de la ruta AppData\AppInfo\Launcher incluido en el archivo comprimido mencionado previamente

Este archivo va a ejecutar un programa llamado Installer.<NUMERO_INSTALACION>.exe pasándole por argumento dos datos, por un lado, una DLL llamada Installer-<NUMERO_INSTALACION> y, por otro lado, un número hardcodeado 2175608479.

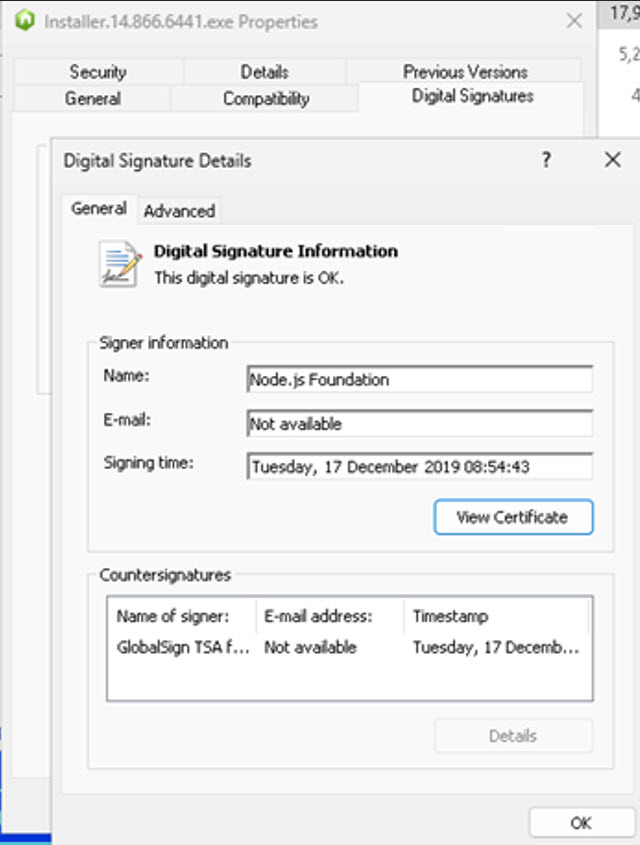

El archivo a ejecutar en cuestión posee el hash BFD37182CD581BE0F605FEA0E15D5FD39FD3D1BE, y se trata del binario oficial de node JS que permite ejecutar código JavaScript en una máquina.

Sin embargo, la DLL que le pasa como argumento es en realidad un código javascript con varias capas de ofuscación detectado por las tecnologías de ESET como JS/Kryptik.CWH. Lo que busca es ejecutar código malicioso dentro de la máquina de la víctima que puede derivar en el robo de credenciales de acceso a cuentas, entre muchas otras acciones maliciosas posibles.

Recomendaciones para evitar ser víctima

Este caso es un ejemplo más de cómo los cibercriminales aprovechan la popularidad de apps y software como el editor de videos CapCut para crear sitios falsos similares al oficial y de esta manera distribuir malware. También es un buen ejemplo de la capacidad y calidad de los sitios que crean los cibercriminales, con diferencias muy sutiles y que fácilmente Por otro lado, si se trata de una app para dispositivos móviles, siempre puede hacer caer en la trampa a quienes no presten la debida atención.

La clave para no ser víctimas de este tipo de engaños es, en primer lugar, no confiar ciegamente en los primeros resultados de Google o en sitios a los que llegamos por anuncios en redes sociales. En segundo lugar, analizar la URL del sitio y hacer una segunda búsqueda ante la duda.

Por último, instalar en los dispositivos un software antimalware que identifique sitios falsos y los bloquee, pero que además detecte y bloquee cualquier archivo malicioso que intentamos ejecutar en nuestro equipo, ya sea en una computadora o en un teléfono móvil.