La época navideña es muy esperada por la gran mayoría de las personas: reuniones familiares, rica comida, regalos y por qué no, hasta algún viaje para brindar en algún lugar exótico.

Pero no es solo eso, la llegada de Navidad y Fin de Año también implica grandes picos de compras online para abastecer los árboles navideños, equipos de TI con personal reducido, muchas personas de vacaciones y sistemas que funcionan casi en “piloto automático”. Estos factores, que invitan a relajarse y disfrutar de las Fiestas, son los mismos que abren una ventana ideal para el cibercrimen.

De hecho, diversos informes destacan cómo se incrementan los casos de phishing y ransomware justamente durante esta temporada. Incluso, en años anteriores se registraron incidentes de seguridad muy visibles en plena Navidad y Año Nuevo.

A continuación, compartiremos casos reales de ataques que sucedieron durante estas épocas de celebración, los patrones comunes en cada uno de ellos y cómo pueden prepararse personas y empresas para evitar sorpresas.

Una época de fiesta, pero para el cibercrimen

Navidad y Año Nuevo son fechas muy tentadoras para el cibercrimen: así lo demuestran diversos informes de la industria, que destacan el incremento de ataques de phishing y ransomware durante ese periodo.

Un informe del 2021 marcó un aumento del 30% en intentos de ataques de ransomware a organizaciones en la temporada navideña, en cada año, entre 2018 y 2020. Pero hay más: ese aumento asciende a 70% si se comparan noviembre y diciembre, contra enero y febrero.

Esto se confirma con lo aportado por otro estudio realizado en 2025, que destaca que la mayoría de los ataques de ransomware “continúan ocurriendo durante días festivos y fines de semana”. En concreto, aporta que el 52% de los ataques de ransomware tuvieron lugar durante un fin de semana o un día festivo.

Sí, justamente cuando las empresas reducen sus equipos al mínimo, para que puedan equilibrar su vida laboral con la personal. La consecuencia es clara: si las organizaciones operan con menos recursos de ciberseguridad, los ataques de ransomware tardan más tiempo en evaluarse y remediarse.

El contexto ideal para comprarse un problema

Este contexto también es aprovechado por los cibercriminales, mediante ataques de phishing vinculados a ofertas y descuentos increíbles, y el armado de sitios falsos para obtener datos y dinero de sus víctimas.

En referencia a ello, el sitio especializado CyberPress remarca que durante los últimos tres meses se registraron más de 18.000 dominios falsos claramente alusivos a la Navidad y el Black Friday, entre otros.

Los objetivos de estas páginas apócrifas, que simulan ser de empresas reales, son varios: llevar a cabo estafas de pago, obtener credenciales y datos personales, o directamente infectar el dispositivo con malware.

5 casos reales de ataques en Navidad y Año Nuevo

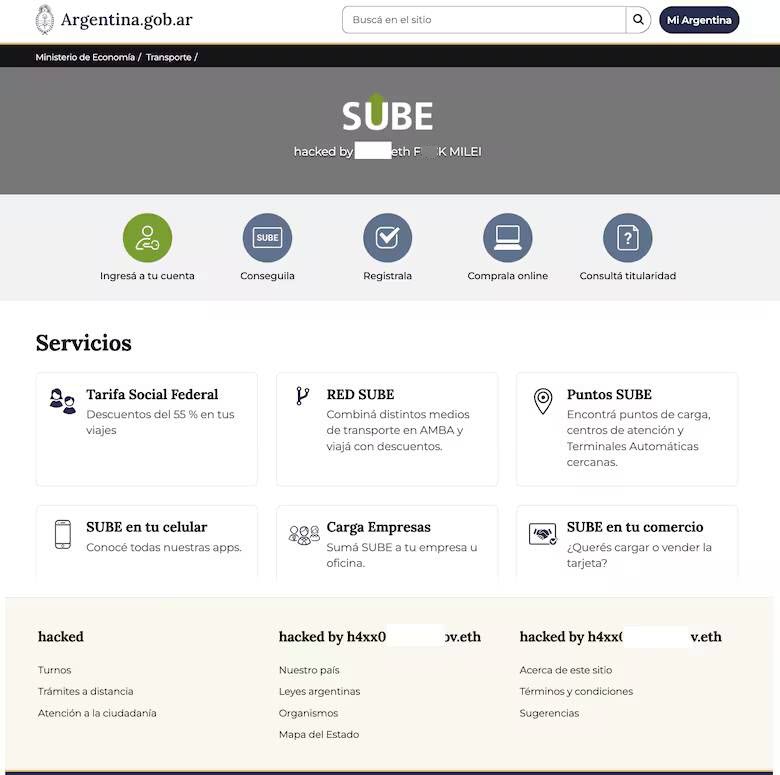

1. Argentina.gob.ar

El sitio Argentina.gob.ar es el portal oficial que unifica información, trámites y servicios de todos los organismos nacionales: desde obtener el documento de identidad, hasta realizar trámites de vehículos y vivienda. El 25 de diciembre de 2024, la web fue vulnerada, dejando fuera de servicio diversos sitios gubernamentales. No solo eso, sino que la página se vio afectada y mostraba mensajes ofensivos contra el presidente Javier Milei.

Si bien los atacantes pudieron entrar al sistema debido a que un servidor no tenía activado el segundo factor de autenticación y lograron acceder a información sensible, indicaron que su objetivo no era ponerla a la venta: “Accedimos por una credencial filtrada conseguida de una página de pruebas del Gobierno e ingresamos con el mismo login de pruebas al back de argentina.gob.ar”, comentaron al respecto al sitio Dark News.

2. Clínica Tribal Menominee

Durante la Navidad de 2024, la Clínica Tribal Menominee de Wisconsin (Estados Unidos) sufrió un ciberataque que interrumpió sus sistemas y hasta el servicio de atención telefónica. La entidad de salud se refirió al incidente mediante sus redes sociales: “La Clínica no tiene constancia de ninguna evidencia de que los datos de pacientes o empleados se hayan visto comprometidos como resultado del ataque”.

El responsable de este ataque fue el grupo INC, que surgió en 2023 y que también atacó a otras instituciones de la industria de la salud, como el Hospital Regional Taylor, en Georgia.

3. Hospital Anna Jaques

La Navidad del 2023 fue el momento elegido por el grupo de ransomware Money Message para atacar al Hospital Anna Jaques, de los Estados Unidos. Según los ciberatacantes, obtuvieron 600 GB de información, entre los que se destacaban detalles demográficos, datos financieros, seguros médicos y de salud, y números de seguro social, entre otros.

Desde la institución informaron que los datos personales de más de 315.000 personas se vieron potencialmente comprometidos. Y recomendaron a los pacientes revisar sus cuentas financieras, con el objetivo de identificar cualquier actividad fraudulenta.

4. Travelex

La víspera del 2020 no fue nada fácil para Travelex, empresa especializada en servicios de cambio de divisas para viajes. Justo antes de Año Nuevo, un ataque a cargo del ransomware Sodinokibi cifró la red de la empresa, eliminó archivos de backup y copió más de 5 GB de información. ¿Cómo lo hicieron? A través de una vulnerabilidad en la VPN de la empresa.

Una vez dentro del sistema, los ciberatacantes se toparon con los datos de las tarjetas de crédito de los clientes de la compañía. Pero el daño fue más profundo, ya que este incidente provocó que Travelex tuviera que cerrar sus 1.500 sucursales distribuidas en todo el mundo.

5. Tribune Publishing

Los ataques en épocas festivas no son algo nuevo: de hecho, a finales de 2018 tuvo lugar un ataque de ransomware que afectó a una de las imprentas más importantes de Estados Unidos. Se trata del Tribune Publishing, que entre los periódicos y revistas que imprime, se encuentran por ejemplo Wall Street Journal, Los Angeles Times, Chicago Tribune y el New York Times.

Según informó una portavoz de la organización, el malware dañó los sistemas de back-office que se usan para publicar y producir los periódicos, pero que los datos personales de los suscriptores, anunciantes, lectores en línea y clientes no se vieron vulnerados.

¿Cómo estar seguros en Navidad y Año Nuevo?

Ante este panorama, es muy importante que los usuarios individuales como las empresas sepan qué medidas preventivas pueden tomar para no sumarse al listado de víctimas de ciberataques en épocas navideñas.

Consejos para usuarios individuales

- Desconfiar de ofertas extraordinarias: uno de los principales señuelos en Navidad son los descuentos imposibles o las ofertas de tiempo limitado. Es importante tener en cuenta que, si es demasiado bueno para ser verdad, probablemente se trate de una estafa.

- Chequear el sitio de compra: es muy común que los cibercriminales creen sitios falsos para robar dinero o datos de sus víctimas. Es importante chequear la URL, verificar si cuenta con el protocolo HTTPS, y leer las opiniones de otros usuarios en línea.

- Activar el doble factor de autenticación (2FA): esta medida es una barrera clave para proteger cuentas bancarias, redes sociales y otros servicios online. Si un ciberatacante roba una contraseña mediante un ataque de phishing, el doble factor evitará el acceso no autorizado.

- Actualizar el software: es clave mantener los dispositivos actualizados con los últimos parches de seguridad. Como hemos visto en estos ejemplos, muchos ataques explotan las vulnerabilidades ya conocidas para luego ejecutar actividades maliciosas.

- Evitar redes Wi-Fi públicas: si necesitas realizar compras online, y te encuentras en un shopping, bar o aeropuerto, debes saber que este tipo de redes pueden ser interceptadas por ciberatacantes. ¿La solución? Usar una VPN o esperar a tener una conexión segura.

5 consejos para empresas y organizaciones

Nuevos modelos de dotación: es necesario analizar qué nivel de personal es el ideal tanto para los fines de semana como para días festivos. La pregunta clave en este punto es: ¿qué nivel mínimo de cobertura es posible, pero sin tener que poner a la organización en riesgo?

- Detección y respuesta gestionadas (MDR): este servicio garantiza la monitorización, detección y respuesta ante amenazas las 24 horas del día. Es una herramienta clave para las empresas, sobre todo aquellas pequeñas que no cuentan con el personal y/o presupuesto para armar un SOC interno.

- Actualización y backup: la puerta de entrada en las organizaciones para el ransomware suele ser el software desactualizado, y por eso es clave estar al día con los parches de seguridad. Otro punto crítico: contar con copias de seguridad y comprobar que se pueden restaurar.

- Privilegios y segmentación: combinar un control estricto de accesos con una segmentación consciente y correcta de la red es fundamental para reducir el impacto de un ataque. Se trata de que cada cuenta esté limitada a los recursos que realmente necesita, para así evitar que una credencial comprometida se convierta en un acceso total a la compañía.

- Concientización y capacitación: dado que en estas épocas suelen dispararse los intentos de phishing que prometen bonos navideños o regalos increíbles, es útil realizar capacitaciones para que el personal pueda identificar correos fraudulentos, reportarlos a tiempo y evitar que sea la puerta de entrada para un ataque a la compañía.