La Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (conocida como CISA), alertó en un comunicado que la actividad del ransomware Interlock está en crecimiento. Este grupo ha tomado notoriedad también por su empleo como puerta de entrada de la técnica de ClickFix, una forma de ingeniería social en la que se utilizan ventanas emergentes que simulan problemas técnicos, o un falso Captcha, para manipular a los usuarios a ejecutar scripts maliciosos. También utiliza sitios legítimos comprometidos

CISA puntualiza que los principales objetivos de este grupo ransomware son empresas, infraestructuras críticas de Norteamérica y Europa. Consistente con la evolución del ransomware en general, Interlock también ejecuta el modelo de doble extorsión: luego de cifrar los sistemas y exfiltrar datos, agregan la amenaza de hacer pública esa información.

A continuación, profundizaremos en las principales características Interlock, el porqué de la alerta de CISA y cómo las organizaciones pueden tomar acciones preventivas en contra del estos ataques.

La advertencia de CISA sobre el ransomware Interlock

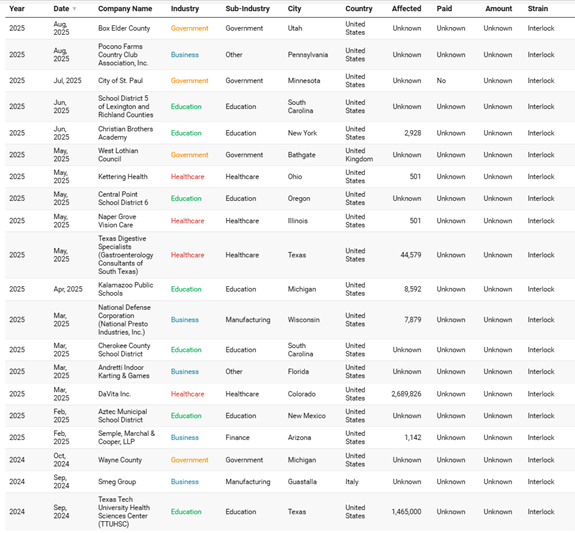

Según el sitio especializado Comparitech, hubo más de 20 ataques confirmados por este grupo desde su primera aparición a finales de 2024. Esta creciente actividad es la que motivó a la CISA a poner su lupa en Interlock.

En el comunicado de alerta, la CISA analizó detalles de los ataques de este grupo de ransomware: tácticas, técnicas y procedimientos e indicadores de compromiso, entre otros, con el objetivo de “reducir la probabilidad y el impacto de los incidentes de ransomware Interlock”.

Como se observa en los datos de la web citada, desde el origen del grupo de ransomware Interlock, ha atacado a diversas empresas y sectores de infraestructura crítica, principalmente de Europa y Norteamérica, con predilección por las áreas de salud, gobierno y educación.

Sus objetivos no son solo equipos con Windows, sino que también apunta a sistemas Linux y FreeBSD. Con una clara motivación económica detrás de sus ataques, emplean diversas tácticas para infiltrarse en la red de sus víctimas y, entre otras cosas, interrumpir sus servicios.

Acceso inicial y actividad posterior

El FBI detalló que los cibercriminales detrás de este grupo de ransomware obtienen el acceso inicial a través de descargas no autorizadas, en sitios web legítimos que fueron comprometidos previamente. Como explicamos anteriormente, Interlock se vale también de una nueva técnica de ingeniería social llamada ClickFix. Mediante ventanas emergentes que simulan problemas técnicos o de un falso Captcha manipulan a sus víctimas para que ejecuten scripts maliciosos desde el portapapeles mediante PowerrShell.

Una vez dentro de la red de la víctima, emplean diversos métodos de descubrimiento, acceso a credenciales y movimiento lateral para propagarse a otros sistemas de esa red.

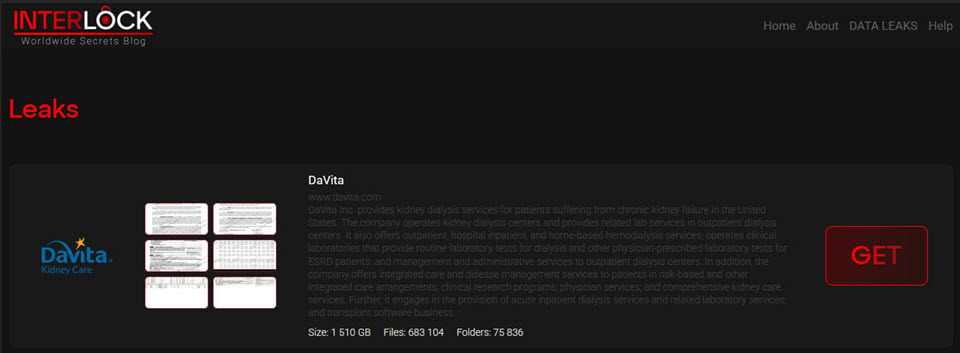

Caso real: DaVita y la exfiltración de 1,5 terabytes de datos

Entre marzo y abril de 2025, Interlock se atribuyó un ataque contra DaVita, proveedor de atención renal con más de 2.600 centros de diálisis en Estados Unidos.

El grupo afirmó haber exfiltrado 1,5 terabytes de datos, incluyendo registros de pacientes, información clínica, cuentas de usuario y datos financieros.

La empresa confirmó el incidente y comunicó que activó protocolos de respuesta, aisló sistemas afectados y continúa evaluando el alcance de la interrupción.

Medidas para evitar ser víctimas del ransomware Interlock

CISA compartió medidas que las empresas pueden tomar para reducir el riesgo de ataques:

• Implementar filtros DNS y firewalls de acceso web.

• Capacitar a los usuarios para detectar intentos de ingeniería social.

• Mantener sistemas operativos, software y firmware actualizados.

• Segmentar redes para limitar el movimiento lateral.

• Aplicar políticas de gestión de identidad y exigir autenticación multifactor.

Otras medidas generales incluyen:

• Mantener copias de seguridad actualizadas.

• Instalar soluciones de seguridad.

• Educar al personal sobre riesgos digitales.

• Actualizar software en todos los dispositivos.

• Definir y comunicar políticas de seguridad.

• Monitorear nuevos vectores de ataque.