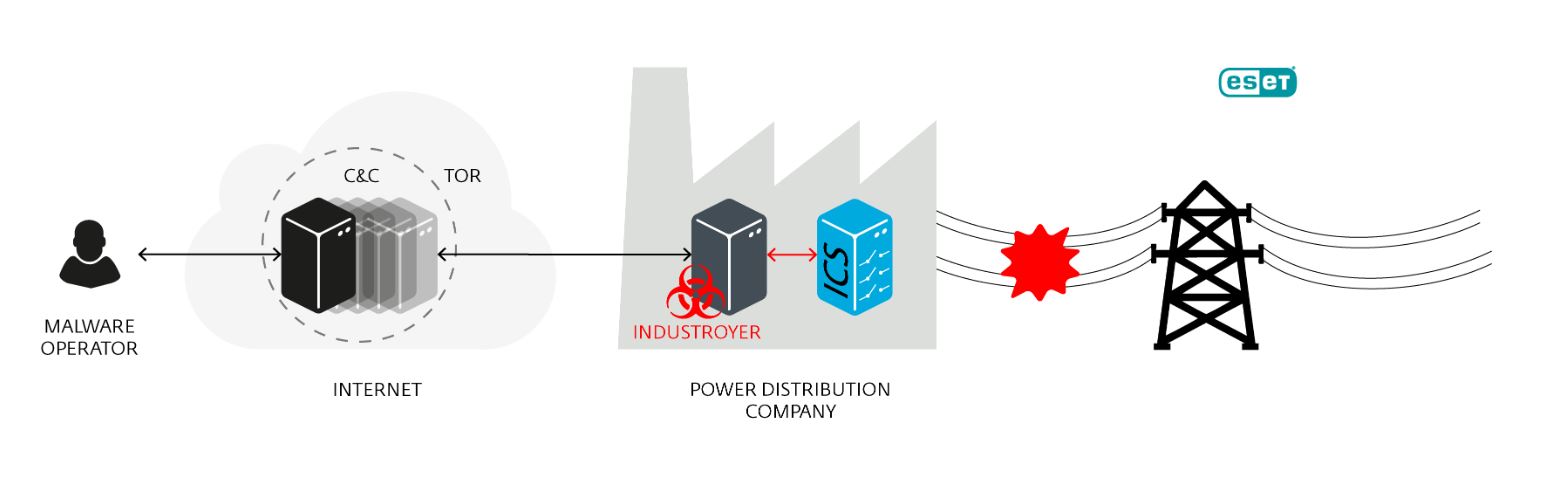

Diese verblüffende Entdeckung machten ESET Forscher damals bei ihrer täglichen Arbeit. Dabei fiel ihnen auf, dass ein entdecktes Schadprogramm tatsächlich in der Lage war, einen großflächigen Stromausfall auszulösen. Diese Malware namens Industroyer sorgte am 17. Dezember 2016 dafür, dass tausende Haushalte in Teilen von Kiew (Ukraine) für etwa eine Stunde von der Stromversorgung abgeschnitten waren. Zuvor hatten Angreifer mit Industroyer ein lokales Umspannwerk attackiert. ESETs Malware-Forscher Anton Cherepanov und sein Team untersuchten damals die Malware und veröffentlichten am 12. Juni 2017 ihre Erkenntnisse.

Industroyer gilt als die erste bekannte Schadsoftware, die speziell für einen Angriff auf Stromnetze entwickelt wurde.

Eine tickende Bombe

Einmal eingeschleust, verbreitete sich Industroyer im gesamten Netzwerk des Umspannwerks. Die Malware suchte gezielt nach industriellen Steuergeräten, deren Kommunikationsprotokolle sie sprechen konnte. Wie eine tickende Zeitbombe öffnete Industroyer dann scheinbar jeden Leistungsschalter auf einmal. Alle Versuche der Umspannwerkbetreiber, die Kontrolle wiederzuerlangen, scheiterten: Wenn einer versuchte, einen Schalter zu schließen, öffnete die Malware ihn wieder.

Um seine Spuren zu beseitigen, setzte der Schadcode einen Datenlöscher („data wiper“) ein. Damit sollten die Computer des Umspannwerks funktionsunfähig gemacht und die Rückkehr zum normalen Betrieb verzögert werden. Allerdings versagte der Wiper oft. Wäre er erfolgreicher gewesen, hätte das weitaus schlimmere Folgen haben können. Ein Stromausfall im Winter hätte dazu führen können, dass mit Wasser gefüllte Leitungen reißen, wenn sie einfrieren.

Schließlich versuchte Industroyer auch, einige Schutzrelais im Umspannwerk zu deaktivieren - allerdings auch dies mit wenig Erfolg. Ohne funktionierende Schutzrelais hätte die Anlage des Umspannwerks in hohem Maße beschädigt werden können, wenn die Betreiber die Stromübertragung irgendwann wiederhergestellt hätten.

Cherepanov und sein Kollege Robert Lipovsky bewerteten die Malware als so raffiniert, dass sie sich an jede ähnliche Umgebung anpassen konnte. Tatsächlich werden die industriellen Kommunikationsprotokolle, die Industroyer beherrschte, nicht nur in Kiew eingesetzt. Vielmehr arbeiten sie weltweit in der Stromversorgungsinfrastruktur, in Transportkontrollsystemen und anderen Kritischen Infrastrukturen (wie Wasser und Gas).

So ausgeklügelt wie Industroyer war, so waren die Folgen letztlich eher gering, wie ESET-Forscher bereits 2017 feststellten. Vielleicht war es nur ein Test für künftige Angriffe. Möglicherweise kann es aber auch ein Zeichen dafür sein, wozu die Hacker dahinter in der Lage wären.

Die Aktivitäten von Sandworm

Die ESET Forscher bewiesen mit den Fähigkeiten der Malware die eindeutig böswilligen Absichten ihrer Urheber auf. Auf der Virus Bulletin-Konferenz 2017 betonte Lipovsky, dass „die Angreifer die Architektur eines Stromnetzes verstehen mussten: also welche Befehle zu senden sind und wie das erreicht wird. Die Hacker haben lang daran gearbeitet, diese Malware zu entwickeln - und ihr Ziel war nicht nur ein Stromausfall. Einige Hinweise in der Industroyer-Konfiguration deuten darauf hin, dass sie Geräte beschädigen und Fehlfunktionen verursachen wollten."

Auf der Black Hat 2017 wies Cherepanov darauf hin, dass es „sehr unwahrscheinlich ist, dass jemand eine solche Malware schreiben und testen könnte, ohne Zugang zu den speziellen Geräten zu haben. Dafür ist die anvisierte Industrieumgebung einfach zu spezifisch."

Im Oktober 2020 schrieben die Vereinigten Staaten den Angriff sechs Offizieren von „Sandworm“ zu. Hinter diesem Spitznamen verbirgt sich die Einheit 74455 des russischen Militärgeheimdienstes GRU.

Ein Comeback für Industroyer

So überrascht es nicht, dass ESET in den Wochen vor und nach der russischen Invasion am 24. Februar dieses Jahres eine Zunahme von Cyberangriffen auf die Ukraine verzeichnete. Am 12. April gaben ESET-Forscher gemeinsam mit CERT-UA bekannt, dass sie eine neue Variante von Industroyer entdeckt haben, die auf einen Energieversorger in der Ukraine abzielte. Industroyer2 sollte am 8. April die Stromversorgung einer Region in der Ukraine unterbrechen. Glücklicherweise wurde der Angriff verhindert, bevor er weiteren Schaden anrichten konnte. Die ESET-Forscher sind sich sicher, dass Sandworm auch für diesen neuen Angriff verantwortlich war.

Ein Vorbote der Zukunft

In den letzten Jahren ist mehr als deutlich geworden, dass die Kritischen Infrastrukturen weltweit einem großen Risiko von Störungen ausgesetzt sind. Die Reihe von Vorfällen, die sich auf KRITIS in der Ukraine (und in anderen Teilen der Welt) ausgewirkt haben, führten einem Großteil der Öffentlichkeit die Risiken von Cyberangriffen vor Augen: Stromausfälle, Unterbrechungen der Wasserversorgung, Störungen der Treibstoffverteilung, der Verlust medizinischer Daten usw. Sie können weit mehr als nur unseren Alltag stören können. Sie können wirklich lebensbedrohlich sein.

Bereits 2017 sprachen Cherepanov und Lipovsky in ihrem Forschungsblog eine Warnung aus, die auch fünf Jahre später noch gilt: „Unabhängig davon, ob der jüngste Angriff auf das ukrainische Stromnetz ein Test war oder nicht: Er sollte ein Weckruf für die Verantwortlichen sein, die für die Sicherheit Kritischer Infrastruktur auf der ganzen Welt sorgen.“