Stellen Sie sich vor, Sie sind die Person, die für den Betrieb einer Immobiliengesellschaft verantwortlich ist, und die ein Dutzend Gebäude in einer Reihe von Städten verwaltet. Was würden Sie nun tun, wenn folgender Text Ihr Handy erreicht?

„Wir haben alle Kontrollsysteme in Ihrem Gebäude in der Hauptstraße 400 gehackt und werden es für drei Tage schließen, wenn Sie nicht innerhalb von 24 Stunden 50000 Dollar in Bitcoin bezahlen.“

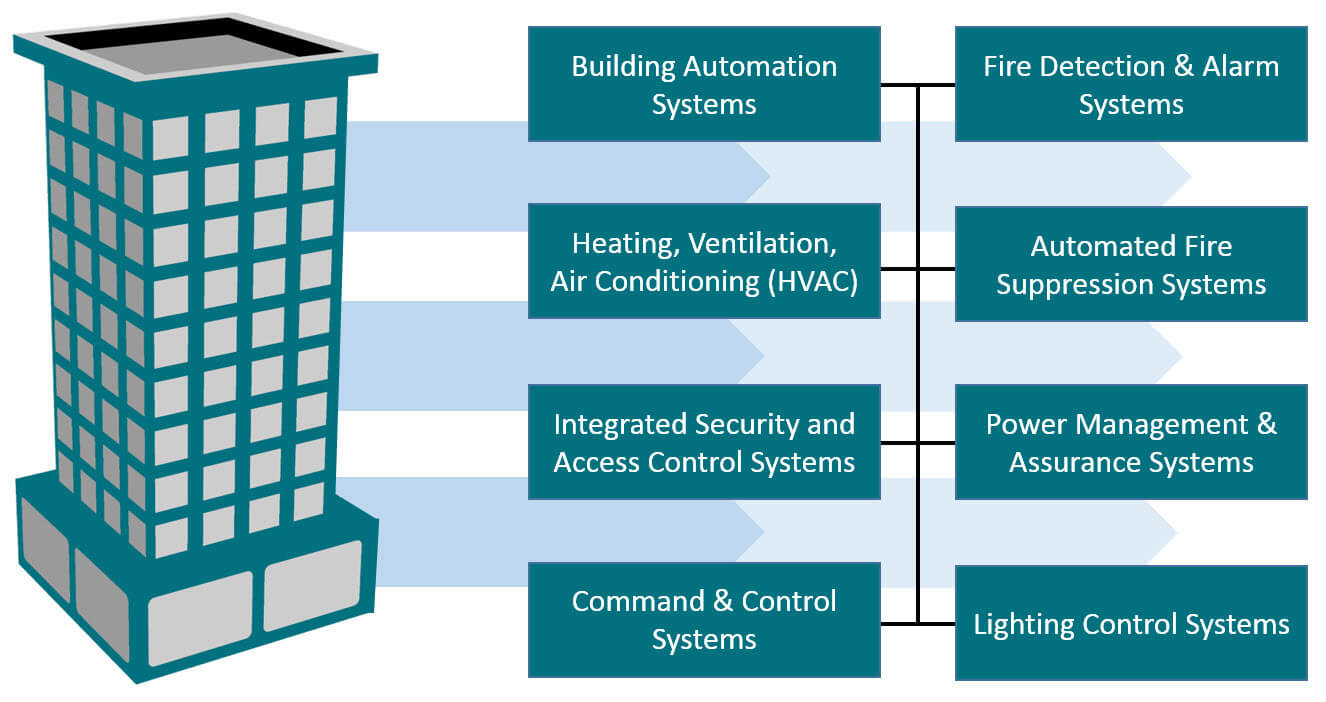

Das Gebäude an dieser Adresse ist eine von mehreren, hochwertigen, medizinischen Kliniken im Portfolio Ihres Unternehmens. Alle Gebäude nutzen sogenannte BAS oder Building Automation Systeme, um Heizung, Klima und Lüftung (HLS im Deutschen / HVAC im Englischen), sowie Brandmelde- und Steuerungssysteme, Beleuchtungs- und Sicherheitssysteme und vieles mehr fernzusteuern. Bis zu acht verschiedene Systeme können aus der Ferne zugänglich sein.

Falls in diesem Szenario tatsächlich jemand die Kontrolle über das BAS erlangt hat, dann ist es durchaus möglich, dass der Absender der Botschaft seine Drohung auch wahr machen kann. Dies ist kein imaginäres Szenario. Ich habe mich mit jemandem getroffen, der eine solche Nachricht erhalten hat. Diese war leider kein Schwindel. Als sich die Firma tapfer weigerte, die Angreifer zu bezahlen, wurde die Nutzung des Gebäudes tatsächlich unterbrochen.

Siegeware ist real

Ich würde nicht über Siegeware schreiben, wenn ich dabei nur einen einzelnen Fall im Kopf hätte. Kein seriöser Sicherheitsforscher will ungerechtfertigt Angst verbreiten oder Kriminellen Ideen liefern. Aber es stellte sich heraus, dass die Strafverfolgungsbehörden, die vom Betriebsleiter in diesem Fall um Unterstützung gebeten wurden, ähnliche Fälle schon gesehen hatten. Es war also nicht das erste Mal, dass Kriminelle diese Art von Angriff ausprobiert haben. Meiner Meinung nach ist es daher besser, potentielle Opfer über Bedrohungen zu informieren, damit sie eine angemessene Verteidigung planen können, statt zu hoffen, dass die Angriffe an ihnen vorbei gehen.

Es liegt auf der Hand, dass die „Geiselnahme“ von Gebäuden zum stetig wachsenden Arsenal von Cyberkriminellen gehört, wenn der Grad der Automatisierung und Vernetzung ständig zunimmt. Meiner Erfahrung nach hilft es, den verschiedenen Arten von Angriffen einen Namen zu geben und so das Bewusstsein für sie zu steigern und die Verteidigungsanstrengungen gegen sie bündeln zu können. Anstatt also von einer „Gebäude-Lösegeldforderungsattacke“ zu sprechen, schlage ich vor, es Siegeware zu nennen.

Von neolithischen Hügelsiedlungen bis hin zu mittelalterlichen Burgen und ummauerten Städten waren menschliche Siedlungsstrukturen schon immer ein Ziel ruchloser Attacken. Sie wurden oft belagert (engl. to siege) um ihre Funktion, wie Wohnen, Arbeiten, Treffen, Handel, Lagerung von Gütern oder medizinische Versorgung einzuschränken oder ganz zu unterbinden. Heute werden viele Funktionalitäten von Gebäuden bereits von BAS gesteuert. Dazu gehören die Steuerung der Raumtemperatur, Türschlösser, Alarme und vieles mehr.

Zahlreiche praktische und finanzielle Vorteile ergeben sich aus der Möglichkeit des Fernzugriffs auf solche Systeme. Aber wenn man schlecht geschützte Fernzugriffe mit kriminellen Absichten kombiniert, wird Siegeware schnell zur realen Gefahr. Anders ausgedrückt ist Siegeware die softwaregestützte Möglichkeit, glaubwürdige Lösegeldforderungen mit digital beeinträchtigten Gebäudefunktionen zu untermauern.

Ausblick und Reaktion auf Siegeware

In dem mir zugetragenen Beispiel gab es aber auch einige gute Aspekte. Das Unternehmen hatte bereits einen effektiven Krisenreaktionsplan, und obwohl das Szenario für sie komplett neu war, konnte das Krisenreaktionsteam schnell Backup-Maßnahmen einleiten. Dadurch war es dem Unternehmen ein Leichtes, nicht auf die Lösegeldforderungen einzugehen. Die Kriminellen hatten jedoch die Nutzung des Gebäudes durch die Mieter gestört.

Wie weit wird sich das digitale Belagerungsproblem im Jahr 2019 steigern? Das hängt von mehreren Faktoren ab: Wie aggressiv die Fälle von Strafverfolgern untersucht werden, wie viele Opfer sich weigern zu zahlen, und wie viele Möglichkeiten zum Angriff die Kriminellen noch finden werden.

Im Internet gibt es zur letzten Frage Antworten, etwa bei Shodan. Als ich Mitte Februar 2019 nach BAS suchte, die über das öffentliche Internet erreichbar waren, fand ich 35000 potentielle Ziele weltweit. Das war nur eine Kategorie und eine erhebliche Steigerung gegenüber den 21000, die noch im August 2018 fand.

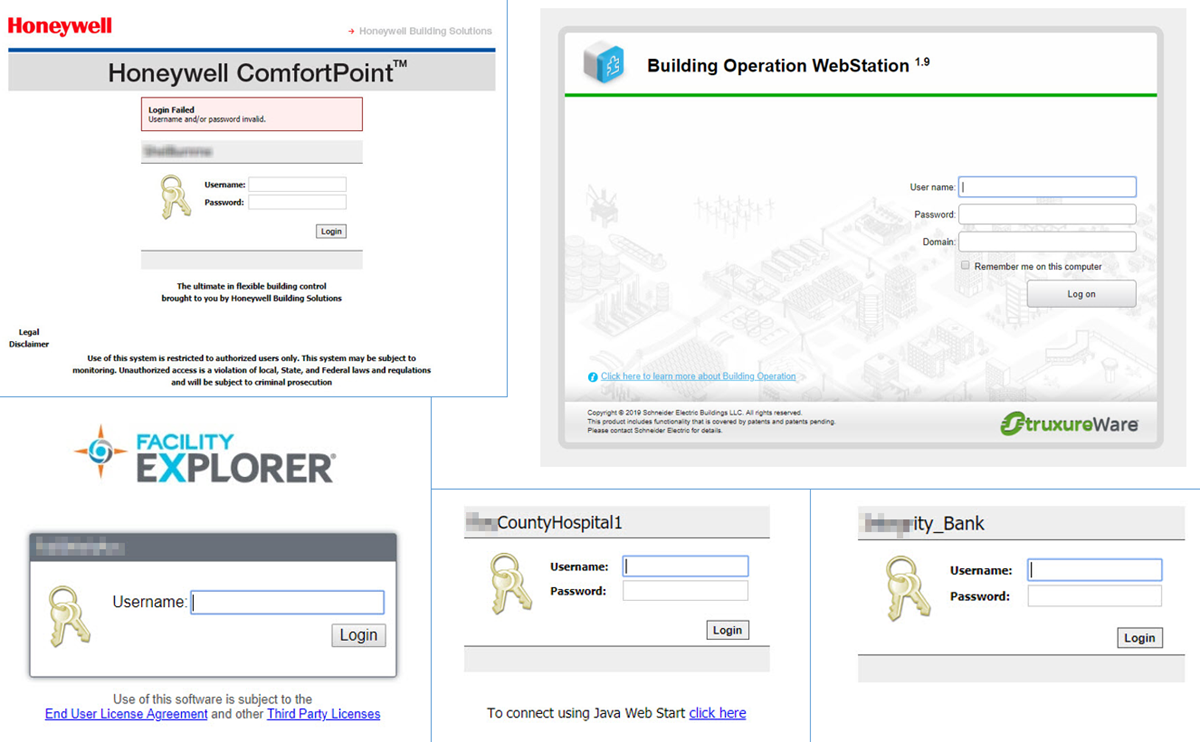

Im Moment hat ein Cyber-Krimineller, der nach verschiedenen BAS sucht, wahrscheinlich 30000 Ziele, alleine in den USA, zur Auswahl. Das sind IP-Adressen, die im Webbrowser BAS-Anmeldebildschirme aufrufen, wie im folgenden Beispiel (Gebäudenamen und Standorte habe ich versteckt):

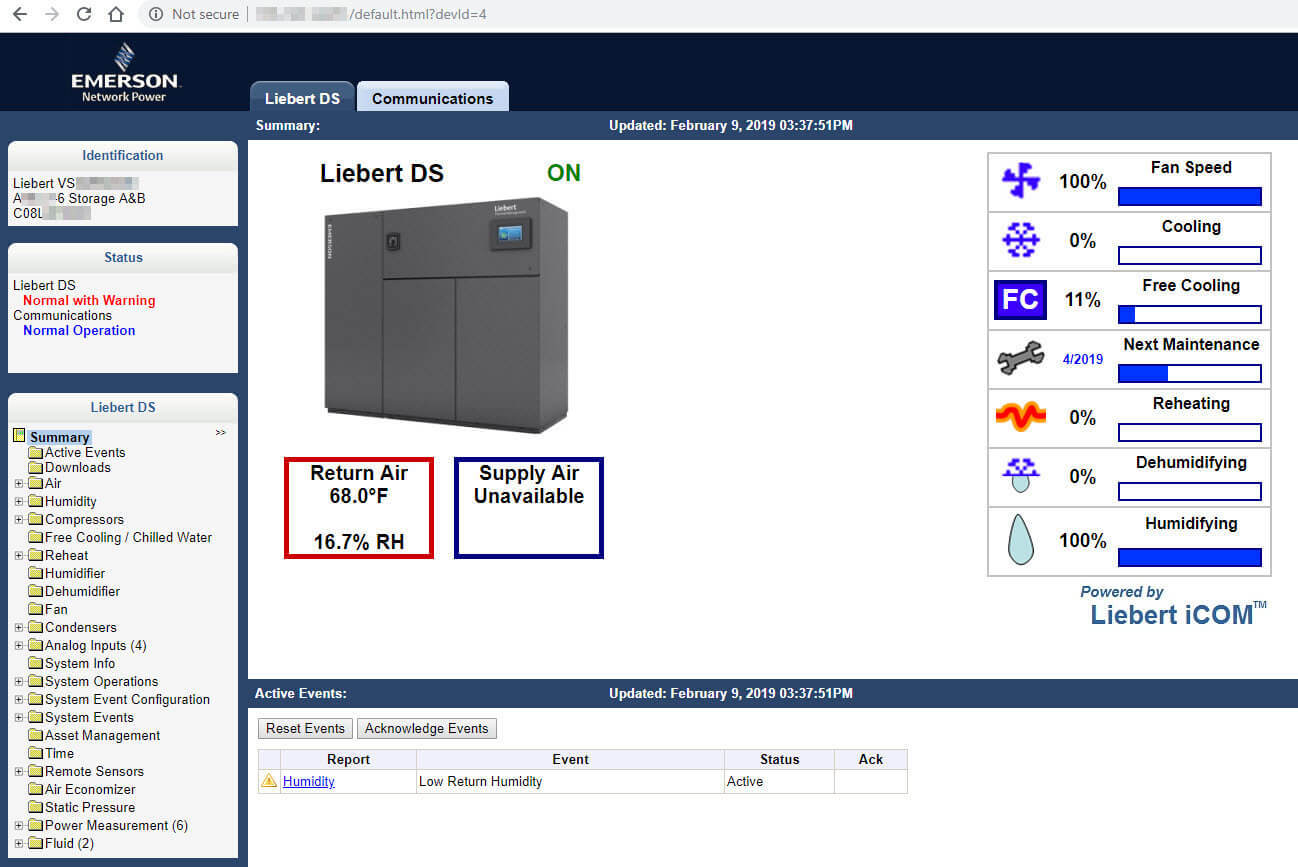

Der nächste Schritt für den Angreifer besteht darin, den Standartbenutzernamen und das entsprechende Passwort für diesen Systemtyp zu probieren. Diese lassen sich durch eine einfache Internetsuche leicht finden. Wenn die Standardeinstellungen also nicht verändert wurden und die Anzahl der erfolglosen Login-Versuche nicht beschränkt wurde, wird sich ein entsprechend motivierter Krimineller Zugang verschaffen können. Was er dort zu sehen bekommt, sieht unter anderem so aus – hier ein Bedienfeld für das Kühlsystem:

Leider ist das Beispiel hier ein Live-System, das ohne Passwort für jeden im Internet zugänglich ist. Und weil das Internet umfassende Suchmöglichkeiten bietet, erkennen wir schnell, dass es sich hierbei um ein Liebert DS-Rechenzentrumskühlsystem handelt, für welches es umfangreiche Dokumentationen, ebenfalls im Internet, gibt. Es ist auch relativ einfach, herauszufinden, wem das System gehört (eine große Universität, die ich hier nicht nennen werde) und wo es sich befindet (Ostküste der USA).

Obwohl die meisten Unternehmen besser geschützt sind als dieses, zeigt selbst schon eine flüchtige Suche, dass es in den USA eine Vielzahl an Kliniken und Krankenhäusern gibt, die ihre BAS-Logins dem Missbrauch aussetzen – genauso wie Hunderte Schulen, Universitäten und einige Banken. Man muss nicht übermäßig viel Fantasie besitzen, hier die echten Möglichkeiten für Kriminelle zu sehen.

Das muss nicht so sein. Es gibt viele Ratschläge für Unternehmen, die das Risiko von Siegeware eindämmen können. Ein guter Ausgangspunkt ist etwa “Intelligent Building Management Systems: Guidance for Protecting Organizations” auf den Webseiten der Security Industry Association. Ebenfalls sehr informativ ist das US DoD Dokument Unified Facility Criteria, UFC 4-010-06 Cybersecurity Of Facility-Related Control Systems.

Letzteres stammt aus dem Jahr 2016. Das zeigt Ihnen, dass das Thema Cybersicherheit von Gebäudetechnologien kein neues ist. Tatsächlich gab es mehrere „Frühwarnsignale“, die das Aufkommen von Siegeware prophezeiten. Phil Zito, Gründer und CEO von „Building Automation Monthly“ veröffentlichte bereits im Juli 2013 How to Hack a Building Automation System. Außerdem gab es zur Black Hat Asia Konferenz 2014 die Präsentation “Owning a building“ von Billy Rios (hier ein Video davon). Anfang 2016 wurde Smart Building Hacking in diesem CSO-Artikel mit dem Titel „IBM's X-Force team hacks into smart building“ dokumentiert.

Also, wie geht es nun weiter? Offensichtlich ist jetzt ein guter Zeitpunkt, um den Zustand Ihrer Gebäudeautomatisierung zu bestimmen. Wie hoch ist der Automatisierungsgrad und wie gut ist der Zugriff geschützt?

Ein wichtiger Punkt, den es an dieser Stelle zu beachten gilt, ist die Beziehung zwischen Bauherren, Hausverwaltungen und Auftragnehmern. Meine Untersuchungen deuten darauf hin, dass es für einige Auftragnehmer sehr praktisch ist, ein webbasiertes Login zu implementieren, auf das sie dann jederzeit, leicht und einfach aus der Ferne zugreifen können – oft über Smartphones und Tablets. Es ist möglich, dass der Verwalter/Eigentümer von diesen Fernzugriffen gar nichts weiß, wenn er nicht ausdrücklich danach fragt.

Wenn Sie sich also um die Möglichkeit eines Angriffs durch Siegeware sorgen, fragen Sie nach, ob es einen Fernzugriff auf das BAS des Gebäudes gibt. Versuchen Sie dann, herauszufinden, wie gut der Zugriff geschützt ist. Befindet sich der Login hinter einer Firewall? Benötigt er eine VPN-Verbindung? Ist er durch eine 2-Faktor-Authentifizierung oder nur durch ein Passwort abgesichert? Ist letzteres der Fall, sollten Sie umgehend ein Meeting einberufen, in dem Geklärt wird, wie komplex das Passwort ist und ob als absolutes Minimum eine Beschränkung der fehlgeschlagenen Login-Versuche inklusiver Sperrung implementiert wurde.

Alles „unter“ den genannten Maßnahmen bedeutet, dass das Gebäude mehr oder weniger schutzlos den Angreifern ausgeliefert ist. Da 2FA und andere Schutztechnologien etabliert, preiswert und einfach zu bedienen sind, gelten sie als „Stand der Technik“. Wird dieser nicht eingehalten, stehen nach einem erfolgreichen Angriff durch Siegeware Klagen der betroffenen Mieter und anderer Opfer nichts im Wege.