ESET-Forscher analysierten einige der neusten Module eines schädlichen Toolkits der Advanced Persistent Threat (APT) Gruppe OceanLotus – auch bekannt als APT32 und APT-C-00.

Die produktiven Malware-Entwickler bei OceanLotus haben es auf hochkarätige Unternehmens- und Regierungsziele in Südostasien abgesehen. Vorrangig werden Länder wie Vietnam, die Philippinen, Laos oder Kambodscha angegriffen. Die scheinbar gut ausgestattete und entschlossene Malware-Tuppe, die mutmaßlich aus Vietnam stammt, ist dafür bekannt, maßgeschneiderte Malware mit bereits etablierten Techniken zu kombinieren.

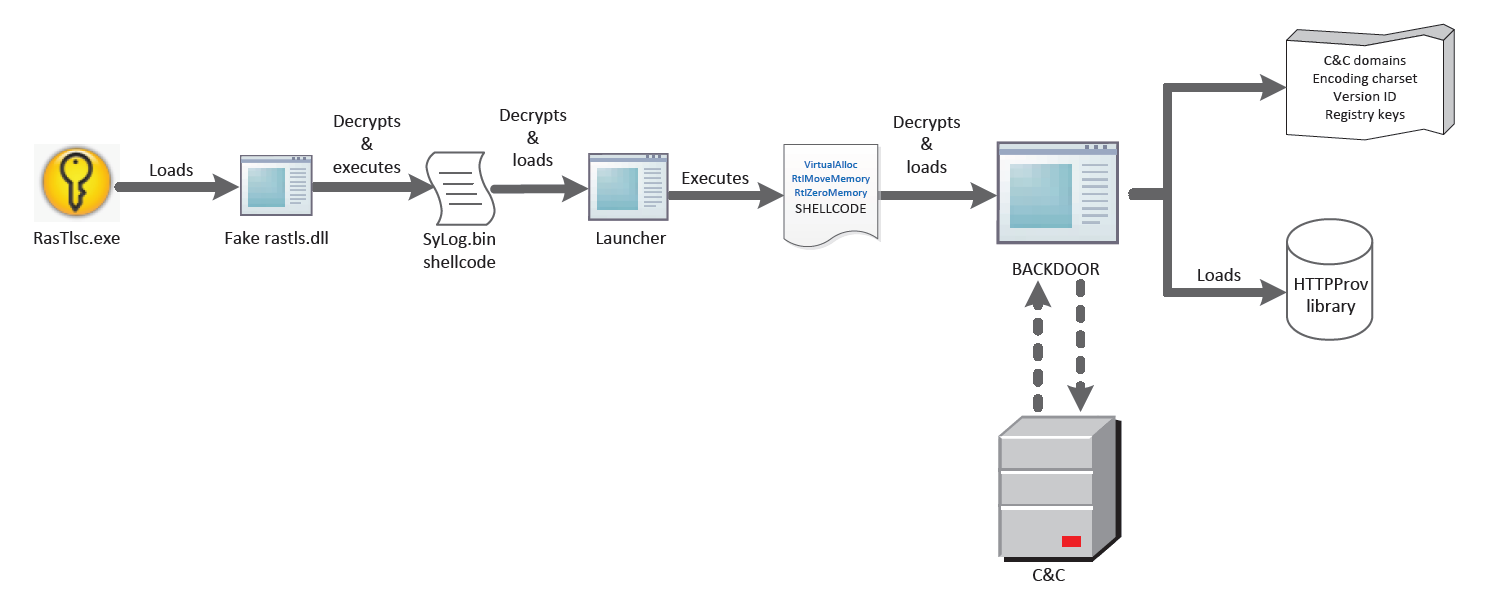

Die OceanLotus-Gang begnügt sich nicht mit bereits erfolgreicher Cyberspionage, Ausspähaufträgen oder dem Diebstahl geistigen Eigentums. Eine der neuesten Backdoors der Gruppe ist ein umfassendes Schadprogramm, das dem Kontrollierenden einen Remote-Zugriff auf kompromittierte Rechner ermöglicht. Die Hintertür enthält viele Funktionen, insbesondere eine Reihe von Werkzeugen für die Manipulation von Registry-Daten und Prozessen. Außerdem können zusätzliche Komponenten bei Bedarf nachgeladen werden.

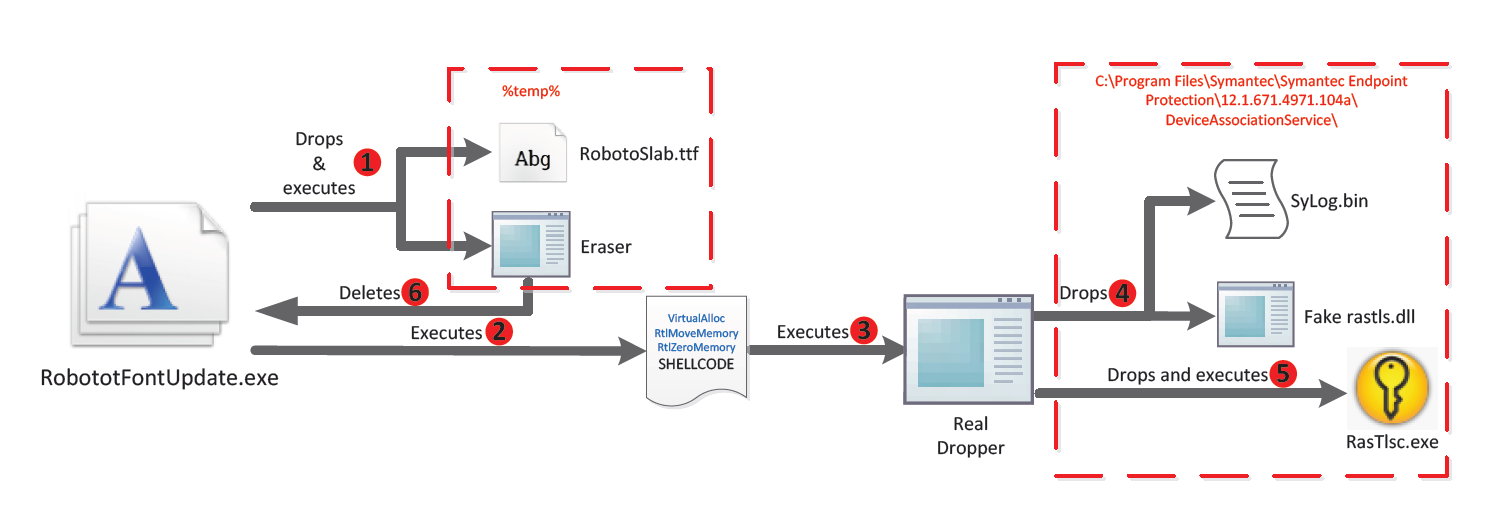

Um die Backdoor auf den Zielrechner zu schmuggeln, verfolgt die OceanLotus-Gruppe eine Angriffstaktik, die aus zwei Schritten besteht. Zunächst erzeugt ein Dropper Package eine offene Stelle im System, über das sich dann die eigentliche Backdoor manifestiert. Wie üblich bedarf dieser Prozess einiger Manipulationen.

Welche Manipulationsstrategie verfolgt OceanLotus?

Typischerweise versuchen die Hintermänner von OceanLotus ein Opfer dazu zu bringen, den Dropper auf dem Zielrechner auszuführen. Dafür wird beispielsweise eine Spearfishing E-Mail mit schädlichem Anhang an ausgewählte Zielpersonen verschickt. Die Cyberkriminellen versuchen die wahre Identität der beigefügten ausführbaren Datei zu verschleiern. Getarnt ist diese als Dokument oder Tabelle und entsprechendem Icon.

Wenn das Opfer auf den Anhang klickt, öffnet der Dropper ein passwortgeschütztes Dokument, das als "Ablenkungsmanöver" dient. Im Hintergrund verrichtet der Dropper indes seine eigentlich schädliche Aktivität. Dafür sind keine Software-Exploits erforderlich.

Die OceanLotus-Angreifer benutzen eine Reihe von Lockvogel-Dokumenten. Um einen authentischen Charakter zu erzeugen, verwendet man einen scheinbar sorgfältig ausgewählten englischsprachigen Dateinamen. Der ESET Malware-Schutz erkennt die Files als Win32/TrojanDropper.Agent.RUI.

Darüber hinaus ist OceanLotus für seine Watering Hole Attack bekannt. Diese Angriffsmethode beinhaltet das Kompromittieren einer vom Opfer oft besuchten Webseite. In diesem Szenario soll die Zielperson durch das Herunterladen und Ausführen eines Fake-Installers in die Falle tappen. Egal welche Angriffsmethode verwendet wird, in beiden Fällen manifestiert sich die gleiche Backdoor auf dem Rechner der Zielperson.

Die Watering Hole Technik verbreitet höchstwahrscheinlich den Dropper namens RobototFontUpdate.exe – ein Fake-Updater für die Roboto Slab Regular Font. Im Folgenden gehen wir genauer darauf ein.

Tiefergehende Analyse von OceanLotus neuster Backdoor

Die verschiedenen Komponenten des Dropper-Pakets werden in zahlreichen Einzelschritten ausgeführt. Jeder Schritt beinhaltet Code-Verschleierung, um die wahren Absichten vor Anti-Malware-Programmen zu verstecken und um Forschende zu verwirren. Deswegen verbirgt sich zwischendurch auch einiger nutzloser Code.

Beim Ausführen des Droppers mit Administratorrechten wird ein Windows Service erschaffen, der Persistenz im System herstellt. In diesem Fall übersteht die Malware auch einen Neustart. Das gleiche Ziel verfolgt die obligatorische Manipulation der Windows-Registry.

Letztendlich übernimmt eine Komponente die Aufgabe, das Lockvogel-Dokument vom Rechner der Zielperson zu entfernen.

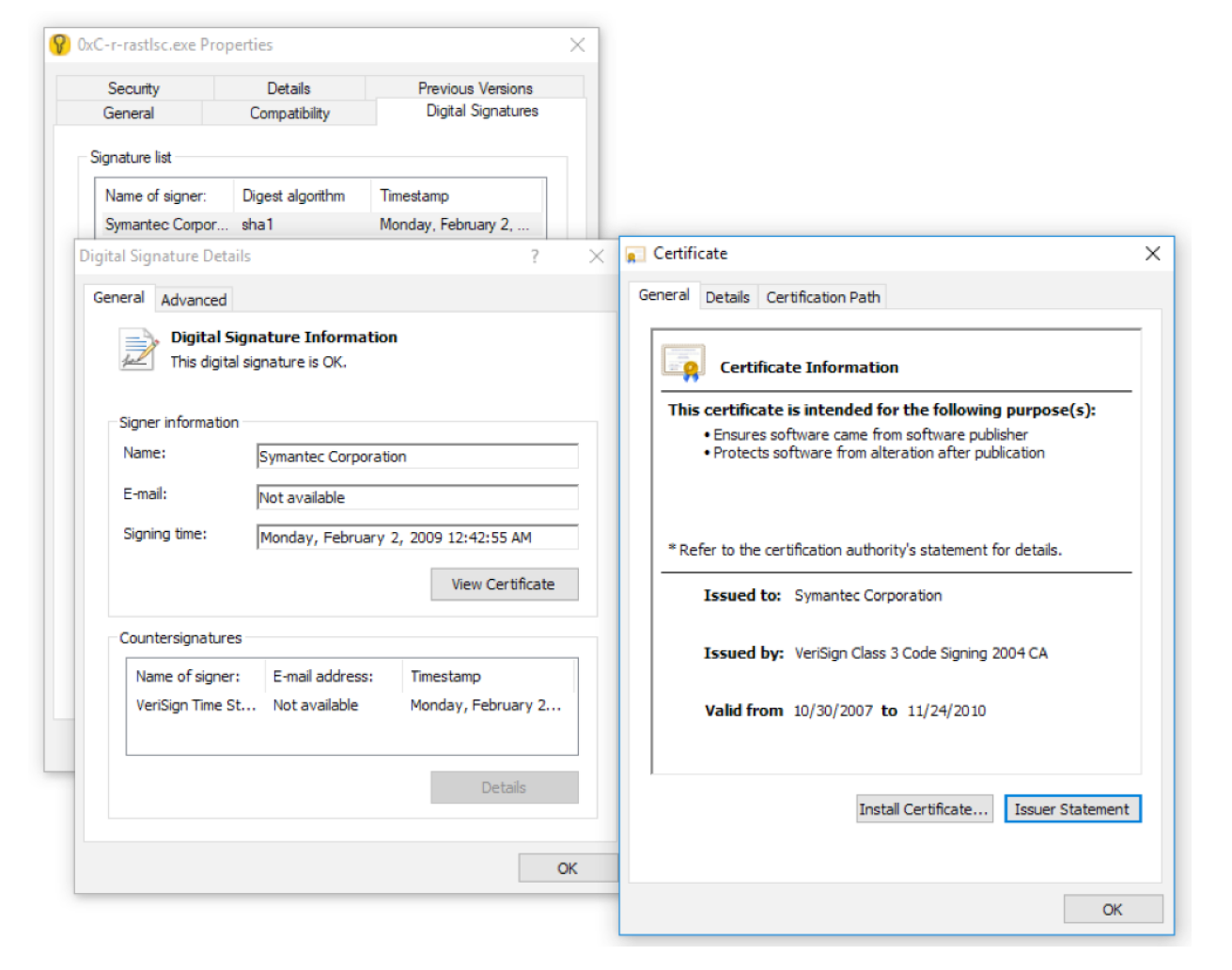

Während der aktiven Phase des Droppers spielen auch noch zwei andere Dateien eine wichtige Rolle. Es geht um eine digital signierte Executable, die dem Anschein nach von einem großen Softwarehersteller stammt, und um eine schädliche Dynamic Link Library (DLL) Datei, welche einen von der Executable benötigten Dateinamen trägt.

Die beiden Dateien werden durch DLL Side-Loading bereitgestellt, bei dem während des Ladeprozesses einer legitimen Anwendung eine schädliche DLL in den gleichen Ordner wie die signierte ausführbare Datei eingebracht wird. Das ist ein Weg, um unter dem Radar zu bleiben, da eine vertrauenswürdige Anwendung mit einer gültigen Signatur mit geringerer Wahrscheinlichkeit einen Verdacht erwecken wird.

In Malware-Kampagnen, welche die neuen OceanLotus Tools verwenden, sahen wir auch authentisch signierte Executables wie RasTlsc.exe von Symantec und mcoemcpy.exe von McAfee. Bei Ausführung rufen sie die schädlichen DDLs rastls.dll bzw. McUtil.dll auf. Beide werden vom ESET Anti-Malwareschutz als Win32/Salgorea.BD bzw. als Win32/Korplug.MK enttarnt.

Die OceanLotus Backdoor öffnet sich

Ist die OceanLotus Backdoor vom Dropper entschlüsselt und entpackt, legt sie zunächst einen Fingerprint vom System an. Dann sendet sie an die Kontrollierenden verschiedene Informationen, wie Computermodell, Computer- und User-Name sowie das aktuelle operierende Betriebssystem, und wartet auf das Start-Signal für die eigentliche Mission.

Für die Command-and-Control-Infrastruktur (C&C-Server) werden eine Reihe von Domain Names und IP-Adressen verwendet. Die gesamte Kommunikation mit den C&C-Servern ist verschlüsselt. Sie kann jedoch leicht entschlüsselt werden, da der Entschlüsselungsschlüssel den Daten vorangestellt wird.

Unsere eingehende Analyse – welche komplett in einem Whitepaper (siehe unten) zu finden ist – zeigt, dass die OceanLotus-Gruppe nicht nachlässt und legitimen Code sowie öffentlich verfügbare Tools mit eigenem schädlichen Code kombiniert. Die Truppe unternimmt eindeutig große Anstrengungen, um die Erkennung ihrer Malware zu umgehen und Forschende zu verwirren.

Eine detaillierte Analyse kann in unserem Whitepaper OceanLotus: Old techniques, new backdoor nachgelesen werden.