ESET-Forscher haben die erste Android-Ransomware entdeckt, welche sich den Menüpunkt “Bedienungshilfen“ zunutze macht. DoubleLocker verschlüsselt nicht nur Dateien, sondern sperrt das Android-Smartphone auch noch.

Die Ransomware basiert auf den Grundlagen eines Android Banking-Trojaners, der bereits dafür bekannt ist, die Android Bedienungshilfen zu missbrauchen. DoubleLocker ist allerdings nicht dazu in der Lage, die Online-Banking Informationen des Opfers abzufangen und damit das Giro-Konto leerzuräumen. Stattdessen setzt die Malware auf zwei starke Werkzeuge, um schlichtweg Geld vom Opfer für die Wiederherstellung des Geräts zu erpressen.

DoubleLocker ändert beispielsweise die Geräte-PIN. Dadurch kann der Smartphone-Besitzer sein Android-Gerät nicht mehr wie gewohnt nutzen. Außerdem werden alle Daten verschlüsselt, welche die Ransomware auf dem Android-Smartphone findet. Diese Kombination wurde bisher bei noch keiner Android-Ransomware entdeckt.

“Basierend auf der Grundlage einer Banking-Malware könnte DoubleLocker sich in das verwandeln, was wir einen Ransom-Banker nennen. Eine zweistufige Malware, die zuerst versucht, das Bank- oder PayPal-Konto leerzuräumen und danach das Opfer auch noch mit einem Lösegeld erpresst…

Von diesen Spekulationen einmal abgesehen, sahen wir eine Test-Version eines solchen Ransom-Bankers bereits im Mai 2017 “in freier Wildbahn“ kommentiert Lukáš Štefanko, der ESET Malware-Forscher, der DoubleLocker entdeckte.

Verbreitung von DoubleLocker

DoubleLocker verbreitet sich im Allgemeinen in der Art und Weise wie seine elterlichen Banking-Trojaner. Meistens wird die nun entdeckte Android-Ransomware über einen Fake Flash Player und kompromittierte Webseiten verteilt.

Einmal gestartet, fragt die Malware-App sofort nach einer Aktivierung über den Android-Bedienungshilfen-Service. Das versucht sie als “Google Play Service“. Nachdem die Malware die Bedienungshilfe-Berechtigung erlangt, benutzt sie diese, um Administratoren-Rechte zu erschleichen und sich selbst als standardmäßige Homescreen-Anwendung zu setzen. Beides geschieht ohne die Zustimmung des Smartphone-Users.

“Das selbstständige Einstellen als Homescreen-App – eine Art Launcher – ist ein Trick, um die Persistenz der Malware zu garantieren. Wann immer der Android-User auf den Homebutton klickt, wird die Ransomware aktiviert und das Gerät aufs Neue verschlüsselt. Dank des Bedienungshilfe-Services weiß der User nicht, dass er die Malware startet, wenn der Homebutton betätigt wird.“ erklärt Štefanko.

Sperren des Geräts und der Dateien

Ist DoubleLocker erst einmal auf dem Gerät ausgeführt, entsteht dem Opfer gleich eine doppelte Belastung durch zwei Erpressungen.

Zunächst ändert die Ransomware die Geräte-PIN und sperrt den User damit vom Gerätegebrauch aus. Der neue Geräte-PIN ist zufällig gewählt und ist nirgendwo (außerhalb des Geräts unverschlüsselt) hinterlegt, respektive gespeichert. Damit ist es für den Smartphone User sowie für Sicherheitsexperten unmöglich, den PIN wiederherzustellen. Allein die Cyberkriminellen können die Persönliche-Identifikations-Nummer per Fernsteuerung zurücksetzen und so das Android-Smartphone wieder in seinen ursprünglichen Zustand versetzen.

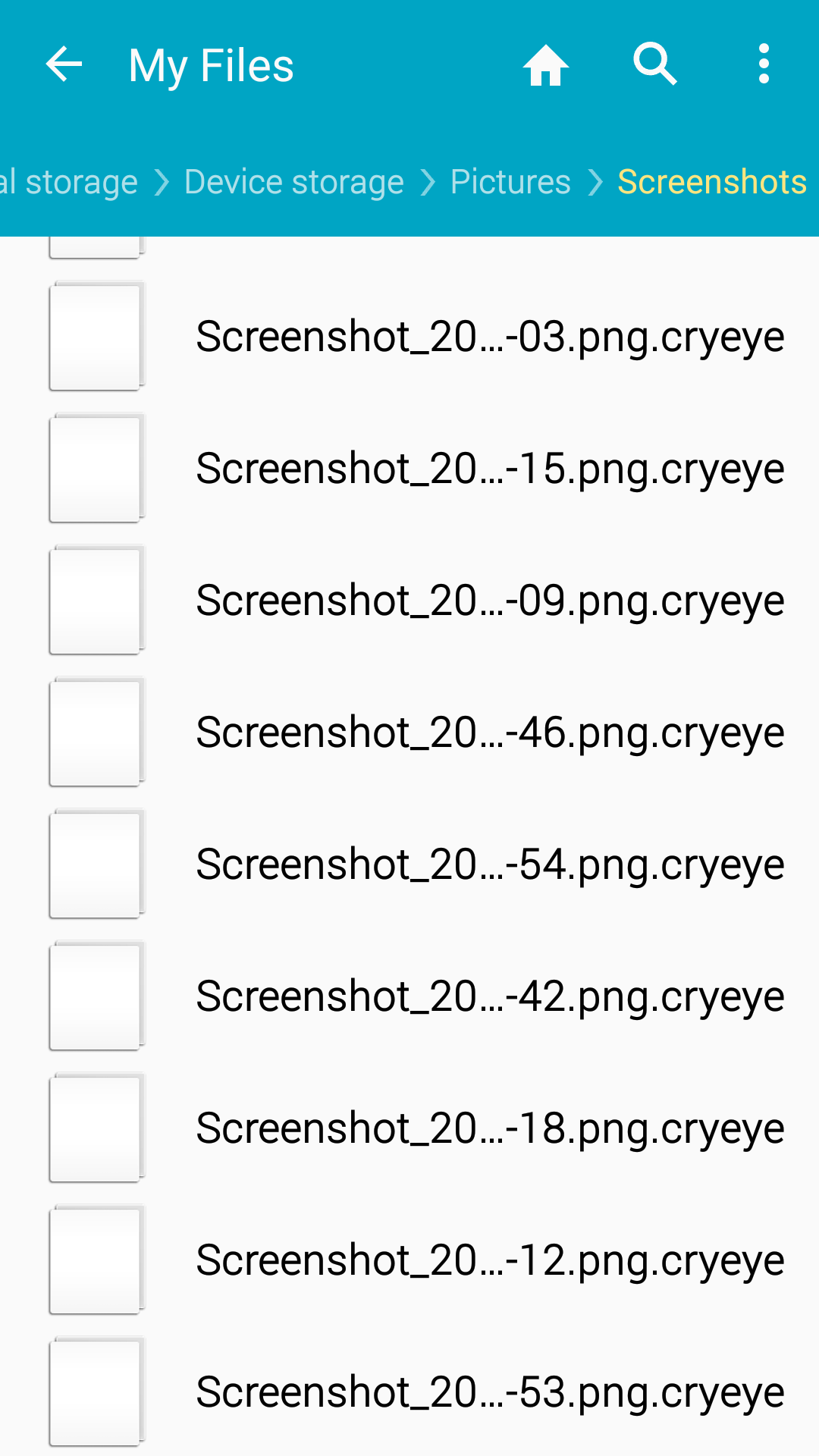

Daneben verschlüsselt DoubleLocker alle Dateien vom Smartphone im primären Speicherpfad. Dafür wird der AES-Verschlüsselungsalgorithmus verwendet. Die verschlüsselten Dateien enden dann auf “.cryeye“. “Die Verschlüsselung ist sauber in die Malware implementiert. Von daher gibt es ohne den Entschlüsselungsschlüssel der Cyberkriminellen keine Chance, die Dateien wiederherzustellen.“ sagt Štefanko.

Die Lösegeldforderung beträgt zum Zeitpunkt der Erstellung dieses Textes 0,013 BTC (entspricht umgerechnet ca. 46 EUR). Ein eingeblendeter Hinweis verdeutlicht, dass die Zahlung innerhalb 24h stattfinden muss. Wird das Lösegeld nicht gezahlt, verbleiben die Dateien verschlüsselt auf dem Gerät – werden aber nicht gelöscht.

Wie werde ich DoubleLocker wieder los?

In der Ransomware-Nachricht wird vor einer Löschung oder dem Blockieren von DoubleLocker gewarnt: “Ohne [die Software], werden Sie nicht in der Lage sein, wieder an ihre originalen Dateien zu gelangen.“

Um ein ungewolltes Entfernen der “Software“ zu vermeiden, empfehlen die Gauner sogar die De-Installation einer möglichen Antivirensoftware.

„Allerdings ist dieser Hinweis redundant, da alle seriösen Antivirussoftwares DoubleLocker erkennen.“ meint Štefanko.

Die einzige Möglichkeit für nicht-gerootete Android-Smartphones ist der Factory-Reset.

Gerootete Geräte können die PIN-Sperre ohne einen Factory-Reset umgehen. Damit das funktioniert, muss das Android-Gerät allerdings vor der Ransomware-Aktivierung im Debugging-Modus gewesen sein.

Insofern diese Voraussetzung zutrifft, kann der User fortfahren und sich mit Hilfe von ADB und einem Computer mit dem Smartphone oder Tablet verbinden. Nun wird die Android-System-Datei gelöscht, in dem die PIN gespeichert ist. Das entsperrt den Bildschirm, sodass der Android-User wieder Zugang zu seinem Gerät erhält. Danach fährt er im Safe-Mode fort. DoubleLocker werden nun die Admin-Rechte entzogen. Im Anschluss erfolgt die De-Installation der Malware. In einigen Fällen ist ein Neustart erforderlich.

Die verschlüsselten Daten sind allerdings verloren und können nicht wiederhergestellt werden – wie bereits vorher angemerkt. Einmal mehr macht sich an dieser Stelle ein Backup bezahlt.

“DoubleLocker ist ein weiterer Grund für Android-User, eine verlässliche und seriöse mobile Antivirensoftware installiert zu haben und regelmäßige Backups anzulegen.“ fasst ESETs Štefanko zusammen.

Hash:

01d962f809ae061d1895cf71db9eeb07900929b8