Vor kurzem waren eine große Anzahl an staatlichen Organisationen und Privatunternehmen aus verschiedenen Branchen in der Ukraine und Polen Opfer von Cyberangriffen. Ziel war die Netzwerkerkennung, Remotecodeausführungen sowie der Zugriff auf Daten von den Festplatten der Opfer. Interessant an diesen Angriffen – neben der derzeitigen, kritischen geopolitischen Situation dieser Regionen – ist zum einen, dass die Hacker neue Versionen von BlackEnergy genutzt haben, einer Malware-Familie, die schon seit geraumer Zeit ihr Unwesen treibt, zum anderen aber auch die Vielfalt der unterschiedlichen Verbreitungsmechanismen.

Wir haben diese neuen Malware-Varianten untersucht und werden unsere Ergebnisse diese Woche auf der Virus Bulletin Konferenz in Seattle vorstellen.

BlackEnergy ist ein Trojaner, der erstmals 2007 öffentlich von Arbor Networks analysiert wurde und sich seitdem in seiner Funktionalität immer wieder geändert hat. Von einem ursprünglich relativ simpel gestrickten DDoS-Trojaner hat er sich zu einer raffinierten Malware mit einer modularen Architektur entwickelt. Dadurch kann er für den Versand von Spam-Mails, Onlinebanking-Betrüge oder aber für zielgerichtete Angriffe genutzt werden. 2010 wurde BlackEnergy Version 2 von Dell SecureWorks dokumentiert, welcher eine Rootkit-Technik beinhaltete. Die zielgerichteten Angriffe in der Ukraine und Polen sind ein Beweis dafür, dass der Trojaner auch im Jahr 2014 noch immer wütet.

BlackEnergy Lite: Weniger ist mehr?

Während sich der „normale“ BlackEnergy-Trojaner noch immer in freier Wildbahn befindet, haben wir zusätzlich Varianten der Malware-Familie entdeckt, die eindeutig von ihren älteren Brüdern unterschieden werden können.

Wir haben diesen Varianten, die erstmals Anfang 2014 aufgespürt wurden, den Spitznamen BlackEnergy Lite gegeben. Denn sie besitzen keine Kernel-Modus-Treiberkomponenten, unterstützen weniger Plug-Ins und beeinträchtigen die Systemleistung nicht so sehr.

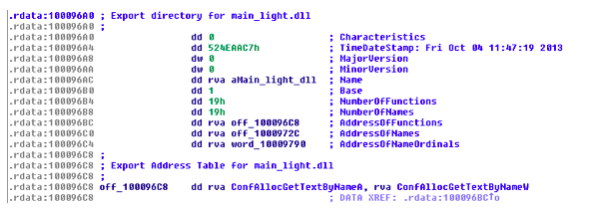

Interessanterweise haben die Hacker ihre Malware ähnlich benannt, wie aus dem Export-Verzeichnis einer frühen Version der main.DLL hervorgeht:

Bemerkenswert ist, dass sich sogar die Samples des „normalen“ BlackEnergy-Trojaners, die dieses Jahr entdeckt wurden, geändert haben und den Kernel-Modus-Treiber nun nur noch nutzen, um den Schadcode in Benutzer-Modus-Anwendungen einzupflanzen. Er beinhaltet keine Rootkit-Funktionalität mehr, um Objekte im System zu verstecken. Die Lite-Versionen gehen sogar noch einen Schritt weiter, sie nutzen gar keinen Treiber mehr. Stattdessen wird die main.DLL mithilfe einer „offizielleren“ Technik geladen – mit rundll32.exe. Diese Funktionalität wurde bereits in einem Blog Post von F-Secure erwähnt.

Der Verzicht auf den Kernel-Modus-Treiber scheint in Bezug auf die Komplexität der Malware auf den ersten Blick ein Rückschritt zu sein. Das ist jedoch ein zunehmender Trend in der Malware-Welt. Die Bedrohungen, die bis vor einigen Jahren bezüglich ihrer technischen Raffinesse noch zu den hochrangigen Malware-Arten gehörten (z.B. Rootkits oder Bootkits wie Rustock, Olmarik/TDL4, Rovnix und andere), sind heutzutage nicht mehr so gängig.

Hinter diesem Trend könnten verschiedene Gründe stecken: Zum einen die technischen Hindernisse, denen ein Rootkit-Entwickler mittlerweile gegenübersteht – wie Windows Anforderungen der Systemtreibersignatur, UEFI Secure Boot, welches in der VB2014 Präsentation Bootkits: past, present & future von Eugene Rodionoy, Aleks Matrosov und David Harley behandelt wird. Zum anderen ist es mittlerweile ziemlich kompliziert und auch kostenintensiv, eine solche Malware zu entwickeln. Zudem haben alle Bugs in einem solchen Code die schlechte Angewohnheit, beim System einen Bluescreen zu erzeugen. Dadurch wird die Infizierung durch einen Schadcode natürlich offenkundig, sodass er sich nicht unbemerkt im System verstecken kann.

Darüber hinaus gibt es weitere Unterschiede zwischen BlackEnergy Lite und dessen großen Bruder, die unter anderem das Plug-In-Framework, den Plug-In-Speicher und das Konfigurationsformat betreffen.

BlackEnergy-Angriffe in 2014

Über die Zeit hinweg hat die Malware-Familie BlackEnergy vielen unterschiedlichen Zwecken gedient, von DDoS-Angriffen, über Spam-Versand bis hin zu Onlinebanking-Betrügen. Die Malware-Varianten, die wir 2014 entdeckt haben, wurden für zielgerichtete Angriffe genutzt. Das verdeutlichen sowohl die genutzten Plug-Ins als auch die Art und die Ziele der Angriffe.

Die Plug-Ins wurden vorrangig für die Netzwerkerkennung, Remotecodeausführungen und den Zugriff auf Daten von den Festplatten der Opfer genutzt.

Während unserer Überwachung des Botnets haben wir mehr als hundert einzelne Opfer dieser Angriffe ausmachen können. Ungefähr die Hälfte der Betroffenen kam aus der Ukraine, die andere Hälfte aus Polen. Zu den Zielen gehörten einige staatliche Organisationen, verschiedene Unternehmen sowie nicht genau identifizierbare Opfer.

Bei der Verbreitung der Malware konnten verschiedene Vorgehensweisen beobachtet werden: Zum einen wurden technische Infizierungsmethoden verwendet, wie die Ausnutzung von Schwachstellen in Software, zum anderen Social Engineering – durch Spear-Phishing-Mails und Köder-Dokumente – oder aber eine Kombination aus beidem.

Im April haben wir ein Dokument entdeckt, dass die Schwachstelle CVE-2014-1761 in Microsoft Word ausnutzt. Dieses Exploit wurde auch für andere Angriffe genutzt, unter anderem MiniDuke.

In diesem Fall wurden nach der erfolgreichen Anwendung des Exploits über Shellcode zwei Dateien in das temporäre Verzeichnis eingepflanzt: Zum einen die ausführbare Datei „WinWord.exe“, zum anderen ein Köder-Dokument namens „Russian ambassadors to conquer world.doc“. Mithilfe der Funktion kernel32.WinExec konnten die Dateien dann geöffnet werden. Mit der Datei WinWord.exe wurde anschließend ein BlackEnergy Lite Dropper extrahiert und ausgeführt:

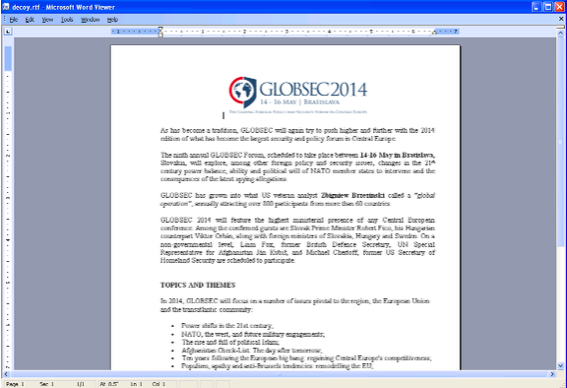

Zur gleichen Zeit erschien ein anderes Dokument, das ebenfalls die Schwachstelle CVE-2014-1761 ausnutzte. Der Text in diesem Dokument war weniger kontrovers als im oberen Beispielen, ist aber eindeutig mit ihm verwandt. Thema ist das GlobSEC-Forum, das dieses Jahr in Bratislava abgehalten wurde:

Einen Monat später, im Mai, haben wir dann eine weitere Datei entdeckt, die BlackEnergy Lite installiert hat. Diesmal wurde jedoch kein Exploit genutzt. Die Datei trug den ukrainischen Namen „список паролiв“, was so viel wie „Passwort-Liste“ bedeutet und war eine ausführbare Datei mit einem Microsoft Word Icon:

Zudem beinhaltete sie ein integriertes Köder-Dokument mit – nicht sonderlich überraschend – einer Liste an Passwörtern. Hierüber hat F-Secure ebenfalls in dem Blog Post bereits berichtet.

| 1 | 123456 |

| 2 | admin |

| 3 | password |

| 4 | test |

| 5 | 123 |

| 6 | 123456789 |

| 7 | 12345678 |

| 8 | 1234 |

| 9 | qwerty |

| 10 | asdf |

| 11 | 111111 |

| 12 | 1234567 |

| 13 | 123123 |

| 14 | windows |

| 15 | 123qwe |

| 16 | 1234567890 |

| 17 | password123 |

| 18 | 123321 |

| 19 | asdf123 |

| 20 | zxcv |

| 21 | zxcv123 |

| 22 | 666666 |

| 23 | 654321 |

| 24 | pass |

| 25 | 1q2w3e4r |

| 26 | 112233 |

| 27 | 1q2w3e |

| 28 | zxcvbnm |

| 29 | abcd1234 |

| 30 | asdasd |

| 31 | 555555 |

| 32 | 999999 |

| 33 | qazwsx |

| 34 | 123654 |

| 35 | q1w2e3 |

| 36 | 123123123 |

| 37 | guest |

| 38 | guest123 |

| 39 | user |

| 40 | user123 |

| 41 | 121212 |

| 42 | qwert |

| 43 | 1qaz2wsx |

| 44 | qwerty123 |

| 45 | 987654321 |

| 46 | pass123 |

| 47 | trewq |

| 49 | trewq321 |

| 49 | trewq1234 |

| 50 | 2014 |

Noch aktuellere Versuche, BlackEnergy Lite zu verbreiten, haben wir im August und sogar im September mithilfe unseres Cloud-Systems ESET LiveGrid® entdeckt. Hierbei wurden manipulierte PowerPoint-Dokumente, bislang unbekannte Java-Schwachstellen sowie die Remote-Kontrolle der Software Team Viewer genutzt.

Weitere Details werden wir am Donnerstag bei der Virus Bulletin Konferenz in Seattle präsentieren und danach veröffentlichen.