Emotet é uma família de malware ativa desde 2014, operada por um grupo de cibercriminosos conhecido como Mealybug ou TA542. Embora tenha começado como um trojan bancário, ele evoluiu para um botnet que se tornou uma das ameaças mais prevalentes em todo o mundo. O Emotet se espalha por meio de e-mails de spam e pode extrair informações de computadores comprometidos e também entregar malware de terceiros.

Os operadores do Emotet não são muito seletivos em relação aos seus alvos, instalando seu malware em sistemas pertencentes a indivíduos, empresas e organizações maiores.

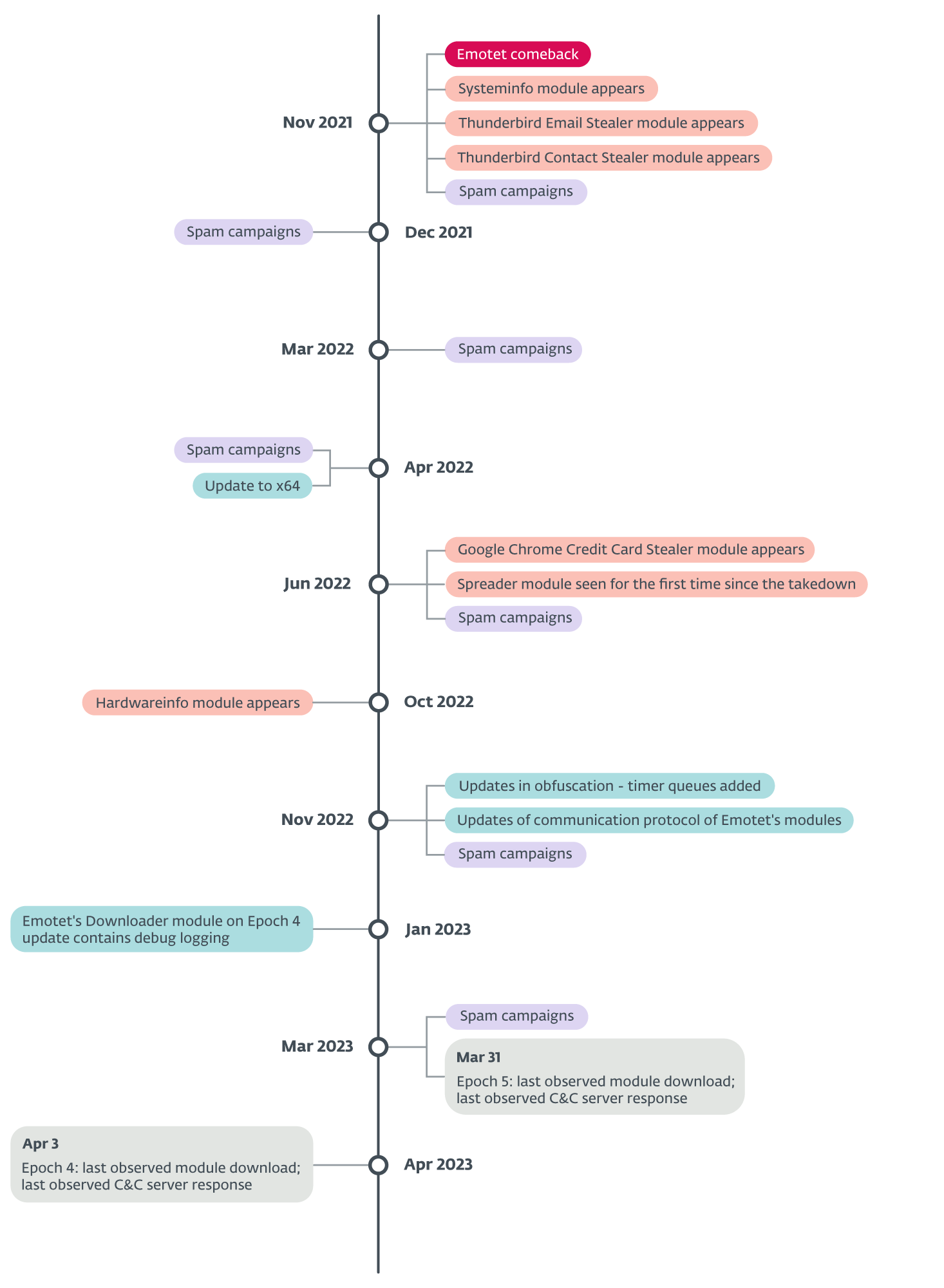

Em janeiro de 2021, o Emotet foi alvo de uma ação coordenada internacionalmente por oito países, em uma operação liderada pela Eurojust e pela Europol, resultando em sua desativação. No entanto, apesar dessa operação, o Emotet voltou à ativa em novembro de 2021.

Principais pontos desta publicação:

- O Emotet lançou várias campanhas de spam desde o seu retorno após a desativação;

- Desde então, o grupo Mealybug criou vários novos módulos e atualizou e aprimorou todos os módulos existentes várias vezes;

- Os operadores do Emotet fizeram um grande esforço para evitar o monitoramento e o rastreamento da botnet desde seu retorno;

- Atualmente, o Emotet está silencioso e inativo, provavelmente devido à falta de um novo vetor de ataque eficaz.

Campanhas de spam

Após seu retorno, seguido por múltiplas campanhas de spam no final de 2021, o início de 2022 continuou com essas tendências e registrou várias campanhas de spam lançadas pelos operadores do Emotet. Durante esse período, o Emotet se espalhou principalmente por meio de documentos maliciosos do Microsoft Word e do Microsoft Excel com macros VBA embutidas.

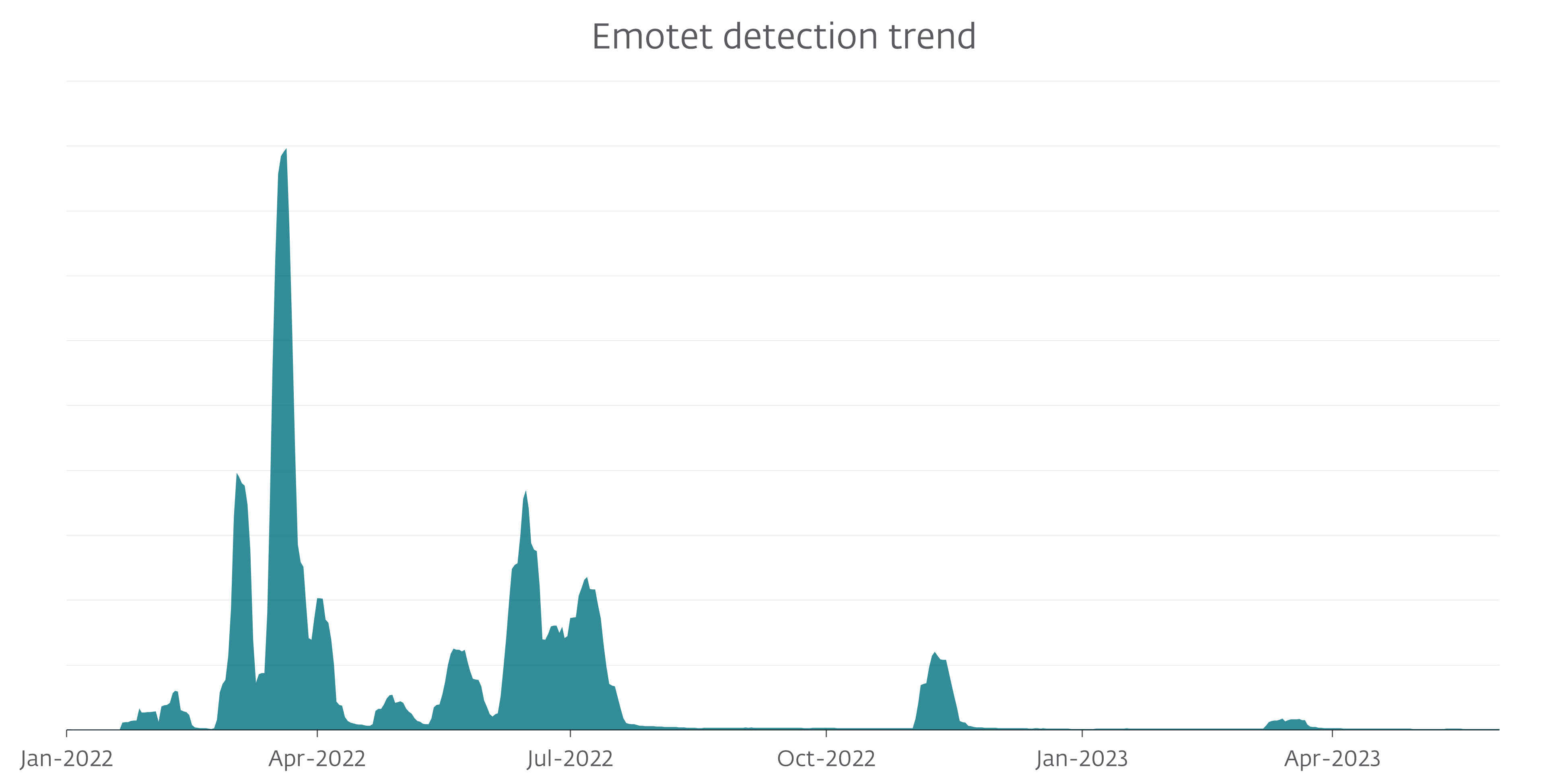

Em julho de 2022, a Microsoft mudou o jogo para todas as famílias de malware, como Emotet e Qbot, que usavam e-mails de phishing com documentos maliciosos como método de propagação, desabilitando as macros VBA em documentos obtidos da internet. Essa mudança foi anunciada pela Microsoft no início do ano e implementada originalmente no início de abril, mas a atualização foi revertida devido aos comentários dos usuários. A implantação final ocorreu no final de julho de 2022 e, como pode ser visto na Figura 2, a atualização resultou em uma queda significativa nas infecções do Emotet; não observamos nenhuma atividade significativa durante o verão de 2022.

Desabilitar o principal vetor de ataque do Emotet fez com que seus operadores buscassem novas maneiras de comprometer seus alvos. O grupo Mealybug começou a experimentar arquivos LNK e XLL maliciosos, mas, quando o ano de 2022 estava terminando, os operadores do Emotet enfrentaram dificuldades para encontrar um novo vetor de ataque tão eficaz quanto as macros VBA haviam sido. Em 2023, eles realizaram três campanhas distintas de malspam, cada uma testando uma abordagem de invasão ligeiramente diferente e uma técnica de engenharia social. No entanto, o tamanho reduzido dos ataques e as mudanças constantes na abordagem podem sugerir insatisfação com os resultados.

A primeira dessas três campanhas ocorreu por volta de 8 de março de 2023, quando a botnet do Emotet começou a distribuir documentos do Word, disfarçados como faturas, com macros VBA maliciosas embutidas. Isso foi bastante incomum, pois as macros VBA foram desabilitadas pela Microsoft por padrão, portanto, as vítimas não conseguiam executar o código malicioso embutido.

Em sua segunda campanha, entre 13 e 18 de março, os atacantes aparentemente reconheceram essas falhas e, além de usar a abordagem de cadeia de respostas, eles também trocaram as macros VBA por arquivos do OneNote (ONE) com VBScripts embutidos. Se as vítimas abrissem o arquivo, eram recebidas com o que parecia ser uma página protegida do OneNote, pedindo para clicar em um botão de visualização para ver o conteúdo. Por trás desse elemento gráfico, havia um VBScript oculto, configurado para baixar o DLL do Emotet.

Apesar do aviso do OneNote de que essa ação pode levar a conteúdos maliciosos, as pessoas tendem a clicar em prompts semelhantes por hábito e, assim, podem permitir que os atacantes comprometam seus dispositivos.

A última campanha observada nos dados da ESET foi lançada em 20 de março, aproveitando a data de vencimento do imposto de renda nos Estados Unidos. Os e-mails maliciosos enviados pela botnet fingiam ser do Internal Revenue Service (IRS), o escritório de impostos dos EUA, e continham um arquivo de arquivamento anexado chamado W-9 form.zip. O arquivo ZIP incluía um documento do Word com uma macro VBA maliciosa embutida que a vítima provavelmente teria que habilitar. Além dessa campanha, direcionada especificamente aos EUA, também observamos outra campanha que utilizava abordagem de VBScripts e OneNote que estava em andamento ao mesmo tempo.

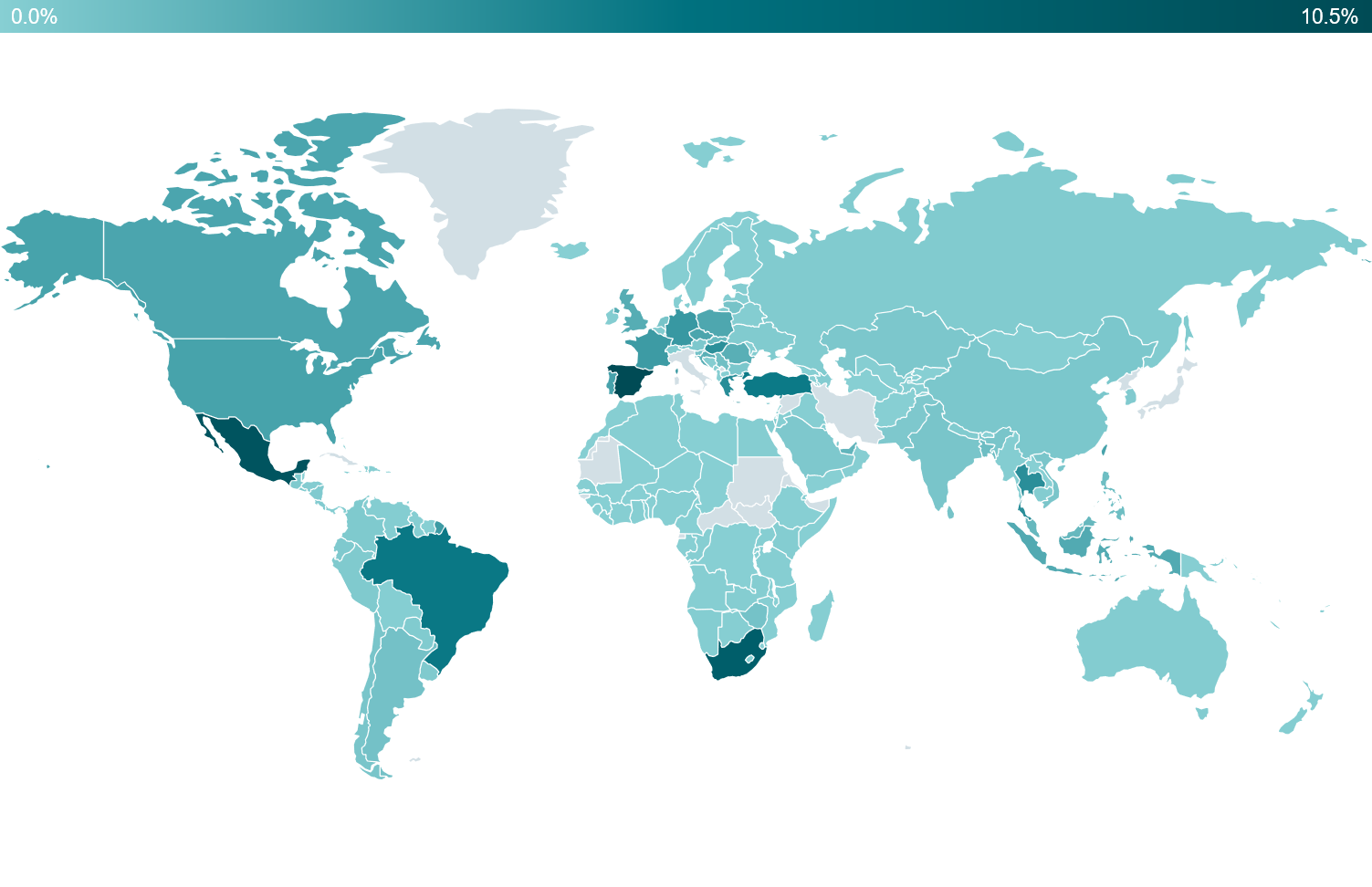

Como pode ser visto na Figura 3, a maioria dos ataques detectados pela ESET tinha como alvo o Japão (43%) e a Itália (13%), embora esses números possam estar influenciados pela forte base de usuários da ESET nessas regiões. Após remover esses dois principais países (para focar no restante do mundo), na Figura 4 pode ser observado que o restante do mundo também foi afetado, com a Espanha (5%) em terceiro lugar, seguida pelo México (5%) e África do Sul (4%).

Proteção avançada e ofuscação

Após seu reaparecimento, o Emotet recebeu várias melhorias. A primeira característica notável é que a botnet trocou seu esquema criptográfico. Antes da desativação, o Emotet usava RSA como seu esquema assimétrico principal, e após o reaparecimento, a botnet começou a usar criptografia de curva elíptica. Atualmente, cada módulo de download (também chamado de módulo principal) vem com duas chaves públicas embutidas. Uma é usada para o protocolo de troca de chaves de curva elíptica de Diffie-Hellman, e a outra é usada para verificação de assinatura - algoritmo de assinatura digital.

Além de atualizar o malware Emotet para a arquitetura de 64 bits, o Mealybug também implementou várias novas técnicas de ofuscação para proteger seus módulos. A primeira técnica de ofuscação notável é a "control flow flattening" (aplanamento do fluxo de controle), que pode retardar significativamente a análise e a localização de partes interessantes do código nos módulos do Emotet.

O Mealybug também implementou e aprimorou sua implementação de várias técnicas de randomização, das quais as mais notáveis são a randomização da ordem dos membros da estrutura e a randomização das instruções que calculam constantes (as constantes são mascaradas).

Outra atualização que vale a pena mencionar aconteceu durante o último trimestre de 2022, quando os módulos começaram a usar filas de temporizadores (timer queues). Com isso, a função principal dos módulos e a parte de comunicação dos módulos foram definidas como uma função de retorno (callback function), que é invocada por várias threads, e tudo isso é combinado com o aplanamento do fluxo de controle, onde o valor de estado que gerencia qual bloco de código deve ser invocado é compartilhado entre as threads. Essa ofuscação adiciona mais um obstáculo na análise e torna ainda mais difícil acompanhar o fluxo de execução.

Novos módulos

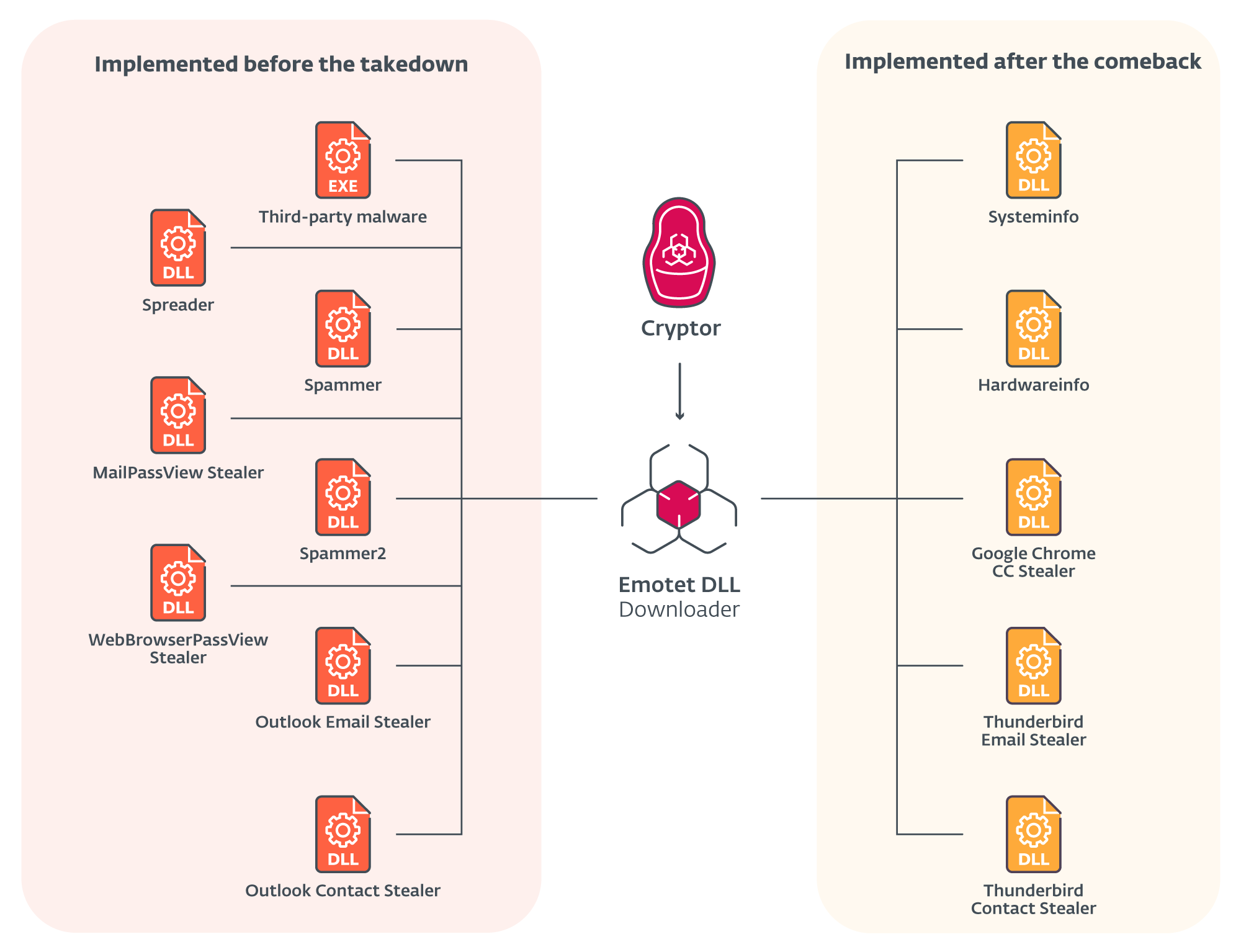

Para se manter rentável e como um malware prevalente, o Mealybug implementou vários novos módulos, mostrados em amarelo na Figura 5. Alguns deles foram criados como um mecanismo defensivo para a botnet, outros para uma disseminação mais eficiente do malware e, por último, mas não menos importante, um módulo que rouba informações que podem ser usadas para roubar o dinheiro das vítimas.

Figura 5. Módulos mais frequentemente utilizados pelo Emotet. Vermelho existia antes da desativação; amarelo apareceu após o retorno.

Thunderbird Email Stealer e Thunderbird Contact Stealer

O Emotet se espalha por meio de e-mails de spam e as pessoas muitas vezes confiam nessas mensagens, porque o Emotet usa com sucesso uma técnica de sequestro de thread de e-mail. Antes da desativação, o Emotet usava os módulos que chamamos de Outlook Contact Stealer e Outlook Email Stealer, que eram capazes de roubar e-mails e informações de contato do Outlook. Mas como nem todos usam o Outlook, após a desativação, o Emotet também se concentrou em um aplicativo de e-mail alternativo gratuito - o Thunderbird.

O Emotet pode implantar um módulo chamado Thunderbird Email Stealer no computador comprometido, que (como o nome sugere) é capaz de roubar e-mails. O módulo procura nos arquivos do Thunderbird que contêm mensagens recebidas (no formato MBOX) e rouba dados de vários campos, incluindo remetente, destinatários, assunto, data e conteúdo da mensagem. Todas as informações roubadas são então enviadas para um servidor de C&C (Comando e Controle) para processamento adicional.

Junto com o Thunderbird Email Stealer, o Emotet também implanta um Thunderbird Contact Stealer, que é capaz de roubar informações de contato do Thunderbird. Este módulo também busca nos arquivos do Thunderbird, desta vez procurando por mensagens recebidas e enviadas. A diferença é que este módulo apenas extrai informações dos campos De:, Para:, CC: e Cc: e cria um gráfico interno de quem se comunicou com quem, onde os nós são pessoas e há uma aresta entre duas pessoas se elas se comunicaram entre si. Na próxima etapa, o módulo organiza os contatos roubados - começando pelas pessoas mais interconectadas - e envia essas informações para um servidor de C&C.

Todo esse esforço é complementado por dois módulos adicionais (que já existiam antes da desativação) - o módulo MailPassView Stealer e o módulo Spammer. O MailPassView Stealer abusa de uma ferramenta legítima da NirSoft para recuperação de senhas e rouba credenciais de aplicativos de e-mail. Quando os e-mails, credenciais e informações sobre quem está em contato com quem são processados, o Mealybug cria e-mails maliciosos que parecem ser uma resposta a conversas roubadas anteriormente e envia esses e-mails, juntamente com as credenciais roubadas, para um módulo de Spammer que usa essas credenciais para enviar respostas maliciosas a conversas de e-mail anteriores via SMTP.

Google Chrome Credit Card Stealer

Como o nome sugere, o Google Chrome Credit Card Stealer rouba informações sobre cartões de crédito armazenados no navegador Google Chrome. Para isso, o módulo utiliza uma biblioteca SQLite3 vinculada estaticamente para acessar o arquivo de banco de dados Web Data, normalmente localizado em %LOCALAPPDATA%\Google\Chrome\User Data\Default\Web Data. O módulo consulta a tabela credit_cards para obter informações como nome do cartão, mês de expiração, ano de expiração e número do cartão criptografado, que contêm informações sobre os cartões de crédito salvos no perfil padrão do Google Chrome. Na última etapa, o valor do card_number_encrypted é descriptografado usando a chave armazenada no arquivo %LOCALAPPDATA%\Google\Chrome\User Data\Local State e todas as informações são enviadas para um servidor de C&C.

Módulos Systeminfo e Hardwareinfo

Pouco depois do retorno do Emotet, em novembro de 2021, um novo módulo que chamamos de Systeminfo apareceu. Esse módulo coleta informações sobre o sistema comprometido e as envia para o servidor de C&C. As informações coletadas consistem em:

- Saída do comando systeminfo;

- Saída do comando ipconfig /all;

- Saída do comando nltest /dclist: (removido em outubro de 2022);

- Lista de processos em execução;

- Tempo de atividade (obtido via GetTickCount) em segundos (removido em outubro de 2022).

Em outubro de 2022, os operadores do Emotet lançaram outro novo módulo que chamamos de Hardwareinfo. Embora não roube exclusivamente informações sobre o hardware de uma máquina comprometida, ele serve como uma fonte complementar de informações para o módulo Systeminfo. Esse módulo coleta os seguintes dados da máquina comprometida:

- Nome do computador;

- Nome de usuário;

- Informações sobre a versão do sistema operacional, incluindo números de versão principal e secundária;

- ID da sessão;

- Marca do processador;

- Informações sobre o tamanho e uso da memória RAM.

Ambos os módulos têm um objetivo principal: verificar se a comunicação vem de uma vítima legítima comprometida ou não. O Emotet foi, especialmente após seu retorno, um tópico muito discutido na indústria de segurança cibernética e entre os pesquisadores, então o Mealybug fez de tudo para se proteger do rastreamento e monitoramento de suas atividades. Graças às informações coletadas por esses dois módulos, que não apenas coletam dados, mas também possuem truques anti-rastreamento e anti-análise, as capacidades do Mealybug de distinguir vítimas reais das atividades de pesquisadores de malware ou ambientes de sandbox foram significativamente aprimoradas.

O que está por vir?

De acordo com a pesquisa e telemetria da ESET, ambos os Epochs da botnet estiveram inativos desde o início de abril de 2023. Atualmente, não está claro se isso é apenas mais um período de inatividade para os autores, se eles estão tendo dificuldades em encontrar um novo vetor de infecção eficaz ou se há alguém novo operando a botnet.

Embora não possamos confirmar os rumores de que um ou ambos os Epochs da botnet foram vendidos para alguém em janeiro de 2023, observamos uma atividade incomum em um dos Epochs. A mais recente atualização do módulo de download continha uma nova funcionalidade, que registra os estados internos do módulo e rastreia sua execução em um arquivo C:\JSmith\Loader (Figura 6, Figura 7). Como esse arquivo precisa existir para realmente registrar algo, essa funcionalidade parece ser uma saída de depuração para alguém que não compreende completamente o que o módulo faz e como ele funciona. Além disso, naquela época, a botnet também estava espalhando amplamente módulos Spammer, que são considerados mais valiosos para o Mealybug, pois historicamente eles usavam esses módulos apenas em máquinas que consideravam seguras.

Neste momento, não podemos afirmar com certeza o que acontecerá em seguida com o Emotet. Pode ser uma pausa temporária, um período de adaptação para os operadores ou uma mudança na operação da botnet. A natureza evolutiva e adaptável do Emotet torna difícil prever seus próximos movimentos.

Seja qual for a explicação verdadeira para o motivo pelo qual a botnet está inativa agora, o Emotet é conhecido por sua eficácia e seus operadores fizeram um esforço para reconstruir e manter a botnet, e até mesmo adicionar algumas melhorias. Portanto, continue acompanhando nosso blog para ver o que o futuro nos reserva.

Para qualquer dúvida sobre nossas pesquisas publicadas no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.

IoCs

Arquivos

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N/A | Win64/Emotet.AL | Emotet Systeminfo module. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N/A | Win64/Emotet.AL | Emotet Hardwareinfo module. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N/A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer module. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N/A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer module. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N/A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer module. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with timer queue obfuscation. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N/A | Win64/Emotet.AL | Emotet Downloader module, x64 version. |

| F2E79EC201160912AB48849A5B5558343000042E | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with debug strings. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N/A | Win32/Emotet.DG | Emotet Downloader module, x86 version. |

Rede

| IP | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| 1.234.2[.]232 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 1.234.21[.]73 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 5.9.116[.]246 | N/A | Hetzner Online GmbH | N/A | N/A |

| 5.135.159[.]50 | N/A | OVH SAS | N/A | N/A |

| 27.254.65[.]114 | N/A | CS LOXINFO Public Company Limited. | N/A | N/A |

| 37.44.244[.]177 | N/A | Hostinger International Limited | N/A | N/A |

| 37.59.209[.]141 | N/A | Abuse-C Role | N/A | N/A |

| 37.187.115[.]122 | N/A | OVH SAS | N/A | N/A |

| 45.71.195[.]104 | N/A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA - ME | N/A | N/A |

| 45.79.80[.]198 | N/A | Linode | N/A | N/A |

| 45.118.115[.]99 | N/A | Asep Bambang Gunawan | N/A | N/A |

| 45.176.232[.]124 | N/A | CABLE Y TELECOMUNICACIONES DE COLOMBIA S.A.S (CABLETELCO) | N/A | N/A |

| 45.235.8[.]30 | N/A | WIKINET TELECOMUNICAÇÕES | N/A | N/A |

| 46.55.222[.]11 | N/A | DCC | N/A | N/A |

| 51.91.76[.]89 | N/A | OVH SAS | N/A | N/A |

| 51.161.73[.]194 | N/A | OVH SAS | N/A | N/A |

| 51.254.140[.]238 | N/A | Abuse-C Role | N/A | N/A |

| 54.37.106[.]167 | N/A | OVH SAS | N/A | N/A |

| 54.37.228[.]122 | N/A | OVH SAS | N/A | N/A |

| 54.38.242[.]185 | N/A | OVH SAS | N/A | N/A |

| 59.148.253[.]194 | N/A | CTINETS HOSTMASTER | N/A | N/A |

| 61.7.231[.]226 | N/A | IP-network CAT Telecom | N/A | N/A |

| 61.7.231[.]229 | N/A | The Communication Authoity of Thailand, CAT | N/A | N/A |

| 62.171.178[.]147 | N/A | Contabo GmbH | N/A | N/A |

| 66.42.57[.]149 | N/A | The Constant Company, LLC | N/A | N/A |

| 66.228.32[.]31 | N/A | Linode | N/A | N/A |

| 68.183.93[.]250 | N/A | DigitalOcean, LLC | N/A | N/A |

| 72.15.201[.]15 | N/A | Flexential Colorado Corp. | N/A | N/A |

| 78.46.73[.]125 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 78.47.204[.]80 | N/A | Hetzner Online GmbH | N/A | N/A |

| 79.137.35[.]198 | N/A | OVH SAS | N/A | N/A |

| 82.165.152[.]127 | N/A | 1&1 IONOS SE | N/A | N/A |

| 82.223.21[.]224 | N/A | IONOS SE | N/A | N/A |

| 85.214.67[.]203 | N/A | Strato AG | N/A | N/A |

| 87.106.97[.]83 | N/A | IONOS SE | N/A | N/A |

| 91.121.146[.]47 | N/A | OVH SAS | N/A | N/A |

| 91.207.28[.]33 | N/A | Optima Telecom Ltd. | N/A | N/A |

| 93.104.209[.]107 | N/A | MNET | N/A | N/A |

| 94.23.45[.]86 | N/A | OVH SAS | N/A | N/A |

| 95.217.221[.]146 | N/A | Hetzner Online GmbH | N/A | N/A |

| 101.50.0[.]91 | N/A | PT. Beon Intermedia | N/A | N/A |

| 103.41.204[.]169 | N/A | PT Infinys System Indonesia | N/A | N/A |

| 103.43.75[.]120 | N/A | Choopa LLC administrator | N/A | N/A |

| 103.63.109[.]9 | N/A | Nguyen Nhu Thanh | N/A | N/A |

| 103.70.28[.]102 | N/A | Nguyen Thi Oanh | N/A | N/A |

| 103.75.201[.]2 | N/A | IRT-CDNPLUSCOLTD-TH | N/A | N/A |

| 103.132.242[.]26 | N/A | Ishan's Network | N/A | N/A |

| 104.131.62[.]48 | N/A | DigitalOcean, LLC | N/A | N/A |

| 104.168.155[.]143 | N/A | Hostwinds LLC. | N/A | N/A |

| 104.248.155[.]133 | N/A | DigitalOcean, LLC | N/A | N/A |

| 107.170.39[.]149 | N/A | DigitalOcean, LLC | N/A | N/A |

| 110.232.117[.]186 | N/A | RackCorp | N/A | N/A |

| 115.68.227[.]76 | N/A | SMILESERV | N/A | N/A |

| 116.124.128[.]206 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 116.125.120[.]88 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 118.98.72[.]86 | N/A | PT Telkom Indonesia APNIC Resources Management | N/A | N/A |

| 119.59.103[.]152 | N/A | 453 Ladplacout Jorakhaebua | N/A | N/A |

| 119.193.124[.]41 | N/A | IP Manager | N/A | N/A |

| 128.199.24[.]148 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.93[.]156 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.192[.]135 | N/A | DigitalOcean, LLC | N/A | N/A |

| 129.232.188[.]93 | N/A | Xneelo (Pty) Ltd | N/A | N/A |

| 131.100.24[.]231 | N/A | EVEO S.A. | N/A | N/A |

| 134.122.66[.]193 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.56[.]73 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.126[.]41 | N/A | Digital Ocean Inc administrator | N/A | N/A |

| 139.196.72[.]155 | N/A | Hangzhou Alibaba Advertising Co.,Ltd. | N/A | N/A |

| 142.93.76[.]76 | N/A | DigitalOcean, LLC | N/A | N/A |

| 146.59.151[.]250 | N/A | OVH SAS | N/A | N/A |

| 146.59.226[.]45 | N/A | OVH SAS | N/A | N/A |

| 147.139.166[.]154 | N/A | Alibaba (US) Technology Co., Ltd. | N/A | N/A |

| 149.56.131[.]28 | N/A | OVH SAS | N/A | N/A |

| 150.95.66[.]124 | N/A | GMO Internet Inc administrator | N/A | N/A |

| 151.106.112[.]196 | N/A | Hostinger International Limited | N/A | N/A |

| 153.92.5[.]27 | N/A | Hostinger International Limited | N/A | N/A |

| 153.126.146[.]25 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 159.65.3[.]147 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.88[.]10 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.140[.]115 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.69.237[.]188 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 159.89.202[.]34 | N/A | DigitalOcean, LLC | N/A | N/A |

| 160.16.142[.]56 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 162.243.103[.]246 | N/A | DigitalOcean, LLC | N/A | N/A |

| 163.44.196[.]120 | N/A | GMO-Z com NetDesign Holdings Co., Ltd. | N/A | N/A |

| 164.68.99[.]3 | N/A | Contabo GmbH | N/A | N/A |

| 164.90.222[.]65 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.230[.]183 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.246[.]219 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.153[.]100 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.166[.]238 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.211[.]222 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.199[.]165 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.248[.]70 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.253[.]162 | N/A | DigitalOcean, LLC | N/A | N/A |

| 168.197.250[.]14 | N/A | Omar Anselmo Ripoll (TDC NET) | N/A | N/A |

| 169.57.156[.]166 | N/A | SoftLayer | N/A | N/A |

| 172.104.251[.]154 | N/A | Akamai Connected Cloud | N/A | N/A |

| 172.105.226[.]75 | N/A | Akamai Connected Cloud | N/A | N/A |

| 173.212.193[.]249 | N/A | Contabo GmbH | N/A | N/A |

| 182.162.143[.]56 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 183.111.227[.]137 | N/A | Korea Telecom | N/A | N/A |

| 185.4.135[.]165 | N/A | ENARTIA Single Member S.A. | N/A | N/A |

| 185.148.168[.]15 | N/A | Abuse-C Role | N/A | N/A |

| 185.148.168[.]220 | N/A | Abuse-C Role | N/A | N/A |

| 185.168.130[.]138 | N/A | GigaCloud NOC | N/A | N/A |

| 185.184.25[.]78 | N/A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N/A | N/A |

| 185.244.166[.]137 | N/A | Jan Philipp Waldecker trading as LUMASERV Systems | N/A | N/A |

| 186.194.240[.]217 | N/A | SEMPRE TELECOMUNICACOES LTDA | N/A | N/A |

| 187.63.160[.]88 | N/A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N/A | N/A |

| 188.44.20[.]25 | N/A | Company for communications services A1 Makedonija DOOEL Skopje | N/A | N/A |

| 190.90.233[.]66 | N/A | INTERNEXA Brasil Operadora de Telecomunicações S.A | N/A | N/A |

| 191.252.103[.]16 | N/A | Locaweb Serviços de Internet S/A | N/A | N/A |

| 194.9.172[.]107 | N/A | Abuse-C Role | N/A | N/A |

| 195.77.239[.]39 | N/A | TELEFONICA DE ESPANA S.A.U. | N/A | N/A |

| 195.154.146[.]35 | N/A | Scaleway Abuse, ORG-ONLI1-RIPE | N/A | N/A |

| 196.218.30[.]83 | N/A | TE Data Contact Role | N/A | N/A |

| 197.242.150[.]244 | N/A | Afrihost (Pty) Ltd | N/A | N/A |

| 198.199.65[.]189 | N/A | DigitalOcean, LLC | N/A | N/A |

| 198.199.98[.]78 | N/A | DigitalOcean, LLC | N/A | N/A |

| 201.94.166[.]162 | N/A | Claro NXT Telecomunicacoes Ltda | N/A | N/A |

| 202.129.205[.]3 | N/A | NIPA TECHNOLOGY CO., LTD | N/A | N/A |

| 203.114.109[.]124 | N/A | IRT-TOT-TH | N/A | N/A |

| 203.153.216[.]46 | N/A | Iswadi Iswadi | N/A | N/A |

| 206.189.28[.]199 | N/A | DigitalOcean, LLC | N/A | N/A |

| 207.148.81[.]119 | N/A | The Constant Company, LLC | N/A | N/A |

| 207.180.241[.]186 | N/A | Contabo GmbH | N/A | N/A |

| 209.97.163[.]214 | N/A | DigitalOcean, LLC | N/A | N/A |

| 209.126.98[.]206 | N/A | GoDaddy.com, LLC | N/A | N/A |

| 210.57.209[.]142 | N/A | Andri Tamtrijanto | N/A | N/A |

| 212.24.98[.]99 | N/A | Interneto vizija | N/A | N/A |

| 213.239.212[.]5 | N/A | Hetzner Online GmbH | N/A | N/A |

| 213.241.20[.]155 | N/A | Netia Telekom S.A. Contact Role | N/A | N/A |

| 217.182.143[.]207 | N/A | OVH SAS | N/A | N/A |

Tabela de Técnicas MITRE ATT&CK

Esta tabela foi construída utilizando a versão 12 das técnicas MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1592.001 | Gather Victim Host Information: Hardware | Emotet gathers information about hardware of the compromised machine, such as CPU brand string. |

| T1592.004 | Gather Victim Host Information: Client Configurations | Emotet gathers information about system configuration such as the ipconfig /all and systeminfo commands. | |

| T1592.002 | Gather Victim Host Information: Software | Emotet exfiltrates a list of running processes. | |

| T1589.001 | Gather Victim Identity Information: Credentials | Emotet deploys modules that are able to steal credentials from browsers and email applications. | |

| T1589.002 | Gather Victim Identity Information: Email Addresses | Emotet deploys modules that can extract email addresses from email applications. | |

| Resource Development | T1586.002 | Compromise Accounts: Email Accounts | Emotet compromises email accounts and uses them for spreading malspam emails. |

| T1584.005 | Compromise Infrastructure: Botnet | Emotet compromises numerous third-party systems to form a botnet. | |

| T1587.001 | Develop Capabilities: Malware | Emotet consists of multiple unique malware modules and components. | |

| T1588.002 | Obtain Capabilities: Tool | Emotet uses NirSoft tools to steal credentials from infected machines. | |

| Initial Access | T1566 | Phishing | Emotet sends phishing emails with malicious attachments. |

| T1566.001 | Phishing: Spearphishing Attachment | Emotet sends spearphishing emails with malicious attachments. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | Emotet has been seen using Microsoft Word documents containing malicious VBA macros. |

| T1204.002 | User Execution: Malicious File | Emotet has been relying on users opening malicious email attachments and executing embedded scripts. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | Emotet modules use encrypted strings and masked checksums of API function names. |

| T1027.002 | Obfuscated Files or Information: Software Packing | Emotet uses custom packers to protect their payloads. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Emotet resolves API calls at runtime. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Emotet acquires credentials saved in web browsers by abusing NirSoft’s WebBrowserPassView application. |

| T1555 | Credentials from Password Stores | Emotet is capable of stealing passwords from email applications by abusing NirSoft’s MailPassView application. | |

| Collection | T1114.001 | Email Collection: Local Email Collection | Emotet steals emails from Outlook and Thunderbird applications. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet can send malicious emails via SMTP. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | Emotet is using ECDH keys to encrypt C&C traffic. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Emotet is using AES to encrypt C&C traffic. | |

| T1571 | Non-Standard Port | Emotet is known to communicate on nonstandard ports such as 7080. |