Como mencionamos no post Threat Intelligence: o porquê das coisas, não há uma definição clara que descreva o que é a inteligência de ameaça, o que muitas vezes leva a que o conceito seja usado de forma errada. Podemos dizer que a Cyber Threat Intelligence, também conhecida simplesmente como CTI, se refere ao conjunto organizado de dados sobre ameaças informáticas que podem prevenir ou atenuar ataques potenciais.

Muitas equipes do setor de operações recebem grandes volumes de alertas, incluindo os Indicadores de Compromisso (IoCs), que são dados que emergem da atividade em um sistema que fornece informações sobre comportamentos de ameaça e permite que os incidentes sejam contextualizados e classificados. Por outro lado, através da inteligência de ameaças, as ameaças podem ser contidas e erradicadas em tempo real.

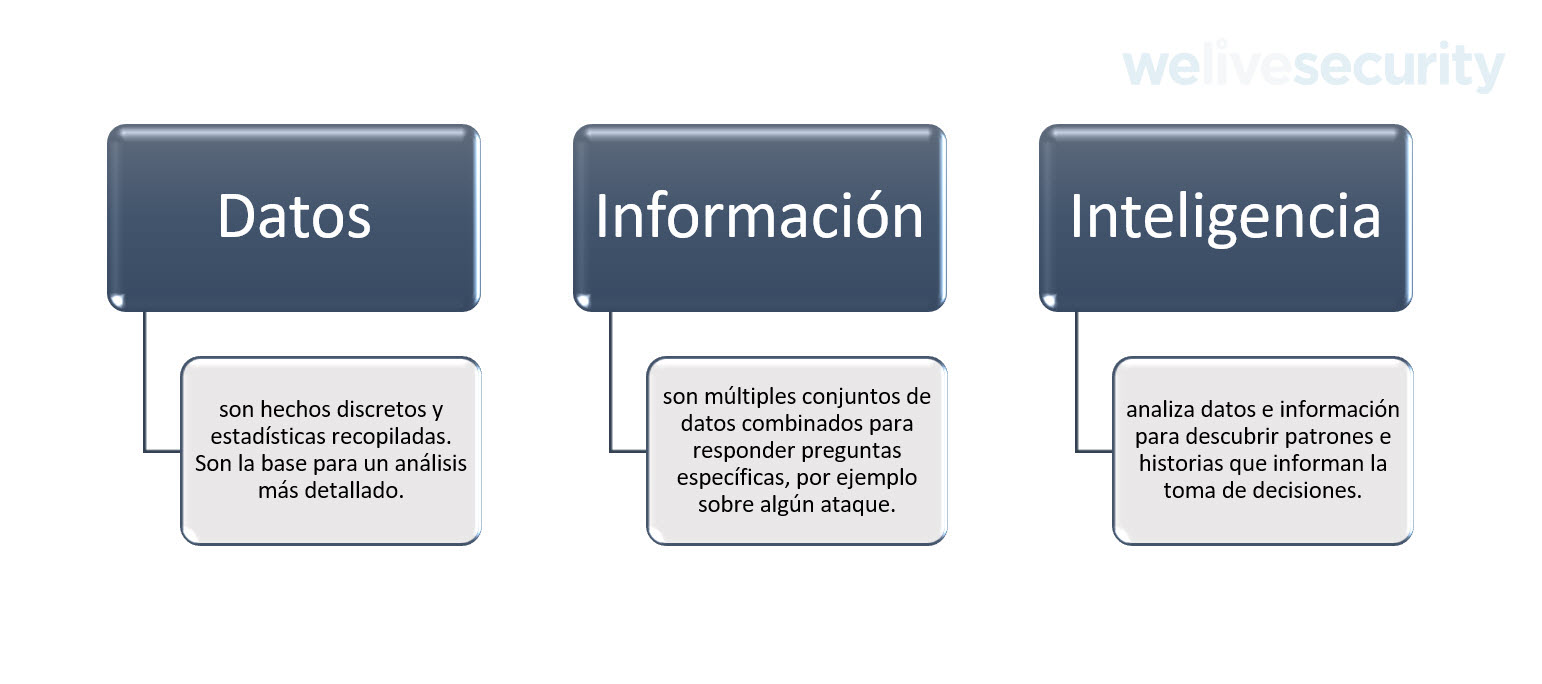

É extremamente importante entender que dados e informações por si só NÃO são inteligência.

Dito isto, Cyber Threat Intelligence se refere ao processamento de dados e informações para gerar inteligência:

Mas não termina aí, pois a Threat Intelligence resolve um número infinito de problemas de segurança cibernética, pois é um processo que constrói sua base de conhecimento sobre muitos fatores, como por exemplo:

Tipos de Cyber Threat Intelligence

Dentro do CTI, dois tipos de inteligência podem ser distinguidos:

- Operacional: também conhecido como “Technical Threat Intelligence”, é um tipo de inteligência que inclui informações sobre vulnerabilidades, ataques, Indicadores de Compromisso. Com este tipo de inteligência, os incidentes podem ser priorizados em termos do impacto que podem ter sobre a empresa. Além disso, a parte operacional da inteligência de ameaças pode analisar ameaças e bloquear os vários comandos que ela usa.

- Estratégica: Este tipo de inteligência fornece informações sobre o cenário de ameaça de TI que pode afetar a organização (também conhecido como “Threat Landscape”). É extremamente útil para os níveis executivo e gerencial, pois fornece uma visão do impacto de um ataque e dos riscos econômicos, bem como das tendências sobre os atacantes e formas de ataque a que a empresa pode estar exposta se não forem tomadas decisões.

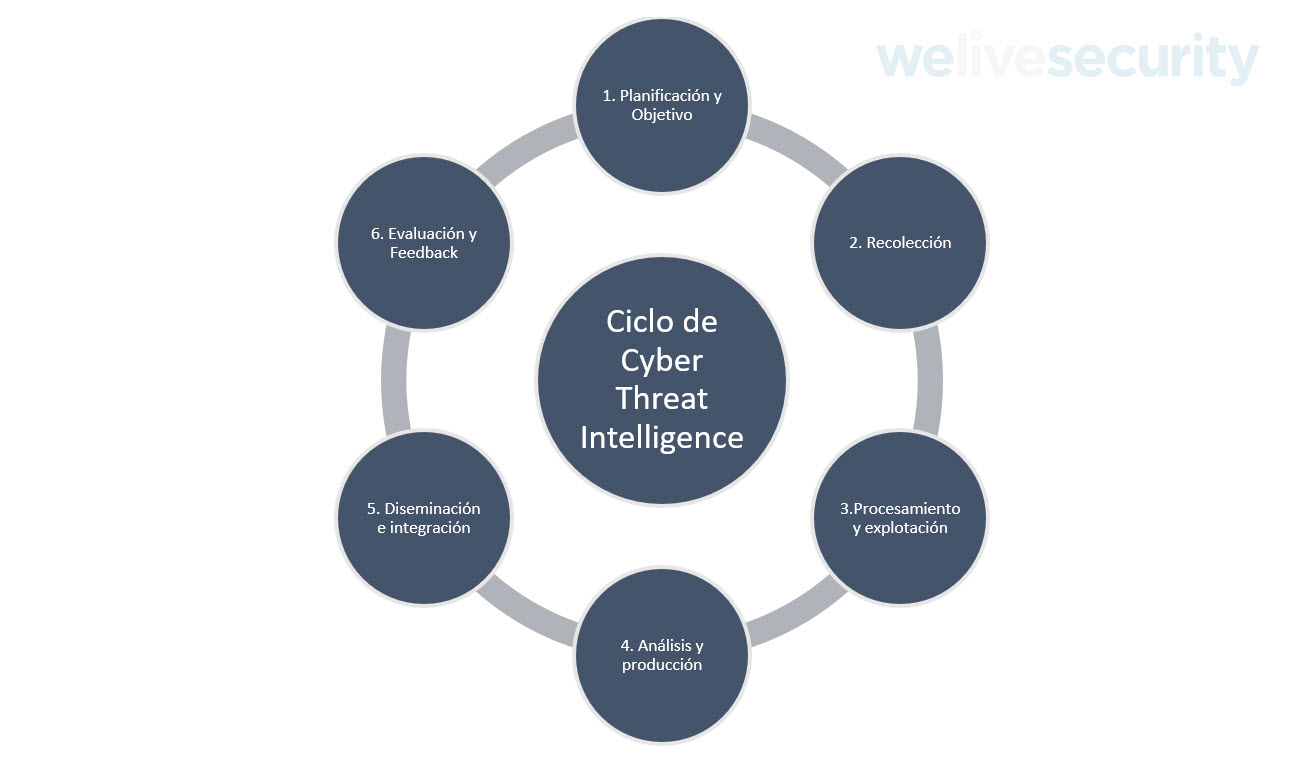

Ciclo do Cyber Threat Intelligence

A inteligência da ameaça não é um conceito novo. Nasceu de décadas de análise feita por agências governamentais e militares. Inicialmente, ela se concentra nas seguintes fases:

- Planejamento e direcionamento: Nesta fase, é importante desenvolver e identificar os requisitos para conduzir a inteligência de ameaças. De acordo com isto, o tipo de inteligência a ser desenvolvida é projetado e planejado. Esta fase é fundamental para identificar, validar e priorizar o tipo de inteligência a ser desenvolvida de acordo com as necessidades da empresa.

- Coleta: nesta fase, as informações são coletadas de várias fontes, de acordo com as necessidades identificadas na fase anterior. Esta fase também é notável por utilizar a coleta de dados através de várias fontes OSINT e várias fontes técnicas que contribuem para a base de conhecimento dos Indicadores de Engajamento. É importante ressaltar que a coleta de dados dentro do CTI também pode ser colaborativa.

- Processamento e exploração: após ter coletado várias fontes, é hora de converter essas informações em dados adequados para produzir inteligência para a empresa. Nesta fase, a equipe de Threat Intelligence deve acrescentar contexto às informações para criar inteligência. Esta fase é notável pela discriminação de informações que não são relevantes para as necessidades, o que ajuda a eliminar os falsos positivos.

- Análise e produção: Após processar estas informações, você pode avançar com a interpretação e análise dos dados para produzir informações sobre ameaças. Esta etapa é a que mais envolve o analista de inteligência, já que o progresso na análise de ameaças particulares muitas vezes leva a pesquisas mais específicas. Além disso, nesta fase, são gerados relatórios que devem ser concisos e tão assertivos quanto possível para ajudar na tomada de decisões. Geralmente, este relatório inclui um plano de ação indicando como avançar no caso de serem encontradas ameaças e recomendações fornecidas pelo analista de inteligência.

- Disseminação e integração: Nesta fase, a inteligência produzida na fase anterior é distribuída para diferentes setores. Antes da distribuição, deve-se levar em conta que as informações devem ser apresentadas em relatórios considerando os diferentes perfis profissionais. Por exemplo, se o relatório gerado visar um perfil mais tático, o relatório de inteligência deve conter detalhes das metodologias, táticas, técnicas e procedimentos de ataque dos cibercriminosos detectados. Se for para um perfil operacional, por exemplo, algum pessoal responsável pela segurança operacional da empresa, o relatório deve conter claramente as medidas e recomendações necessárias para mitigar o ataque. Para perfis estratégicos dentro da empresa, o relatório deve conter detalhes sobre o impacto econômico na economia. Estes perfis também estão interessados em informações sobre o histórico e tendências de ataques, uma vez que estas informações são então revistas e reportadas ao conselho de administração.

- Avaliação e Feedback: nesta etapa somente os resultados da análise são avaliados e melhorias constantes são adotadas. Esta fase é comum a todas as etapas mencionadas acima. Segundo Valentina Palacín, em seu livro "Threat Intelligent and Data-Driven Threat Hunting", esta fase é uma das mais difíceis, pois é difícil obter feedback dos usuários que recebem os relatórios de inteligência. Para os analistas do CTI esta etapa é muito importante, pois se os usuários derem um feedback mais preciso é possível ajustar o mecanismo do processo CTI para gerar informações/inteligências mais relevantes para os usuários.

Fontes de Cyber Threat Intelligence

Dentro da fase de coleta do CTI devemos observar que tipos de fontes alimentam o processo do CTI. As fontes fundamentais utilizadas pela CTI incluem:

- Fontes técnicas: existem inúmeras fontes técnicas no estilo OSINT que oferecem muitos indicadores de compromisso que nos ajudam a aumentar nossa base de conhecimentos. Entretanto, deve-se observar que, ao utilizar esses recursos, há um grande número de falsos positivos.

- Fóruns utilizados por cibercriminosos: os cibercriminosos muitas vezes se comunicam através de fóruns nos quais oferecem MaaS (Malware as a Service), que, através da análise e do cruzamento de dados com outras referências, podem fornecer um conteúdo realmente valioso.

- Dark Web: Algumas dessas fontes estão incluídas nos fóruns de criminosos virtuais. Muitas vezes é difícil acessar essas informações, devido ao alto nível de complexidade desses recursos.

- Mídia: muitas vezes estas fontes fornecem informações sobre novas ameaças, mas, por outro lado, é difícil se conectar com o risco de cada uma delas.

- Redes sociais: esta fonte contém uma grande quantidade de dados, já que vários pesquisadores de segurança publicam indicadores sobre ameaças, mas como a fonte anterior, é preciso ter cuidado com os falsos positivos. Para este tipo de fonte, são necessários esforços extensivos de referência cruzada.

Quem consome a Cyber Threat Intelligence?

Parte disto foi adiantado na seção sobre o ciclo de vida na etapa de Disseminação e Integração". A inteligência é consumida pelas equipes de segurança, que têm abordagens diferentes. Os detalhes de cada um deles são fornecidos abaixo:

- Estratégico: as informações recebidas por esse pessoal estão em um nível elevado. Não são fornecidos relatórios altamente técnicos, apenas os aspectos de custo financeiro de um ataque são levados em consideração. Além disso, são fornecidas informações relevantes sobre as tendências de ataque. Exemplos de pessoal estratégico: CEO, diretores.

- Tático: esta é uma informação sobre como os cibercriminosos podem realizar ataques. Exemplos de pessoal tático: Arquitetos ou administradores de sistemas.

- Operacional: informações sobre certos ataques que entram na empresa. Exemplo de pessoal operacional: Pessoal e defesa

- Técnica: as informações recebidas por esse pessoal estão associadas a IoCs sobre vários códigos maliciosos ou ataques. Estes indicadores são utilizados para alimentar outros sistemas, como o EDR. Exemplos de pessoal operacional: analistas do SOC.

Conclusão

Através da Cyber Threat Intelligence ou Threat Intelligence podemos processar dados em inteligência, que tomarão decisões para atenuar os ataques, seja bloqueando ataques direcionados, botnets, ameaças persistentes avançadas (APTs) ou mesmo campanhas de phishing. Em conclusão, a CTI ajuda as empresas a obterem um alerta precoce da atividade ciber criminosa, permitindo que elas desenvolvam habilidades para reduzir e responder imediatamente a incidentes potenciais.