A equipe de pesquisa da ESET descobriu um novo malware do tipo wiper e a ferramenta de execução da ameaça, ambos atribuídos ao grupo APT Agrius. A descoberta foi feita durante a análise de um ataque à cadeia de suprimento que se aproveitou de um software israelense. O grupo Agrius é conhecido por realizar operações destrutivas.

Em fevereiro de 2022, o Agrius começou a direcionar ataques a empresas de consultoria de TI e recursos humanos em Israel, e a usuários de um software israelense usado na indústria de diamantes. Acreditamos que os operadores do malware Agrius realizaram um ataque à cadeia de suprimento se aproveitando do software israelense para implantar o novo wiper, chamado Fantasy, e uma nova ferramenta, chamada Sandals, que permite o movimento lateral e a execução do Fantasy.

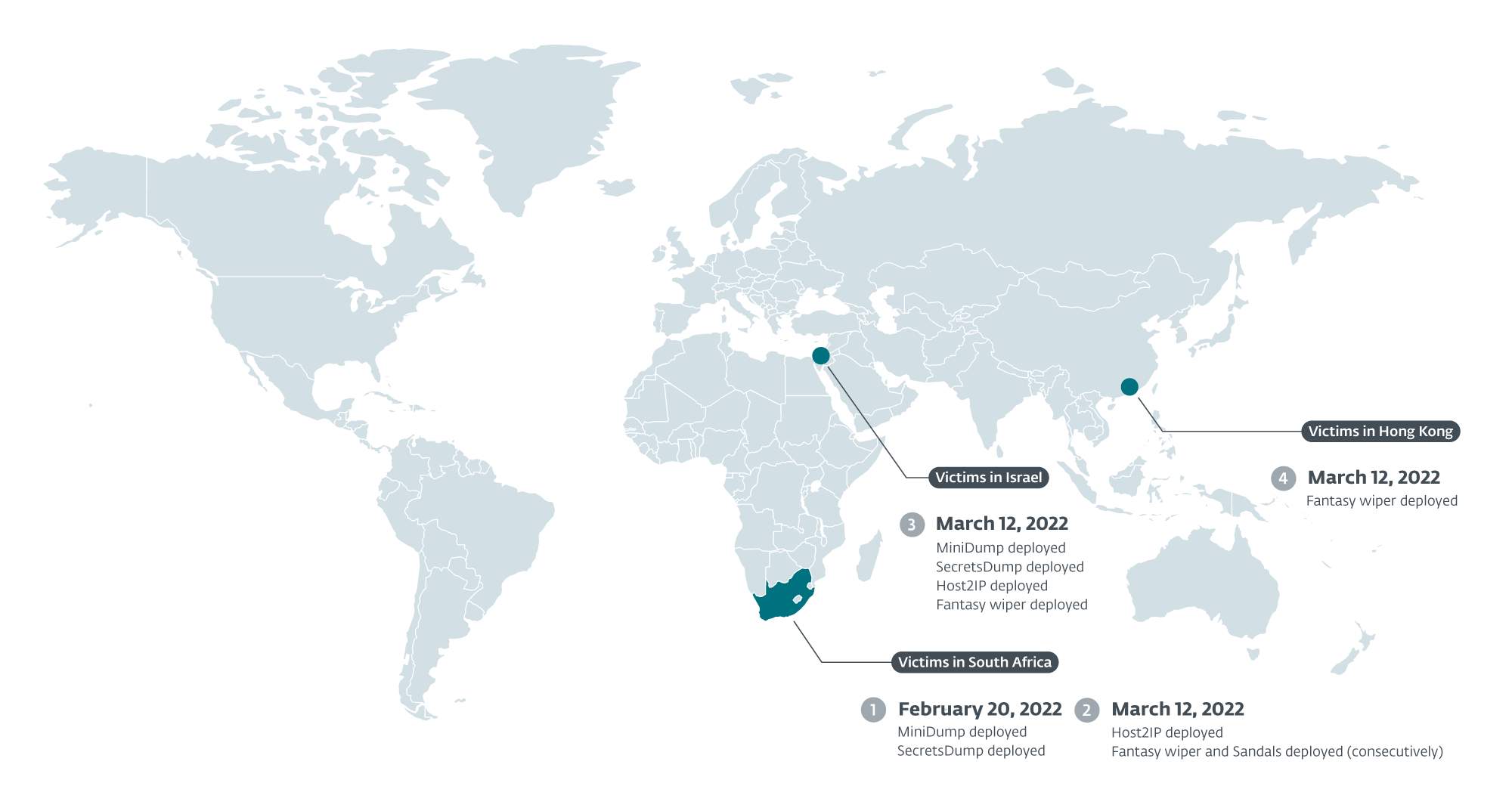

O wiper Fantasy foi criado a partir de um wiper chamado de Apostle. No entanto, diferente do Apostle, o Fantasy não se faz passar por um ransomware. Em vez disso, o Fantasy apaga dados dos dispositivos atacados. A ameaça já fez vítimas na África do Sul, onde sua atividade começou várias semanas antes de ser implantada em Israel e Hong Kong.

Principais aspectos:

- O grupo Agrius realizou um ataque à cadeia de suprimento se aproveitando de um software israelense usado pela indústria de diamantes.

- O grupo APT implantou então um novo malware do tipo wiper que batizamos como Fantasy. A maior parte da base de código da ameaça vem do Apostle, um wiper usado anteriormente pelo grupo Agrius.

- Junto com o wiper Fantasy, o grupo Agrius também implantou uma nova ferramenta usada para realizar movimentos laterais e executar o Fantasy, que denominamos de Sandals.

- Entre as vítimas das ameaças estão empresas israelenses de recursos humanos, empresas de consultoria em TI e um atacadista de diamantes; uma organização sul-africana que trabalha na indústria de diamantes; e um joalheiro em Hong Kong.

Sobre o grupo APT Agrius

Agrius é um novo grupo alinhado com os interesses iranianos que está direcionado a vítimas em Israel e nos Emirados Árabes Unidos desde 2020. Inicialmente, o grupo implantou um wiper, chamado Apostle, que se fazia passar por um ransomware. Algum tempo depois, os criminosos realmente conseguiram transformar o Apostle em ransomware bastante completo. O Agrius explora vulnerabilidades conhecidas em aplicativos expostos à Internet para instalar webshells, depois realiza o reconhecimento interno antes de se mover lateralmente e, em seguida, implantar suas payloads maliciosos.

Visão geral da campanha

Em 20 de fevereiro de 2022, em uma empresa da indústria de diamantes na África do Sul, o Agrius implantou ferramentas para a coleta de dados de login, provavelmente como parte do processo de preparação para esta campanha. Depois, em 12 de março de 2022, o Agrius lançou ataques destrutivos com o Fantasy e o Sandals, inicialmente direcionado à vítimas na África do Sul, depois às vítimas em Israel e, finalmente, a uma vítima em Hong Kong.

As vítimas em Israel incluem uma empresa de serviços de suporte de TI, um atacadista de diamantes e uma empresa de consultoria em recursos humanos. As vítimas sul-africanas pertencem a uma única empresa da indústria de diamantes, sendo que em Hong Kong os ataques foram direcionados a uma joalheria.

A campanha durou menos de três horas e, dentro desse período de tempo, os clientes da ESET já estavam protegidos com detecções que identificaram o Fantasy como um wipe e bloquearam sua execução. Observamos que o desenvolvedor do software liberou atualizações dentro de horas após o ataque. Entramos em contato com o desenvolvedor para notificá-lo de um possível ataque, mas não obtivemos resposta.

Preparação para decolar

As primeiras ferramentas implantadas pelos operadores do Agrius nos sistemas das vítimas, por meios desconhecidos, foram:

- MiniDump, "uma implementação em C# da funcionalidade do dump mimikatz/pypykatz para obter os dados de acesso do dump LSASS".

- SecretsDump, um script Python que "executa várias técnicas para despejar hashes de [uma] máquina remota sem executar nenhum agente no dispositivo".

- Host2IP, uma ferramenta C#/.NET personalizada que converte um hostname em um endereço IP.

Os nomes de usuário, senhas e hostnames coletados por estas ferramentas são necessários para que Sandals possa propagar e executar com sucesso o wiper Fantasy. Os operadores do Agrius implantaram MiniDump e SecretsDump na primeira vítima desta campanha em 20 de fevereiro de 2022, mas esperaram até 12 de março de 2022 para implantar Host2IP, Fantasy e Sandals (consecutivamente).

Veja a análise técnica completa do Sandals e do wiper Fantasy na versão (em inglês), assim como os argumentos que permitem relacionar o Sandals e o Fantasy com o grupo Agrius, os indicadores de comprometimento e as técnicas utilizadas por este grupo de acordo com o Framework MITRE.