Pesquisadores da ESET analisaram uma campanha de espionagem direcionada a dispositivos móveis visando o grupo étnico curdo. Esta campanha está ativa desde pelo menos março de 2020, distribuindo (através de perfis do Facebook) dois backdoors Android (conhecidos como 888 RAT e SpyNote) disfarçados de aplicativos legítimos. Esses perfis aparentemente compartilhavam notícias relacionadas ao Android em idioma curdo e notícias para apoiadores dos curdos. Alguns desses perfis do Facebook propagaram deliberadamente aplicativos espiões em grupos públicos da rede social que promovem conteúdo pró-curdo. Os dados de um site de download indicam pelo menos 1.481 downloads de URLs patrocinados em algumas postagens do Facebook.

O aplicativo 888 RAT para Android recentemente descoberto foi usado pelos grupos Kasablanka e BladeHawk. Ambos os grupos usaram nomes alternativos para se referir ao mesmo RAT para Android: LodaRAT e Gaza007 respectivamente.

Atividade de espionagem do grupo BladeHawk

A atividade de espionagem que relatamos nesta publicação está diretamente relacionada a dois casos que foram divulgados publicamente em 2020. O Centro de Inteligência de Ameaças de QiAnXin foi quem nomeou o grupo BladeHawk por trás desses ataques, e nós o adotamos. Ambas as campanhas foram distribuídas via Facebook utilizando malware contendo ferramentas comerciais (888 RAT e SpyNote), e todas as amostras de malware que vimos utilizam os mesmos servidores C&C.

Propagação

Como parte dessa campanha do BladeHawk, identificamos seis perfis do Facebook que compartilhavam esses aplicativos espiões para dispositivos Android. Relatamos esses perfis ao Facebook e todos foram removidos. Dois dos perfis estavam direcionados a usuários de tecnologia, enquanto os outros quatro se apresentavam como perfis pró-curdos. Todos esses perfis foram criados em 2020 e, logo após sua criação, deram início a propagar desses aplicativos falsos. Exceto uma das contas, as outras não publicaram nenhum conteúdo além dos RATs para Android disfarçados de aplicativos legítimos.

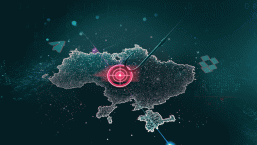

Esses perfis também são responsáveis por compartilhar aplicativos espiões em grupos públicos do Facebook, a maioria dos quais eram apoiadores de Masoud Barzani, ex-presidente da região do Curdistão. Um exemplo pode ser visto na Figura 1. No total, os grupos-alvo contam com mais de 11 mil seguidores.

Figura 1. Uma das postagens no Facebook.

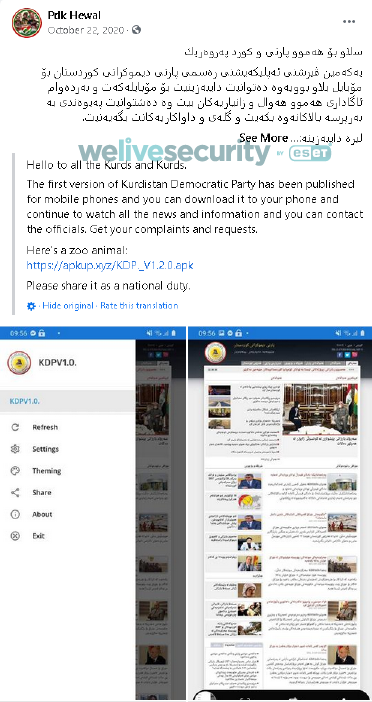

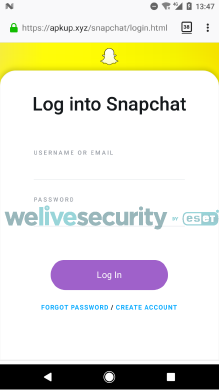

Em um dos casos, detectamos uma tentativa (Figura 2) de roubar credenciais do Snapchat por meio de um site de phishing (Figura 3).

Figura 2. Postagem no Facebook que direciona ao site de phishing do Snapchat.

Figura 3. Site de phishing do Snapchat.

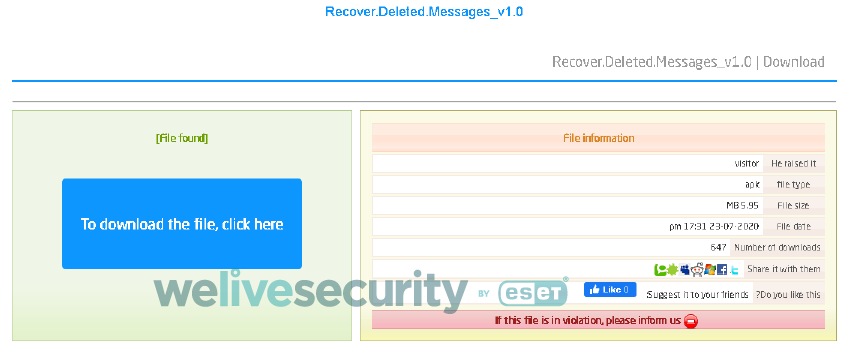

Identificamos 28 postagens exclusivas no Facebook como parte dessa campanha do BladeHawk. Cada uma dessas publicações continha descrições de aplicativos falsas e links incluídos para baixar um aplicativo - conseguimos baixar 17 APKs exclusivos a partir desses links. Alguns dos links para os APKs apontavam diretamente para o aplicativo malicioso, enquanto outros visavam o serviço de upload de arquivos top4top.io, que rastreia o número de downloads dos arquivos (veja a Figura 4). A partir dessa opção, conseguimos obter o número total de downloads do top4top.io para esses oito aplicativos. Os apps foram baixados 1.481 vezes, de 20 de julho de 2020 a 28 de junho de 2021.

Figura 4. Informações correspondentes à amostra de um RAT hospedado em um serviço de terceiros.

Amostras

Pelo que sabemos, essa campanha foi direcionada apenas aos usuários do Android, e os agentes de ameaças se enfocaram na utilização de dois RATs de uso comercial para Android: 888 RAT e SpyNote. Encontramos apenas uma amostra deste último durante nossa pesquisa. Como ele foi construído usando um antigo builder para SpyNote analisado anteriormente, incluímos apenas a análise das amostras do 888 RAT nesta publicação.

O 888 RAT para Android

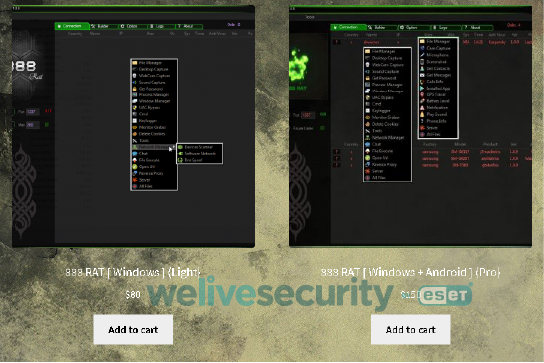

O 888 RAT multiplataforma de uso comercial foi originalmente lançado para o ecossistema do Windows por US$ 80. Em junho de 2018, foi expandido para a versão Pro, com a capacidade adicional de construir RAT para Android (US$ 150). Posteriormente, na versão Extreme, também conseguiam criar payloads para Linux (US$ 200).

O 888 RAT foi vendido por meio do site do desenvolvedor em 888-tools[.]com (veja a Figura 5).

Figura 5. Preço do 888 RAT.

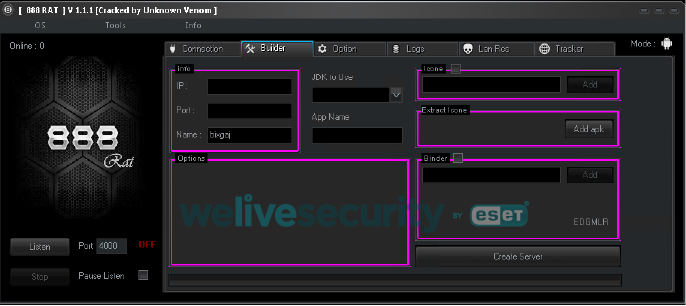

Em 2019, a versão Pro (Windows e Android) crackeada foi descoberta (veja a Figura 6) disponível em alguns sites gratuitamente.

Figura 6. Versão crackeada do builder 888 RAT.

Vale ressaltar que o 888 RAT não foi previamente identificado com nenhuma campanha organizada. É a primeira vez que esse RAT é atribuído como indicador de um grupo de espionagem cibernética.

Após essa descoberta, fomos capazes de conectar o 888 RAT para Android com outras duas campanhas adicionais organizadas: Spy TikTok Pro descrita aqui e uma campanha do grupo Kasablanka.

Funcionalidades

O 888 RAT para Android é capaz de executar 42 comandos que recebe de seu servidor C&C, conforme pode ser visto na Tabela 1.

Resumindo, o 888 RAT pode roubar e excluir arquivos de um dispositivo, fazer capturas de tela, obter a localização do dispositivo, coletar credenciais do Facebook, obter uma lista de aplicativos instalados, roubar fotos de usuários, tirar fotos, gravar áudio e ligações telefônicas, fazer chamadas, roubar mensagens SMS, roubar a lista de contatos do dispositivo, enviar mensagens de texto, etc.

O builder também é usado como um C&C para monitorar todos os dispositivos comprometidos, já que usa DNS dinâmico para ser acessado por eles.

Tabela 1. Lista de comandos suportados.

| Comando | Funcionalidad |

|---|---|

| Unistxcr | Desplegar detalles de la aplicación especificada |

| dowsizetr | Cargar el archivo al servidor desde /sdcard/DCIM/.dat/ |

| DOWdeletx | Eliminar archivo de /sdcard/DCIM/.dat/ |

| Xr7aou | Cargar el archivo binario al servidor desde /sdcard/DCIM/.dat/ |

| Caspylistx | Listar archivos de /sdcard/DCIM/.dat/ |

| spxcheck | Comprobar si el servicio de grabación de llamadas se está ejecutando |

| S8p8y0 | Detener el servicio de grabación de llamadas |

| Sxpxy1 | Habilitar el servicio de grabación de llamadas |

| screXmex | Tomar captura de pantalla y cargarla en el servidor |

| Batrxiops | Obtener nivel de batería |

| L4oclOCMAWS | Obtener la ubicación del dispositivo |

| FdelSRRT | Eliminar archivo /sdcard/DCIM/.fdat/ (credenciales de Facebook robadas) |

| chkstzeaw | Comprobar si la aplicación de Facebook está instalada |

| IODBSSUEEZ | Cargar las credenciales de Facebook al C&C desde /sdcard/DCIM/.fdat/ |

| GUIFXB | Lanzar actividad de phishing en Facebook |

| osEEs | Obtener los permisos solicitados de la aplicación especificada |

| LUNAPXER | Lanzar aplicación específica |

| Gapxplister | Obtener la lista de aplicaciones instaladas en el dispositivo |

| DOTRall8xxe | Comprimir archivos en el directorio /sdcard/DCIM/.dat/ y cargarlos en el C&C |

| Acouxacour | Obtener todas las cuentas del dispositivo |

| Fimxmiisx | Tomar una foto de la cámara y cargarla en el C&C |

| Scxreexcv4 | Obtener información sobre las cámaras de los dispositivos |

| micmokmi8x | Grabr el audio circundante durante el tiempo especificado |

| DTXXTEGE3 | Eliminar archivo específico del directorio /sdcard |

| ODDSEe | Abrir URL específica en el navegador predeterminado |

| Yufsssp | Obtener información Exif de un archivo multimedia específico |

| getsssspo | Obtener información sobre si existe un archivo específico en el dispositivo |

| DXCXIXM | Obtener los nombres de todas las fotos almacenadas en /sdcard/DCIM/ |

| f5iledowqqww | Subir un archivo específico desde el directorio /sdcard/ |

| GExCaalsss7 | Obtener registros de llamadas del dispositivo |

| SDgex8se | Listar archivos de un directorio específico de /sdcard |

| PHOCAs7 | Hacer una llamada al número especificado |

| Gxextsxms | Obtener la bandeja de entrada de los SMS |

| Msppossag | Enviar mensaje SMS a número especificado |

| Getconstactx | Obtener contactos |

| Rinxgosa | Reproducir tono de llamada durante seis segundos |

| Shetermix | Ejecutar comando de shell |

| bithsssp64 | Ejecutar script de shell |

| Deldatall8 | Limpiar, eliminar todos los archivos de /sdcard/DCIM/.dat/ |

| pvvvoze | Obtener la dirección IP |

| paltexw | Obtener TTL del comando PING |

| M0xSSw9 | Mostrar un mensaje Toast específico al usuario |

Um fator importante na identificação do 888 RAT é o nome do pacote do payload. O nome do pacote de cada compilação de um payload para Android não é personalizado ou aleatório - sempre usa o ID do pacote com.example.dat.a8osaserverx. Devido a isso, é fácil identificar as amostras como 888 RAT.

Em versões posteriores do 888 RAT (não a versão crackeada), notamos que o builder era capaz de ofuscar strings (strings de comando, C&C e outras strings de texto simples) criptografando-as usando AES com uma chave hardcodeada; no entanto, o nome do pacote continua sendo o mesmo.

C&C

O 888 RAT utiliza uma porta e um protocolo IP personalizados (não necessariamente portas padrão). Os dispositivos comprometidos são controlados diretamente da GUI do builder.

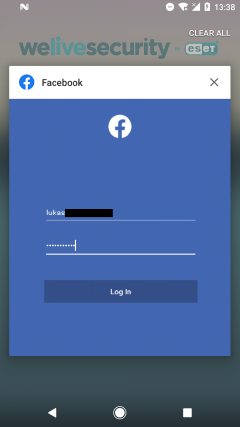

Phishing do Facebook

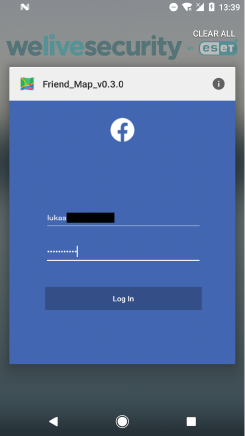

Quando essa funcionalidade está ativada, o 888 RAT exibe a atividade de phishing que parece vir do aplicativo legítimo do Facebook. Quando o usuário clica no botão de aplicativos recentes, essa atividade parecerá legítima, como pode ser visto na Figura 7. Porém, após um clique no ícone desse aplicativo, como pode ser visto na Figura 8, o verdadeiro nome do aplicativo responsável pela solicitação de login do Facebook.

Figura 7. Solicitação de phishing visível no menu do aplicativo.

Figura 8. Nome real do aplicativo responsável pelo phishing.

Detecção

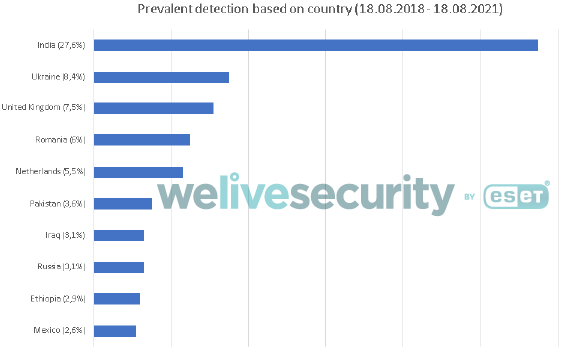

Desde 2018, os produtos ESET identificaram centenas de instâncias nas quais o 888 RAT foram implantados em dispositivos Android. A Figura 9 mostra a distribuição desses dados de detecção por país.

Figura 9. Detecção do 888 RATs para Android por país.

Conclusão

Esta campanha de espionagem está ativa desde março de 2020 e é voltada exclusivamente para dispositivos Android. O alvo é o grupo étnico curdo por meio de pelo menos 28 publicações maliciosas no Facebook que levariam as vítimas em a baixar o 888 RAT para Android ou SpyNote. A maioria das postagens maliciosas do Facebook resultou em downloads do RAT 888 RAT multiplataforma usado comercialmente, que está disponível no mercado clandestino desde 2018. Em 2019, uma cópia descriptografada da versão Pro do builder 888 RAT esteve disponível em alguns sites e, desde então, detectamos centenas de casos em todo o mundo usando o 888 RAT para Android.

IoCs

Nomes de arquivos e de detecções da ESET

| SHA-1 | Detection name |

|---|---|

| 87D44633F99A94C9B5F29F3FE75D04B2AB2508BA | Android/Spy.Agent.APU |

| E47AB984C0EC7872B458AAD803BE637F3EE6F3CA | Android/Spy.Agent.APG |

| 9A8E5BAD246FC7B3D844BB434E8F697BE4A7A703 | Android/Spy.Agent.APU |

| FED42AB6665649787C6D6164A6787B13513B4A41 | Android/Spy.Agent.APU |

| 8E2636F690CF67F44684887EB473A38398234430 | Android/Spy.Agent.APU |

| F0751F2715BEA20A6D5CD7E9792DBA0FA45394A5 | Android/Spy.Agent.APU |

| 60280E2F6B940D5CBDC3D538E2B83751DB082F46 | Android/Spy.Agent.APU |

| F26ADA23739366B9EBBF08BABD5000023921465C | Android/Spy.Agent.APU |

| 4EBEED1CFAC3FE5A290FA5BF37E6C6072A6869A7 | Android/Spy.Agent.APU |

| A15F67430000E3F6B88CD965A01239066C0D23B3 | Android/Spy.Agent.BII |

| 425AC620A0BB584D59303A62067CC6663C76A65D | Android/Spy.Agent.APU |

| 4159E3A4BD99067A5F8025FC59473AC53E07B213 | Android/Spy.Agent.APU |

| EF9D9BF1876270393615A21AB3917FCBE91BFC60 | Android/Spy.Agent.APU |

| 231296E505BC40FFE7D308D528A3664BFFF069E4 | Android/Spy.Agent.APU |

| 906AD75A05E4581A6D0E3984AD0E6524C235A592 | Android/Spy.Agent.APU |

| 43F36C86BBD370884E77DFD496FD918A2D9E023D | Android/Spy.Agent.APU |

| 8B03CE129F6B1A913B6B143BB883FC79C2DF1904 | Android/Spy.Agent.APU |

Perfis do Facebook

https://www.facebook[.]com/android4kurd.official/

https://www.facebook[.]com/tech.info00

https://www.facebook[.]com/hewr.dliwar

https://www.facebook[.]com/husain.techno

https://www.facebook[.]com/zaid.abd.3785

https://www.facebook[.]com/profile.php?id=100039915424311

Grupos do Facebook

https://www.facebook[.]com/groups/478454429578545/

https://www.facebook[.]com/groups/275108075847240/

https://www.facebook[.]com/groups/751242802375989/

https://www.facebook[.]com/groups/238330163213092/

Links de propagação

https://apkup[.]xyz/M.Muhammad.Mala.Fayaq_v0.0.6.apk

https://apkup[.]xyz/5G.VPN.Speed_v1.3.4.apk

https://apkup[.]xyz/Ftwa.Islam.Online_v1.0.1.apk

https://apkup[.]xyz/Al-Hashd_V1.0.3.apk

https://apkup[.]xyz/KitabAltawhid_v1.0.4.apk

https://apkup[.]xyz/KDP._V1.2.0.apk

https://apkup[.]xyz/Dosyay16October_V1.2.0.apk

https://apkup[.]xyz/MobileNumberFinder__v1.3.apk

https://f.top4top[.]io/f_LusheAYOtmjzehyF8seQcA/1613135449/1662yvch41.apk

https://a.top4top[.]io/f_Jlno8C2DLeaq71Fq1JV6hg/1613565568/1837ppxen1.apk

https://b.top4top[.]io/f_yTmhbte0yVNbhQbKyh12og/1613135036/1665tzq3x1.apk

https://j.top4top[.]io/f_FQCcQa5qAWHzK_0NdcGWyg/1613134993/16874mc5b1.apk

https://l.top4top[.]io/f_MHfW2u_xnKoXdhjPknEx5Q/1613134914/1703t5b2z1.apk

https://b.top4top[.]io/f_cbXNkHR0T0ZOsTecrGM6iA/1613134863/1703lttbn1.apk

https://k.top4top[.]io/f_bznLRhgqMpAmWXYp1LLrNQ/1613134409/1690q040d1.apk

https://d.top4top[.]io/f_t7G4JjYm7_kzTsa0XYis6Q/1613134182/1749lglct1.apk

https://up4net[.]com/uploads/up4net-Xwakurk-1-0-4.apk

Links de campanhas de phishing

https://apkup[.]xyz/snapchat/login.html

Técnicas do MITRE ATT&CK

Esta tabela atende apenas as TTPs correspondentes ao 888 RAT e foi criada usando a versão 9 do framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | The 888 RAT impersonates legitimate applications. |

| Persistence | T1402 | Broadcast Receivers | The 888 RAT listens for the BOOT_COMPLETED broadcast, ensuring that the app's functionality will be activated every time the device starts. |

| Defense Evasion | T1508 | Suppress Application Icon | The 888 RAT hides its icon. |

| T1447 | Delete Device Data | The 888 RAT can delete gathered and temporary stored files and any other specific file. | |

| Credential Access | T1411 | Input Prompt | The 888 RAT tries to phish Facebook credentials. |

| Discovery | T1418 | Application Discovery | The 888 RAT obtains a list of installed apps. |

| T1420 | File and Directory Discovery | The 888 RAT identifies content of specific directories. | |

| Collection | T1433 | Access Call Log | The 888 RAT exfiltrates call log history. |

| T1430 | Location Tracking | The 888 RAT retrieves device location. | |

| T1432 | Access Contact List | The 888 RAT exfiltrates the victim’s contact list. | |

| T1429 | Capture Audio | The 888 RAT can record audio from surroundings and calls. | |

| T1512 | Capture Camera | The 888 RAT can take pictures from the front or rear cameras. | |

| T1412 | Capture SMS Messages | The 888 RAT can exfiltrate sent and received SMS messages. | |

| T1533 | Data from Local System | The 888 RAT exfiltrates files with particular extensions from external media. | |

| T1513 | Screen Capture | The 888 RAT can take screenshots. | |

| Command And Control | T1509 | Uncommonly Used Port | The 888 RAT communicates with its C&C over port 4000. |

| Impact | T1582 | SMS Control | The 888 RAT adversary can send SMS messages. |

| T1447 | Delete Device Data | The 888 RAT can delete attacker-specified files from the device. |