O Google conta com o mecanismo de busca mais popular e um dos mais poderosos atualmente. O mecanismo utiliza um "robô" que indexa uma grande quantidade de conteúdo da web, permitindo que bilhões de páginas da web estejam visíveis através dos resultados dessas buscas. No entanto, dentro do vasto mar de dados e conteúdos públicos, algumas informações confidenciais ou sensíveis podem ser reveladas nos resultados de busca, e isso geralmente acontece sem o conhecimento do proprietário do site.

A menos que os administradores dos sites bloqueiem determinados recursos para evitar sua exposição, ou que protejam seções privadas dos sites por meio de um sistema de autenticação, o Google indexa todas as informações que estão presentes neles. Depois de um tempo, todas essas informações ficam à disposição de qualquer pessoa que saiba buscá-las (e encontrá-las 😉).

Comandos para filtrar as buscas no Google

Ao fazer uma busca no Google, existem certas palavras-chave e operadores que funcionam como uma linguagem de consulta estruturada e têm um significado especial para este mecanismo de busca. Eles são usados para filtrar os resultados. Isso significa que os usuários podem contar com esses operadores para encontrar resultados relevantes para suas buscas com mais rapidez e precisão, embora, por outro lado, uma pessoa mal-intencionada possa usar essas mesmas técnicas para obter informações sensíveis, e isso é o que se conhece como " Google Dorks "ou" Google Hacking ".

| Operador | Exemplo | Propósito | Pode ser combinado com outros operadores |

|---|---|---|---|

| site | site:wikipedia.org | Busca um site específico | sim |

| related | related:wikipedia.org | Busca sites relacionados | sim |

| cache | cache:wikipedia.org | Busca com os sites salvos no cache do Google | sim |

| intitle | intitle:wikipedia | Busca um título de uma página | sim |

| inurl | inurl:wikipedia | Search URL | sim |

| filetype:env | filetype:pdf | Busca arquivos específicos | sim |

| intext | intext:wiki | Busca apenas no texto da página | sim |

| "" | "Wikipedia" | Busca por uma padrão exato | sim |

| + | jaguar + car | Busca por mais de uma palavra | sim |

| - | jaguar speed -car | Exclui palavras da busca | sim |

| OR | jaguar OR car | Combina duas palavras na busca | sim |

| * | how to * Wikipedia | Operador coringa, pode ser tudo ou nada na expressão | sim |

| imagesize | imagesize:320x320 | Busca o tamanho da imagem | não |

| @ | @wikipedia | Busca em redes sociais | sim |

| # | #wiki | Busca para hashtags | sim |

| $ | camera $400 | Busca preços | sim |

| .. | camera $50..$100 | Busca dentro de um leque de preços | sim |

Tabela: Exemplos de alguns operadores de buscas comuns. Fonte: Wikipedia

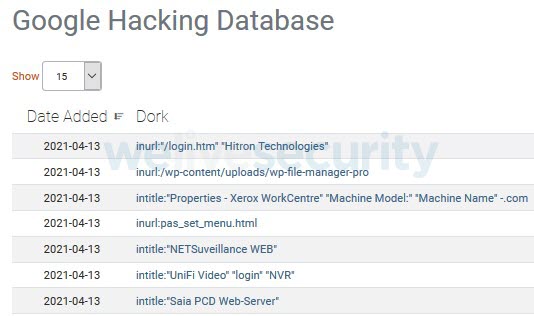

Google Hacking Database GHDB

O Google Hacking Database (GHDB) é um projeto open-source que compila uma imensa coleção de dorks conhecidos. Este projeto é a eminência no que diz respeito a este assunto, e é atualizado e mantido pelo grupo Offensive Security (os mesmos criadores do Kali Linux, Backtrack e Exploit-DB).

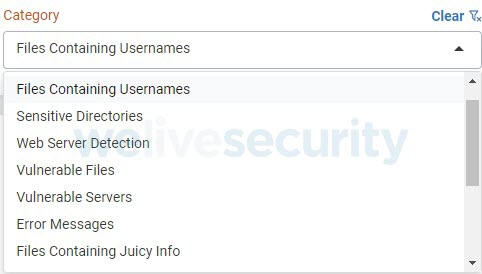

Esses dorks, por sua vez, são classificados em diferentes categorias:

A seguir estão alguns exemplos de dorks retirados do projeto GHDB e alguns resultados relevantes:

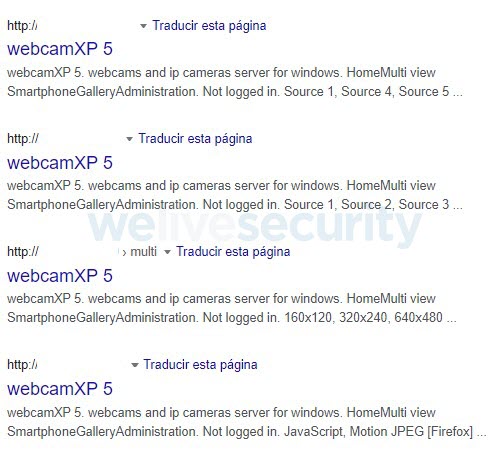

Exemplo 1:

intitle:"webcamXP 5"

Com este dork, é possível encontrar webcams modelo “WebcamXP 5” que estão transmitindo ao vivo e que não possuem nenhum tipo de restrição de acesso por IP (whitelist) ou que não requerem autenticação.

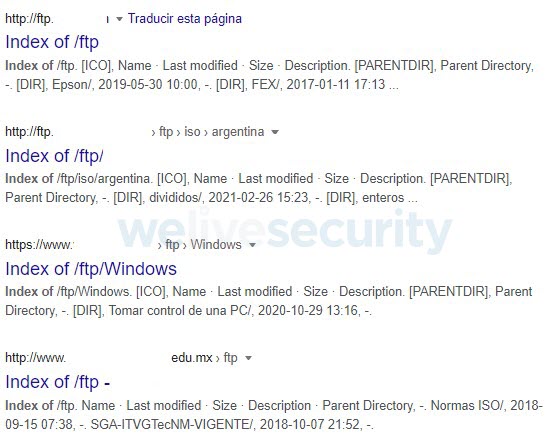

Exemplo 2:

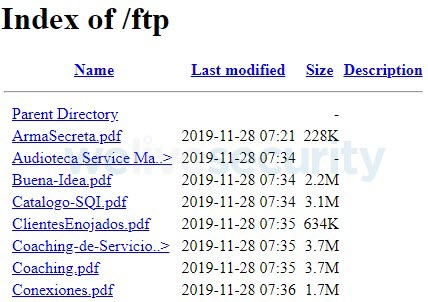

intext:"index of" inurl:ftp

Com o seguinte dork, é possível encontrar servidores FTP abertos, que podem estar expondo informações sensíveis e que não requerem nenhum tipo de autenticação.

Exemplo 3:

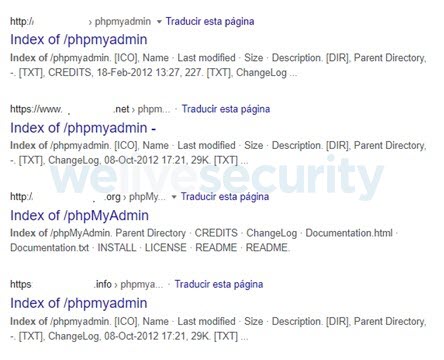

"Index of" inurl:phpmyadmin

O phpMyAdmin é uma ferramenta do stack do LAMP (Linux, Apache, PHP/Perl/Python, MySQL). Este software é usado para gerenciar um banco de dados MySQL ou MariaDB. Os painéis de login do phpMyAdmin não deve estar acessíveis publicamente e o acesso deve ser restrito por meio de uma lista branca:

Exemplo 4:

inurl:https://web-assets.esetstatic.com/wls/ ext:txt "username" AND "password" | "pwd" | "pw"

Esta busca permite buscar arquivos txt com as palavras “username”, “password”, “pwd” ou “pw” em sites que usam o popular gerenciador de conteúdo WordPress.

Exemplo 5:

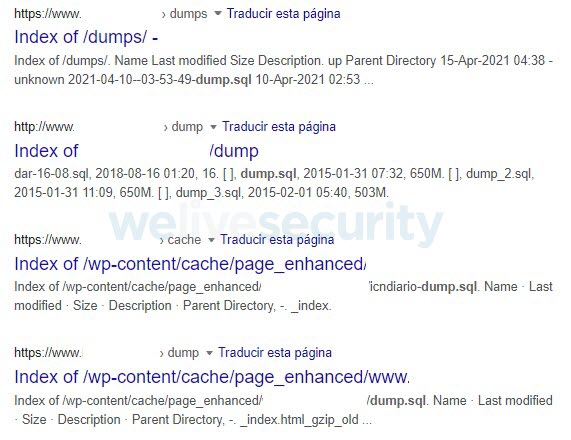

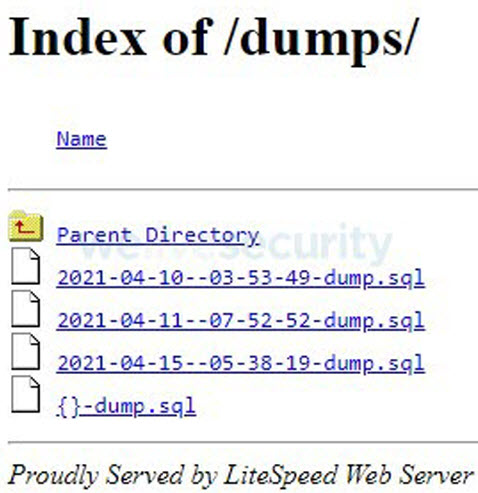

intitle:"index of" "dump.sql"

Essa busca expõe arquivos de backup ou despejos de banco de dados que podem conter informações sensíveis que podem ser acessadas por qualquer pessoa, sem a necessidade de autenticação.

Depois de destacar alguns exemplos e casos de uso, podemos ver que as possibilidades são muito amplas. Se você tem interesse em saber mais sobre esse assunto, confira os links externos no fim deste post.

Por último, vale a pena refletir sobre essa ferramenta e as opções que ela oferece. É importante configurar a privacidade das contas e serviços expostos na Internet corretamente, a fim de evitar a exposição de informações indevidas que podem ser usadas contra nós por pessoas mal-intencionadas.

Links externos:

- Refinar pesquisas na Web (Google)

- Pratique e aprenda os conceitos do Google Dorking (TryHackme)

- Google Hacking Database (GHDB, Offensive Security)

- Google Dorks: Analysis, Creation & new Defenses (por Flavio Toffalini, Maurizio Abbà, Damiano Carra & Davide Balzarotti)

- uDork - Google Hacking Tool (por David Utón)