Para contextualizar sobre a importância das informações, recentemente nós fizemos uma compilação de alguns dados e métricas fornecidos por nossas ferramentas de telemetria para estruturar o ESET Security Report de 2021. Esse relatório que emitimos mostra um pouco do cenário de cibersegurança em toda a América Latina como um todo. Para ter essas informações gerais sobre os diversos ambientes presentes na nossa região, contamos com informações obtidas de empresas que se dispõem a responder os nossos questionários e um compilado de informações sobre ameaças obtidas de nossas soluções presentes na região.

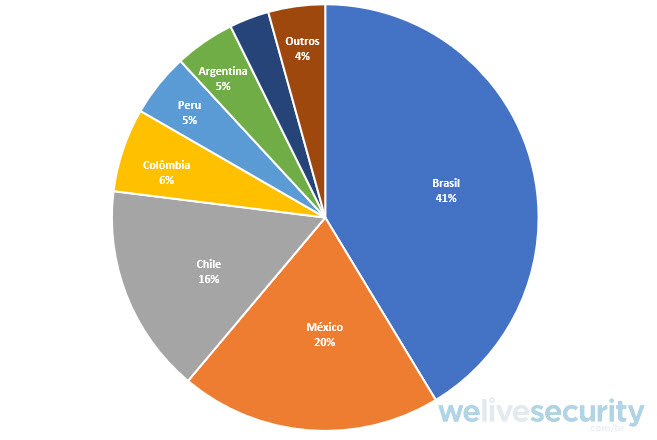

Extraindo algumas informações sobre o Brasil me deparei com o número alarmante, de todos os 20 países da América do Sul, o Brasil detém 41% das detecções de malwares bancários. Isso sem contar as campanhas desenvolvidas para se propagarem por aqui, como o Casbaneiro, Grandoreiro, Janeleiro e vários outros.

Detecções de trojans bancários por país na América Latina.

Como mencionei, esses 41% são as detecções dessas ameaças, ou seja, foram números gerados após as ameaças serem barradas com sucesso, e o problema está exatamente nesse ponto. Se os números de detecções são altos assim, significa que os números de incidentes são ainda maiores, visto que muitas pessoas não utilizam nenhum tipo de software de proteção em seus dispositivos ou utilizam softwares de terceiros.

Pensando em auxiliar o maior número de pessoas, reuni informações sobre as abordagens utilizadas pelos criminosos para disseminar esse tipo de ameaça e formas eficientes de proteção contra elas.

Impedindo a propagação

A disseminação dos trojans bancários acontece principalmente através das campanhas de phishing. Os argumentos usados pelos criminosos são os mais variados, e são sempre relacionados a temas interessantes para uma grande quantidade de pessoas como, por exemplo, ofertas imperdíveis de eletrônicos, descontos para regularização de uma dívida, serviços de limpeza de nome, pagamento da fatura atrasada do serviço de internet/telefone/TV/combo, um grande banco informando que há um boleto em atraso, etc. O foco aqui é sempre a urgência, para fazer com que a possível vítima siga os passos citados pelos criminosos.

Os criminosos podem usar técnicas mais avançadas para se fazer passar pelas empresas que eles dizem ser, mas a verdade é que isso não é tão comum, visto que sem esforços adicionais as vítimas continuam caindo nos golpes, e prestando atenção em alguns pontos é possível identificar as fraudes.

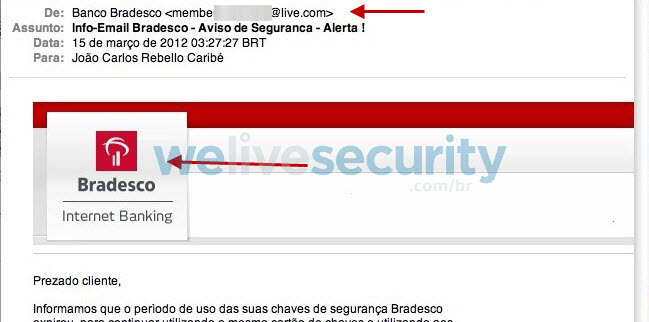

- O endereço de e-mail do remetente é diferente do domínio da empresa: como no exemplo, o corpo do e-mail faz a vítima acreditar se tratar de uma grande empresa, mas o remetente não é condizente.

E-mail de phishing se fazendo passar pelo banco Bradesco.

E há casos em que os criminosos têm um trabalho adicional para ocultar adequadamente o endereço de e-mail, como na imagem abaixo. Nestes casos é necessário se atentar ao ponto número dois.

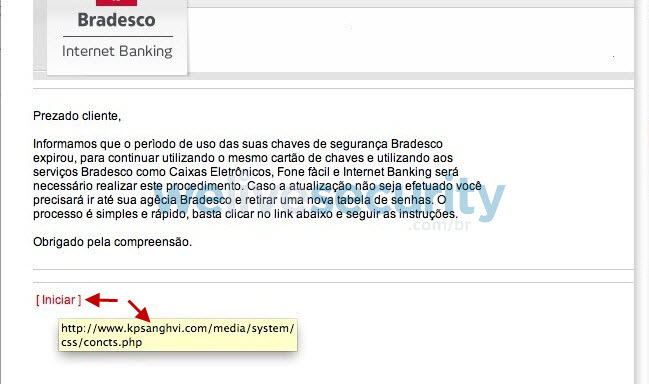

- Links no e-mail não condizentes com os da empresa: os criminosos sempre, 99,9% das vezes, terão links hospedados em domínios diferentes, e se são diferentes, não se trata de um e-mail legítimo.

E-mail de phishing se fazendo passar pelo banco Bradesco.

- Anexos: é sempre interessante considerar anexos como suspeitos de um modo geral, mas é ainda mais importante se atentar as discrepâncias. E-mails que possuem XLSs, DOCs, PDFs, ou mesmo e-mails que diz enviar um documento, mas possui um ZIP anexado, sempre desconfie deles pois são potenciais carregadores de ameaças!

Regra de ouro: como citei anteriormente, os criminosos costumam enviar procedimentos por e-mail com o intuito de que a vítima os siga, e-mails com procedimentos são, boa parte das vezes, ameaças disfarçadas. Empresas sérias pedem que seus clientes acessem por conta própria o site oficial da empresa ou entrem em contato por telefone/e-mail para tratar de algum assunto que seja realmente pertinente.

Cuidando dos acessos

Muitos dos e-mails que citei acima contém link que levam a sites maliciosos que contêm a continuação da abordagem inicial tratada no e-mail. Por vezes, um cadastro é solicitado às vítimas, ou um arquivo é apresentado para ser baixado. Por serem páginas de internet permitem que seu conteúdo seja exatamente idêntico aos sites verdadeiros das empresas, o que diferencia é o endereço desse site, como havia citado anteriormente.

Mesmo que não se salve nada, dependendo da forma e do aplicativo que abriu esta página, ela pode executar scripts sem que a vítima saiba, por isso é imprescindível ter cuidado com o que se acessa e estar adequadamente protegido.

Tenha soluções de segurança protegendo seus dispositivos, todos eles!

O uso de uma proteção de endpoint que você confie, que esteja adequadamente configurada e atualizada é essencial para barrar ameaças. Isso auxiliará que seu sistema continue saudável mesmo após um acesso equivocado a determinado site, ou após um download feito sem prestar muita atenção. Barreiras de proteção a mais são sempre muito bem-vindas quando o assunto é evitar que os intuitos dos cibercriminosos sejam bem-sucedidos.

Em breve, nosso ESET Security Report será publicado em nosso blog, acompanhe nossas publicações para que possa ver as demais informações que nosso relatório trará este ano.

Caso queiram mais informações sobre como os trojans funcionam, ou sobre vertentes específicas desta ameaça, acesse estes links ou sinta-se à vontade para buscar outras publicações em nosso blog.