Constantemente, trazemos para vocês artigos que falam sobre os mais diferentes tipos de ameaças e as diversas formas que elas podem se apresentar. No artigo de hoje, destacamos informações sobre essa nova campanha utilizada pelos criminosos para infectar uma grande quantidade de pessoas, principalmente no Brasil.

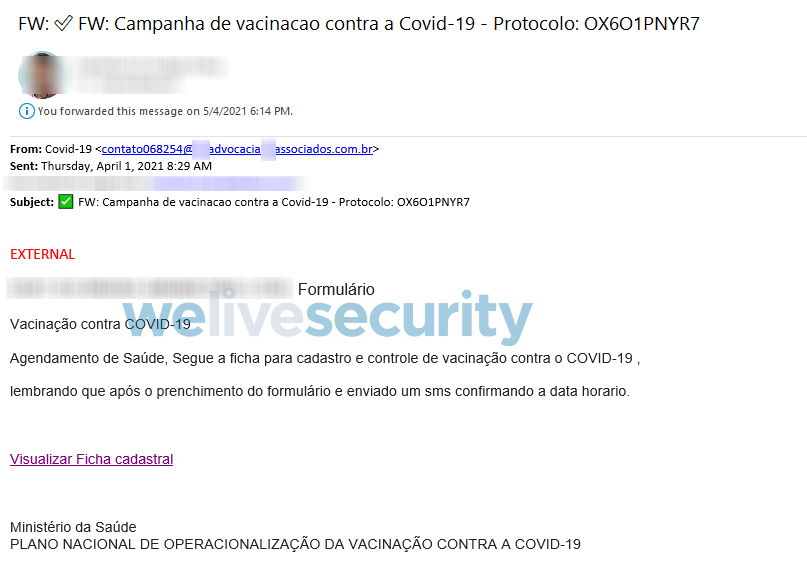

A campanha se inicia com um e-mail que se faz passar pelo Ministério da Saúde. Na mensagem, os criminosos solicitam que uma suposta ficha cadastral seja preenchida para que o agendamento da vacinação seja feito e a vítima receba via SMS o dia e o horário em que será vacinada.

E-mail enviado pelos cibercriminosos.

Desde o início, é possível levantar suspeitas sobre o e-mail, começando pelo fato de que se o Ministério da Saúde tivesse realmente adotado uma postura de contato proativo com cidadãos para realizar um cadastro, essa informação seria amplamente noticiada na mídia de um modo geral, como sites, jornais, propagandas etc.

Mas, mesmo que esse importante ponto não seja levado em consideração, a mensagem apresenta outros fatores que indicam se tratar de uma fraude, sendo o e-mail o mais perceptível deles.

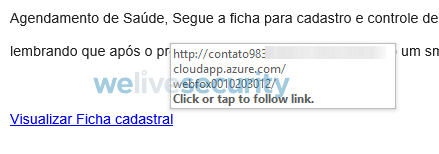

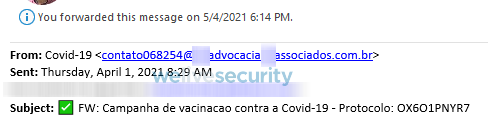

Endereço de e-mail apresentado na mensagem.

Se o e-mail tivesse sido enviado pelo Ministério da Saúde, provavelmente teria a terminação “@saude.gov.br”, ou talvez de algum outro órgão relacionado ao governo, o que faria com que o e-mail tivesse em sua terminação algo com “gov.br”, e não um domínio de advocacia como foi o caso. Um ponto interessante a se observar sobre esse domínio, e que é bastante comum em ataques de phishing, é que este é um domínio forjado, ou seja, ele não existe de fato, é apenas um nome fictício criado pelos criminosos que enviaram essa campanha maliciosa.

Um outro indicativo presente no e-mail que nos mostra que se trata de um golpe é o local onde o suposto formulário está armazenado. Passando o mouse por cima do link, é possível ver que o arquivo está hospedado em um endereço da nuvem da Microsoft, e não em um servidor vinculado ao Ministério da Saúde ou ao Governo.

Servidor vinculado.

Caso a vítima clique no link, um arquivo de instalação (MSI) contendo o downloader do Mekotio será baixado, sendo este o primeiro estágio da infecção. No caso dessa variante específica, não houve nenhum tipo de camuflagem além dos dizeres do e-mail para esconder esse instalador. Ele é evidentemente diferente de um arquivo que poderia de fato conter um formulário para preenchimento, e isso não é comum. Mesmo com dizeres convincentes, os criminosos costumam esconder esse instalador dentro de arquivos do Word, Excel, PDFs e vários outros.

Ao executar o arquivo, uma instalação é exibida e não permite ao usuário interagir com ela. O processo apenas baixa e instala os próximos módulos do Mekotio para continuar com a infecção.

Sobre o Mekotio

Caso ainda não esteja familiarizado com o Mekotio, a ameaça se trata de uma família de malwares bancários que que atua principalmente no Brasil, mas também pode ser vista em alguns outros países da América do Sul. As primeiras variantes do Mekotio datam de mais de 5 anos atrás e têm como intuito principal coletar informações bancárias de suas vítimas através da exibição de janelas pop-up que simulam páginas reais de bancos.

Veja mais: Mekotio: trojan rouba dados de acesso em serviços home banking

Características desta variante

O arquivo MSI esconde um JavaScript com níveis elevados de ofuscação utilizado para baixar os outros estágios do ataque.

Ele é voltado para variantes de 64 bits.

O arquivo contendo a estrutura principal da ameaça é um ZIP com um executável AHK, o script de injeção e o payload.

O servidor de comunicação, também chamado de C&C ou C2, está em um endereço diferente do que recebe as informações enviadas pelas vítimas.

Como se proteger

Esta campanha em específico não retrata todas as possibilidades de ofuscação que normalmente são usadas pelos criminosos por ter um instalador como seu primeiro arquivo para download, ainda assim é possível extrair lições valiosas tanto para o ambiente corporativo como para o doméstico.

- Pense no contexto: como citei na primeira parte deste artigo, vale a pena pensar por uns segundos sobre o tipo de informações que recebemos e analisar seu contexto. Algo tão significativo como uma campanha de cadastro on-line seria amplamente noticiado. Como não foi o caso, suspeitas devem ser postas sobre mensagens como essa. Uma outra forma que pensei sobre este ponto é que, se o Governo realmente mandasse formulários direto para os cidadãos o trabalho seria dobrado. Primeiro para enviar, lidar com retornos, e-mails cadastrados de forma errada etc., e depois para lidar com todas as respostas e validá-las para aí sim realizar o suposto agendamento. Fora o fato de que muitos brasileiros ainda não têm acesso fácil a tecnologia, o que seria mais um empecilho para a iniciativa. Muitos pontos de atenção geralmente indicam uma fraude.

- Atente-se aos detalhes: aqui vai uma verdade sobre a grande maioria dos cibercriminosos, eles são preguiçosos! E o pior de tudo é que mesmo sendo preguiçosos eles fazem muitas vítimas exatamente pelo fato da maioria das pessoas não se atentarem a detalhes. Como no exemplo deste artigo, se uma mensagem se diz ser do Ministério da Saúde e o domínio do e-mail enviado é @algumacoisaadvogados.com.br esta mensagem claramente não partiu da fonte que ela alega ser.

Outro ponto que também citei no texto foi o link presente na mensagem, que neste caso levou diretamente para um arquivo, mas poderia ter levado para uma página de internet, por exemplo. Basta passar o mouse em cima do link e ele mostrará o local que, ao clicar, você será direcionado. Se o endereço de direcionamento for muito discrepante do contexto, provavelmente se trata de um golpe, ou seja, "não acesse esse endereço!".

- Tenha proteções. Proteções por toda parte: eu entendo que para pessoas que não trabalham diretamente com segurança da informação ou áreas mais diretamente ligadas à tecnologia se atentar a estes detalhes nem sempre é algo cotidiano, mas nem por isso eles ficaram à mercê dos criminosos. Ter um software de proteção, como um antivírus, em todos os dispositivos, sejam eles tablets, smartphones, desktops, notebooks, enfim, todos eles, é uma excelente forma de impedir que tais ameaças sejam bem sucedidas em seus intentos. Uma solução de proteção monitorara o dispositivo no qual ela está instalada e auxiliará a impedir que ameaças sejam executadas sem que os usuários se deem conta. Para um benefício ainda maior, é necessário deixar a proteção sempre ativa, atualizada e configurada para bloquear ameaças.

- Cuidado onde cadastra seus dados: se criminosos estão enviando golpes a você por e-mail, SMS, WhatsApp ou qualquer outro meio, isso significa que eles tiveram acesso a essa informação de alguma maneira. Uma das formas utilizadas pelos criminosos para se obter esses dados é criar diversos sites falsos e espalha-los pela internet, com os sites prontos existem muitas formas de divulgá-los, seja em fóruns, correntes de WhatsApp, e até dados obtidos em outras campanhas, bastando adicionar uma etapa para que as vítimas chamem pessoas que conheçam, geralmente por WhatsApp, e voilà, uma nova lista de vítimas atualizada e pronta para uso. Por isso, muito cuidado ao preencher dados cadastrais onde quer que seja, e redobre ainda mais a atenção se em algum momento do cadastro o formulário solicitar que você envie o formulário para pessoas da sua lista, pois pode ser um golpe.

| Indicadores de Comprometimento (IoCs) | |

|---|---|

| Payload | cf1d54e639a8f1a0a8bdc7c3c5ae74467c7391d1 |

| AHK (legit) | b7ced6133c041e6d78ac07be9d150dd0d0827203 |

| C&C | tcp://cabelinhonaregua.bounceme[.]net:443 |

| Servidor de envio | https://www.lindecollege[.]nl/sites/all/libraries/mailchimp/vendor/phpunit/phpunit/src/Util/Log/019230/nomeparacompilar.php |

Caso tenha ficado com alguma dúvida ou queira dar sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.