Identificamos uma nova campanha maliciosa, mas, desta vez, os criminosos se fazem passar por um dos maiores bancos privados do Brasil: o Itaú. Até o momento, o golpe está ativo e circulando entre os usuários.

Diferente de outras campanhas que analisei anteriormente, essa possui algumas características que tornam o golpe bastante convincente, desde sua propagação até a forma como interage com as vítimas, tornando-a ainda mais perigosa.

Propagação

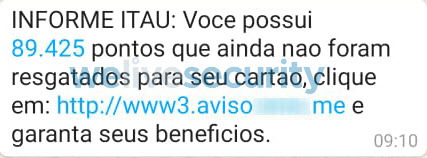

Começando pela propagação da campanha que está ativa a quase um mês, com uma divulgação feita via SMS e se fazendo passar por mensagens de notificação originais enviadas pelo banco. Mesmo que a campanha esteja razoavelmente bem estruturada, já é possível encontrar evidências de que se trata de uma mensagem falsa.

Imagem 1: Mensagem SMS.

Apesar de não ser exibido na imagem acima, é importantíssimo se atentar ao número de telefone que enviou o SMS - o mais comum em casos de golpe é que seja um número de telefone qualquer, de oito ou nove dígitos, e não os números de serviço de envio de mensagens, que costumam ter apenas cinco dígitos. Mas, ainda assim, é possível que os criminosos tenham acesso a esse serviço de envio, então é necessário estar atento a outro ponto: as instruções presentes na mensagem.

Estrutura do golpe

Golpes em geral instruem suas vítimas a acessar um link que não pertence a empresa que os criminosos se dizem ser. Nesse exemplo, a mensagem parece ser do Itaú, mas o site enviado não tem nada a ver com a página original do banco. Além disso, podemos notar a falta de acentos ortográficos na mensagem, algo que é bem comum em golpes de phishing.

Ainda assim, caso a vítima não se atente a esses primeiros indícios, a partir desse momento fica bem mais difícil perceber que se trata de um golpe, principalmente considerando a similaridade com as páginas legítimas do banco.

O primeiro ponto que identifiquei na pesquisa é que os criminosos estão mirando única e exclusivamente vítimas que tenham smartphones Android. Durante o processo de análise, procurei simular o acesso ao site de diversas formas: dispositivos iOS, Android e pelo navegador do próprio Windows, e, para a minha surpresa, o site abre exclusivamente quando um aparelho Android o acessa.

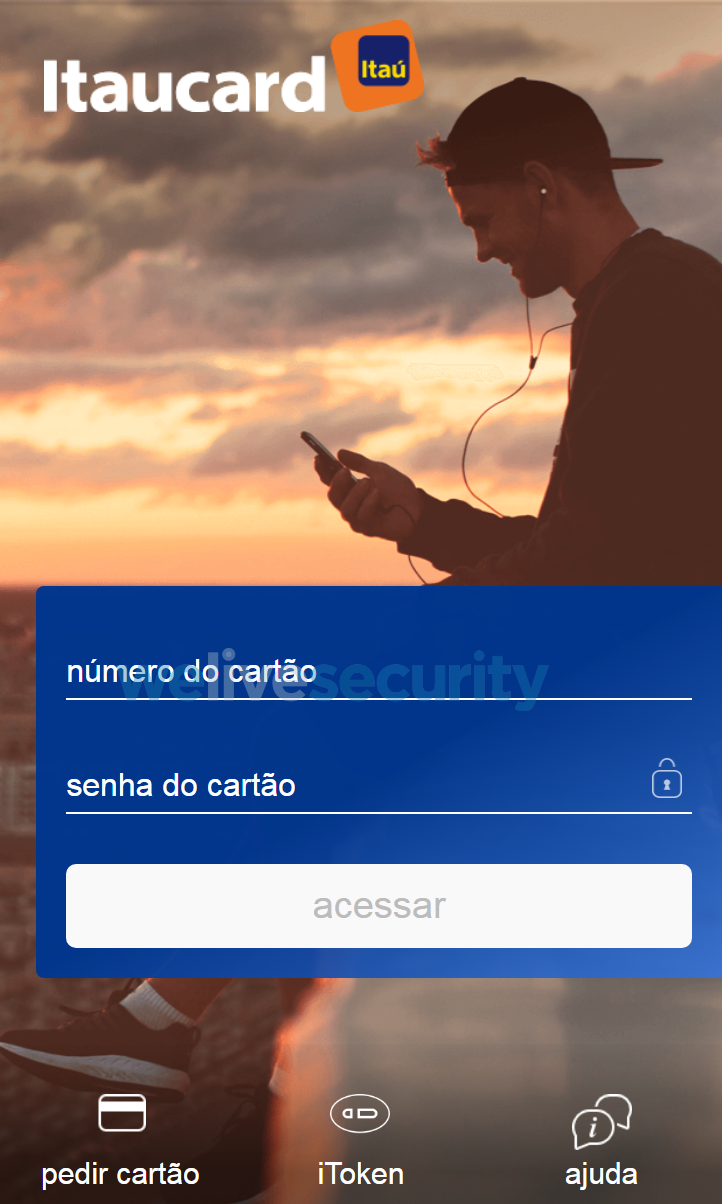

Outro pronto é que o site simula quase que perfeitamente a tela inicial do aplicativo Itaucard.

Imagem 2: Tela inicial do golpe.

Outro aspecto que eu ainda não havia encontrado em golpes desse tipo é a validação dos dados. Os criminosos incluiram uma validação no campo “número do cartão” que impede que um número de cartão não válido seja inserido, ou seja, se a vítima inserir algum digito errado de seu cartão ou se alguém tentar inserir algum número aleatório, o sistema não reconhecerá o número e pedirá que o usuário insira os dados corretos.

Isso passa ainda mais credibilidade para as vítimas, mas é apenas mais uma técnica para enganar. Números de cartão de crédito são considerados válidos por meio de uma operação matemática, quaisquer números que passem nesse teste da operação matemática serão considerados cartões “válidos”. Neste caso, os criminosos apenas inseriram no sistema uma validação feita através dessa operação matemática. No entanto, por se tratar de um golpe, os atacantes não possuem qualquer meio de validação para o caso das senhas das vítimas, sendo assim, qualquer senha inserida será aceita e o processo continuará.

Assim que a tela é carregada, um formulário pedindo a data de validade e o código de segurança (CVV) do cartão é exibido. Como os criminosos não tem acesso a validações desse tipo, qualquer data e número de três dígitos que sejam inseridos também serão aceitos, assim como ocorre com as senhas.

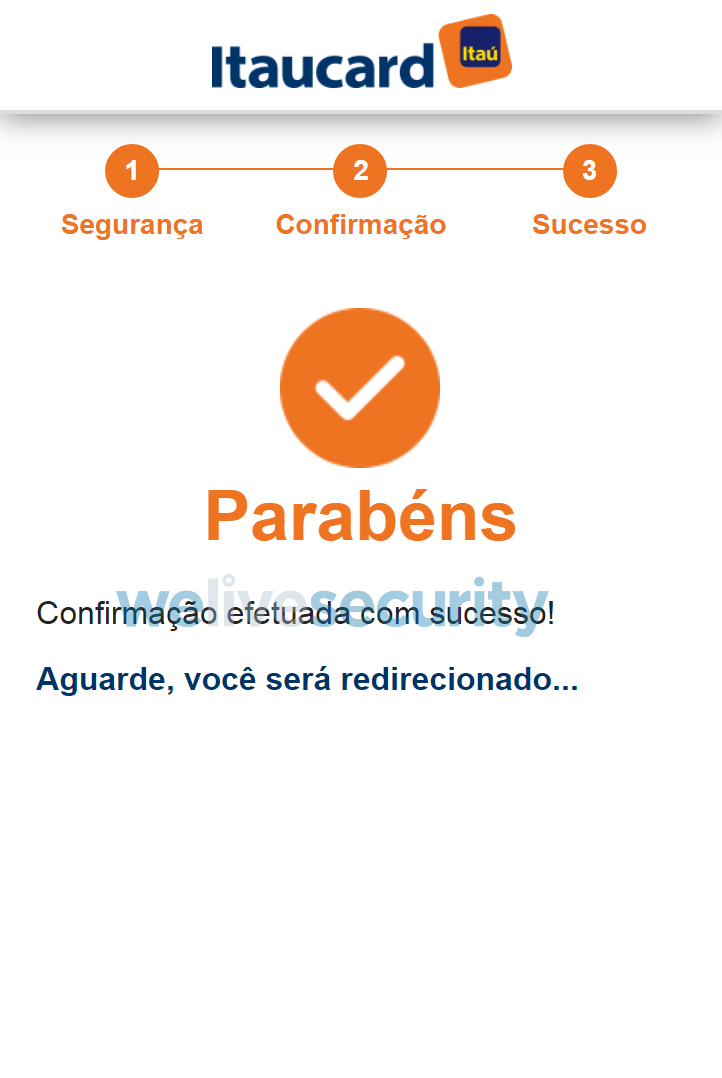

Imagem 3: Cadastro.

No processo seguinte, notei mais uma característica engenhosa, mas bem mais comum do que a anterior: os criminosos inseriram uma validação no campo CPF. Para que um CPF seja considerado válido, uma operação matemática similar a que foi usada para validar o número de cartão é aplicada, ou seja, qualquer número que passe por essa validação também pode ser utilizado.

Além disso, também não existem validações nos campos Nome, Titular e DDD + Telefone, quaisquer informações inseridas que tenham os moldes dos dados esperados serão aceitas.

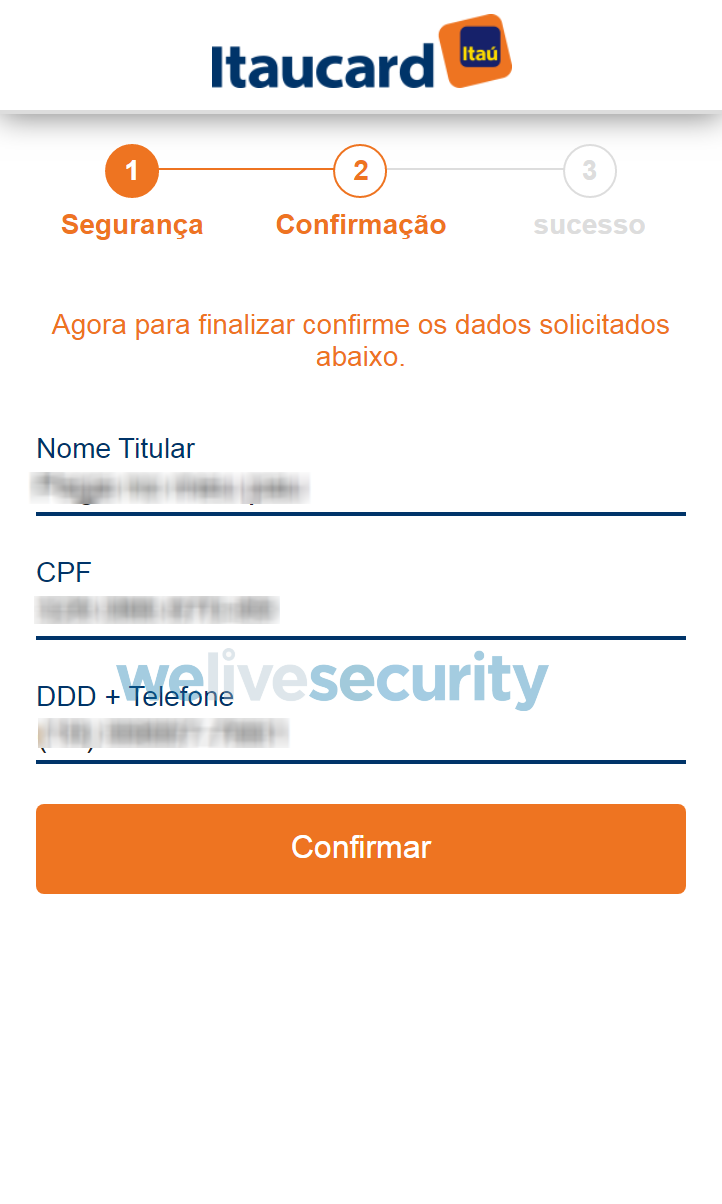

Imagem 4: Cadastro (segunda parte).

Após a finalização das etapas cadastrais, uma mensagem genérica indicando a conclusão do processo é exibida e, em poucos segundos, a vítima é redirecionada para o site legítimo do Itaú.

Imagem 4: Cadastro (último passo).

Imagem 6: Site legítimo do Itaú.

Além dos pontos citados anteriormente, algo chamou minha atenção ao fim do processo. Desta vez, os criminosos não obrigaram as vítimas a compartilhar a ameaça, o que é muito comum mesmo em campanhas maliciosas que prometem algo exclusivo, como é o caso desta campanha.

O que pode acontecer com as informações roubadas?

Com os dados roubados “em mãos”, os criminosos podem realizar ações como comprar em nome da vítima, vender as informações coletadas em fóruns e sites na dark web, realizar novas campanhas de phishing para a propagação de malwares, entre outras atividades maliciosas.

Como se proteger

Separei algumas dicas de segurança que podem ajudar a evitar esse e muitos outros golpes.

- Olhe o remetente: mensagens de golpe por SMS ou WhatsApp costumam vir de um número de telefone de pessoa física, como por exemplo (11) 9XXXX-XXXX. Caso receba mensagens suspeitas, bloqueie imediatamente o remetente.

- Não siga instruções cegamente: o conteúdo produzido pelos criminosos é feito para chamar a atenção, seja por uma promoção inacreditável ou por uma dívida repentina que eles dizem estar no nome da vítima. Se receber algo muito alarmante ou que pareça bom demais para ser verdade, não sigas passos sugeridos na mensagem.

- Não repasse informações: muitos golpes exigem que suas vítimas repassem as supostas promoções para 10 de seus contatos. No entanto, não repasse essas informações. Empresas de verdade não entram em contato com seus clientes dessa forma.

- Tenha um antivírus instalado e atualizado: diversos golpes contém arquivos maliciosos em sua composição, por isso, é essencial ter uma solução de proteção que consiga detê-los antes que eles cumpram seu propósito.

- Atualize o sistema operacional e os softwares: manter computadores, smartphones e softwares atualizados garante que eles estarão com as últimas versões das proteções disponíveis. Isso evita que criminosos consigam explorar eventuais vulnerabilidades para ter acesso ao seu dispositivo.

Caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação, conte-nos nos comentários deste artigo.