Seis meses após o surto provocado pela Covid-19, vários países do mundo estão agora em processo de adaptação ao novo normal. Embora que o pânico inicial tendo sido “resolvido” e apesar de muitos países tenham relaxado suas restrições, os ataques cibernéticos que exploram a pandemia não mostraram sinais de desaceleração no segundo trimestre de 2020.

Nossos especialistas observaram um fluxo contínuo de campanhas usando a Covid-19 como uma isca em ataques na web ou por e e-mail, com golpistas tentando tirar o máximo proveito dessa crise sanitária. Globalmente, a telemetria da ESET também mostrou um aumento nos e-mails de phishing que se faziam passar pela DHL, um dos principais serviços de entrega de pacotes do mundo (com um aumento dez vezes maior que o primeiro trimestre) e direcionados a compradores on-line. O aumento dos ataques direcionados ao Remote Desktop Protocol (RDP) - cuja segurança permanece sendo negligenciada - continuou no segundo trimestre deste ano, com tentativas persistentes de estabelecer conexões RDP.

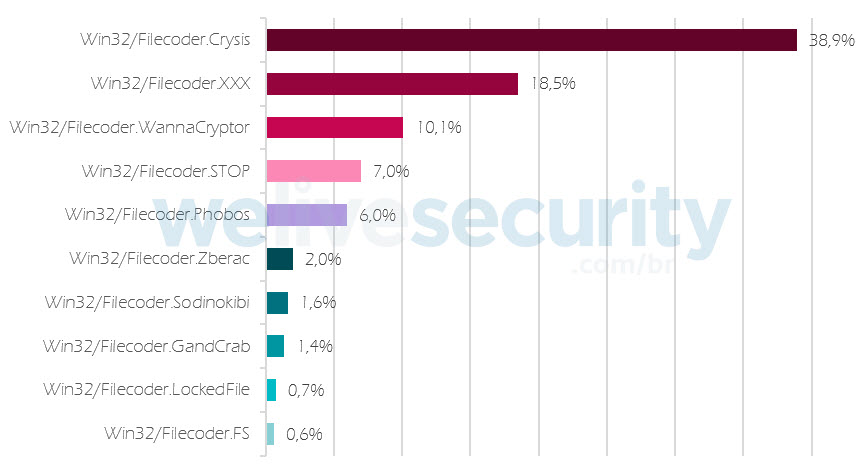

O cenário de ransomware foi uma das áreas que se desenvolveu mais rapidamente no segundo trimestre, com alguns operadores abandonando a tendência ainda bastante nova de doxing e vazamento de dados aleatórios e passando a leiloar os dados roubados na dark web e até mesmo formando "cartéis" para atrair mais compradores. No Brasil, a família de ransomware Crysis ocupa a primeira posição com o maior percentual de detecção (38,9%) no Brasil durante o segundo trimestre de 2020, seguida pela detecção identificada como Filecoder.XXX (18,5%) e WannaCryptor (10, 1%), mais conhecido como WannaCry. Na quarta posição está a família STOP (7,0%) e em quinto lugar a família Phobos (6,0%). Nesse período, essas cinco famílias de ransomware respondem por pouco mais de 80% das detecções desse tipo de código malicioso.

As 10 principais famílias de ransomware no Brasil durante o 2º trimestre de 2020 (% de detecções).

O ransomware também apareceu na plataforma Android sob o disfarce de um aplicativo de rastreamento de contatos da Covid-19 direcionado a usuários no Canadá. Os pesquisadores da ESET interromperam rapidamente essa campanha e forneceram um descriptografador para as vítimas. Entre muitas outras descobertas, nossos pesquisadores descobriram a Operação Inter(ter)ception, que tinha como alvo empresas militares e aeroespaciais de alto perfil; revelaram o modus operandi do elusivo grupo InvisiMole; e analisaram o Ramsay, um framework de espionagem cibernética projetada para comprometer redes isoladas. Na América Latina, os pesquisadores da ESET também descobriram a botnet VictoryGate usada principalmente para minerar criptomoedas e colaboraram para sua posterior interrupção.

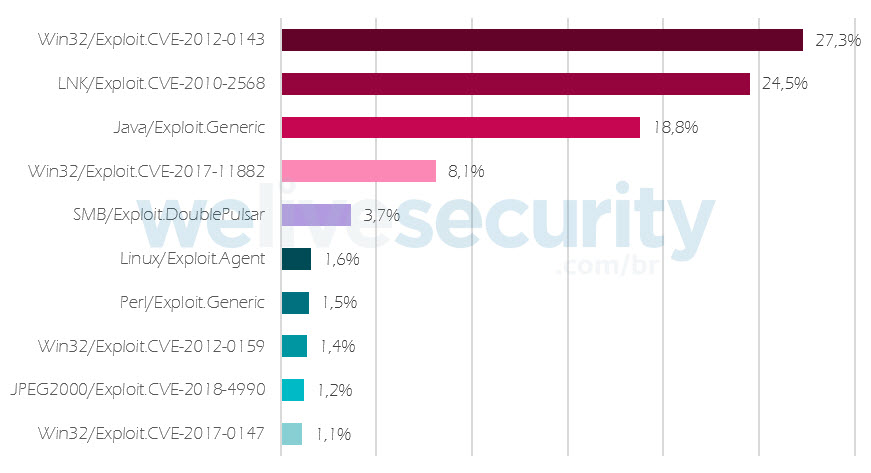

Durante o 2º trimestre deste ano, cinco exploits concentraram pouco mais de 80% das detecções no Brasil: Win32/Exploit.CVE-2012-0143 (27,3%); seguido por LNK/Exploit.CVE-2010-2568 (24,5%), Genérico Java/ExploitGeneric detecção (18,8%), Win32/Exploit.CVE-2017-11882 (14,3%) e SMB/Exploit.DoublePulsar (3,7%).

As 10 principais famílias de exploits no Brasil, durante o 2º trimestre de 2020 (% de detecções).

Para saber mais informações sobre o cenário de segurança apresentado pelos especialistas da ESET, confira o Relatório de Ameaças (2º trimestre de 2020) que apresenta atualizações exclusivas para várias pesquisas exclusivas e inéditas da ESET, com um foco especial nas operações do grupo APT e muito mais.

Confira também um resumo das principais ameaças que afetaram o Brasil durante o 2º trimestre deste ano. As ameaças são identificadas de acordo com o nome das assinaturas estabelecidas pelas soluções ESET:

- Win32/VB

Win32/VB é uma detecção de malware escrito na linguagem de programação Visual Basic. Algumas características compartilhadas pelos códigos maliciosos detectados sob esta assinatura é que eles funcionam como um backdoor que pode ser controlado remotamente, além de realizar ações intrusivas para obter persistência. Esses códigos maliciosos coletam informações, capturam registros do teclado e podem enviar as informações a um computador remoto.

- Win32/Ramnit

O Win32/Ramnit é um malware com características de vírus e worm, usado principalmente para roubar dados confidenciais relacionados a serviços bancários. A ameaça se propaga por meio de dispositivos USB e outras unidades removíveis e pode infectar o Master Boot Record (MBR) para garantir sua persistência. Ele infecta arquivos executáveis e arquivos HTM/HTML, aumentando sua capacidade de propagação.

- Win32/Exploit.CVE-2012-0143

A detecção Win32/Exploit.CVE-2012-0143 corresponde ao exploit usado para explorar a vulnerabilidade associada à corrupção no gerenciamento de memória dos aplicativos Microsoft Excel 2003 SP3 e Office 2008, que permite a execução remota de código. A exploração foi lançada pelo grupo cibercriminoso conhecido como ShadowBrokers, responsável por filtrar ferramentas de hacking da Agência de Segurança Nacional (NSA) dos Estados Unidos.

- Win32/TrojanDownloader.Zurgop

Detecção de um trojan que tenta baixar outro código malicioso. Uma vez executado no sistema, a ameaça faz uma cópia de si mesma e cria chaves de registro para serem executadas a cada inicialização do sistema. Outras características desse trojan estão relacionadas à capacidade de detectar aplicativos de segurança no sistema, coletar informações do computador e atualização automática.

- Win32/Spy.ClientMaximus

O Win32/Spy.ClientMaximus é um trojan bancário que se disfarça como uma DLL usada por programas legítimos. O código malicioso monitora as atividades da vítima ao acessar sites de bancos para, em seguida, obter acesso a outras funções bancárias. Mesmo que o criminoso não tenha armazenado dados de sessão ou login, ele pode manter uma sessão com o banco por meio da vítima ou pode esperar até que outra transação ocorra em um dos sites monitorados para obter mais informações financeiras.

- Win32/Spy.Guildma

Guildma é um trojan bancário escrito em Delphi que busca obter informações confidenciais, principalmente dados bancários. Funciona como um backdoor, pois executa comandos enviados de computadores remotos. A ameaça usa longas cadeias de distribuição e técnicas de engenharia social para infectar dispositivos. Além disso, é composto de vários componentes e usa software e ferramentas legítimas dos sistemas operacionais.

- Win32/GenKryptik

Win32/GenKryptik é uma assinatura genérica para identificar códigos maliciosos que usam técnicas de ofuscação e proteção de código, portanto, podem ser diferentes tipos de malware que incluem características que dificultam a análise. Por exemplo, essas técnicas incluem técnicas de ofuscação, Anti-Debugging, Anti-VM o Anti-Emulation.

- JS/Bondat

JS/Bondat é um worm escrito na linguagem JavaScript que funciona como um vetor de infecção inicial que, posteriormente, baixa outros arquivos maliciosos com a capacidade de realizar várias ações maliciosas. A ameaça se espalha por meio de mídias removíveis usando a técnica LNK. Quando os usuários clicam nos arquivos LNK, o malware é executado e o arquivo original correspondente é aberto.

- Win32/Agent

Win32/Agent é uma assinatura para identificar malware usado para a distribuição de spam, com mensagens que dependem totalmente das informações que o código malicioso baixa da Internet. Entre suas ações maliciosas, também é responsável por coletar informações do sistema operacional e endereços de e-mail, que posteriormente tenta enviar a um computador remoto. Ele também recebe instruções e comandos de execução no computador comprometido.

- Win32/Packed

Win32/Packed é uma assinatura genérica para identificar o código malicioso compactado. Na realidade, pode ser qualquer tipo de malware que tenha sido encapsulado principalmente para proteger o código e tentar escapar das soluções de segurança. Em outras palavras, eles procuram ocultar sua presença de soluções antimalware e evitar que o código seja analisado.