A pandemia provocada pela Covid-19 mudou radicalmente a natureza do trabalho cotidiano, forçando os funcionários a realizar grande parte de seus trabalhos através do acesso remoto. Os cibercriminosos - especialmente os operadores de ransomware - estão cientes da mudança e tentam explorar as novas oportunidades e aumentar seus ganhos ilícitos. A telemetria da ESET confirma essa tendência em um aumento no número de clientes únicos que relataram tentativas de ataque de força bruta bloqueadas pela tecnologia de detecção de ataque de rede da ESET.

Antes do isolamento, a maioria dos funcionários trabalhava no escritório e usava a infraestrutura monitorada e controlada pelo seu departamento de TI. Mas a pandemia do novo coronavírus trouxe uma grande mudança na dinâmica diária de muitos setores a nível global. Hoje, uma grande proporção do trabalho em "escritório" ocorre por meio de dispositivos domésticos com colaboradores acessando sistemas sensíveis da empresa por meio do RDP (Windows Remote Desktop Protocol) - uma solução proprietária criada pela Microsoft para permitir a conexão à rede corporativa a partir de computadores remotos.

Leitura relacionada: 42% das empresas não estavam preparadas para o teletrabalho

Apesar da crescente importância do RDP (assim como de outros serviços de acesso remoto), as organizações geralmente negligenciam suas configurações e proteção. Os colaboradores usam senhas fáceis de adivinhar e sem camadas adicionais de autenticação ou proteção, o que faz com que o trabalho seja mais fácil para os cibercriminosos.

Essa é provavelmente também a razão pela qual o RDP se tornou um vetor de ataque tão popular nos últimos anos, especialmente entre os operadores de ransomware. Esses cibercriminosos normalmente realizam ataques de força bruta direcionados a redes mal protegidas, elevam seus direitos ao nível de administrador, desabilitam ou desinstalam soluções de segurança e, em seguida, executam ransomware para criptografar dados cruciais da empresa.

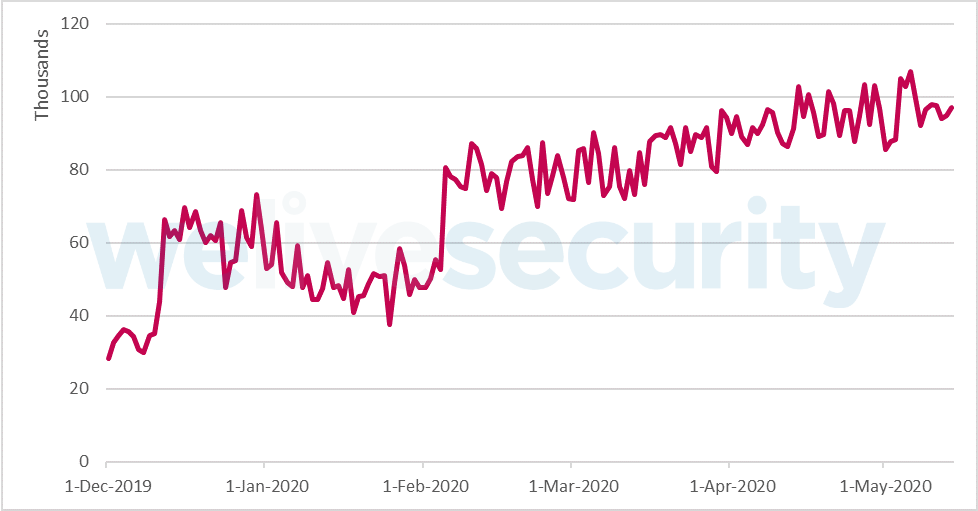

O crescente número de clientes únicos que relataram uma tentativa de ataque RDP pode ser visto nos dados coletados pela telemetria da ESET (veja a Figura 1).

Figura 1. Tendência das tentativas de ataque RDP contra clientes únicos (por dia), detectados pelas tecnologias ESET.

Proteção contra ataque de força bruta

Para lidar com os crescentes riscos decorrentes do aumento do uso de RDP, os pesquisadores da ESET criaram uma nova camada de detecção oculta dentro do mecanismo ESET Network Attack Protection e que foi projetada para bloquear ataques de força bruta de entrada de endereços IP externos, cobrindo tanto o RDP como os protocolos SMB.

Chamada ESET Brute-Force Attack Protection, essa nova camada detecta grupos de tentativas de login com falha de ambientes externos, que sugerem um ataque de força bruta de entrada e, em seguida, bloqueiam outras tentativas. Posteriormente, os endereços IP correspondentes às tentativas de ataque são adicionados a uma lista negra, que protege milhões de dispositivos contra futuros ataques.

A nova tecnologia provou ser eficaz contra ataques aleatórios e direcionados. Para que funcione corretamente, a opção RDP Network Level Authentication (NLA) no servidor deve estar ativada.

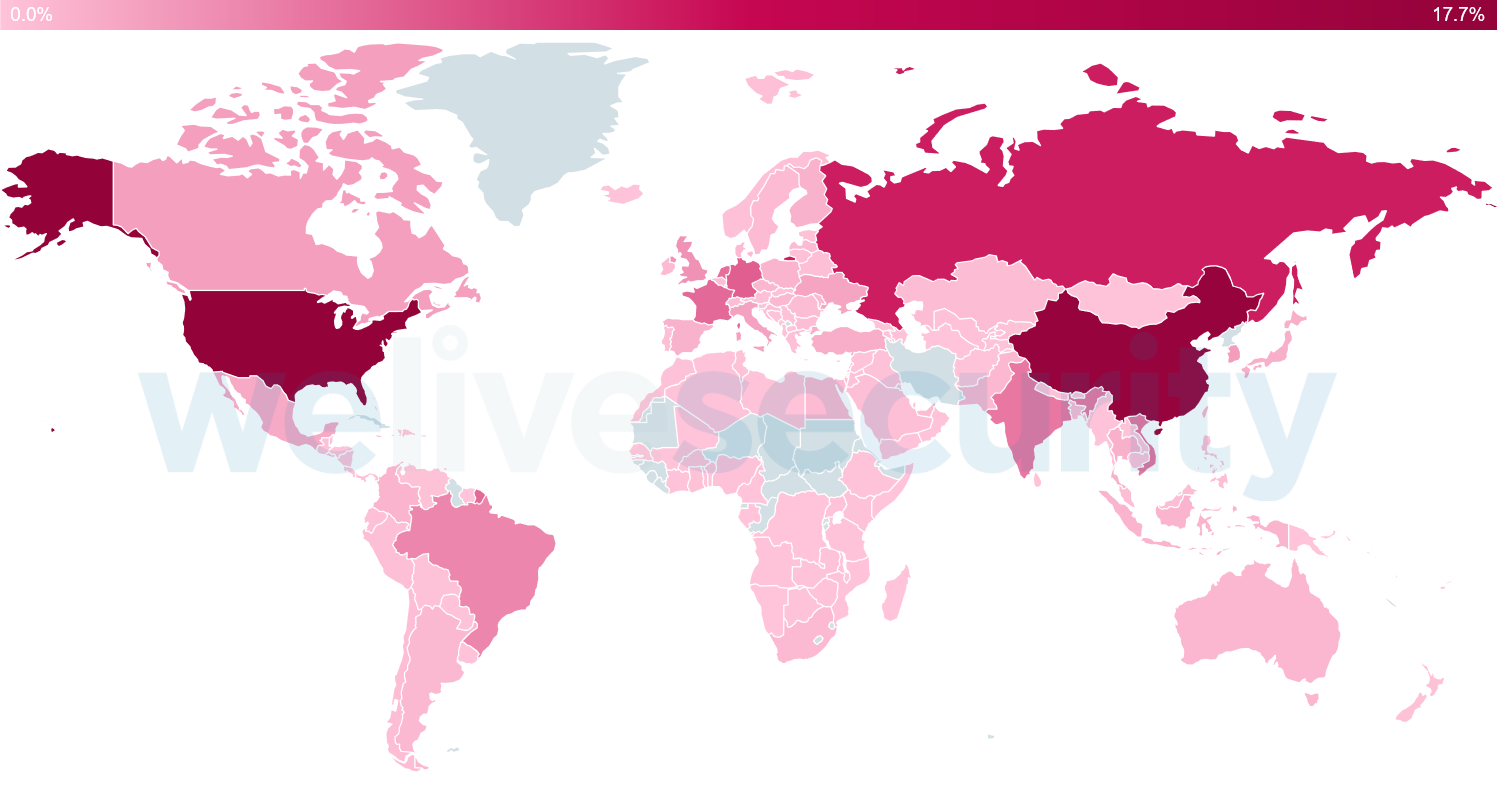

De acordo com a telemetria da ESET, a maioria dos IPs bloqueados de janeiro a maio de 2020 foram detectados nos Estados Unidos, China, Rússia, Alemanha e França (veja a Figura 2).

Figura 2. Países com o maior número de endereços IP bloqueados (entre 1 de janeiro e 31 de maio de 2020).

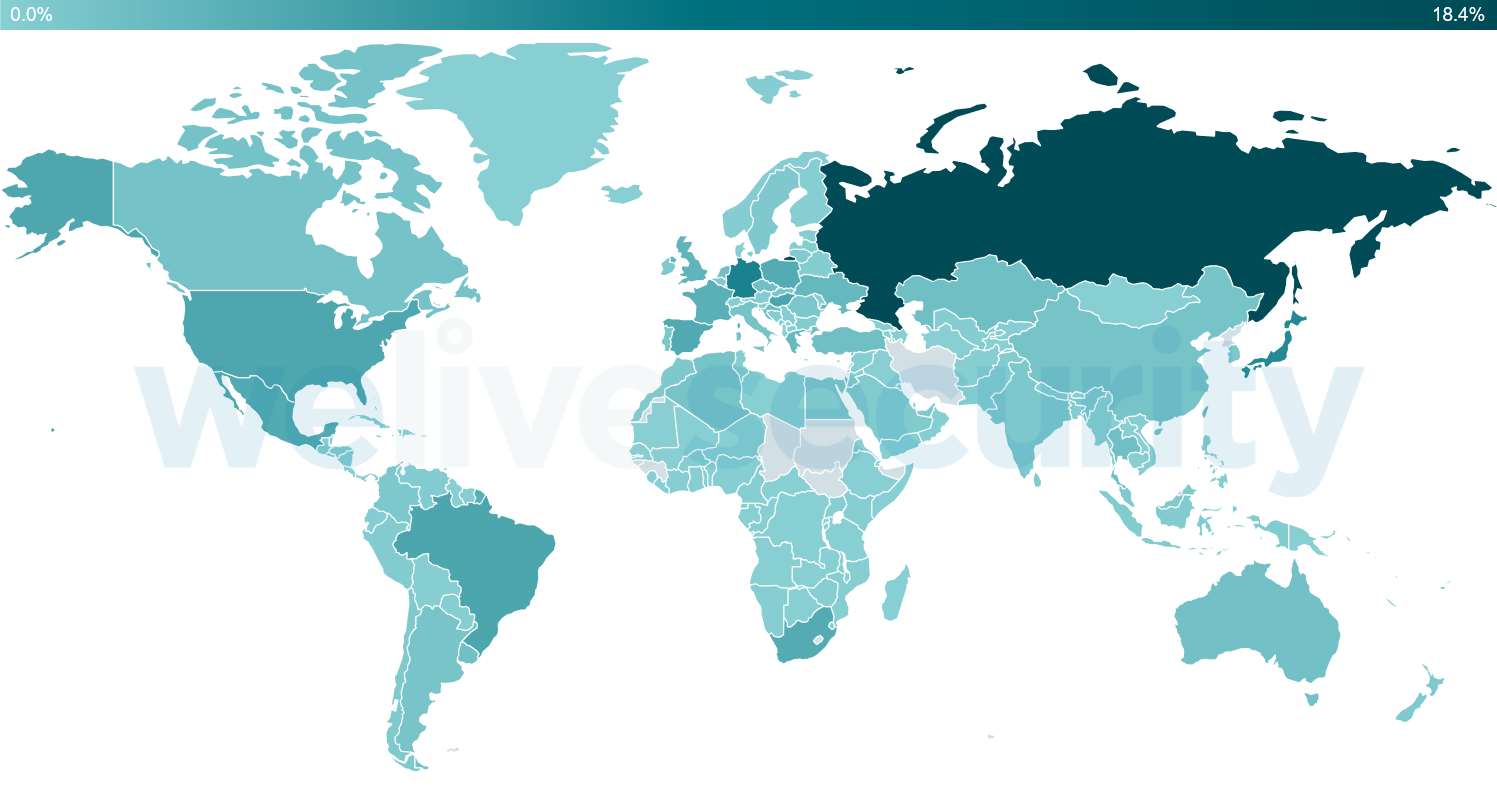

Os países que tiveram a maior porcentagem de endereços IP direcionados foram Rússia, Alemanha, Japão, Brasil e Hungria (veja a Figura 3).

Figura 3. Países no quais se registrou a maioria dos ataques de força bruta de acordo com os dados da telemetria da ESET (entre 1º de janeiro e 31 de maio de 2020).

Como configurar o acesso remoto corretamente

No entanto, mesmo com medidas de proteção como o ESET Brute-Force Attack Protection, as organizações precisam manter seu acesso remoto configurado corretamente:

- Desative os Serviços RDP expostos na Internet. Se isso não for possível, minimize o número de usuários com permissão para se conectar diretamente aos servidores da organização pela Internet.

- Exija senhas fortes e complexas para todas as contas que podem ser conectadas via RDP.

- Use uma camada adicional de autenticação (MFA/2FA).

- Instale um gateway de rede virtual privada (VPN) para intermediar todas as conexões RDP de fora da rede local.

- No firewall de perímetro, não permita conexões externas a máquinas locais na porta 3389 (TCP/UDP) ou qualquer outra porta RDP.

- Proteja seu software de segurança contra possíveis alterações ou desinstalações estabelecendo uma senha para fazer alterações em suas configurações.

- Isole qualquer computador inseguro ou desatualizado que precise ser acessado via Internet usando o RDP e substitua-o o mais rápido possível.

- A maioria dessas práticas recomendadas também se aplica a FTP, SMB, SSH, SQL, TeamViewer, VNC e outros serviços.

Ransomware, mineradores de criptomoedas e backdoors

A criptografia de dados e a extorsão subsequente não são de forma alguma o único cenário que pode ocorrer em um ataque via RDP. Normalmente, os atacantes tentam instalar malware de mineração de criptomoedas ou criar um backdoor, que pode ser usado caso o acesso não autorizado ao RDP seja identificado e fechado.

Outros cenários comuns após um ataque via RDP podem incluir:

- limpeza de arquivos de log, removendo assim as evidências de atividades maliciosas anteriores;

- download e execução de ferramentas e malware no sistema comprometido;

- desativação ou eliminação de backups agendados e shadow copies, também conhecidas como cópias instantâneas;

- exfiltração de dados do servidor.

Os cibercriminosos tentam explorar o RDP há anos. Um número cada vez maior de ataques de RDP nos últimos anos tem sido motivo para vários alertas de segurança publicados por diversas entidades governamentais, como o FBI, o NCSC do Reino Unido e o ACSC da Austrália.

Isso demonstra apenas o quão crucial a segurança do acesso remoto se tornou, potencialmente criando ou prejudicando o futuro de uma empresa. E mesmo que o prejuízo à reputação de uma organização possa ser gerenciado, há perdas financeiras, operações paralisadas e esforços de recuperação dispendiosos que precisam ser contabilizados. Sem falar nos custos adicionais de possíveis multas que podem ser emitidas pelas autoridades sob a legislação de proteção de dados, como GDPR (UE), CCPA (Califórnia) ou NDB (Austrália).

Independentemente de haver uma pandemia, as empresas devem gerenciar os riscos decorrentes do amplo uso do RDP ou outros serviços similares, reforçando suas senhas e adicionando outras camadas de proteção, incluindo autenticação multifatorial e uma solução de segurança contra ataques baseados em RDP e protocolos semelhantes.