Os dados apresentados pela Microsoft na última edição da conferência RCA revelaram que 99,9% das contas roubadas que os pesquisadores monitoram mensalmente não usam a verificação em duas etapas.

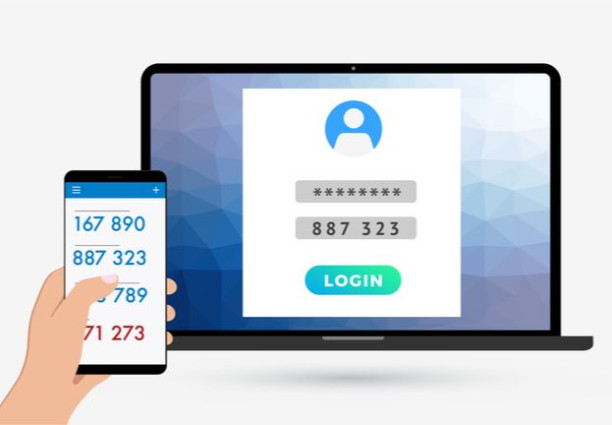

Durante apresentação na RCA, intitulada "Breaking Password Dependencies: Challenges in the Final Mile at Microsoft", Alexander Weinert, Director de Identity da Microsoft, juntamente com Lee Walker, também da Microsoft, explicaram que monitoram 30 bilhões de logins por dia e mais de um bilhão de usuários ativos, entre as quais 0,5% dessas contas são comprometidas mensalmente. Para ser mais específico, esse 0,5% no mês de janeiro de 2020 significou 1,2 milhão de contas roubadas. Desse número, 99,9% não tinham a verificação em duas etapas ativa, o que explica a razão pela qual essas contas foram roubadas, pois se a verificação estivesse ativa, provavelmente isso não teria ocorrido, explicaram os especialistas. Outro fato interessante é que, apesar da eficácia da verificação em duas etapas em janeiro de 2020, apenas 11% dos usuários corporativos a usavam.

Na maioria dos casos, o roubo dessas contas ocorreu por meio de ataques conhecidos como password spraying, em que o atacante escolhe um número limitado de senhas simples e provavelmente bastante usadas para testá-las em combinação com uma longa lista de endereços de e-mail ou nomes de usuário até que alguma corresponda e, assim, consiga acessar uma conta. Além disso, depois que as senhas são adivinhadas, o atacante provavelmente tenta usar a mesma chave em outras contas do usuário, pois infelizmente é comum reutilizar senhas para uso pessoal e profissional.

A segunda estratégia mais usada pelos atacantes para comprometer as contas é conhecida como password replay e consiste no uso de senhas que foram filtradas em um vazamento e depois usadas nos serviços da Microsoft, com base no que destacamos anteriormente: os usuários costumam reutilizar a mesma combinação de nome de usuário e senha em diferentes serviços.

Por outro lado, Walker destacou que 99% dos ataques de password spraying e 97% dos ataques de password replay são direcionados a protocolos de autenticação herdados, como SMTP, IMAP e POP. Isso é explicado pelo fato de que os protocolos de autenticação herdados não suportam a verificação em duas etapas. As empresas que deixam esses protocolos de autenticação herdados ativados para seus sistemas e redes em nuvem estão expostas a ataques e devem desativá-los o mais rápido possível.

No ano passado, um estudo realizado pelo Google chegou a conclusões semelhantes ao catalogar a verificação em duas etapas como a solução mais eficaz para evitar o roubo de contas, pois é uma ferramenta capaz de bloquear 100% dos bots automáticos, 99% dos ataques de phishing massivos e 76% dos ataques direcionados.