O que aconteceu com o ransomware durante o ano passado? O ano de 2019 chegou ao fim e é uma boa hora para fazer uma retrospectiva do que aconteceu com essa ameaça em todo o mundo, especialmente na América Latina. Refletir sobre o que aconteceu pode ser algo bastante útil para entender o ano de 2020 que acaba de começar.

Ao longo de 2019, foram relatados vários ataques de ransomware em todo o mundo, nos quais diferentes vetores foram usados como método de infecção: mensagens SMS, anúncios, backdoors, entre outros.

De acordo com um relatório da Cybersecurity Ventures sobre os prejuízos causados pelo cibercrime, durante os últimos meses de 2016, a cada 40 segundos uma empresa era vítima de um ataque de ransomware (considerando dados globais) e estimam que em 2021 esse número passará a ser de a cada 11 segundos.

Qualquer um poderia pensar que após o surto do WannaCry em 2017, os usuários e as empresas estariam cientes do impacto de uma ameaça como o ransomware. No entanto, parece que os usuários ainda não estão cientes sobre as consequências do ransomware e, principalmente, sobre como evitar essa ameaça.

Essa falta de consciência foi observada, por exemplo, no fato de que, mesmo após o WannaCry, as detecções do EternalBlue (exploit usado para realizar o ataque) atingiram um novo pico, já que a ameaça se aproveitou de dispositivos que não contavam com as últimas atualizações. Além disso, foi possível observar outro fato semelhante ao longo de 2019, quando tivemos conhecimento sobre a existência da vulnerabilidade chamada Bluekeep, pois, apesar dos avisos da Microsoft e de diferentes organizações internacionais (como a NSA), por apresentarem características semelhantes ao WannaCry em quanto às possibilidades de propagação de uma ameaça em caso de exploração, meses depois de publicar o patch de atualização, ainda havia um grande número de dispositivos vulneráveis.

Em países como os Estados Unidos, por exemplo, ataques de ransomware direcionados a agências governamentais e centros hospitalares causaram um grande impacto operacional e financeiro para Estados e entidades governamentais em todo o país. Em cidades como o Texas, por exemplo, pelo menos 22 entidades governamentais foram afetadas por um ataque de ransomware chamado Sodinokibi. Em novembro, foi a vez dos servidores do governo do estado da Louisiana, quando um ataque obrigou a declarar um status de emergência. Entre os afetados estavam o Departamento de Saúde, o Departamento de Transporte e Desenvolvimento e o Escritório de Automóveis e Veículos. Mas foram apenas alguns dos ataques de ransomware que durante 2019 afetaram diferentes cidades dos Estados Unidos, sem esquecer, entre outros, do ciberataque à cidade de Baltimore ou o recente ataque do ransomware Labirinto à cidade de Pensacola, na Flórida.

Os ataques de ransomware também marcaram presença nos países de língua espanhola. Em novembro, por exemplo, além dos ataques de ransomware que afetaram a Cadena Ser e a empresa de consultoria Everis, na Espanha, também ocorreu um ataque do ransomware Ryuk à empresa Prosegur.

No México, a empresa Petróleos Mexicanos, mais conhecida como Pemex, foi vítima do ransomware DoppelPaymer, enquanto na Argentina, o governo da província de San Luis declarou estado de emergência depois de ser vítima de um ataque de ransomware voltado a um data center que comprometeu o banco de dados do sistema de arquivos. As mensagens deixadas pelos cibercriminosos e que foram divulgadas em alguns desses casos evidenciam a direcionalidade dos ataques, uma vez que os criminosos explicam que o valor solicitado para recuperar os arquivos eram fixados de acordo com as características da empresa alvo.

Detecções de ransomware na América Latina

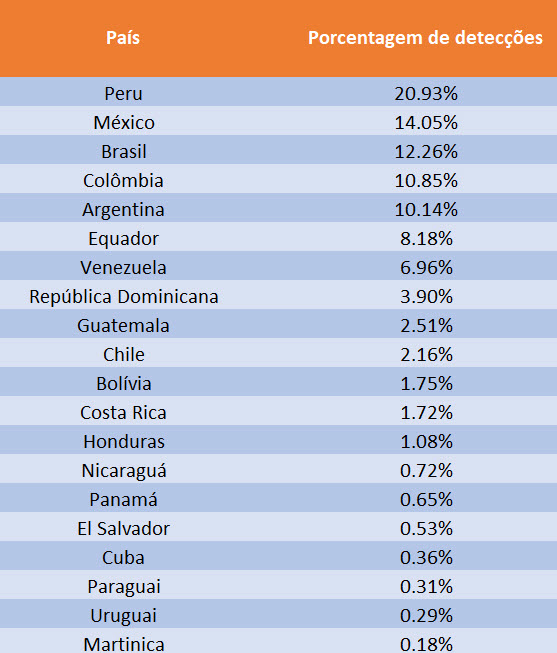

Embora tenha ocorrido uma queda no número de detecções mensais de ransomware na América Latina, em relação a 2018, o Brasil cresceu 1,26%, passando de 11% (2018) para 12,26% (2019) na média anual.

Imagem 1. Número de detecções de ransomware na América Latina.

Analisando a América Latina, a lista de países com o maior número de detecções de ransomware durante o último ano foi liderada pelo Peru, com pouco mais de 20% do total de detecções, seguida pelo México e depois pelo Brasil. Confira a lista completa:

Imagem 2. Porcentagem de detecções de ransomware durante 2019 na América Latina.

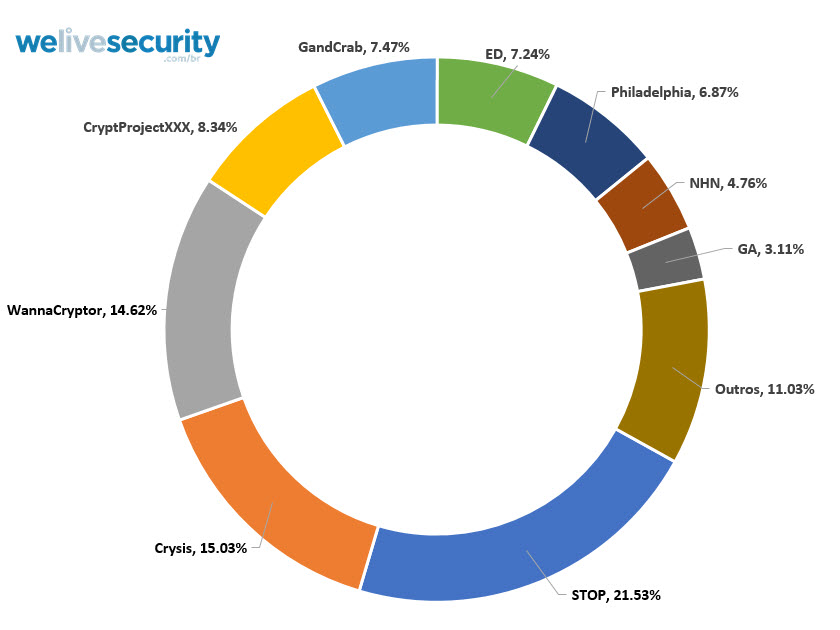

Quanto às famílias de ransomware que mais afetaram o Peru, a lista é liderada pelo ransomware STOP com quase 22% das detecções, seguido pelo Crysis (muito ativo na Colômbia em 2018) e pelo WannaCryptor.

Imagem 3. Famílias de ransomware com o maior número de detecções no Peru em 2019.

É interessante observar que o GandCrab está em 5º lugar, já que os desenvolvedores deste ransomware decidiram, em meados de 2019, interromper a propagação da ameaça e, em seguida, o FBI publicou as chaves mestras para descriptografia.

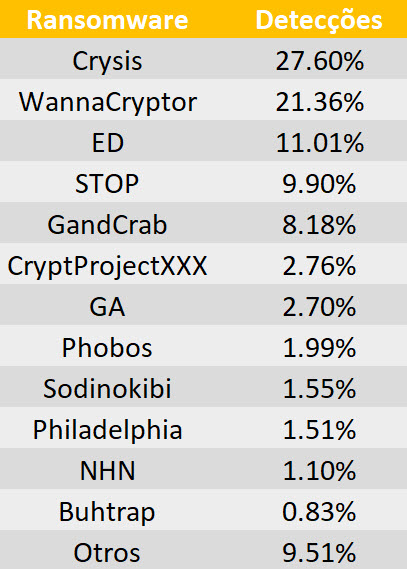

Se analisarmos as detecções na América Latina (também encontramos o GandCrab em 5º lugar), o pódio é liderado por diferentes variantes da família Crysis, com um pouco mais de 27%, seguidas pelo WannaCryptor e ED.

Imagem 4. Famílias de ransomware com o maior número de detecções na América Latina durante 2019.

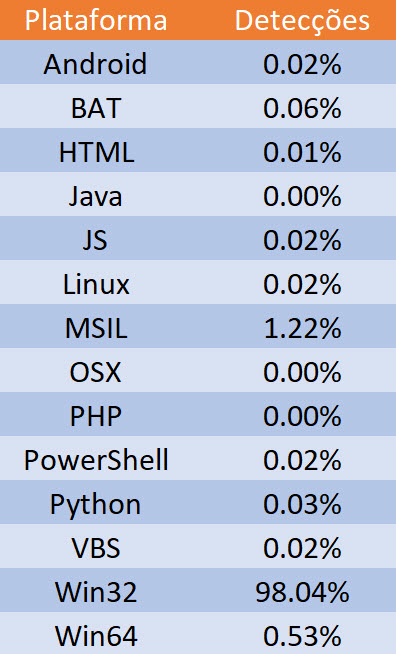

Quanto aos sistemas operacionais, o Windows é o mais afetado (já que existem várias famílias que podem infectar computadores multiplataforma) e conta com 99% das variantes.

Imagem 5. Detecções de ransomware por plataforma para o ano de 2019.

Resumindo, os casos de ataques de ransomware mencionados neste artigo são apenas uma amostra de muitos outros ataques que foram relatados em 2019. Como vimos, é uma ameaça muito atual em toda a América Latina e também em todo o mundo, o que demonstra a importância de ter computadores protegidos com uma solução de segurança em camadas, tanto para os dispositivos de mesa quanto para dispositivos móveis. Além disso, lembre-se da importância de instalar atualizações de segurança para cada uma das tecnologias e dispositivos usados no seu trabalho ou em casa.

Para as empresas, recomendamos a leitura do documento “Ransomware: an Enterprise perspective”, no qual o pesquisador da ESET, Stephen Cobb explica por que o ransomware continua sendo uma ameaça perigosa e o que as empresas devem fazer para reduzir a exposição e os prejuízos causados por essa ameaça.

É importante lembrar a importância da capacitação dentro das empresas, pois qualquer dispositivo conectado à sua infraestrutura pode ser um vetor de entrada para códigos maliciosos. Além disso, é importante destacar que com os novos algoritmos de criptografia assimétrica, torna-se praticamente impossível recuperar os arquivos sequestrados. Por isso, é fundamental contar com mecanismos de backup em qualquer empresa ou residência.

Leia também: