Uma nova campanha de phishing circula entre os usuários brasileiros e atua de forma diferente da maioria dos casos que temos conhecimento. Desta vez, além de se proveitar de recursos tecnológicos avançados, os cibercriminosos utilizam principalmente a falta de atenção de suas vítimas, considerando que essa ameaça consegue permanecer invisível diante das ferramentas de proteção.

Para que você possa entender como essa Campanha funciona, explicaremos como um Phishing normalmente é usado, daremos detalhes sobre esta nova Campanha e destacaremos algumas dicas que auxiliarão a sua segurança em ambientes corporativos e residências.

O que é um phishing e em que essa campanha se diferencia?

O Phishing é uma das ramificações da Engenharia Social usada por cibercriminosos para enviar e-mails que se passam por alguma empresa e oferecem descontos falsos, promoções, produtos e serviços, entre outras coisas. Normalmente, o objetivo é fazer com que as vítimas sigam os passos sugeridos pelo cibercriminoso por trás da campanha.

Esses passos geralmente conduzem a vítima a baixar um arquivo que contamina o seu sistema, fazendo com que seja possível realizar uma série de ataques como o roubo de informações, transformação do equipamento em um zumbi pertencente a uma botnet, mineração de criptomoedas, ransomware, e executa muitos outros tipos de ameaça que visam gerar algum tipo de retorno financeiro para o atacante.

Para as vítimas que estão protegidas por soluções de segurança como endpoint protections, next generation antivírus, soluções de proteção que possuam capacidades mais elevadas do que apenas detectar ameaças baseadas em assinatura, mesmo que elas cliquem inadvertidamente no Phishing, as soluções de segurança irão protegê-la e impedirão que o ataque continue. Tudo isso ocorre por que o arquivo que o cibercriminoso tenta passar às vítimas tem características que permitem sua identificação. No entanto, o mesmo não acontece na campanha que iremos destacar no post de hoje - e é exatamente isso que torna essa ameaça tão diferente das outras.

Phishing focado em Engenharia Social

Como explicamos em uma publicação anterior, a Engenharia Social se aproveita diretamente das pessoas e da forma como elas interagem. E os criminosos se utilizam dessa técnica para fazer com que um ataque seja indetectável por qualquer solução de proteção. Está se perguntando como é possível? Simples, não utilizando nenhum tipo de código malicioso.

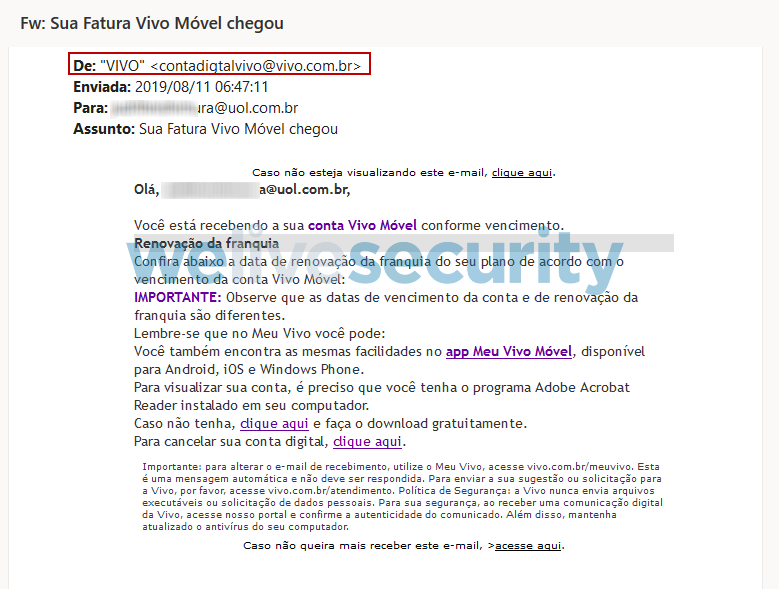

Nesta campanha que recebemos, os cibercriminosos se passam pela empresa provedora de serviços telefônicos e banda larga Vivo. Um e-mail foi composto para fazer com que as vítimas acreditassem que precisavam pagar uma fatura referente a renovação da franquia. Nos dizeres do e-mail, os criminosos mencionam que a data de vencimento da conta e da renovação da franquia serão realmente diferentes, fazendo com que as vítimas não questionem uma eventual discrepância entre a data de vencimento da sua fatura mensal do golpe proposto pelos criminosos, conforme imagem abaixo.

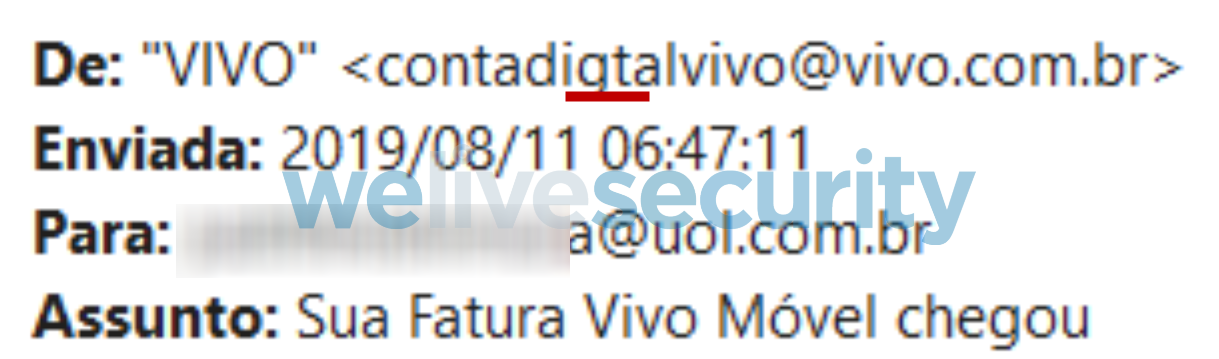

Particularmente este Phishing está muito verossímil, diferente da maioria, o golpe está bem escrito e contem trechos e links de localidades reais da Vivo, para se assemelhar ainda mais a um e-mail verdadeiro. No entanto, ainda assim, a mensagem possui erros que podem servir como um sinal de alerta para os usuários. O primeiro deles é o erro de grafia no campo “De:”, conforme exibido abaixo.

Os cibercriminosos modificaram o e-mail para que pudesse se passar por uma mensagem real da empresa Vivo. No entanto, eles não se atentaram a ausência de uma letra na hora de escrever o e-mail que estava sendo forjando. De qualquer forma, vamos assumir que eles não tivessem errado a grafia, como seria possível identificar que se tratava de um e-mail falso?

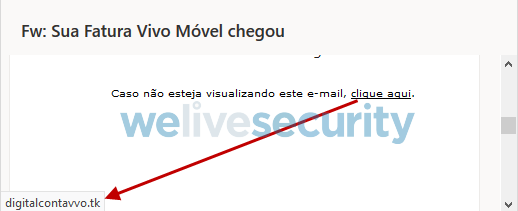

Normalmente as Campanhas de Phishing possuem links no corpo do e-mail que apontam para localidades não condizentes com as empresas que eles tentam simular. Neste caso, os links internos deveriam ser todos da Vivo, mas um deles pertence a um domínio completamente diferente.

Tanto o campo “De” quando os eventuais links do corpo do e-mail são úteis para a identificação de e-mails falsos.

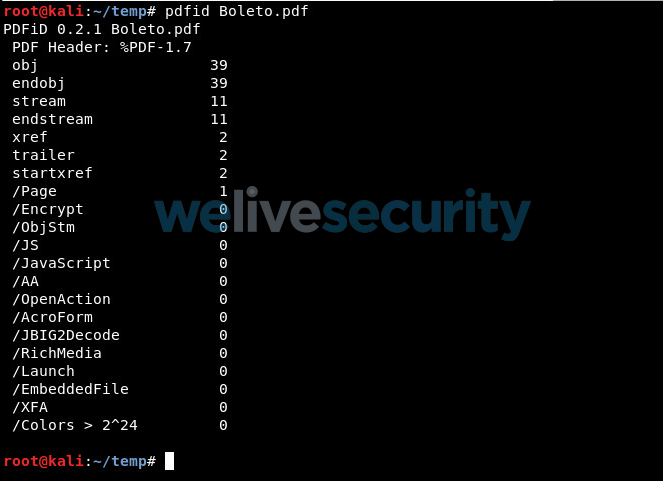

Agora que analisamos o Phishing em seu recebimento, vamos verificar as informações sobre o arquivo que os criminosos querem que baixemos:

Análise do arquivo

Por se tratar de um arquivo de texto em formato PDF, a primeira análise que fizemos foi a identificação de todo o conteúdo legível dentro do arquivo.

Extraindo todo esse conteúdo não identificamos nada de malicioso à primeira vista.

Existem algumas formas de ocultação de conteúdo que podem dificultar uma primeira leitura do arquivo, analisamos a estrutura interna das seções do PDF a fim de identificar se alguma delas apareceria neste documento.

Mostraremos abaixo as seções que costumam ter conteúdos maliciosos:

- /OpenAction and /AA - seção onde é armazenado o conteúdo que será executado automaticamente quando o PDF for aberto.

- /JavaScript and /JS - contém commandos Javascript.

- /Launch - pode executar um programa ou abrir um documento.

- /URI - acessa uma página.

- /SubmitForm and /GoToR - pode enviar dados à uma URL.

- /ObjStm - pode ocultar quaisquer tipos de objetos dentro de uma Object Stream.

Como podemos observar, segundo a extração de informações da imagem acima, nenhuma das seções está populada, não havendo nenhum indício de conteúdo malicioso no documento até então.

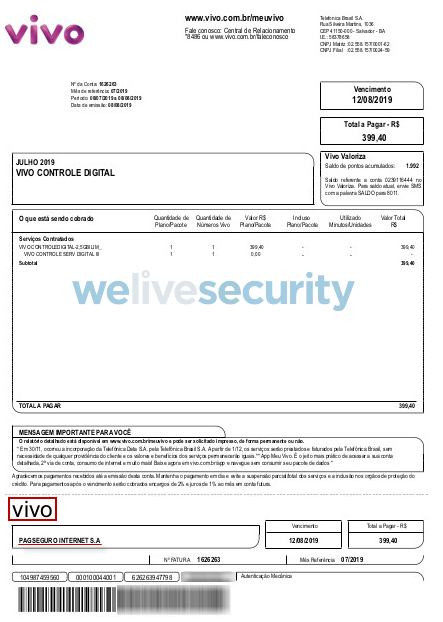

Ao abrir efetivamente o arquivo, como o próprio nome sugere, vemos que se trata de uma fatura com vencimento para o mês 08/2019. Sua estrutura interna se assemelha bastante a uma fatura real emitida pela Vivo, exceto pela ausência de identidade visual da marca destacado no retângulo, e os dizeres destacados em sublinhado que deveriam indicar o nome do titular da fatura, mas indicam PAGSEGURO INTERNET S.A.

Por isso, esta ameaça não é detectável por nenhum sistema de segurança. Os golpistas se aproveitam apenas da falta de atenção de suas vítimas para obter lucro sem a necessidade de utilização de uma linha de código malicioso.

Como se proteger?

Agora talvez você esteja se perguntando, “como é possível se proteger de uma ameaça que não é identificada por sistemas de proteção por padrão?”.

A resposta é simples: através da conscientização.

Este não é o primeiro tipo de golpe que visa atacar as vítimas sem utilizar códigos maliciosos, e com certeza não será o último. Por isso a importância de que cada pessoa com acesso a meios digitais saiba que cada click deve ser feito com cautela, que não se deve acreditar em qualquer informação apresentada e que ela mesma é uma importante barreira de defesa contra ataques realizados por cibercriminosos.

- Tenha soluções de segurança protegendo todos os dispositivos. Mesmo que esta ameaça não possua códigos maliciosos, nossos sistemas de detecção mostraram que mais de 100 Milhões de novos malwares surgiram em 2018, por isso, é essencial se precaver contra eles sempre da melhor forma possível.

- Mantenha sempre o sistema operacional e todos os softwares atualizados e com as correções de segurança instaladas.

- Desabilite ou desinstale todos os serviços e aplicativos que não estiverem em uso e tenha sempre muito cuidado ao instalá-los em quaisquer equipamentos.