Sem dúvida, a privacidade e o cuidado com os dados pessoais são, ou deveriam ser, um dos aspectos mais importantes para qualquer usuário ao usar qualquer meio digital - especialmente para crianças e/ou adolescentes, que devem ter a conscientização e educação necessárias para fazer um uso seguro da tecnologia. Portanto, neste post, analisamos quais dados dos usuários são coletados por um dos navegadores mais populares, como o Google Chrome, que tipo de proteção oferece a navegação anônima e por que o Tor é uma das melhores opções para proteger sua privacidade na Internet.

Google Chrome: o navegador mais usado

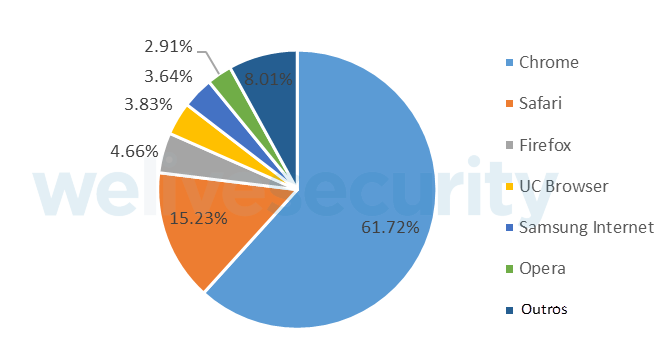

Atualmente, existem diferentes alternativas para navegar na Internet e interagir com diversos sites. Neste sentido, o navegador mais usado mundialmente é o Google Chrome, que tem uma participação de mercado de quase 62% - mas isso não significa que seja a melhor alternativa na hora de pensar na privacidade do usuário.

Uso de navegadores em todo o mundo (janeiro de 2019).

Na verdade, basta revisar a ferramenta My Activty do Google para verificar como o mecanismo de pesquisa armazena cronologicamente as informações das diferentes atividades que realizamos, como as pesquisas ou sites que foram visitados, inclusive em produtos externos ao mecanismo de busca, como o YouTube ou em qualquer dispositivo Android associado a uma conta do Google.

Esses dados, de acordo com o Google, são salvos para oferecer uma experiência mais personalizada ao usuário e, por exemplo, se o perfil do usuário é semelhante ao de um programador e busca por "Python", o Google mostrará resultados sobre programação e não sobre serpentes. O mesmo vale para pesquisas e vídeos visualizados no YouTube, embora eles também sejam usados para mostrar recomendações personalizadas.

A opção de navegação anônima no Google Chrome

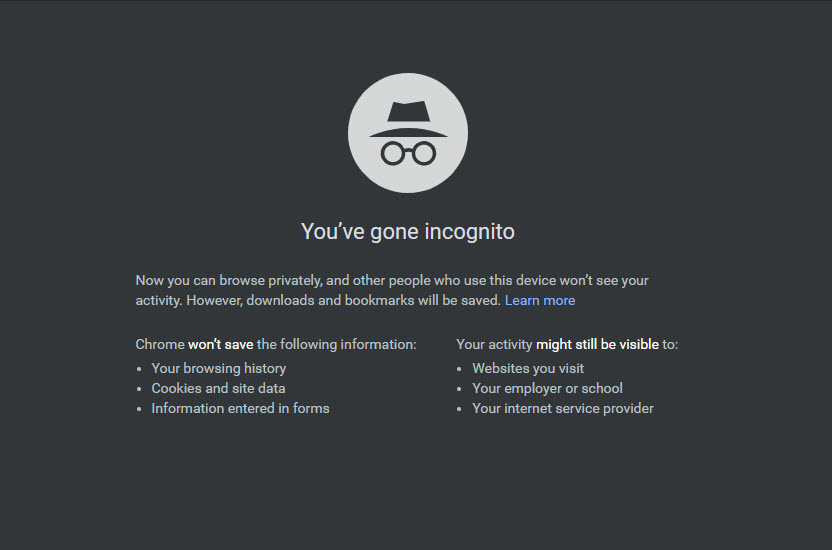

Portanto, quando começamos a pensar em privacidade, a primeira opção pode ser navegar no modo anônimo, já que o mesmo navegador informa ao usuário que não guarda certo tipo de informação pessoal ou de navegação.

Modo de navegação anônimo no Google Chrome.

Mas como você pode ver no mesmo aviso, esta informação pode ser visível ou registrada pela empresa ou local de onde estamos navegando, seja um cybercafe, rede doméstica ou rede corporativa, já que a informação pode ser monitorada e registrada por qualquer administrador de sistemas, servidor proxy ou ferramentas de controle dos pais em uma rede.

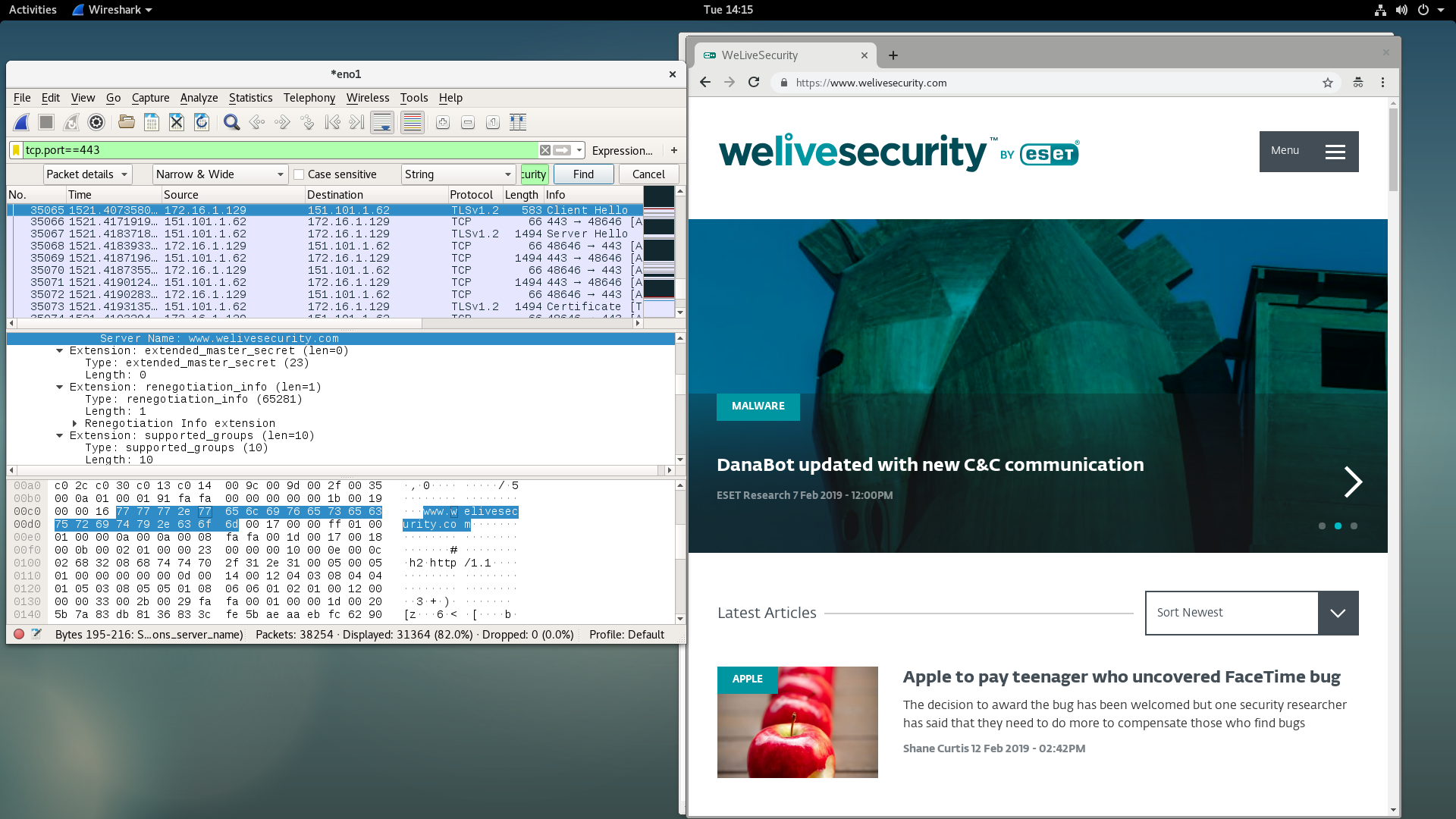

Fazendo uma análise ainda mais profunda do tráfego que é enviado navegando com a janela anônima, utilizando a ferramenta Wireshark, é possível verificar se os pacotes manipulam cabeçalhos em texto simples, onde é possível verificar, por exemplo, o histórico de visitas de um usuário nessa máquina. Como podemos ver na imagem abaixo, com uma simples busca do pacote contendo CLIENT HELLO encontramos em seu detalhamento o site visitado (neste caso o site www.welivesecurity.com).

Então, vale a pena perguntar quais são as alternativas que os usuários têm para tentar proteger sua privacidade e dados de navegação. Diante dessa realidade e necessidade, existem navegadores desenvolvidos para a proteção de dados e privacidade do que é transferido através dele, como é o caso do navegador TOR.

TOR: uma das melhores opções para proteger sua privacidade na Internet

Embora as pessoas geralmente associem esse navegador com as atividades ilícitas, por ser a ferramenta mais conhecida para navegar na dark web (com tudo o que isso implica), o Tor é amplamente utilizado no mundo da investigação jornalística e científica, já que permite o anonimato ao não deixar rastros na rede do usuário ou no servidor que está visitando.

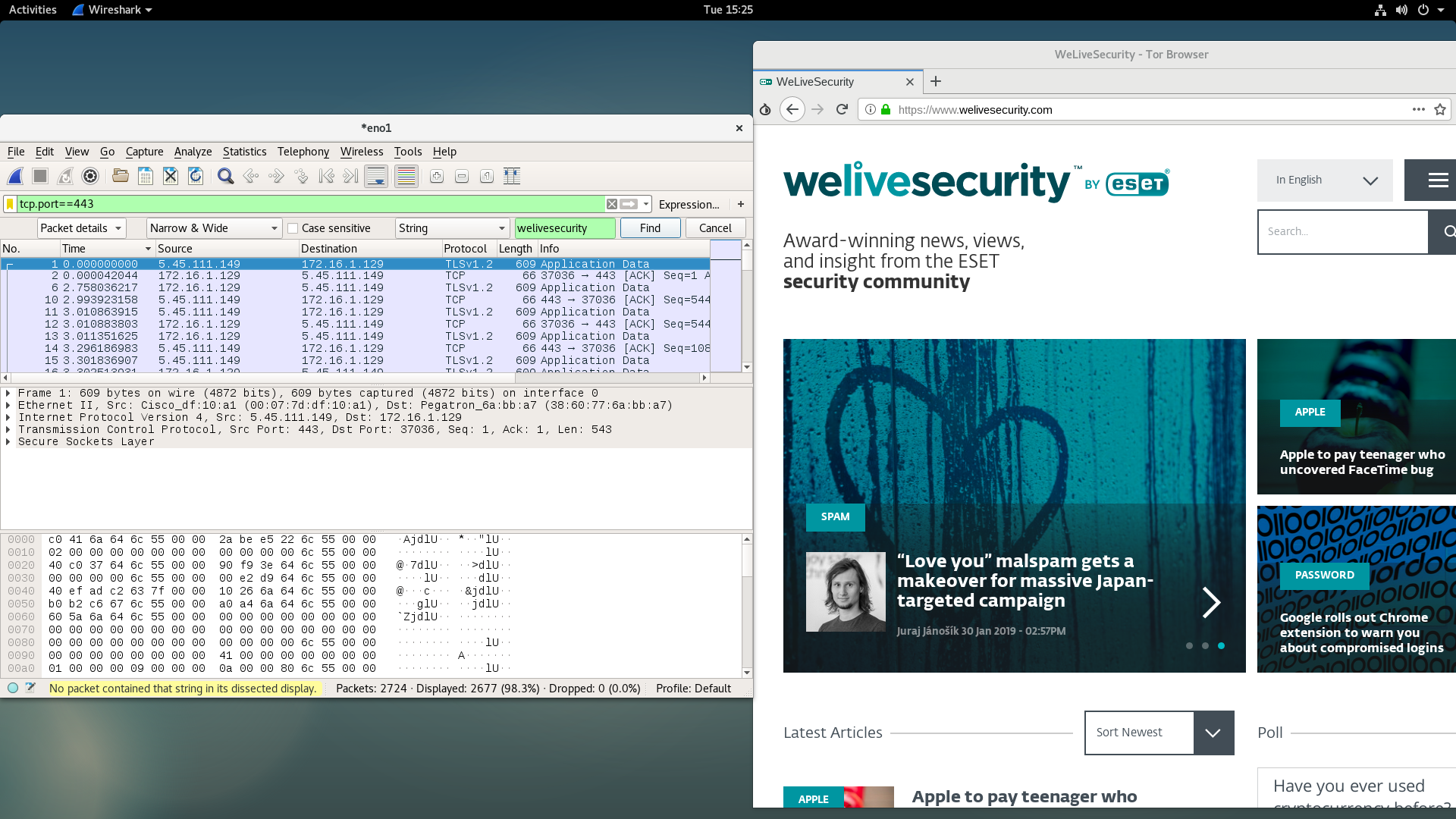

Ao escolher este tipo de ferramenta como o principal navegador para cuidar da sua privacidade, esta ideia em torno do TOR fará, sem dúvida, com que a tarefa de educar o usuário seja ainda mais importante. Repetindo a mesma navegação anterior, vemos que nossa análise de tráfego de rede não produz nenhum dado útil, seja procurando a cadeia welivesecurity ou procurando o comando CLIENT HELLO, que também não o envia de forma aberta como podemos ver na imagem a seguir.

Os testes mostram que a informação que é transferida através do navegador TOR viaja completamente criptografada, tornando o rastreamento mais complexo, mesmo que o tráfego da rede esteja sendo monitorado.

Como o Tor funciona

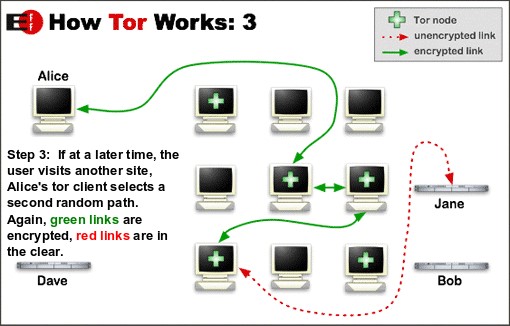

Tor é uma rede que implementa uma técnica chamada Onion Routing, referindo-se às camadas de uma cebola, originalmente projetada para proteger as comunicações da Marinha dos Estados Unidos, mudando completamente a maneira tradicional de routing (onde uma máquina está diretamente conectada ao servidor buscado) por um sistema distribuído que garante o anonimato e a privacidade dos dados.

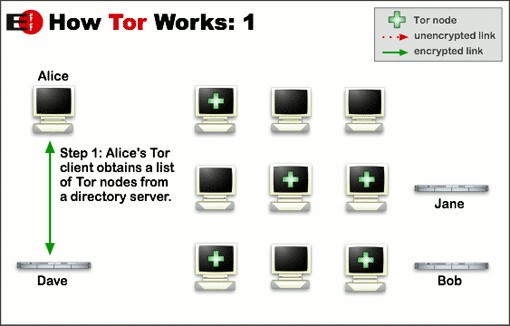

Olhando mais graficamente (as imagens foram tiradas do site oficial do projeto Tor), o computador do cliente pede a um servidor de endereços TOR uma lista de pontos.

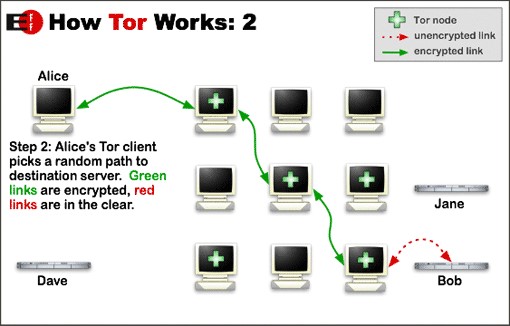

A partir daí, um caminho aleatório é escolhido para acessar a página web que foi pesquisada.

Caso outra página web seja acessada, o caminho será novamente aleatório, mantendo assim a privacidade da máquina de origem que acessa as informações. Deve-se observar que as informações são mantidas anônimas, a menos que o usuário acesse um serviço em que as credenciais de acesso sejam solicitadas (por exemplo, Gmail ou Facebook) e as insira. Neste caso, a informação também viajou por caminhos aleatórios, mas o usuário inseriu seus dados em um portal.

Para que tipo de usuário o Tor está direcionado?

O Tor é projetado para todos os tipos de usuários, principalmente para aqueles que buscam cuidar mais da privacidade, não apenas para não revelar informações pessoais, mas que também podem precisar pesquisar assuntos que solicitam certa privacidade.

Analisando alguns comentários do blog oficial, é possível encontrar mensagens que apreciam essa tecnologia ao acessar sites de bate-papo para ajudar vítimas de crimes delicados ou para encontrar informações sobre certas doenças, pais que procuram informações sobre as atividades de seus filhos. Essa tecnologia também nos permite superar os obstáculos de governos quando determinados países escolhem bloquear o conteúdo da rede.

Possíveis riscos associados ao uso do Tor

O outro lado deste método de proteção pessoal é que também pode ser usado para burlar as proteções instaladas na rede, desde que não estejam configuradas corretamente. Por exemplo, no campo empresarial, além de ter apenas um Firewall, também é importante ter um controle de aplicativos. As medidas de proteção não devem competir com a garantia de privacidade, pelo contrário, devem se complementar mutuamente - e, de fato, as políticas de privacidade no local de trabalho devem ser o ponto de partida para os usuários cuidem de suas informações em um nível pessoal.

Além disso, o mais importante quando se trata de usuários finais é a capacitação e a conscientização, já que é a forma pela qual eles podem aprender a aproveitar todas as vantagens oferecidas pela tecnologia com segurança.