Em julho de 2018, descobrimos que o backdoor do Plead foi assinado digitalmente por um certificado de assinatura de código associado à D-Link Corporation. Recentemente, detectamos uma nova atividade relacionada ao mesmo malware e uma possível conexão com o software legítimo desenvolvido pela ASUS Cloud Corporation.

O malware Plead é um backdoor que, de acordo com a Trend Micro, é usado em ataques direcionados pelo BlackTech, um grupo que se concentra principalmente em tarefas de espionagem na Ásia.

A nova atividade descrita neste artigo foi detectada pela ESET em Taiwan, onde o malware Plead foi implantado na maioria das vezes.

O que aconteceu?

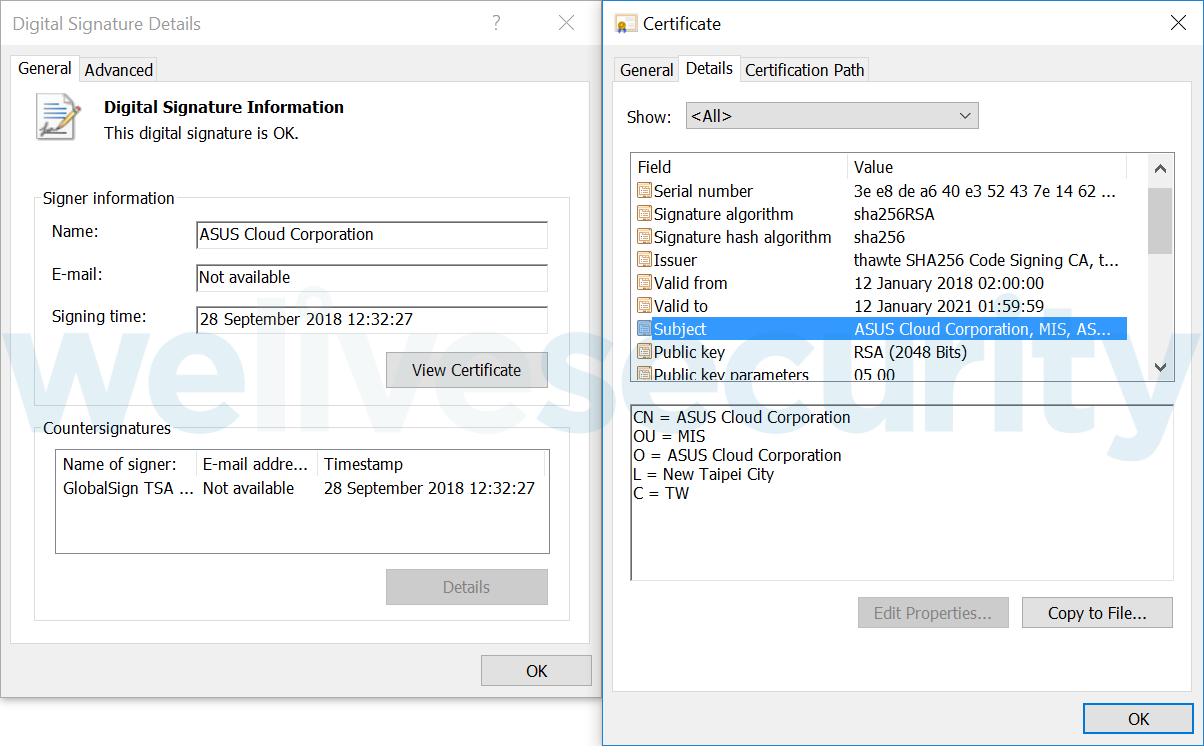

No final de abril de 2019, os pesquisadores da ESET observaram no sistema de telemetria várias tentativas de implantar o malware Plead, mas de uma maneira pouco usual, já que o backdoor foi criado e executado por um processo legítimo chamado AsusWSPanel.exe. Este processo pertence ao cliente do Windows para um serviço de armazenamento em nuvem chamado ASUS WebStorage. Como você pode ver na Figura 1, o arquivo executável é assinado digitalmente pela ASUS Cloud Corporation.

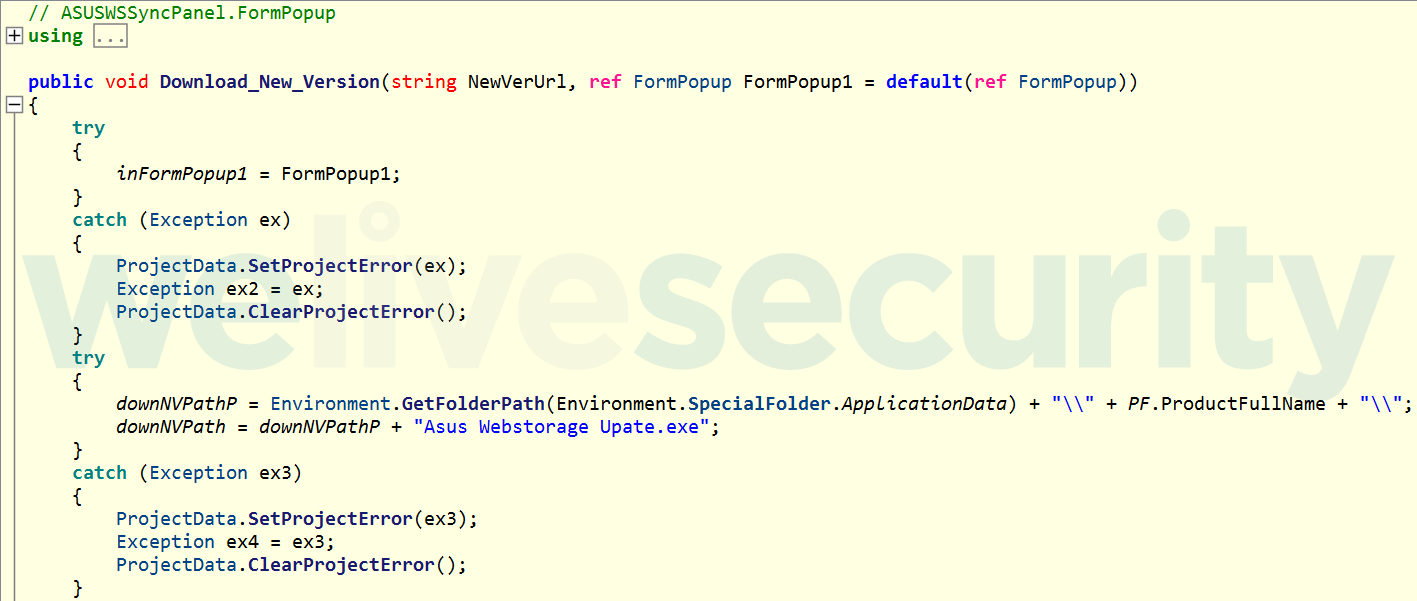

Todas as amostras do Plead apresentam o seguinte nome de arquivo: Asus Webstorage Upate.exe [sic]. Nossa pesquisa confirmou que o módulo AsusWSPanel.exe do ASUS WebStorage pode criar arquivos com esse nome durante o processo de atualização do software, como pode ser visto na Figura 2.

Há várias explicações possíveis para tentar entender por que um software legítimo pode criar e executar o malware Plead.

Cenário 1 - Ataques à cadeia de suprimentos

Uma cadeia de suprimentos oferece oportunidades ilimitadas aos atacantes para comprometer silenciosamente um grande número de alvos ao mesmo tempo: essa é a razão pela qual o número de ataques à cadeia de suprimentos está aumentando. Nos últimos anos, os pesquisadores da ESET analisaram casos como os do M.E.Doc, o Elmedia Player, o VestaCP, o Statcounter e a indústria de videogames.

Para os pesquisadores de malware, nem sempre é fácil detectar e confirmar um ataque específico à cadeia de suprimentos, pois muitas vezes não há elementos suficientes que sirvam como evidência para provar o ataque.

Quando pensamos na possibilidade de um ataque à cadeia de suprimentos ao ASUS WebStorage, devemos ter em conta os seguintes pontos:

- Os binários legítimos do ASUS WebStorage foram enviados através do mesmo mecanismo de atualização.

- Atualmente, não temos conhecimento de que os servidores do ASUS WebStorage sejam usados como servidores C&C ou que tenham servido binários maliciosos.

- Os atacantes usaram malware que opera de forma independente, em vez de incorporar a funcionalidade maliciosa dentro de um software legítimo.

Portanto, consideramos a hipótese de um possível ataque à cadeia de suprimentos menos provável - embora a realidade indique que não podemos descartá-la completamente.

Cenário 2 – Ataque Man in the Middle

O software ASUS WebStorage é vulnerável a um Ataque de Man in the Middle. Ou seja, a atualização de software é solicitada e transferida usando HTTP. Quando uma atualização é baixada e está pronta para ser executada, o software não valida sua autenticidade antes de executá-la. Portanto, se o processo de atualização for interceptado por atacantes, eles poderão acionar uma atualização maliciosa.

Os pesquisadores da ESET estão familiarizados com os casos em que o malware é introduzido por um ataque Man in the Middle usando ISP, assim como, por exemplo, os casos do FinFisher, StrongPity2 e do mosquito do Turla.

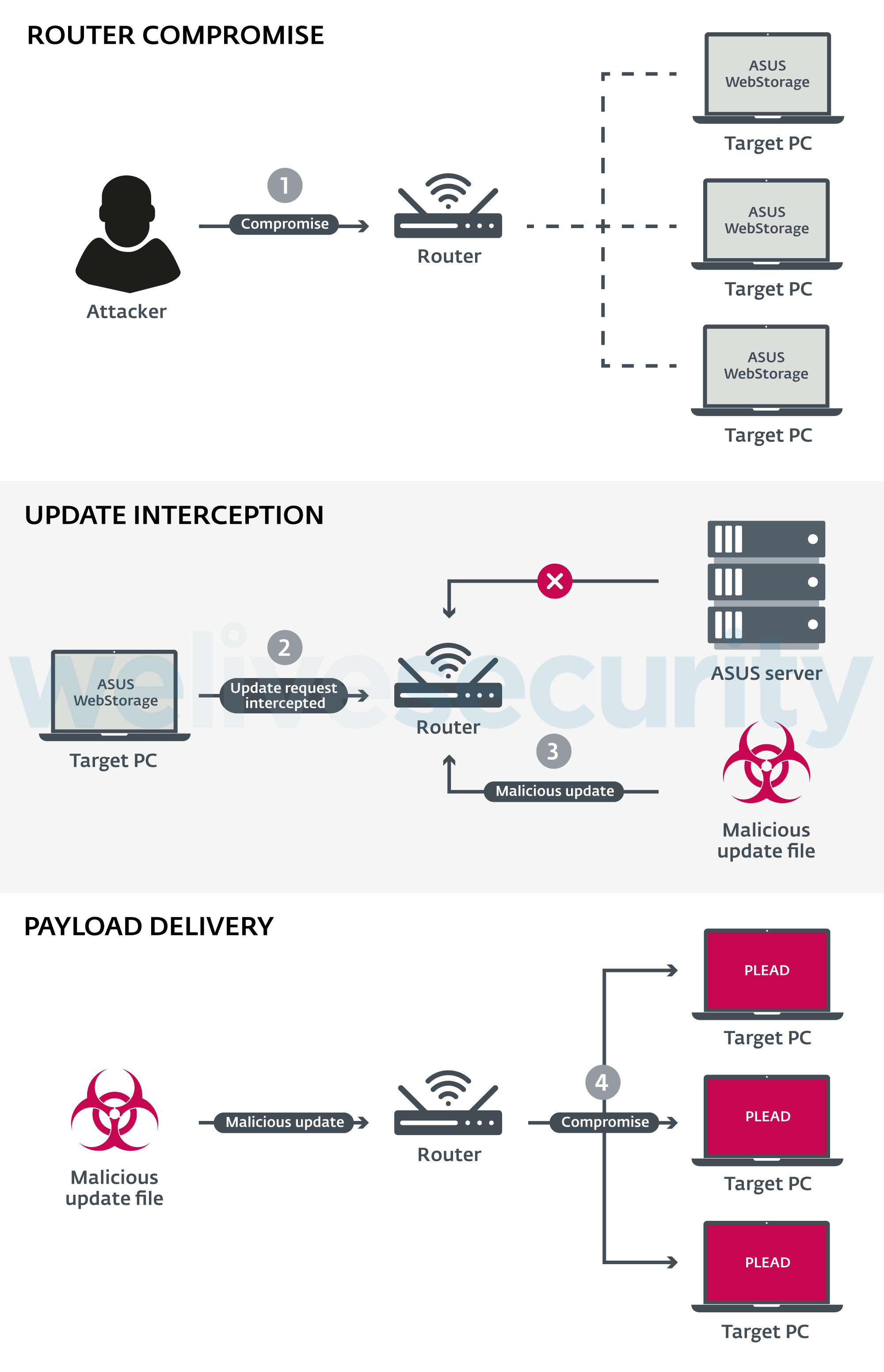

De acordo com uma investigação da Trend Micro, os atacantes por trás do malware Plead estão comprometendo os roteadores vulneráveis e até os utilizam como servidores C&C para o malware.

Nossa pesquisa revelou que a maioria das organizações afetadas possui roteadores desenvolvidos pelo mesmo fabricante. Além disso, os painéis de administração desses roteadores são acessíveis pela Internet. Portanto, acreditamos que um ataque Man in the Middle através de roteadores é o cenário que se apresenta como o mais provável.

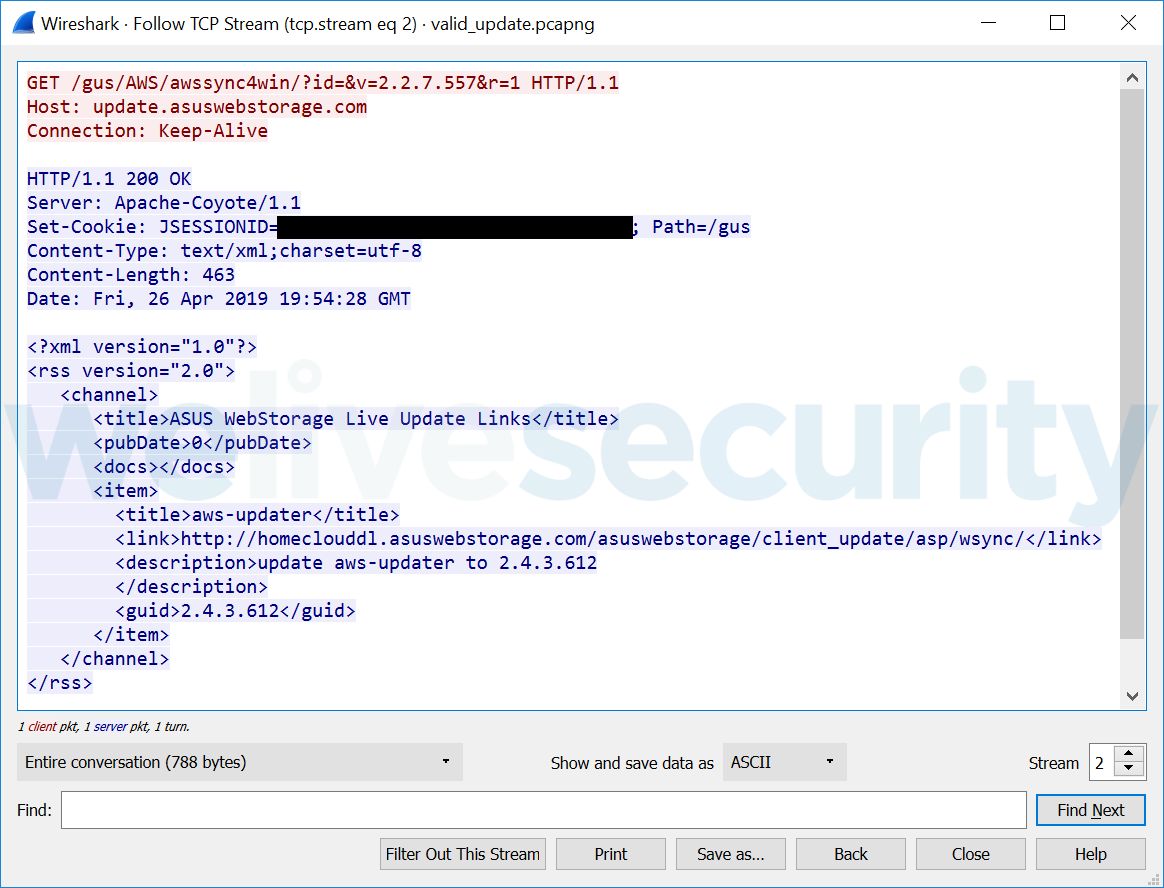

Como mencionado acima, o software ASUS WebStorage solicita uma atualização usando HTTP. Especificamente, ele envia uma solicitação para o servidor update.asuswebstorage.com, que envia uma resposta no formato XML. Os elementos mais importantes na resposta em XML são o guid e o link. O elemento guid contém a versão atual disponível, enquanto o elemento link contém a URL de download usada pela atualização. O processo de atualização é simples: o software verifica se a versão instalada é anterior à versão mais recente. Em caso afirmativo, solicita um binário usando a URL fornecida, como você pode ver na Figura 3.

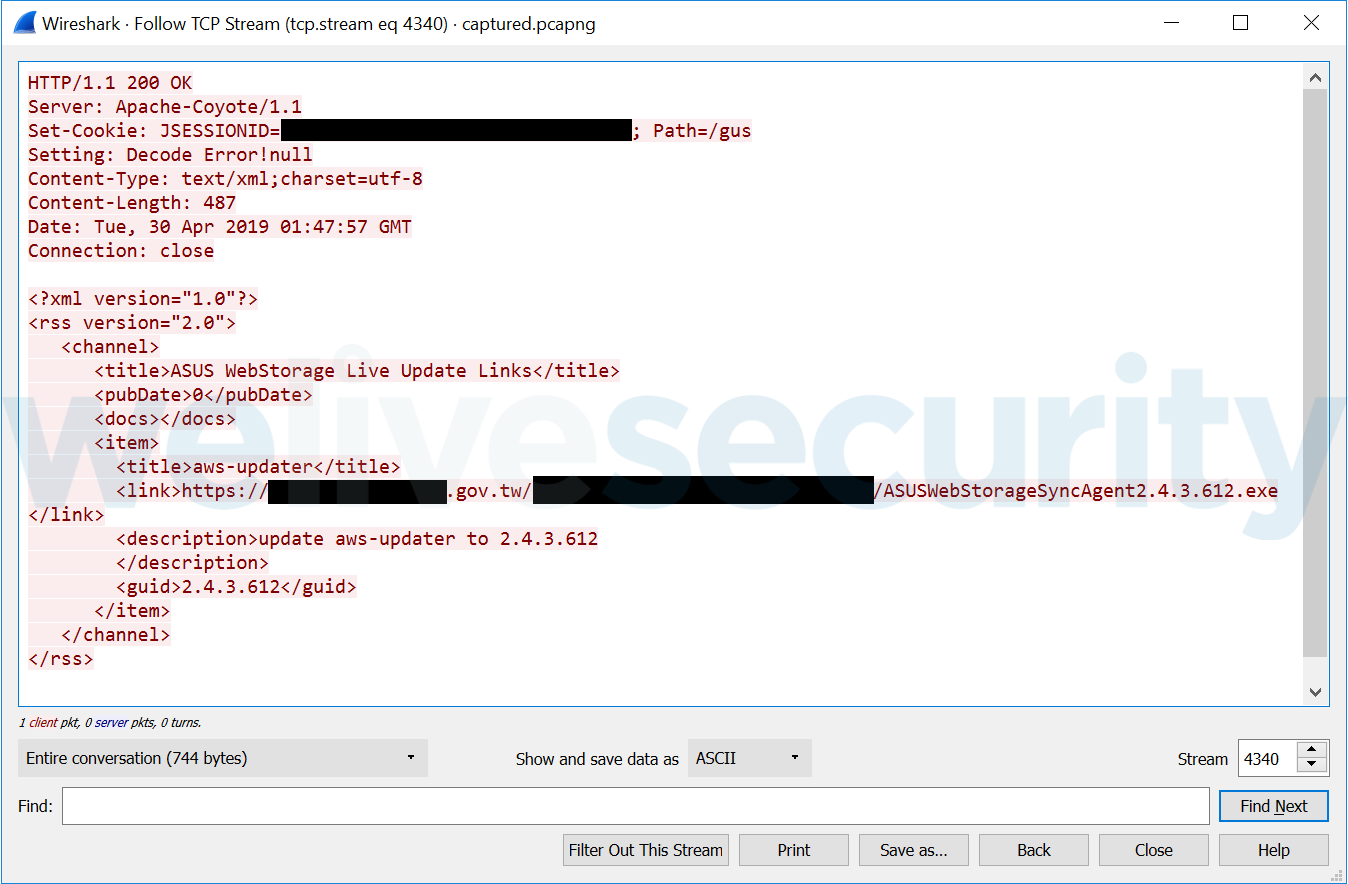

Portanto, os atacantes podem ativar a atualização substituindo esses dois elementos usando seus próprios dados. Este é precisamente o cenário que atualmente observamos de maneira ativa. Como pode ser visto na Figura 4, os atacantes inseriram uma nova URL, que aponta para um arquivo malicioso em um domínio gov.tw comprometido.

A ilustração na Figura 5 demonstra qual é o cenário mais provável usado para inserir payloads maliciosos em alvos específicos por meio de roteadores comprometidos.

Backdoor Plead

A amostra do Plead exibida é um downloader de primeira fase. Uma vez executado, baixa do servidor o arquivo fav.ico, cujo nome imita o do servidor oficial do ASUS WebStorage: update.asuswebstorage.com.ssmailer[.]com

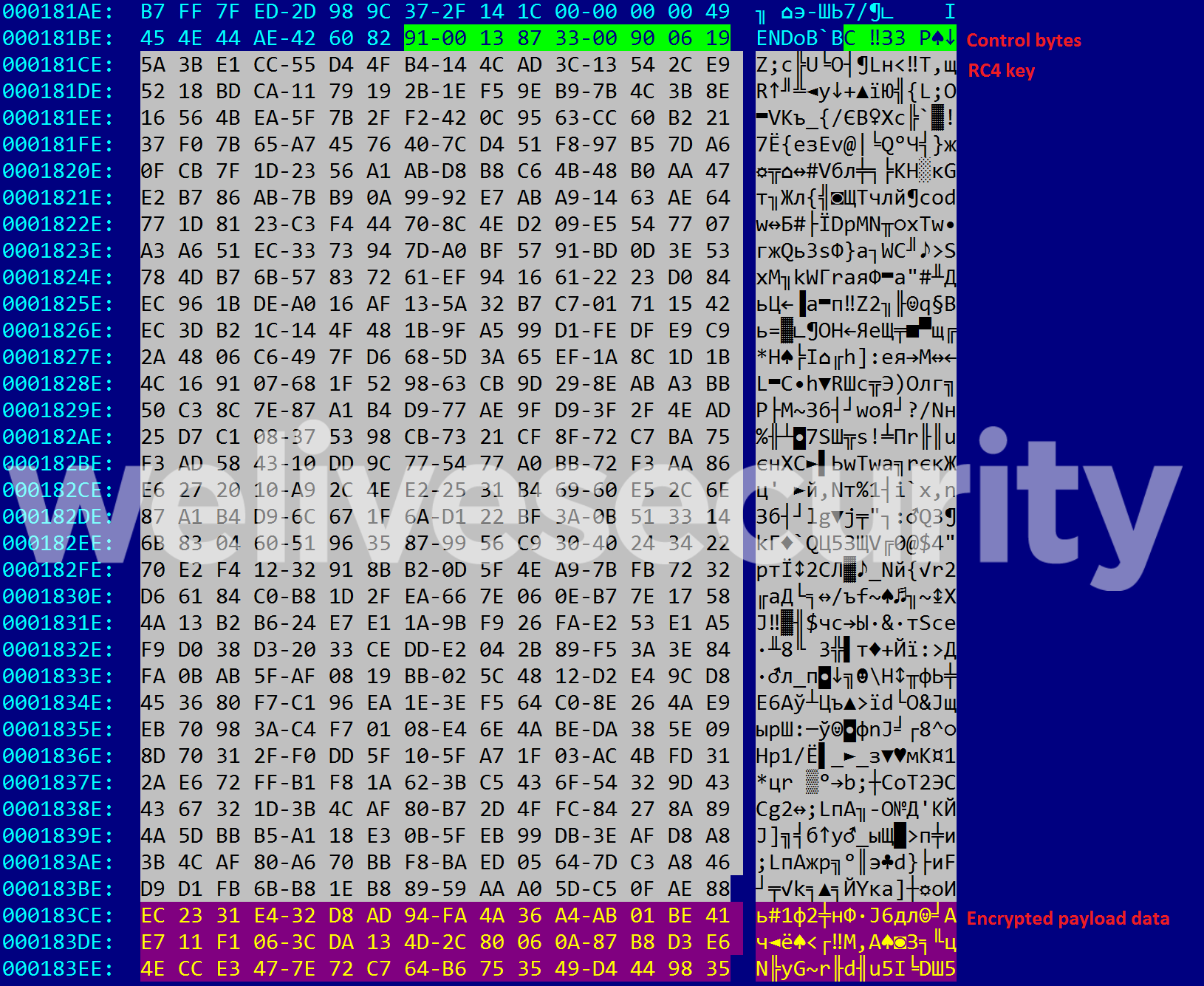

O arquivo baixado contém uma imagem no formato PNG, além dos dados usados pelo malware, que estão localizados logo atrás dos dados PNG. A Figura 6 representa a sequência específica de bytes que o malware procura e, em seguida, usa os seguintes 512 bytes como uma chave de criptografia RC4 para decifrar o restante dos dados.

Os dados descriptografados contêm um binário PE para o Windows, que pode ser droppeado e executado usando um dos nomes de arquivos e caminhos absolutos:

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\ctfmon.exe

- %TEMP%\DEV[4_random_chars].TMP

Ao escrever para você mesmo na pasta inicial do Menu Iniciar, o malware atinge a persistência - ele será carregado toda vez que o usuário se registrar no sistema.

O executável droppeado é um loader de segunda fase cuja finalidade é decifrar o shellcode de seu recurso PE e executá-lo na memória. Este shellcode carrega uma DLL de terceira fase cuja finalidade é obter um módulo adicional de um servidor C&C e executá-lo. O DLL de terceira fase e o módulo baixado são profundamente analisados por JPCERT e publicados em seu blog (referido como "TSCookie").

Conclusão

Os atacantes estão constantemente procurando novas formas de implantar malwares de maneira silenciosa. Observamos que a cadeia de suprimentos e os ataques Man in the Middle estão sendo usados cada vez com mais frequência por vários atacantes em diferentes partes do mundo.

É por isso que é muito importante que os desenvolvedores de software não apenas monitorem completamente seus próprios ambientes em busca de possíveis intrusões, mas também é importante implementar mecanismos de atualização apropriados em seus produtos que sejam resistentes a ataques Man in the Middle.

Antes desta publicação, os pesquisadores da ESET notificaram ao ASUS Cloud Corporation.

Em caso de dúvidas ou para enviar uma amostra relacionada a este assunto, envie uma mensagem para threatintel@eset.com.

Indicadores de Compromiso (IoCs)

| ESET detection names |

|---|

| Win32/Plead.AP trojan |

| Win32/Plead.AC trojan |

| Plead samples (SHA-1) |

|---|

| 77F785613AAA41E4BF5D8702D8DFBD315E784F3E |

| 322719458BC5DFFEC99C9EF96B2E84397285CD73 |

| F597B3130E26F184028B1BA6B624CF2E2DECAA67 |

| C&C servers |

|---|

| update.asuswebstorage.com.ssmailer[.]com |

| www.google.com.dns-report[.]com |

Técnicas de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1203 | Exploitation for Client Execution | BlackTech group exploits a vulnerable update mechanism in ASUS WebStorage software in order to deploy Plead malware in some networks. |

| Persistence | T1060 | Registry Run Keys / Startup Folder | Plead malware might drop a second stage loader in the Start Menu's startup folder. |

| Defense Evasion | T1116 | Code Signing | Some Plead malware samples are signed with stolen certificates. |

| T1027 | Obfuscated Files or Information | Plead malware encrypts its payloads with the RC4 algorithm. | |

| Credential Access | T1081 | Credentials in Files | BlackTech can deploy a module that steals credentials from the victim's browser and email clients. |

| Discovery | T1083 | File and Directory Discovery | Plead malware allows attackers to obtain a list of files. |

| T1057 | Process Discovery | Plead malware allows attackers to obtain a list of running processes on a system. | |

| Command And Control | T1105 | Remote File Copy | Plead malware allows attackers to upload and download files from its C&C. |

| T1071 | Standard Application Layer Protocol | Plead malware uses HTTP for communication with its C&C. | |

| Exfiltration | T1041 | Exfiltration Over Command and Control Channel | Data exfiltration is done using the already opened channel with the C&C server. |