Proteger redes, equipamentos e usuários é sempre uma tarefa árdua e diversos caminhos podem ser percorridos para alcançar este objetivo. Um destes caminhos é a defesa em profundidade.

O caminho do atacante

É importante ter dois pontos em mente ao proteger um ambiente tecnológico, o caminho que um cibercriminoso pode fazer quando tentar comprometer o ambiente e quais seriam seus possíveis objetivos.

Tendo isso em mente é possível preparar a estrutura, preferencialmente em todos os pontos passíveis de ataque, para proteger, identificar ameaças e responder a elas caso ocorram.

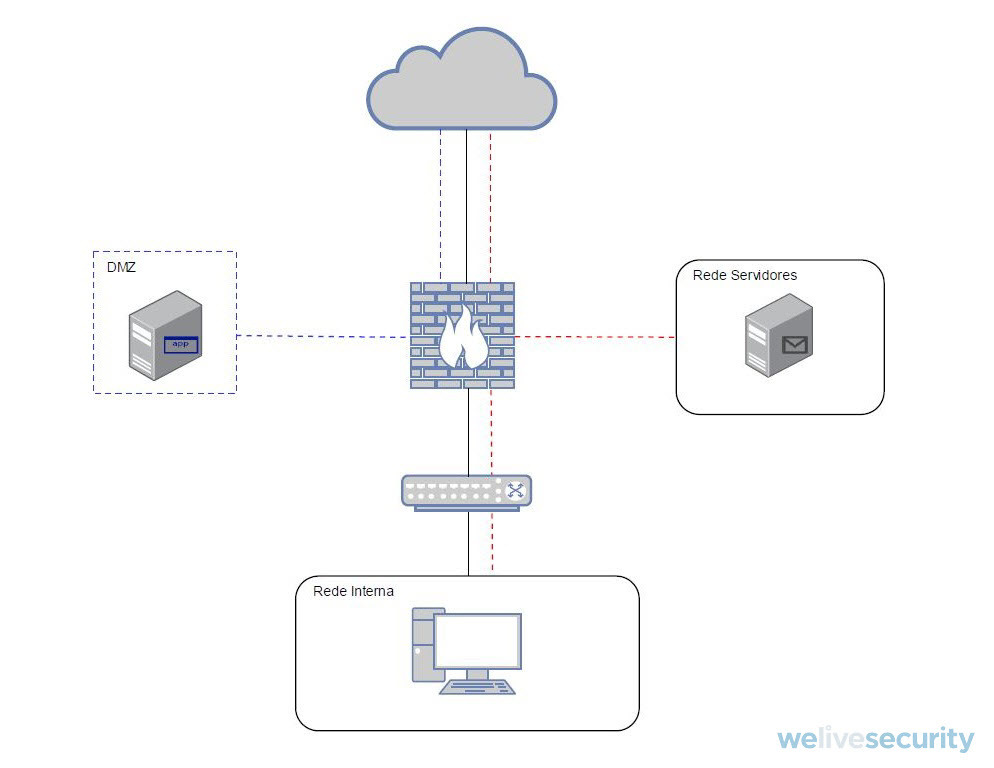

Tomaremos a imagem abaixo como exemplo para ilustrarmos boas práticas de segurança da informação que auxiliarão a impedir que ataques sejam bem-sucedidos e, caso sejam, haja uma resposta adequada para que a ameaça seja contida ou interrompida.

A imagem utilizada para demonstrar a rede é meramente ilustrativa e possui pontos chave que quase todos os ambientes de rede corporativos possuem, sendo assim, todas as informações passadas neste texto poderão ser aplicadas aos mais variados ambientes.

Imagem: Topologia de rede simples.

Soluções de Segurança para o ambiente de rede

Ainda que não seja possível ter todos os tipos de solução de segurança, é imprescindível que todos os pontos principais do ambiente estejam protegidos.

Para cada um dos pontos de uma estrutura existe uma ou mais soluções de segurança capaz de protegê-los. Abaixo estão listados alguns dos principais pontos que devem ser levados em consideração ao proteger uma rede.

- Firewall

Para a maioria dos ambientes corporativos o firewall é a primeira linha de defesa. Com o passar do tempo as soluções de firewall ganharam recursos que permitiram análises dos pacotes de diversas formas diferentes, mas ainda assim é preciso configurá-lo adequadamente. Uma das formas de configuração mais seguras para um firewall é negar todos (Deny all) os acessos por padrão e fazer liberações pontuais apenas para o que for realmente necessário para o ambiente. Para inibir que tráfego de rede inadequado passe de uma rede a outra é importante que o firewall seja o ponto divisor entre cada uma delas.

- IDS/IPS

As soluções detecção (IDS, do inglês Intrusion Detection System) e bloqueio (IPS, do inglês Intrusion Prevention System) são baseadas em assinatura. Todos os tipos de tráfego de rede que passarem por um destes sistemas irá gerar alertas ou bloqueios caso sejam considerados maliciosos. É uma solução de segurança muito eficiente e suas assinaturas precisam estar sempre atualizadas. Assim como o Firewall, colocá-las em cada um dos caminhos entre as redes fará com que sua inspeção análise todo o tráfego, podendo bloqueá-lo caso configurado para tal.

- Endpoint Security

Apenas um antivírus nas estações de trabalho não é mais suficiente para parar ameaças. É recomendado concentrar soluções de proteção de host a fim de evitar que ataques sejam bem-sucedidos. Para evitar que os ataques mais comuns sejam efetivos é imprescindível que soluções de antivírus, antispyware e antiphishing estejam presentes, além e claro de um Sistema operacional atualizado com as devidas atualizações de segurança instaladas. Soluções de segurança para endpoint precisam estar em todos os equipamentos, sem exceção, pois uma única estação sem proteção será a porta de entrada perfeita para criminosos.

- E-mail Security

O email ainda é o principal meio de comunicação corporativo, os criminosos se aproveitam disso para chegar aos usuários internos da rede e atraí-los para que abram arquivos ou cliquem em links. As funções dos links e arquivos variam de acordo com a intenção do criminoso. Diminuir ou impedir que e-mails desse tipo cheguem as caixas dos usuários diminui significativamente a ocorrência de infecções no ambiente. As soluções que mitigam estes tipos de ataque são antispams e antiphishings e normalmente são dispostas no próprio servidor de email ou em algum servidor intermediário.

- DLP

As notícias de vazamentos de informações sigilosas se tornam mais comuns a cada dia. Alguns desses vazamentos são originados de funcionários que visam prejudicar a empresa, outros de funcionários descuidados que mandaram informações demais para onde não deveriam.

O Data Loss Prevention é uma solução totalmente customizável que visa impedir que dados sigilosos sejam enviados de forma indevida, impedindo a que vazamentos aconteçam.

Não há um padrão para implantação de DLP, algumas empresas optam por colocá-lo para monitorar os emails, estações de trabalho, servidores de arquivos ou todos eles.

- Segregação de rede

Este ponto, geralmente, não precisa de nada além do que uma rede corporativa já possui e auxilia muito (muito mesmo) a conter os eventuais ataques ao segmento de rede em que eles ocorreram. Para exemplificar, vamos pensar que na empresa X existe um link de internet ligado a um firewall, este firewall por sua vez é ligado a um switch e esse switch recebe conexões de todos os Desktops, servidores e impressoras dessa empresa. Se apenas um usuário tivesse seu equipamento invadido, o atacante já teria acesso a todos os dispositivos de rede de uma vez só, por isso é tão importante segregar as redes.

Uma boa prática para segregação é manter as estações de trabalho em uma rede, os servidores que recebem conexões diretas da internet em outra (comumente chamada de DMZ) e os demais servidores em uma outra rede. Se a mesma invasão no equipamento do usuário acontecesse neste segundo cenário o atacante teria acesso imediato apenas aos equipamentos dos outros usuários, minimizando a área de atuação do invasor e as informações sensíveis a serem obtidas.

- Proxy + Filtro de conteúdo

Usado por boa parte das empresas os filtros de conteúdo web funcionam como uma primeira barreira. Em sua aplicação mais comum consegue inibir o acesso a páginas web consideradas não adequadas, como por exemplo páginas que possuam conteúdo malicioso, páginas de pornografia, que geralmente contém muitas ameaças ocultas, e alguns dos endereços dos servidores de controle usados por criminosos para se comunicar com os equipamentos invadidos.

- Segregação de Acessos/Funções

A utilização adequada dos acessos pode ser obtida sem a necessidade de nenhuma ferramenta ou solução de segurança adicional, bastando apenas configurar adequadamente tudo que já existe no ambiente de rede em questão. Para que o ambiente de rede se torne mais seguro cada um dos usuários deve ter o mínimo acesso necessário para desempenhar suas funções. Exemplificando, um funcionário do setor de vendas não precisa ter acesso aos documentos da contabilidade, um gerente/diretor não precisa ter permissões para instalação de softwares em seu equipamento, e assim por diante. Tenha sempre em mente que, geralmente, quanto maior o cargo hierárquico do funcionário mais informações sensíveis ele acessa. Como boa prática, para manipular informações sensíveis de forma mais segura, é necessário que mais meios de proteção sejam adotados e acessos mais restritos sejam concedidos.

- Dispositivos IoT

Dispositivos com capacidade de comunicação com a Internet (IoT, do inglês Internet of Things) estão cada vez mais presentes em nosso dia a dia, e devem ser tratados com cautela. As configurações de fábrica devem ser alteradas, principalmente no que se refere a senhas de acesso, e estes dispositivos devem, preferencialmente, estar em uma rede separada dos demais dispositivos, seguindo uma estrutura similar a sugerida no item supracitado “Segregação de Rede”.

- Proteção de Aplicações

Proteger aplicações é uma tarefa trabalhosa que também pode ser implementada sem a necessidade de ferramentas externas. Para que uma aplicação tenha um bom nível de segurança alguns pontos devem ser levados em consideração:

- Sistema Operacional atualizado com patches de segurança instalado.

- Manter sempre a quantidade mínima de softwares instalados no servidor, apenas o necessário para o funcionamento da aplicação.

- Assegurar que a aplicação foi desenvolvida levando em consideração as boas práticas de desenvolvimento seguro.

- Possuir uma rotina de backup/restore periódica.

Por diversos motivos nem todas as empresas conseguem alterar o código ou as configurações de suas aplicações e acabam adotando soluções intermediárias de proteção como por exemplo os Firewalls de Aplicação (WAF, do inglês Web Application Firewall). WAFs são soluções de segurança que ficam entre o usuário e a aplicação e seu conjunto de configurações impedem que os atacantes se aproveitem das falhas de segurança que não puderam ser corrigidas na aplicação.