Quando terminamos nossa análise sobre o recente aumento de spam com anexo malicioso direcionado à Rússia, detectamos outra campanha (não relacionada à anterior) baseada em JavaScript que registrou altos picos em nossa telemetria. Aparentemente, a campanha de spam com anexo malicioso chamada "Love you" de meados de janeiro de 2019 foi modificada e agora está direcionada para o Japão.

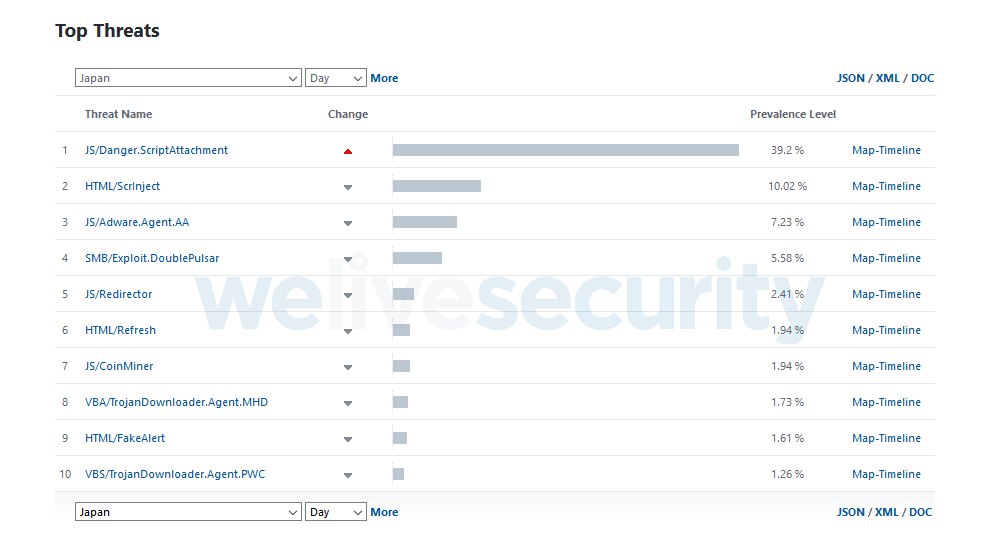

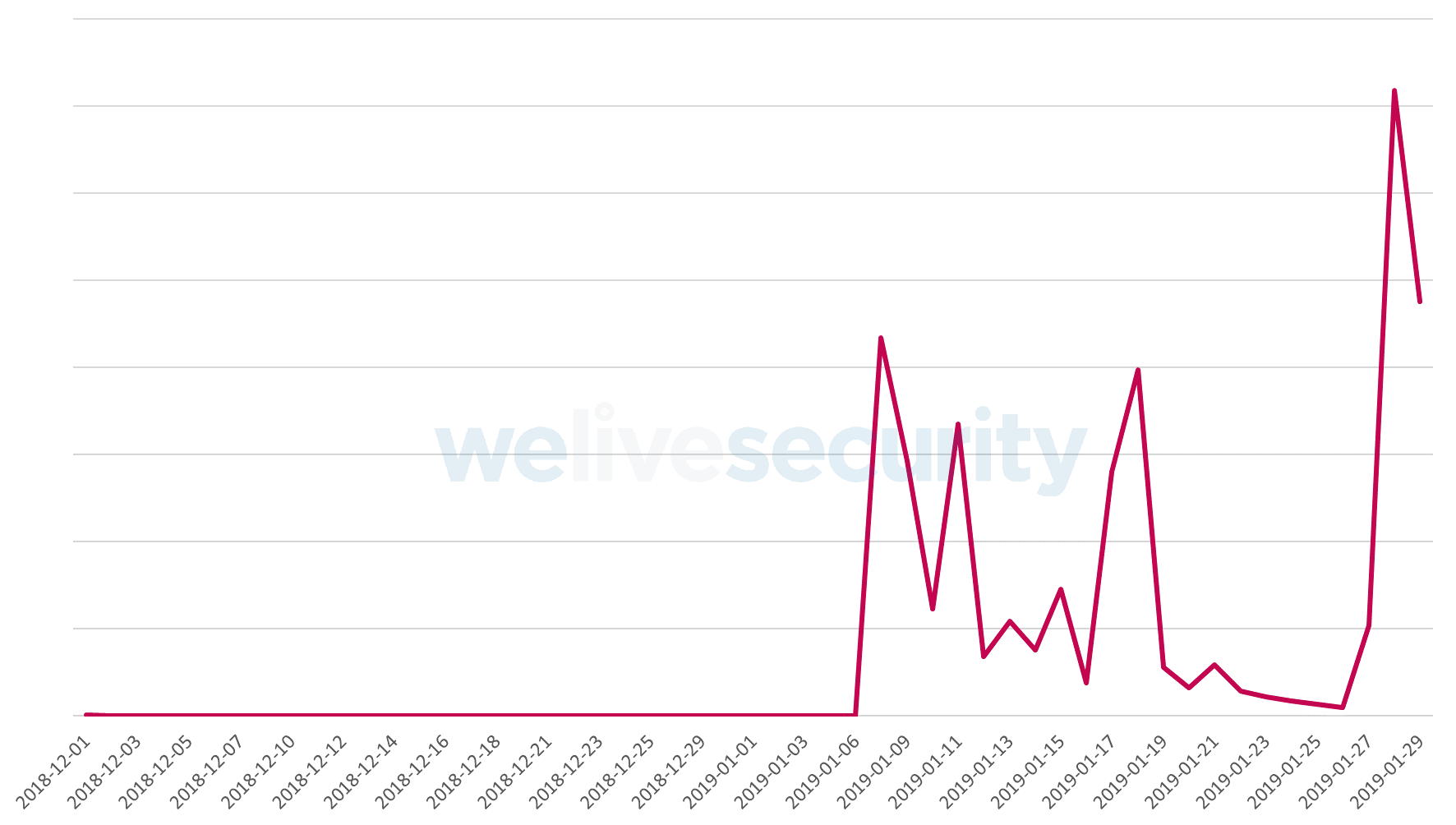

De acordo com os dados da nossa telemetria, esta última campanha de "Love you" foi lançada em 28 de janeiro de 2019 e dobrou de tamanho em relação aos primeiros registros, como pode ser visto na Figura 1. Assim como em meados de janeiro, os emails spam propagam um conjunto de payloads maliciosos e apresentam algumas atualizações: vimos tentativas de baixar criptomineradores, um sistema modificador de configuração, um downloader malicioso, o worm Phorpiex e a versão 5.1 do ransomware GandCrab.

Figura 1 - Detecções de anexos maliciosos em JavaScript distribuídos como parte da campanha “Love you” e seus registros mais recentes.

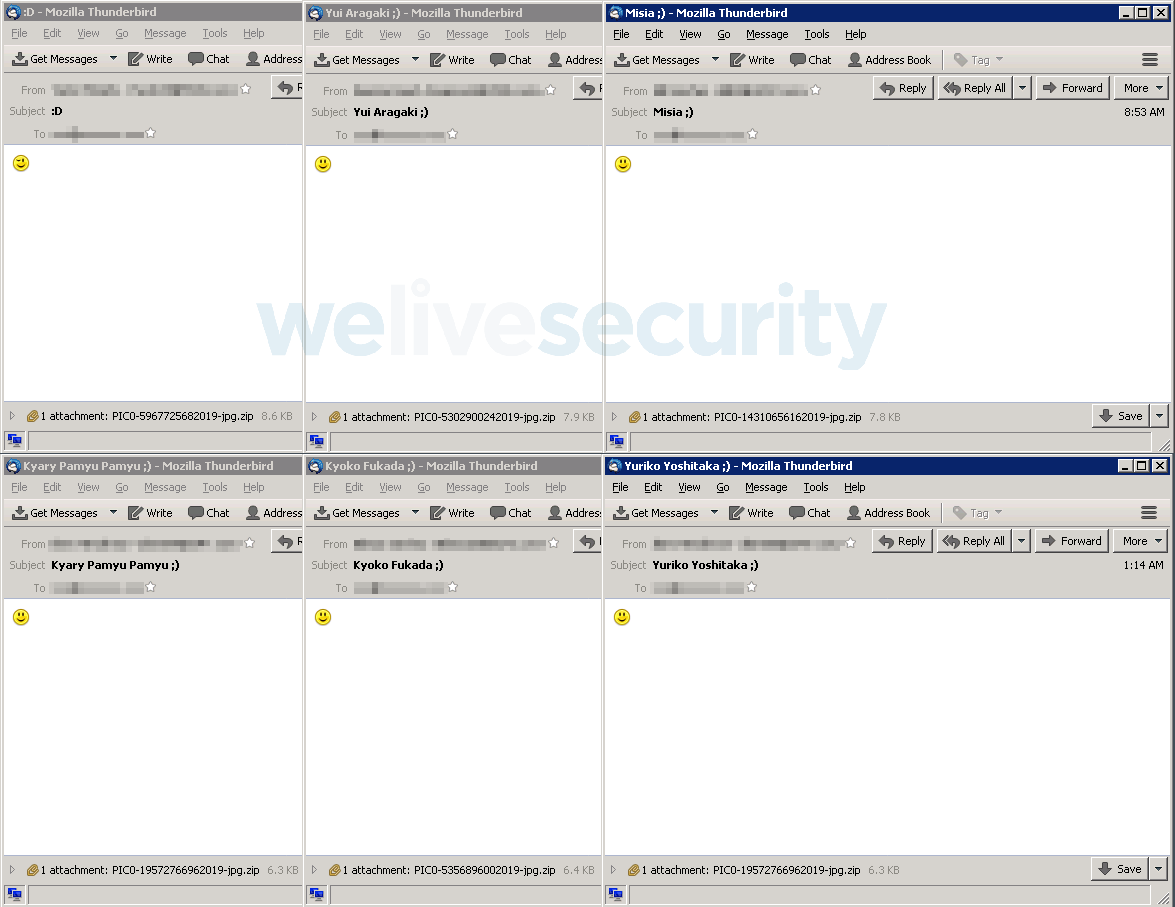

A partir de 29 de janeiro de 2019, a maioria das detecções foram registradas no Japão (95%), com milhares de dezenas de emails maliciosos detectados a cada hora. No mesmo dia, o JS/Danger.ScriptAttachment (nome dado pela ESET para JavaScript maliciosos distribuídos como anexos via email) foi a quarta ameaça mais detectada em todo o mundo e a principal ameaça no Japão, como pode ser visto na Figura 2.

Cenário da campanha direcionada ao Japão

Nesta última campanha, os cibercriminosos alteraram a mensagem do email malicioso, passando do tema romântico inicial usado na campanha “Love you” em meados de janeiro para assuntos mais relevantes para o Japão. O que continua igual é o uso de sorrisos, tanto no assunto dos emails quanto no corpo do texto.

Os emails que observamos durante nossa análise apresentam os seguintes assuntos:

- :D

- Yui Aragaki ;)

- Kyary Pamyu Pamyu ;)

- Kyoko Fukada ;)

- Yuriko Yoshitaka ;)

- Sheena Ringo ;)

- Misia ;)

(Nota: todos esses nomes correspondem a personalidades populares de entretenimento no Japão)

Os anexos maliciosos nos emails analisados são arquivos ZIP disfarçados como arquivos de imagem, cujos nomes têm o formato "PIC0-[9-numbers]2019-jpg.zip". A Figura 3 mostra exemplos de tais emails.

Os arquivos ZIP contêm um arquivo JavaScript com o mesmo formato de nome, terminando apenas em ".js". Uma vez extraído e executado, o arquivo JavaScript baixa o payload da primeira fase do servidor C&C dos invasores: um arquivo EXE detectado pelos produtos da ESET, como Win32/TrojanDownloader.Agent.EJN. As URLs usadas para hospedar esse payload apresentaram caminhos que terminam com "bl*wj*b.exe" e "krabler.exe" e esses payloads foram baixadas para "C:\Users\[nome de usuário]\AppData\Local\Temp[ random].exe".

Esse primeiro payload baixa uma ou mais dos seguintes payloads finais do mesmo servidor C&C:

- O ransomware GandCrab, versão 5.1

- Um criptomineiro

- O worm Phorpiex

- Um downloader de idioma local específico (configurado para fazer download de payloads somente se a configuração de idioma do computador afetado sugerir que a vítima esteja localizada na China, Vietnã, Coreia do Sul, Japão, Turquia, Alemanha, Austrália ou Reino Unido)

- Um sistema modificador de configuração

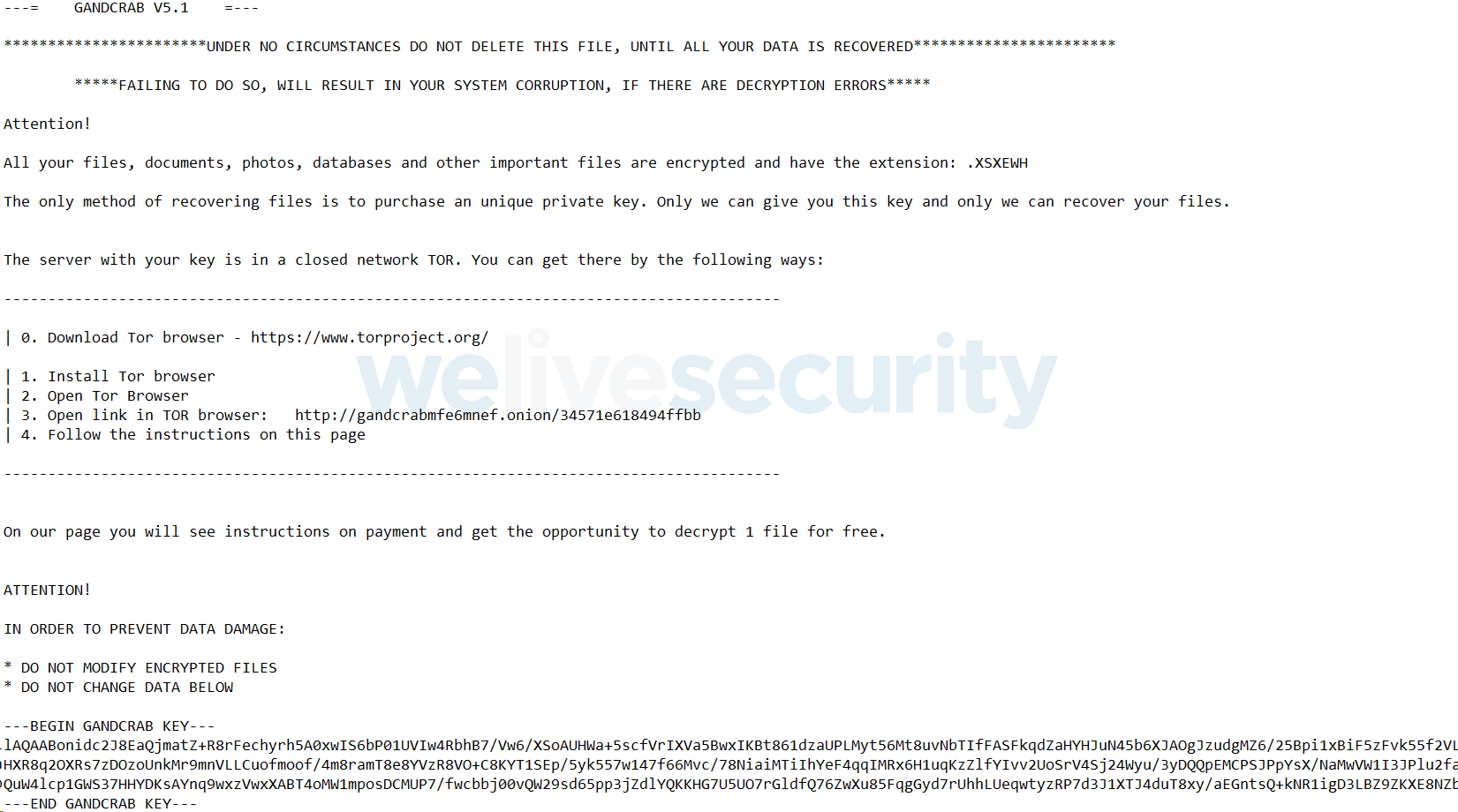

A versão 5.1 do ransomware GandCrab criptografa os arquivos e adiciona uma extensão composta de 5 caracteres aleatórios aos seus nomes. As notas de resgate que contêm essa extensão tanto nos nomes de arquivos como em seus conteúdos são criadas em cada pasta afetada.

Os payloads nesta campanha atualizada são baixados do endereço IP 92.63.197[.]153, que parece está localizado na Ucrânia e foi usado na campanha "Love You" desde sua criação em janeiro.

Como estar protegido

Para evitar ser vítima de campanhas desse tipo, sempre verifique a autenticidade dos emails antes de abrir qualquer anexo ou clicar em um link contido na mensagem. Se necessário, confirme as informações de contato exibidas no site da empresa que aparentemente enviou o email.

Para os usuários do Gmail, pode ser útil saber que o serviço bloqueia anexos em JavaScript, tanto na caixa de saída quanto na de entrada há pelo menos dois anos.

Os usuários de outros serviços de email, incluindo servidores de email de empresas, devem estar atentos e prevenidos – a menos que usem uma solução de segurança capaz de detectar e bloquear arquivos maliciosos em JavaScript.

Indicadores de Comprometimento (IoCs)

Exemplo de hashes de anexos maliciosos em ZIP

| 8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B |

|---|

| BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7 |

| 9CE6131C0313F6DD7E3A56D30C74D9E8E426D831 |

| 83A0D471C6425DE421145424E60F9B90B201A3DF |

| 57F94E450E2A504837F70D7B6E8E58CDDFA2B026 |

| ESET detection name: JS/Danger.ScriptAttachment |

Exemplo de hashes de downloaders em JavaScript

| cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2 |

|---|

| c50f080689d9fb2ff6e731f72e18b8fe605f35e8 |

| 750474ff726bdbd34ffc223f430b021e6a356dd7 |

| 1445ea29bd624527517bfd34a7b7c0f1cf1787f6 |

| 791a9770daaf8454782d01a9308f0709576f75f9 |

| ESET detection name: JS/TrojanDownloader.Agent.SYW aka JS/TrojanDownloader.Nemucod.EDK |

Exemplo de hash do payload inicial

| 47C1F1B9DC715D6054772B028AD5C8DF00A73FFC |

|---|

| ESET detection name: Win32/TrojanDownloader.Agent.EJN |

Exemplo de hashes dos payloads finais

| Payload | SHA-1 | ESET detection name |

|---|---|---|

| GandCrab ransomware | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| Cryptominer | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Phorpiex worm | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| Downloader | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| System settings changer | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

Servidor C&C usado na campanha

| 92.63.197[.]153 |

|---|