Uma semana depois de adicionar um novo módulo capaz de extrair conteúdo de e-mails e após um período de baixa atividade, os cibercriminosos por trás da Emotet lançaram uma nova campanha de spam em grande escala.

O que é o Emotet?

Emotet é uma família de trojans bancários, conhecida por sua arquitetura modular, técnica de persistência e de autopropagação semelhante à dos worms. A ameaça é propagada através de campanhas de spam usando uma variedade de disfarces para legitimar seus anexos maliciosos. O trojan é frequentemente usado como um downloader ou como um dropper para payloads secundárias potencialmente mais prejudiciais. Devido ao seu alto potencial destrutivo, o Emotet foi objeto de um comunicado do CERT dos EUA em julho de 2018.

A nova campanha

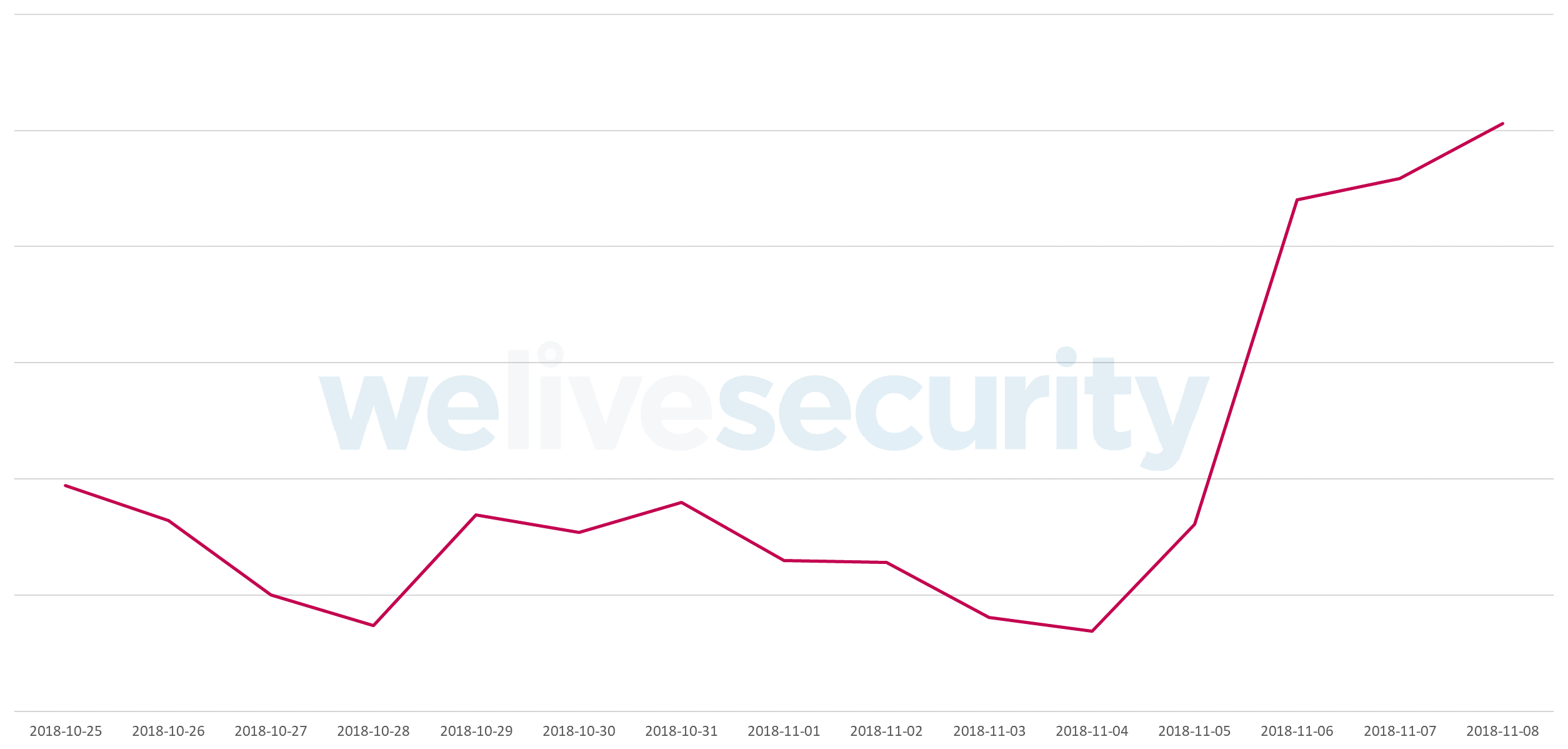

De acordo com nossa telemetria, a última atividade do Emotet ocorreu em 5 de novembro de 2018 após um período de baixa atividade. A Figura 1 mostra um pico na taxa de detecção do Emotet no início de novembro de 2018, assim como vimos em nossos dados de telemetria.

Figura 1 - Visão geral da detecção do Emotet nas últimas duas semanas pelos produtos de detecção da ESET

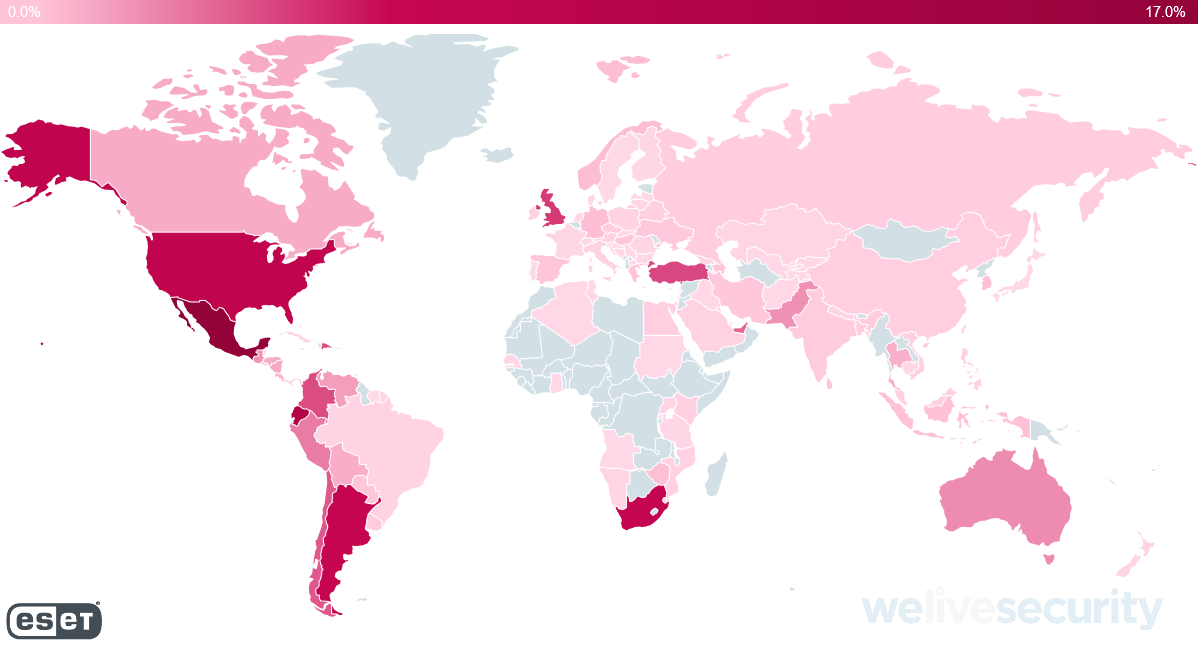

Analisando essas detecções por país, como mostra a figura 2, esta última campanha do Emotet parece estar mais ativa nas Américas, no Reino Unido, na Turquia e na África do Sul.

Figura 2 - Distribuição das detecções do Emotet, realizadas pela ESET, em novembro de 2018 (incluindo tanto as detecções de arquivos quanto as de rede)

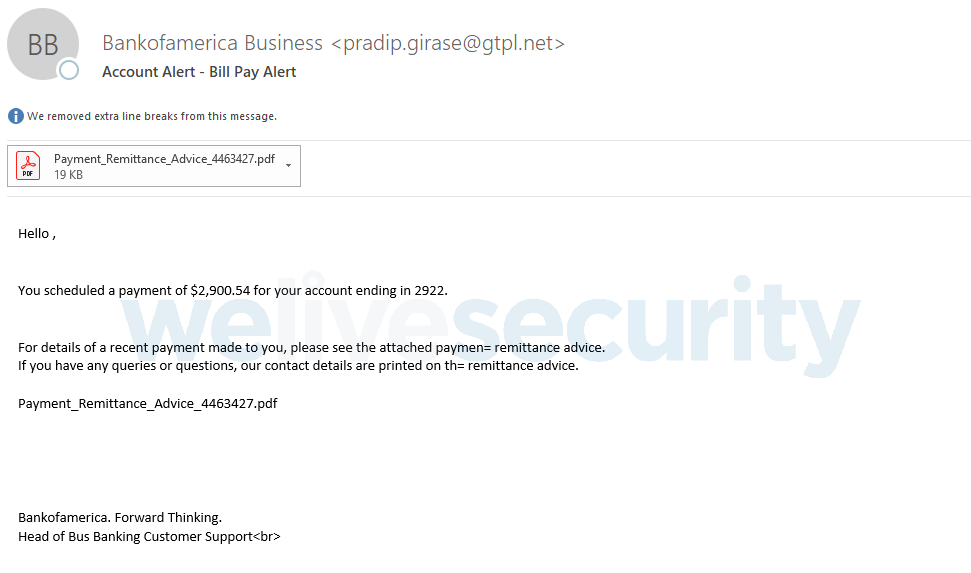

Na campanha de novembro de 2018, o Emotet fez uso de anexos maliciosos em Word e PDF que foram apresentados como notas fiscais, notificações de pagamento, alertas de conta bancária, etc., e que simulavam ser de empresas legítimas. Como alternativa, os e-mails continham links maliciosos em vez de anexos. Os assuntos usados nos e-mails da campanha sugerem que os alvos de ataque escolhidos são usuários de países onde os usuários falam em inglês e o alemão. A Figura 3 mostra a atividade do Emotet em novembro de 2018 na perspectiva da detecção de documentos. As Figuras 4, 5 e 6 são exemplos de e-mails e anexos desta campanha.

Figura 3 - Distribuição das detecções realizadas pela ESET de documentos relacionados ao Emotet em novembro de 2018

Figura 4 - Exemplo de spam usado na última campanha do Emotet

Figura 5 - Exemplo de um documento malicioso do Word usado na última campanha do Emotet

Figura 6 - Exemplo de um PDF malicioso usado na última campanha do Emotet

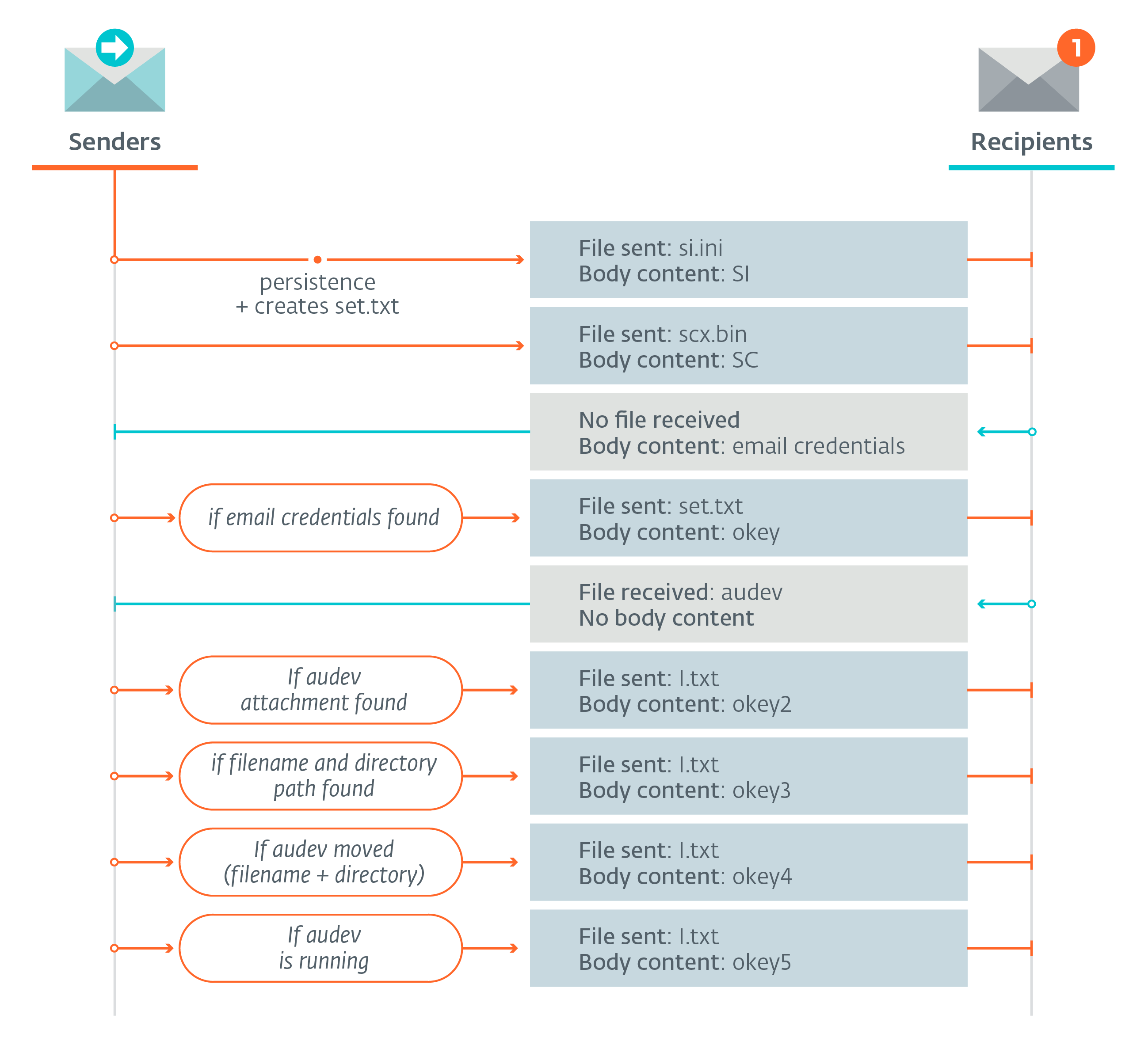

Nesta campanha de novembro de 2018, o ataque começa com a vítima abrindo um Word ou PDF malicioso que vem como um anexo em um spam que parece ser de uma empresa legítima e conhecida.

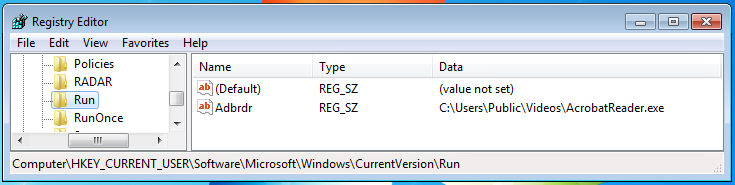

Seguindo as instruções do documento, a vítima ativa as macros no Word ou clica no link dentro do PDF. Em seguida, o payload do Emotet é instalado e executado, estabelece persistência no computador e relata que o ataque foi realizado com sucesso para o seu servidor C&C. Imediatamente depois, a vítima recebe instruções sobre quais módulos de ataque e payloads secundárias deve baixar.

Os módulos ampliam as funcionalidades dos payloads iniciais com os seguintes recursos: roubo de dados de acesso, propagação na rede, coleta de informações sensíveis, encaminhamento de portas, entre outros. No caso dos payload secundárias, o Emotet foi visto droppeando o TrickBot e o IcedId em máquinas comprometidas.

Conclusão

Este aumento recente na atividade do Emotet simplesmente mostra que essa família de trojans continua sendo uma ameaça ativa - e que gera uma preocupação crescente devido à recente atualização de seus módulos. Os sistemas da ESET detectam e bloqueiam todos os componentes do Emotet com os nomes de detecção detalhados logo abaixo.

Indicadores de Comprometimento (IoCs)

Exemplo de Haches

Observe que novas construções dos binários do Emotet ocorrem aproximadamente a cada duas horas, portanto os hashes podem não ser os últimos disponíveis.

Emotet

| SHA-1 | ESET detection name |

|---|---|

| 51AAA2F3D967E80F4C0D8A86D39BF16FED626AEF | Win32/Kryptik.GMLY trojan |

| EA51627AF1F08D231D7939DC4BA0963ED4C6025F | Win32/Kryptik.GMLY trojan |

| 3438C75C989E83F23AFE6B19EF7BEF0F46A007CF | Win32/Kryptik.GJXG trojan |

| 00D5682C1A67DA31929E80F57CA26660FDEEF0AF | Win32/Kryptik.GMLC trojan |

Módulos

| SHA-1 | ESET detection name |

|---|---|

| 0E853B468E6CE173839C76796F140FB42555F46B | Win32/Kryptik.GMFS trojan |

| 191DD70BBFF84D600142BA32C511D5B76BF7E351 | Win32/Emotet.AW trojan |

| BACF1A0AD9EA9843105052A87BFA03E0548D2CDD | Win32/Kryptik.GMFS trojan |

| A560E7FF75DC25C853BB6BB286D8353FE575E8ED | Win32/Kryptik.GMFS trojan |

| 12150DEE07E7401E0707ABC13DB0E74914699AB4 | Win32/Kryptik.GMFS trojan |

| E711010E087885001B6755FF5E4DF1E4B9B46508 | Win32/Agent.TFO trojan |

Payloads secundários

TrickBot

| SHA-1 | ESET detection name |

|---|---|

| B84BDB8F039B0AD9AE07E1632F72A6A5E86F37A1 | Win32/Kryptik.GMKM trojan |

| 9E111A643BACA9E2D654EEF9868D1F5A3F9AF767 | Win32/Kryptik.GMKM trojan |

IcedId

| SHA-1 | ESET detection name |

|---|---|

| 0618F522A7F4FE9E7FADCD4FBBECF36E045E22E3 | Win32/Kryptik.GMLM trojan |

Servidores C&C (ativados em 9 de novembro de 2018)

| 187.163.174[.]149:8080 |

|---|

| 70.60.50[.]60:8080 |

| 207.255.59[.]231:443 |

| 50.21.147[.]8:8090 |

| 118.69.186[.]155:8080 |

| 216.176.21[.]143:80 |

| 5.32.65[.]50:8080 |

| 96.246.206[.]16:80 |

| 187.163.49[.]123:8090 |

| 187.207.72[.]201:443 |

| 210.2.86[.]72:8080 |

| 37.120.175[.]15:80 |

| 77.44.98[.]67:8080 |

| 49.212.135[.]76:443 |

| 216.251.1[.]1:80 |

| 189.130.50[.]85:80 |

| 159.65.76[.]245:443 |

| 192.155.90[.]90:7080 |

| 210.2.86[.]94:8080 |

| 198.199.185[.]25:443 |

| 23.254.203[.]51:8080 |

| 67.237.41[.]34:8443 |

| 148.69.94[.]166:50000 |

| 107.10.139[.]119:443 |

| 186.15.60[.]167:443 |

| 133.242.208[.]183:8080 |

| 181.229.155[.]11:80 |

| 69.198.17[.]20:8080 |

| 5.9.128[.]163:8080 |

| 104.5.49[.]54:8443 |

| 139.59.242[.]76:8080 |

| 181.27.126[.]228:990 |

| 165.227.213[.]173:8080 |