Pesquisadores da ESET descobriram uma nova família de RATs (Remote Administrator Tool) para Android que se aproveita do protocolo do Telegram para controlar e vazar informações.

O que a princípio parecia ser um aumento na atividade das IRRAT e TeleRAT, reportadas anteriormente, na verdade se tratava de uma nova família de malware que vem se propagando desde, pelo menos, agosto de 2017. Em março de 2018, seu código-fonte passou a estar disponível gratuitamente através de vários canais, e como resultado, centenas de variantes paralelas do malware andam circulando ativamente.

No entanto, uma dessas variantes é diferente do resto (apesar do código-fonte estar disponível de forma gratuita) e estar à venda em um canal do Telegram como o nome comercial de HeroRat - onde aparece disponível com três modelos de preço de acordo com sua funcionalidade e vem, além disso, com um canal de suporte para vídeo. Não está claro se essa variante foi criada a partir do código-fonte vazado ou se é o "original" que teve seu código-fonte filtrado.

Como funciona o novo RAT para Android?

Para fazer com que os usuários possam baixar o RAT, os cibercriminoso tentam despertar o interesse da vítima e o propagam através de diferentes tipos de lojas de apps de terceiros, redes sociais e aplicativos de mensagem. Temos visto uma maior distribuição do malware no Irã, através de aplicativos que prometem bitcoins gratuitos, conexões à Internet gratuitas e seguidores extras nas redes sociais. Por outro lado, o malware não foi visto no Google Play.

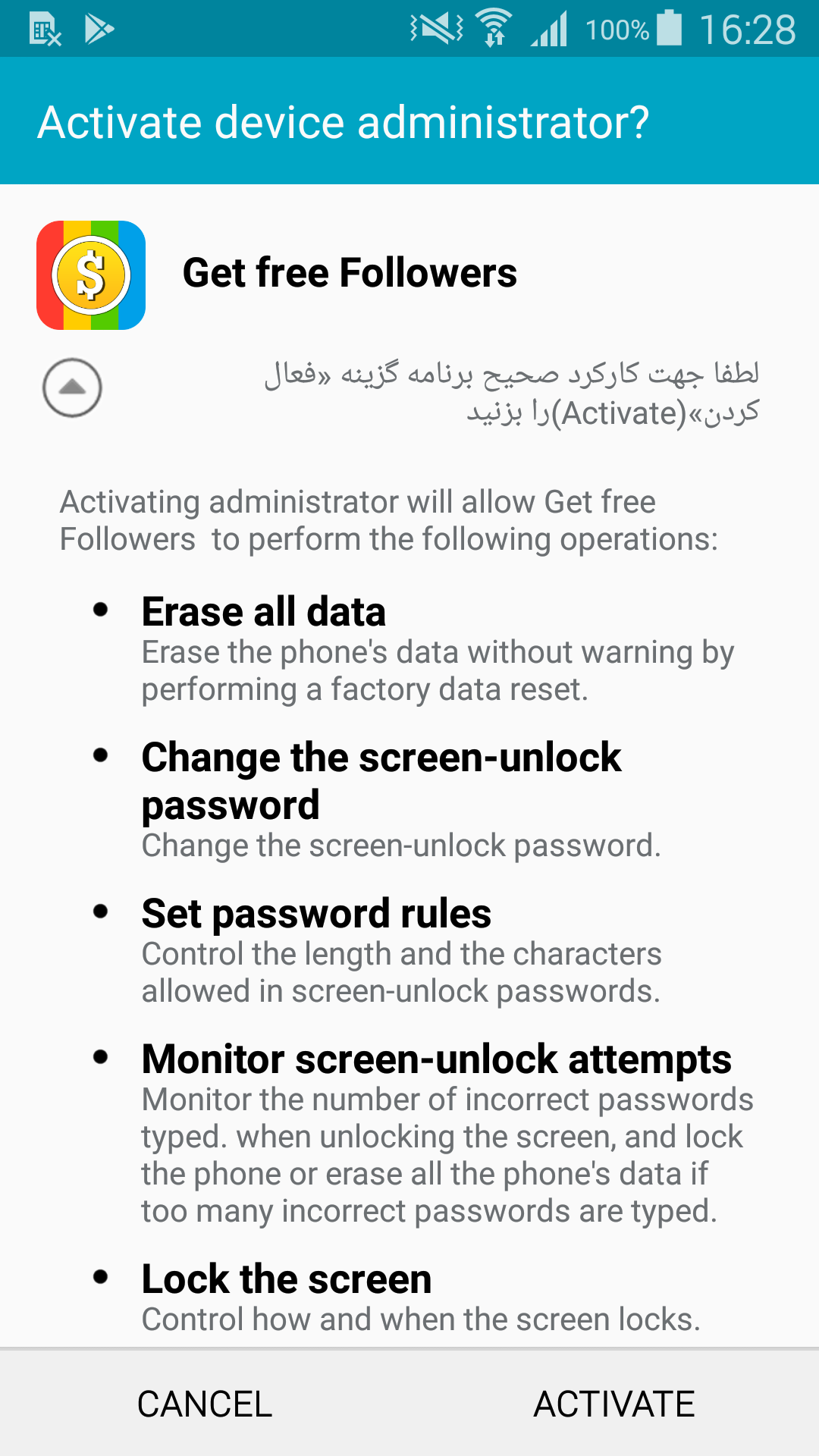

O malware é executado em todas as versões do Android: no entanto, os usuários afetados devem aceitar as permissões exigidas pelo aplicativo (algumas vezes, inclui a ativação do aplicativo como administrador), e é aí que a Engenharia Social entra em jogo.

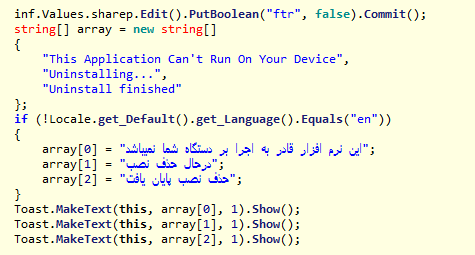

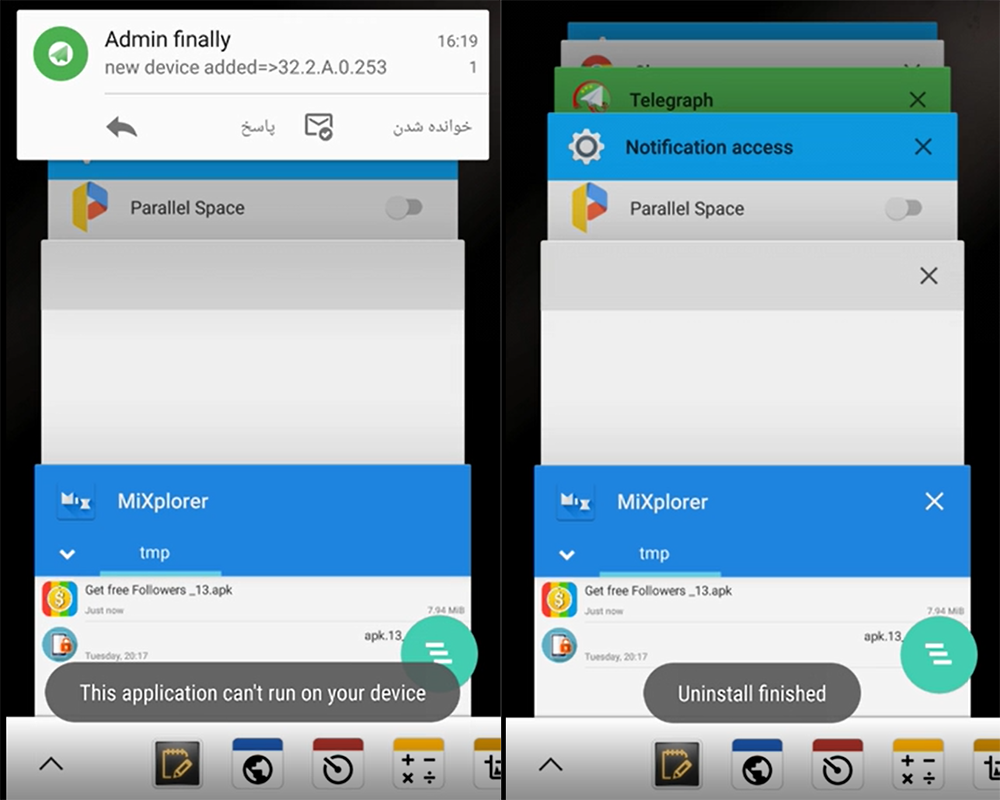

Depois que o malware é instalado e executado no dispositivo da vítima, uma janela aparece com a notificação de que o aplicativo não pode ser executado no dispositivo e, portanto, será desinstalado. Nas variantes analisadas, a falsa mensagem de desinstalação pode ser exibida em inglês ou em persa, dependendo da configuração do idioma no dispositivo da vítima.

Quando a desinstalação é concluída, o ícone do aplicativo desaparece. No entanto, do lado do cibercriminoso, uma nova vítima acaba de se registrar.

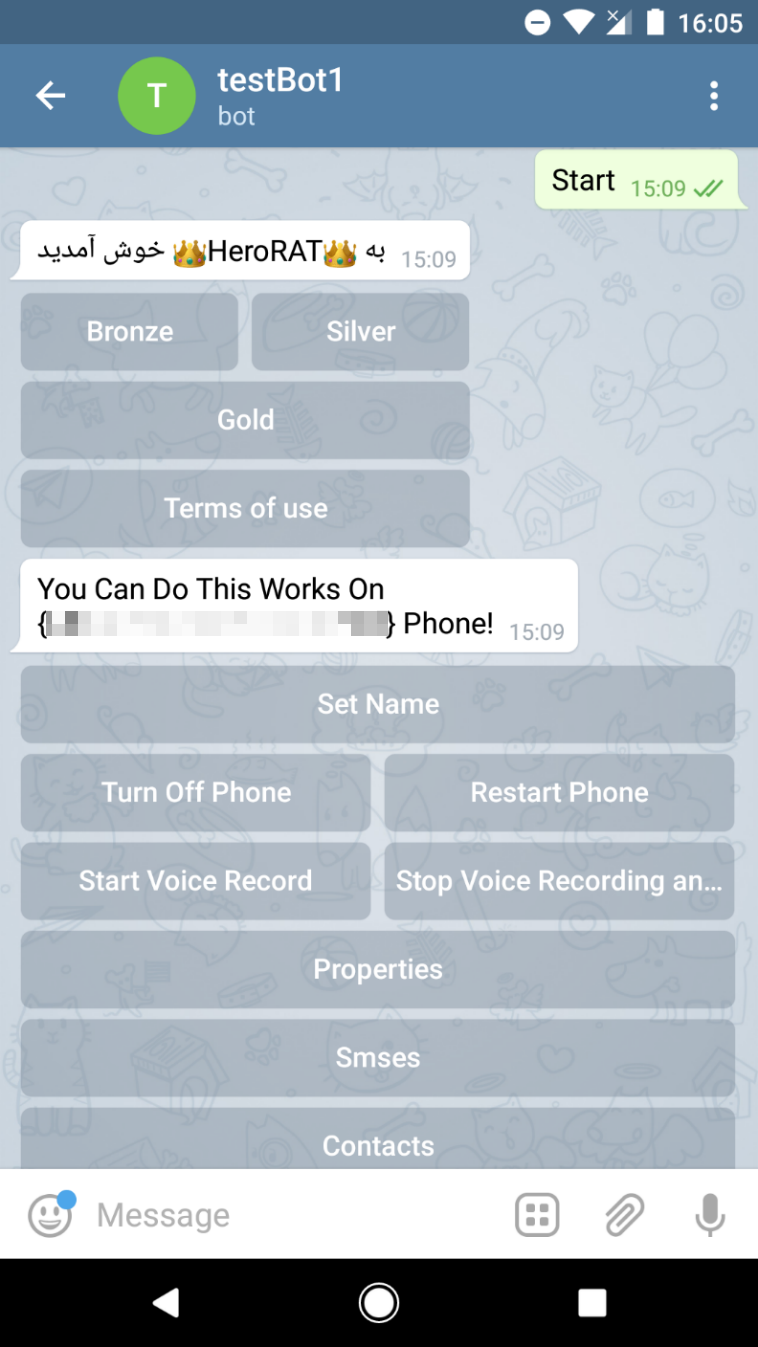

Imagem 3 - Demonstração da instalação do RAT no dispositivo do desenvolvedor do HeroRat (capturas de tela de um vídeo explicativo fornecido pelo autor do malware).

Depois obter acesso ao dispositivo da vítima, o cibercriminoso pode conseguir o controle usando os comandos Bots do aplicativo Telegram. Cada dispositivo comprometido é controlado e operado pelos criminosos através do Telegram.

O malware tem uma ampla gama de recursos para espionar e filtrar arquivos, incluindo a interceptação de mensagens de texto e contatos, envio de mensagens de texto e realização de chamadas, gravação de áudio e tela, obter a localização e controlar a configuração do dispositivo.

As funcionalidades do HeroRat são segmentadas em três pacotes - bronze, prata e ouro - que são colocados à venda por 25, 50 e 100 dólares. Por sua vez, o código fonte é oferecido por 650 dólares pelo próprio desenvolvedor.

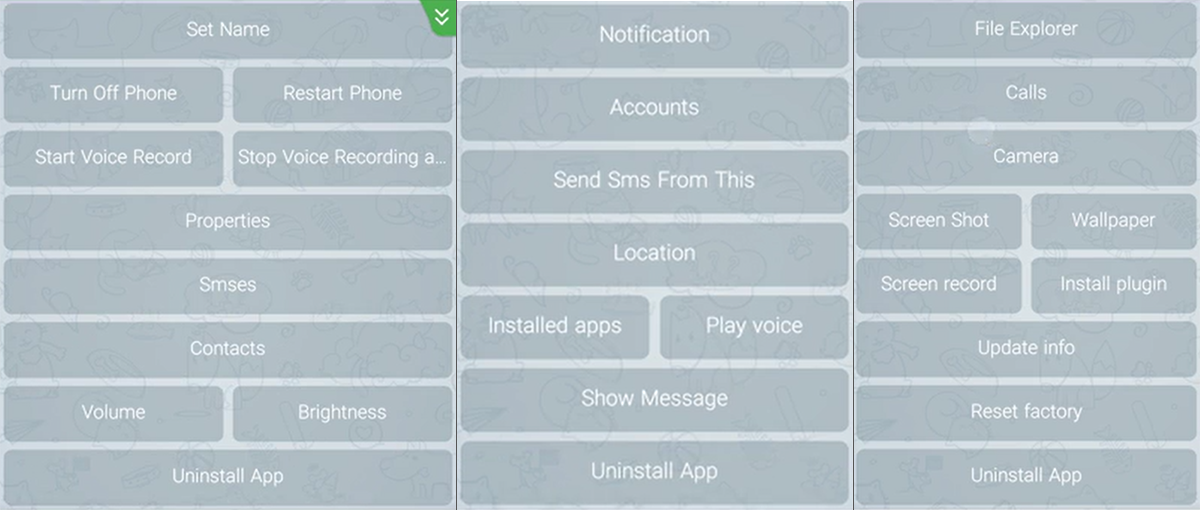

A acessibilidade aos recursos de malware aparece na forma de botões clicáveis na interface do bot do Telegram. Desta forma, os cibercriminosos podem controlar os dispositivos das vítimas apenas pressionando os botões disponíveis na versão do malware que esteja sendo executado.

Imagem 6 - Funcionalidades do HeroRat - da esquerda para a direita "painel de bronze", "painel de prata" e "painel de ouro" (capturas de tela de um vídeo explicativo fornecido pelo autor do malware).

Ao contrário dos RATs Android que analizamos anteriormente, que estão escritos em Java para o padrão Android, esta nova família de malware recém descoberta foi desenvolvida a partir do zero em C# usando o framework Xamarin - a estranha combinação para um malware Android.

A forma como o malware comunica através do protocolo do Telegran foi adaptada para a sua linguagem de programação, em vez do Bot no API do Telegram ativada pelos RAT descrito acima, esta família de malware usa o Telesharp, uma biblioteca para criar bots do Telegram com C#.

Tanto a comunicação de comando como o vazamento de dados dos dispositivos comprometidos são totalmente cobertas pelo protocolo do Telegram - uma medida para evitar a detecção baseada no tráfego para servidores de armazenamento conhecidos.

Como estar protegido?

Com o código-fonte do malware está disponível gratuitamente, novas variantes podem ser desenvolvidas e propagadas em qualquer lugar do mundo. Como o método de distribuição e o modo de disfarce, o malware pode sofrer variações em cada caso, ou seja, verificar se o dispositivo tem a presença de um aplicativo específico não é o suficiente para saber se o dispositivo está comprometido.

Se você tiver motivos para acreditar que foi afetado por esse malware, revise-o usando uma solução confiável de segurança para dispositivos móveis. Os sistemas da ESET detectam e bloqueiam essa ameaça como Android/Spy.Agent.AMS e Android/Agent.AQO.

Para evitar ser vítima de um malware direcionados para Android, use apenas a Google Play Store oficial para fazer o download de aplicativos, leia os comentários dos usuários antes de baixá-los e preste atenção às permissões solicitadas e concedas ao aplicativo antes e depois da instalação.

IoCs

| Package Name | Hash | Detection |

|---|---|---|

| System.OS | 896FFA6CB6D7789662ACEDC3F9C024A0 | Android/Agent.AQO |

| Andro.OS | E16349E8BB8F76DCFF973CB71E9EA59E | Android/Spy.Agent.AMS |

| FreeInterNet.OS | 0E6FDBDF1FB1E758D2352407D4DBF91E | Android/Agent.AQO |