Nossa análise mostra que os responsáveis por trás do ataque a um cassino on-line localizado na América Central, além de outros ciberataques realizados durante 2017, são provavelmente do grupo de cibercriminosos chamado Lazarus. Em todos os incidentes estudados, os atacantes usaram ferramentas similares, que incluiam o KillDisk – um malware que afeta o disco rígido em máquinas comprometidas.

Ferramentas do Lazarus

A primeira vez que o grupo foi mencionado como “Lazarus” foi em fevereiro de 2016, quando a Novetta, companhia de análise de segurança, produziu o relatório "Operação Blockbuster". Até então, o US-CERT e o FBI se referiam a esse grupo como Hidden Cobra. Este grupo de cibercriminosos começou a ter mais destaque após o caso da cibersabotagem contra a Sony Pictures Entertainment.

Alguns dos ataques atribuídos ao Lazarus atraíram o interesse de pesquisadores de segurança, que confiaram no extenso white paper produzido pela Novetta contendo centenas de páginas que descrevem as ferramentas usadas em ataques conhecidos (por exemplo: direcionados aos bancos poloneses e mexicanos, o lançamento do WannaCryptor, campanhas de phishing contra pessoas contratadas pelo Departamento de Defesa dos Estados Unidos) e os argumentos pelos quais esses ataques são atribuídos ao Grupo Lazarus.

O kit de ferramentas do Lazarus (nos referimos ao conjunto de arquivos que o setor de segurança identifica como características da identidade de um grupo) é bastante amplo, e acreditamos que existam vários subgrupos. Um fato interessante que vale a pena notar é que, ao contrário do que aconteceu com outros grupos de cibercriminosos, o código-fonte de qualquer uma das ferramentas usadas pelo grupo Lazarus nunca foi publicamente divulgado.

Ferramentas usadas pelo Lazarus no ataque ao cassino on-line na América Central

Nesta seção, analisamos algumas das ferramentas que foram detectadas em vários servidores e endpoints na rede do cassino on-line na América Central. As ferramentas foram usados em combinação com o KillDisk, o malware descrito acima que danifica os discos rígidos. Em seguida, explicamos porque acreditamos que eles estão associados ao Lazarus. É importante observar que a ESET detecta malwares do Lazarus como Win32/NukeSped ou Win64/NukeSped.

A maioria dessas ferramentas é projetada para ser executada como um serviço do Windows. Para conseguir isso, é necessário ter privilégios de administrador, o que significa que os cibercriminosos devem ter como garantia a obtenção desses privilégios ao projetar as ferramentas ou compilá-las.

Backdoor TCP

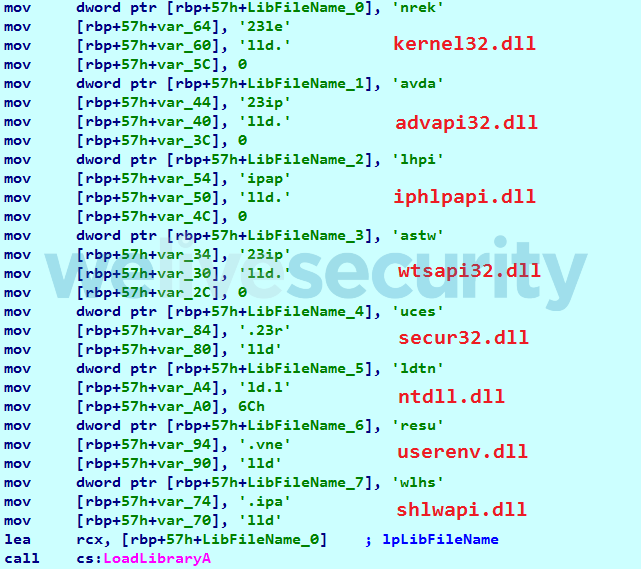

O Win64/NukeSped.W é um aplicativo por console, instalado no sistema como um serviço. Um dos primeiros passos necessários para executar é resolver dinamicamente os nomes de DLL necessários:

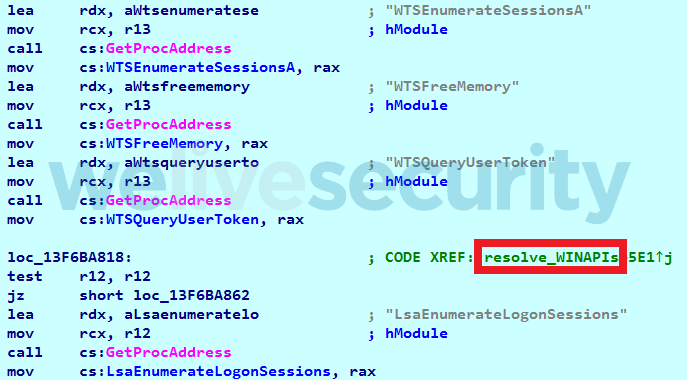

Da mesma forma, os nomes das chamadas para a API do Windows são criados dinamicamente. Neste exemplo particular é possível ver as strings em texto simples, nas amostras anteriores que analisamos estavam codificadas na base 64, criptografadas ou resolvidas no stack caractere por caractere:

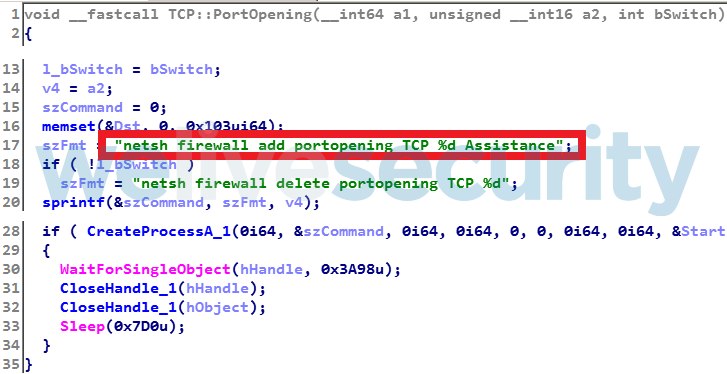

Ambos são características do malware do grupo Lazarus. Além disso, outro típico recurso do backdoor do Lazarus também pode ser visto neste malware: escuta em uma porta específica na qual é garantido que ele não está bloqueado pelo firewall:

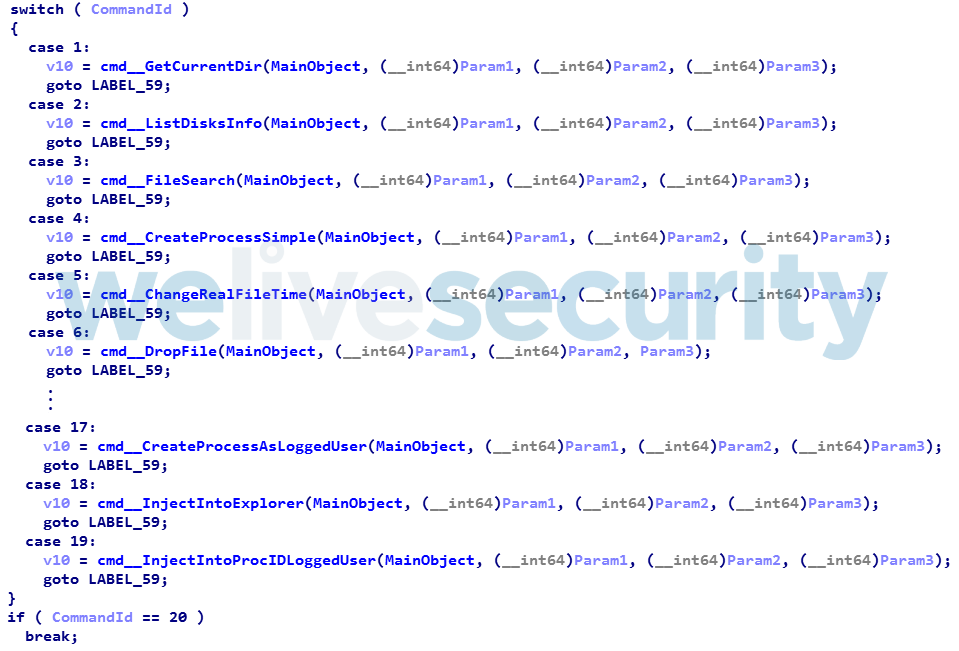

O backdoor suporta 20 comandos cuja funcionalidade é semelhante a amostras do Lazarus analisadas anteriormente (note que o nome dos comandos aqui não é originado pelos cibercriminosos, mas renomeado pelo analista da ESET):

Cria vários arquivos no sistema. A porta de escuta é armazenada em um arquivo de texto chamado %WINDOWS%\Temp\p. O arquivo %WINDOWS%\Temp\perflog.evt contém os caminhos de arquivos binários a serem injetados, executados ou gravados no registro, dependendo do caractere inicial:

Caso o caractere seja “+”, a mensagem de saída do cmd.exe/c “%s 2>> %s” (ou cmd.exe/c"%s>>%s2>&1") é armazenado em% WINDOWS%\Temp\perflog.dat.

Sequestro da sessão

O Win64/NukeSped.AB é um aplicativo de console que cria um processo como se fosse um usuário logado no dispositivo da vítima (semelhante ao número de comando 17 do backdoor descrito anteriormente).

É uma variante protegida pela Themida de uma amostra descrita pela Kaspersky. No nosso caso, ela foi instalado como C:\Users\public\ps.exe. Aceita três parâmetros.

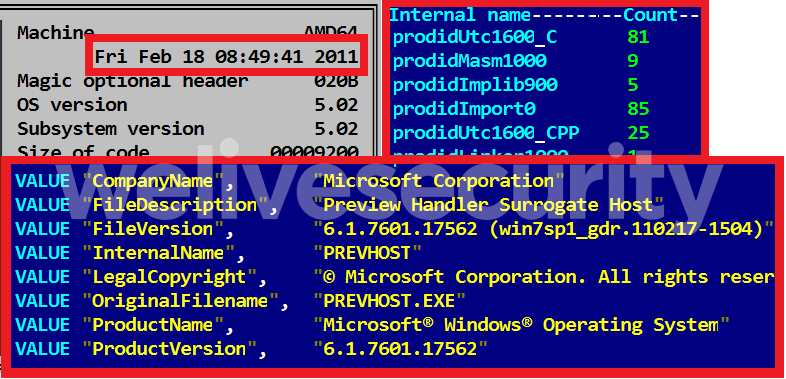

Uma análise estática nos permite ver as mesmas propriedades em ambas as amostras: a mesma data de compilação no cabeçalho PE, as informações do linker usado são idênticas (Visual Studio 2010 (10.00)) e parte dos recursos tem as mesmas informações de versão:

Enquanto o PE timestamp e os recursos são roubados do arquivo PREVHOST.EXE legítimo do Microsoft Windows 7 SP1, os dados do linker não o são: o arquivo original da Microsoft foi compilado e vinculado pelo Visual Studio 2008 (9.00).

Nossa consistente análise dinâmica confirma que o arquivo - encontrado na rede do cassino comprometido - está relacionado com o malware usado pelos atacantes contra poloneses e mexicanos no passado.

Loader/instalador

A próxima é uma ferramenta de linha de comando simples que aceita vários argumentos. Sua finalidade é trabalhar com processos (injetar/eliminar um processo por PID ou por nome), serviços (terminar/reinstalar um serviço) ou arquivos (gravar/excluir). Sua funcionalidade exata depende dos parâmetros fornecidos.

Variantes do KillDisk

KillDisk é o nome de detecção genérico usado pela ESET para descrever malwares destrutivos com a capacidade de danificar discos, como afetar o setor de booteo e sobrescrever após a exclusão de arquivos (do sistema), seguido por uma reinicialização para inutilizar a máquina. Embora todos os malwares do grupo KillDisk tenham funcionalidades semelhantes (detecção genérica), as amostras individuais não têm necessariamente semelhanças ou relação em seus códigos. Detecções genéricas como essas geralmente têm várias "sub-famílias", que são diferenciadas umas das outras pelo sufixo de detecção (por exemplo: Win32/KillDisk.NBO). As variantes dentro das subfamílias que se relacionam com o código, às vezes são detectadas em ciberataques separados e é por isso que podemos fazer conexões, como neste caso. Em outros casos, como ciberataques direcionados a grandes alvos na Ucrânia em dezembro de 2015 e dezembro de 2016, também usaram o malware do KillDisk, mas essas amostras eram de um KillDisk de uma sub-família diferente, então é muito provável que não tenham relação com esses ataques.

No caso do cassino on-line da América Central, detectamos duas variantes do Win32/KillDisk.NBO em sua rede. Além disso, esse malware foi detectado em mais de 100 máquinas na empresa. Existem várias explicações possíveis para essa propagação, sendo que o mais provável é que os atacantes tenham tentado esconder seus rastros após uma operação de espionagem ou seu uso direto para extorsão ou sabotagem. Em qualquer caso, o impacto contra uma única empresa é grande.

Com base em nossa telemetria, o uso simultâneo das variantes do Win32/KillDisk.NBO e outro malware conhecida do Lazarus no ataque à rede nos permite ter mais segurança de que o KillDisk foi implementado pelo Lazarus e não por outro atacante sem qualquer relação com este grupo.

Nossas análises dessas duas variantes do Win32/KillDisk.NBO revelaram que há muitas semelhanças em termos de código. Além disso, são quase idênticas às variantes do KillDisk usadas contra organizações financeiras na América Latina, conforme descrito pela Trend Micro.

Neste caso do casino on-line, a rota típica das variantes do KillDisk era: C:\Windows\Temp\dimens.exe

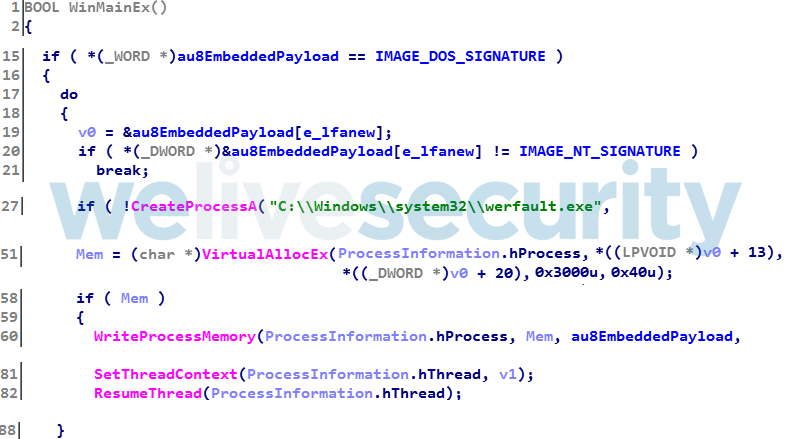

O payload incorporado é injetada no processo do sistema werfault.exe:

Uma das variantes foi protegida com o protetor comercial VMProtect em sua terceira geração, o que tornou a descompactação mais complicada. Os atacantes provavelmente não compraram uma licença do VMProtect, mas usaram cópias piratas encontradas na Internet. No caso do Grupo Lazarus é comum o uso de protecção: durante o ataque a poloneses e mexicanos em fevereiro 2017 usando o protetor Enigma e algumas das amostras de Operação Blockbuster, relatadas pelo Palo Alto Networks, usando uma versão antiga do VMProtect.

Cadeias de formato comuns do Lazarus

Acima das características típicas que nos permitem atribuir amostras e ataques ao grupo Lazarus, um ponto que vale a pena notar para o benefício de outros pesquisadores, são as cadeias de formato. A tabela a seguir apresenta uma lista das cadeias de formato encontradas nos exemplos mencionados, bem como em muitos backdoors TCP associados ao Lazarus:

| Format String | Lazarus Attack / Report |

|---|---|

| cmd.exe /c "%s 2>> %s" cmd.exe /c "%s >> %s 2>&1" |

This case - online casino in Central America |

| cm%sx%s"%s%s %s" 2>%s | Operation Blockbuster & WannaCryptor outbreak |

| c%s.e%sc "%s > %s 2>&1" %sd.e%sc "%s > %s 2>&1" |

Operation Blockbuster - The Sequel |

| %s%s%s "%s > %s 2>&1" md.e xe /c |

Operation Blockbuster - The Saga |

| %sd.e%sc "%s > %s" 2>&1 %sd.e%sc n%ssh%srewa%s ad%s po%sop%sing T%s %d "%s" |

Operation Blockbuster |

| %s /c "%s" >%s 2>&1 | Operation Blockbuster |

| cmd.exe /c "%s" > %s 2>&1 | The Polish and Mexican case |

Em si mesmo, isso pode não parecer uma pista muito convincente, mas quando se comparam essas cadeias de formato com a história de amostras de malware coletados pela ESET, o único resultado são amostras de transações suspeitas do Lazarus. Por esta razão, concluímos que esta cadeia de formatos representa uma característica relevante e inevitável do modus operandi do Grupo Lazarus.

Ferramantas extras

Existem pelo menos duas ferramentas amplamente disponíveis que os cibercrimosos também usaram no caso do cassino on-line.

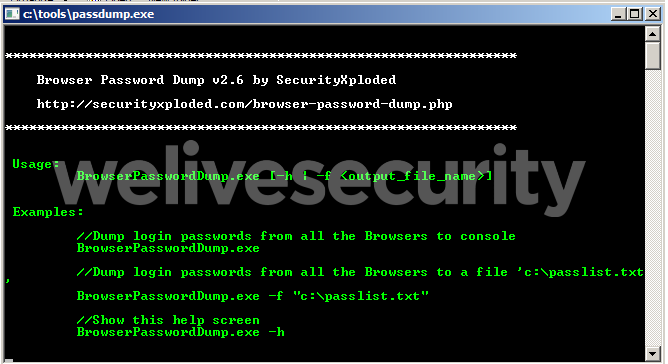

Recuperação de senhas do navegador

Esta ferramenta é usada para recuperar senhas dos navegadores mais populares. No entanto, apesar de ser uma ferramenta de 2014 usa técnicas antigas e conhecidas pode ser utilizada de forma eficaz com a mais recente versão do Google Chrome (64.0.3282.186), cromo (67.0.3364.0), Microsoft Edge (41.16299.15.0 ) e Microsoft Internet Explorer (11.0.9600.17843). Não funciona contra versões recentes do Firefox ou Opera.

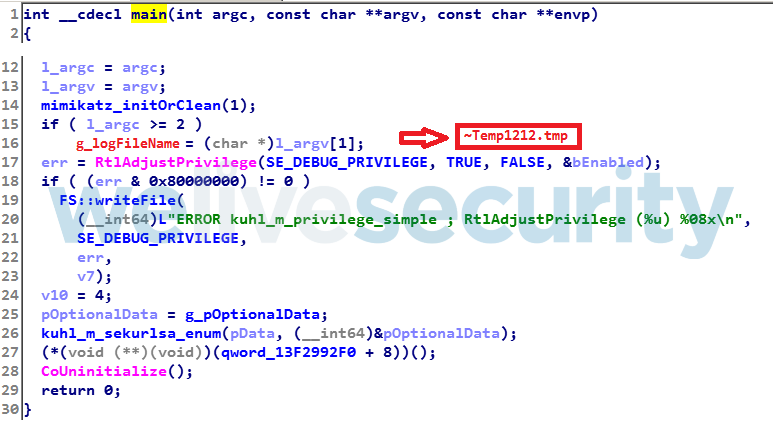

Mimikatz

Os atacantes também usaram uma versão modificada da ferramenta de código aberto Mimikatz, que é usada para extrair as credenciais do Windows. A ferramenta aceita um parâmetro - o nome do arquivo no qual o arquivo de saída será armazenada. Se nenhum parâmetro for atribuído ao arquivo, o mesmo será chamado ~ Temp1212.tmp e estará localizado no mesmo diretório que o Mimikatz. O arquivo de saída contém hashes das credenciais do Windows dos usuários que efetuaram login.

Vetor de infecção

Muitas das ferramentas descritas acima são baixadas e instaladas nos sistemas das vítimas por droppers maliciosos e loaders ativos no estágio inicial do ataque. Além disso, vimos indícios de que os atacantes aproveitaram as ferramentas de acesso remoto, tais como o Radmin 3 e o LogMeln, para controlar as máquinas remotamente.

Conclusão

Este recente ataque a um cassino on-line na América Central sugere que as ferramentas usadas pelo Lazarus são recompiladas para cada ataque (não observamos amostras exatamente iguais em nenhum outro lugar). O ataque em si foi muito complexo, pois consistiu em várias etapas e envolve dezenas de ferramentas protegidas que, isoladas, teriam revelado pouco sobre sua dinâmica.

A decisão de usar o KillDisk como parte do ataque pode ser devido a dois motivos: que os cibercriminosos tentaram evitar deixar rasttros após uma operação de espionagem, ou que eles foram usados diretamente para extorsão ou cibersabotagem. Em qualquer caso, o fato dos produtos da ESET detectarem o malware em mais de 100 dispositivos e servidores na empresa nos dá uma ideia do esforço feito pelos atacantes.

Um agradecimento especial a Dávid Gábriš e Robert Lipovský.

Créditos da imagem: ©Julliane Nova

|

SAMPLES |

#colspan# |

|---|---|

| 429B750D7B1E3B8DFC2264B8143E97E5C32803FF | Win32/KillDisk.NBO |

| 7DFE5F779E46855B32612D168B9CC5334F25B5F6 | Win32/KillDisk.NBO |

| 5042C16076AE6346AF8CF2B40553EEEEA98D5321 | Win64/NukeSped.W trojan (VMProtect-ed) |

| 7C55572E8573D08F3A69FB15B7FEF10DF1A8CB33 | Win64/NukeSped.W trojan (Themida-protected) |

| E7FDEAB60AA4203EA0FF24506B3FC666FBFF759F | Win64/NukeSped.Z trojan (Themida-protected) |

| 18EA298684308E50E3AE6BB66D7321A5CE664C8E | Win64/NukeSped.Z trojan (VMProtect-ed) |

| 8826D4EDBB00F0A45C23567B16BEED2CE18B1B6A | Win64/NukeSped.AB trojan (Themida-protected) |

| 325E27077B4A71E6946735D32224CA0421140EF4 | Win64/Riskware.Mimikatz.A application |

| D39311C74DEB60C736982C1AB74D6684DD1E1264 | Win32/SecurityXploded.T (VMProtect-ed) |

| E4B763B4E74DE3EF24DB6F19108E70C494CD18C9 | Win32/SecurityXploded.T (Themida-protected) |