No último domingo (10) foi apresentada uma reportagem no Fantástico (Rede Globo) sobre crimes virtuais, que buscou mostrar a dinâmica do cibercrime que gira em torno do roubo e da venda de dados pessoais (sigilosos), cartões de crédito e fraudes.

Apesar de haver uma infinidade de assuntos que poderiam ser abordados dentro desse tema, a reportagem focou no uso, pelo cibercrime, de dados pessoais de bases como “Receita Federal, empresas de telefonia e CADSUS” para o cometimento de fraudes.

Esses dados são comercializados das mais diversas formas e servem de insumo para a realização de fraudes. Como mostrado na reportagem, ao comprarem um cartão de crédito extraviado dos Correios e verificarem que com os dados obtidos no CADSUS seria possível realizar o desbloqueio desse cartão.

Outro ponto que buscaram explorar foi a maneira pela qual o cibercrime obtém esses dados pessoais, dados bancários e credenciais de acesso às lojas virtuais. Novamente, o escopo foi simplificado e bastante reduzido, muito embora tenham abordado o principal meio de obtenção desses dados, o phishing (ou “golpe da tela falsa”, como chamaram).

Com a proximidade das festas de final de ano, sabemos que o número de ataques cresce consideravelmente. Portanto, a reportagem do Fantástico procurou também fornecer dicas para evitar esse tipo de golpe.

Em uma primeira dica, uma vítima relata o caso em que perdeu R$900,00 por cair em uma promoção falsa. "Não é para acessar o link que eles te mandam, foi assim que a moça do Procon me instruiu, [é] para você entrar no site mesmo e efetuar a compra por lá”, disse.

"Não é para acessar o link que eles te mandam, foi assim que a moça do Procon me instruiu, [é] para você entrar no site mesmo e efetuar a compra por lá”

Essa é uma dica bastante válida, já que, no geral, essas páginas falsas ficam hospedadas em domínios maliciosos ou sites (legítimos) violados. Dessa forma, caso a máquina da vítima ou a rede à qual está conectada não esteja comprometida, ao tentar acessar o site da loja, ao invés da página falsa, vai acessar a loja legítima e assim verificar que tratava-se de uma promoção falsa.

Enquanto essa primeira dica faz muito sentido, a segunda e derradeira “dica” está em total descompasso ao que vemos ao acompanhar às diversas campanhas de phishing que são lançadas diariamente no Brasil. “Sempre quando você vai colocar informações sigilosas, aparece um cadeadozinho, indicando que você está com a conexão criptografada ou em segredo. Sites falsos, não têm isso”.

Infelizmente, apenas o fato de haver ou não o cadeado não é capaz de separar sites maliciosos de sites legítimos – e quem seguir essa “dica” poderá ter uma falsa sensação de segurança e ficar ainda mais sujeito a esse tipo de golpe.

Portanto, neste post, vamos entender como interpretar a apresentação do cadeadozinho de segurança e ver alguns casos de páginas falsas que fazem uso de certificados digitais válidos.

“Sempre quando você vai colocar informações sigilosas, aparece um cadeadozinho”

Muito está se falando a respeito de sites falsos que fazem uso de certificado digital – que é o tema central deste post. No entanto, antes de passarmos adiante, vale uma ressalva à categorica afirmação de que “sempre quando você vai colocar informações sigilosas, aparece um cadeadozinho”.

Lembro-me da reportagem em que comentei sobre os sites da Saraiva, Marisa e Netshoes, que supostamente não faziam uso de conexões criptografadas durante a solicitação de cartões de crédito dessas lojas. À época, é bem verdade que a Netshoes estava transmitindo os dados de cadastramento via HTTPS (apesar de ressalvas), mas a Saraiva e a Marisa solicitavam dados sigilosos sem fazer uso de qualquer criptografia de dados – e por conseguinte sem “aparecer um cadeadozinho” no navegador dos solicitantes.

É importante que os internautas estejam cientes de que enviar dados em conexões não criptografadas é um risco

Ou seja, nem sempre os requisitos básicos de segurança são observados ao solicitar dados sigilosos que podem ser de interesse de fraudadores e participantes dos mercados negros de compra e venda desse tipo de dado. É importante que os internautas estejam cientes de que enviar dados em conexões não criptografadas é um risco – não se sabe por onde esses dados vão passar, nem onde serão coletados/armazenados antes de chegar ao seu destino.

Assim, quando notarem que algum site está negligenciando sua segurança, a exemplo do leitor que motivou a matéria, exijam um cuidado maior com a segurança dos dados diretamente com o site, e, se necessário, compartilhem essa constatação com sites e profissionais que tenha interesse no assunto.

Cadeado de segurança x Phishing

O cadeado de segurança é apresentado pelo navegador quando ele é capaz de verificar com sucesso a validade do certificado digital fornecido pelo servidor do site que se está acessando.

E o que isso significa? Aqui é necessário interpretar com cautela. Tecnicamente isso significa duas coisas:

- Há pelo menos um certificado considerado confiável pelo navegador que, através de métodos criptográficos, derivaram confiança ao certificado do site. (Aqui fujo de tecnicidades como “Key Usage” e outros aspectos que também devem ser validados);

- O servidor do site conhece a chave privada associada ao certificado (confiado pelo navegador, conforme o item acima).

Pondo de maneira simplificado, isso significa que o navegador confia que o roteamento da conexão levou a um servidor legítimo para servir a URL requisitada (assumindo que o site falso não possui a chave privada de um certificado válido, i.e.: item II – infelizmente, nem sempre é o caso).

Assim, caso o roteamento esteja de fato comprometido, ao tentar estabelecer a conexão com um site falso, o navegador será capaz de detectar que a conexão não é autentica e encerrá-la. No entanto, essa verificação de autenticidade da conexão (ou seja, de que a URL está sendo servida por um servidor legítimo segundo os critérios acima) não garante que o site não seja malicioso.

Por esse motivo é importante manter-se atento, tenha o site certificado ou não. O uso de HTTPS é um indício de que o site pode ser legítimo, mas não é por si só conclusivo.

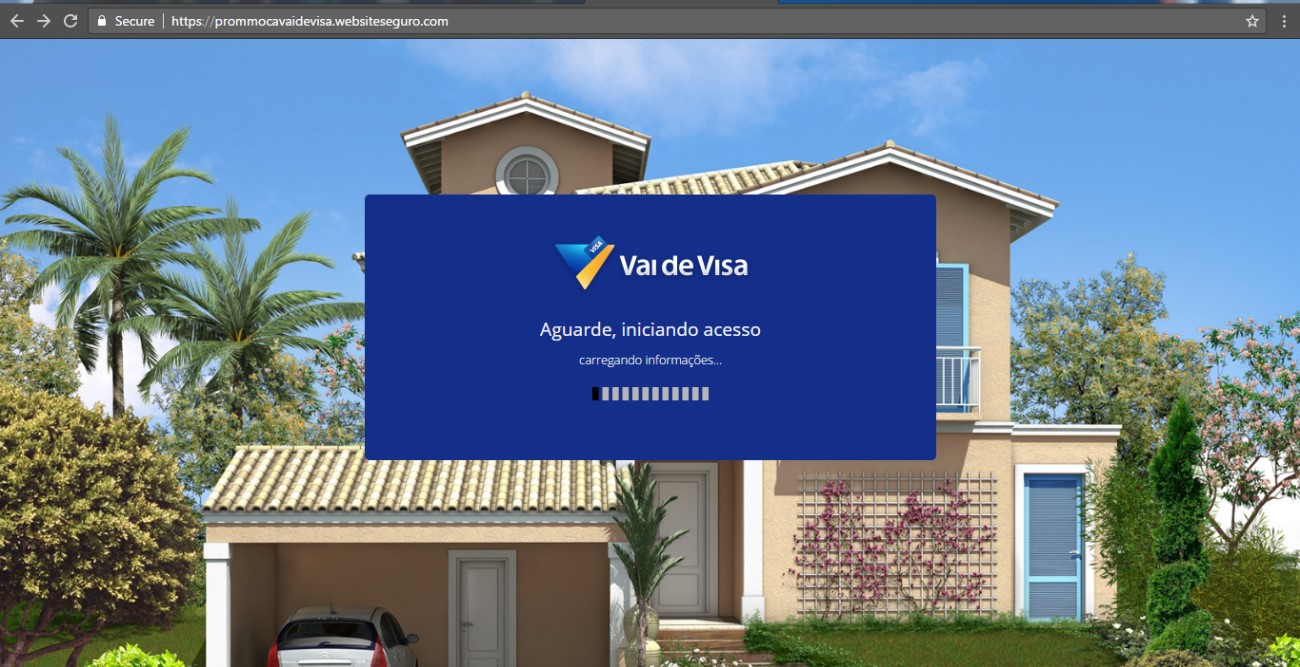

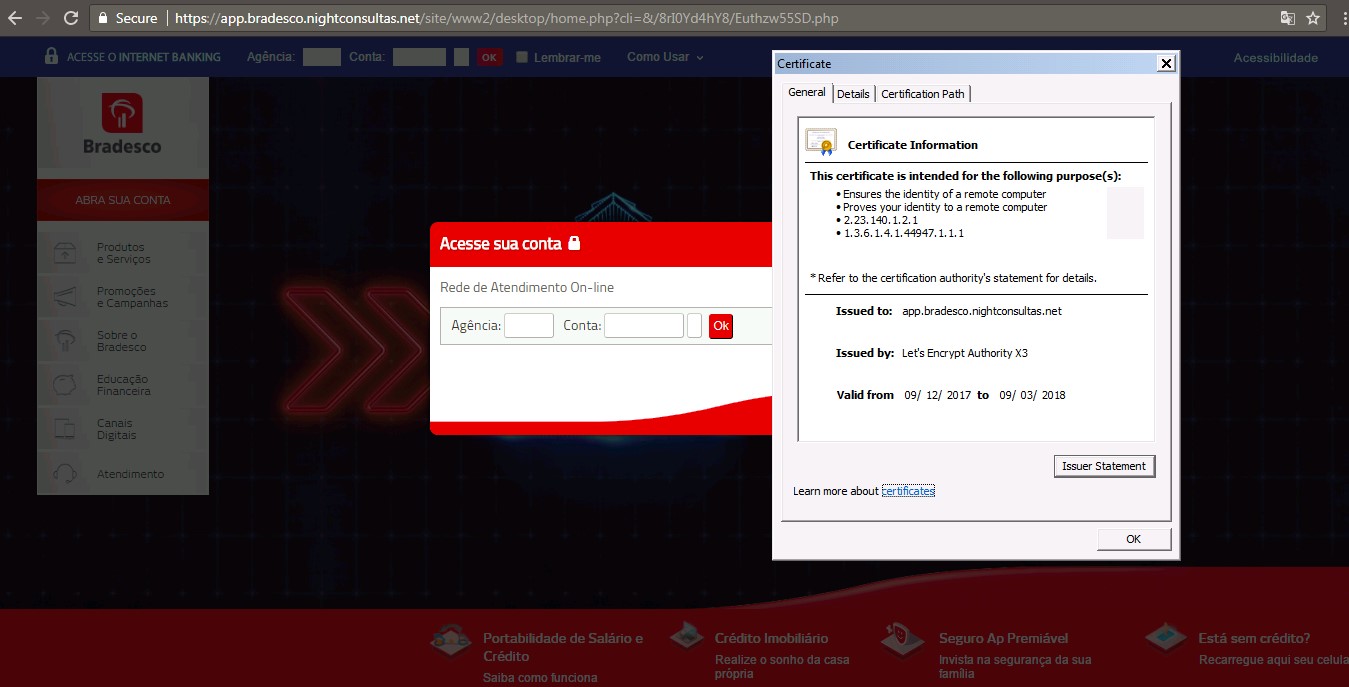

Figura 1: Site de phishing com certificado válido (SSL Compartilhado)

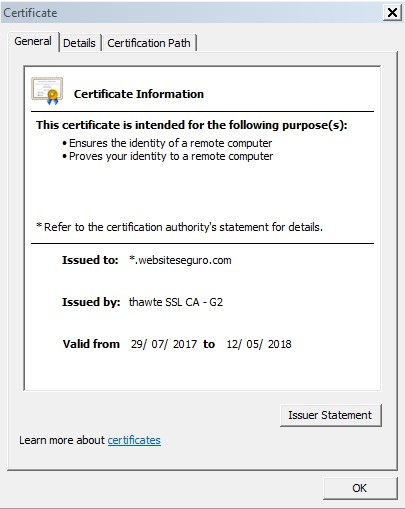

Uma das formas que um site malicioso pode fazer para ter um certificado digital válido e apresentar o cadeado de segurança é utilizando soluções de hospedagem com “SSL Compartilhado”. Trata-se do uso, por alguns provedores, de certificados wildcard, capazes de autenticar diferentes subdomínios, para agregar valor à sua hospedagem. No entanto, como esse certificado é compartilhado entre diferentes sites, é sempre bom estar atento para verificar se o site que se deseja acessar é realmente idôneo.

Figura 2: Exemplo de certificado wildcard utilizado em SSL Compartilhado

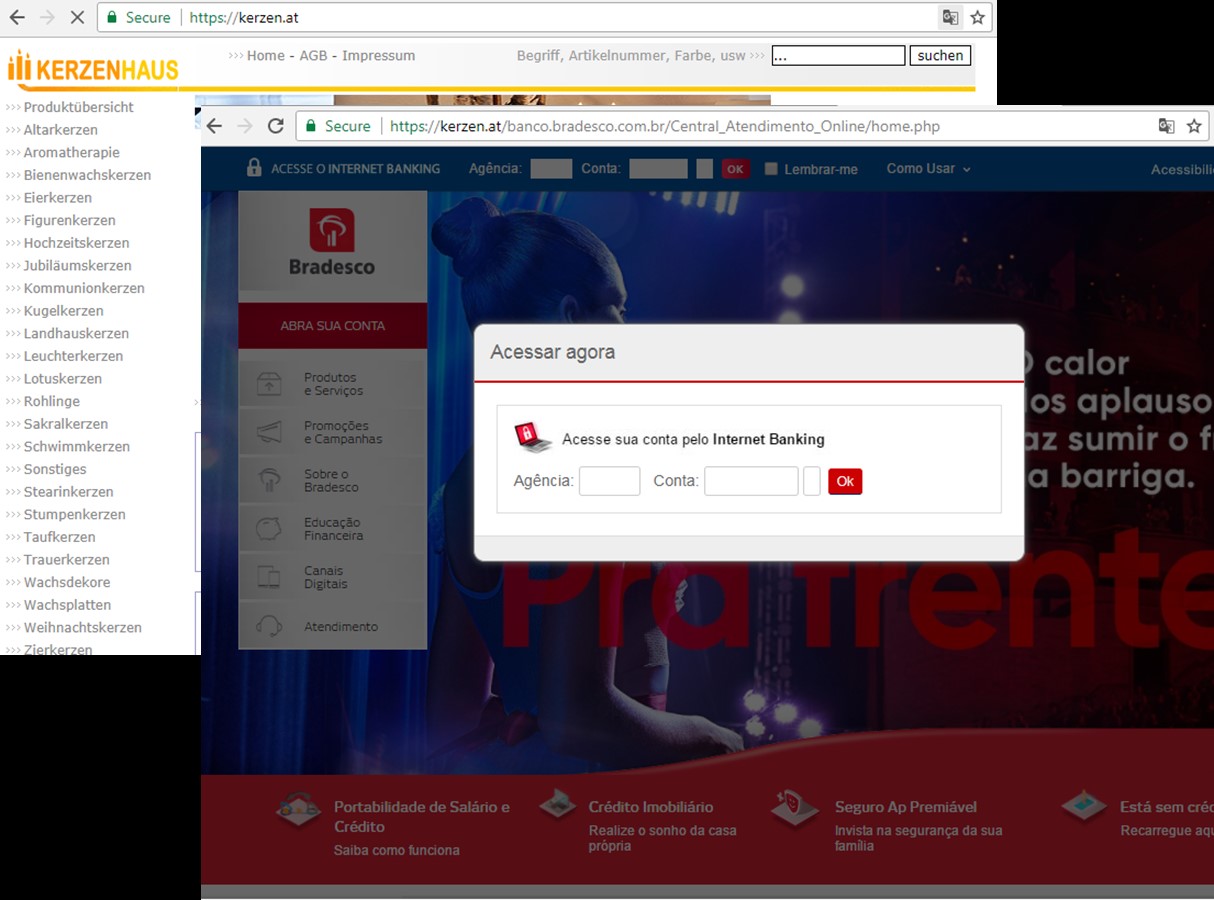

Outra forma bastante comum de se hospedar páginas falsas em servidores com certificado é através da exploração de vulnerabilidades. Nesses casos, os cibercriminosos conseguem incluir scripts em servidores comprometidos de forma a gerar páginas falsas quando certas URLs são acessadas.

Figura 3: Site legítimo com certificado válido hospedando página de phishing

Uma terceira forma que é cada vez mais preponderante: Let’s Encrypt. Trata-se de uma autoridade certificadora que emite certificados gratuitamente, a fim de de possibilitar com que qualquer site possa habilitar o protocolo HTTPS.

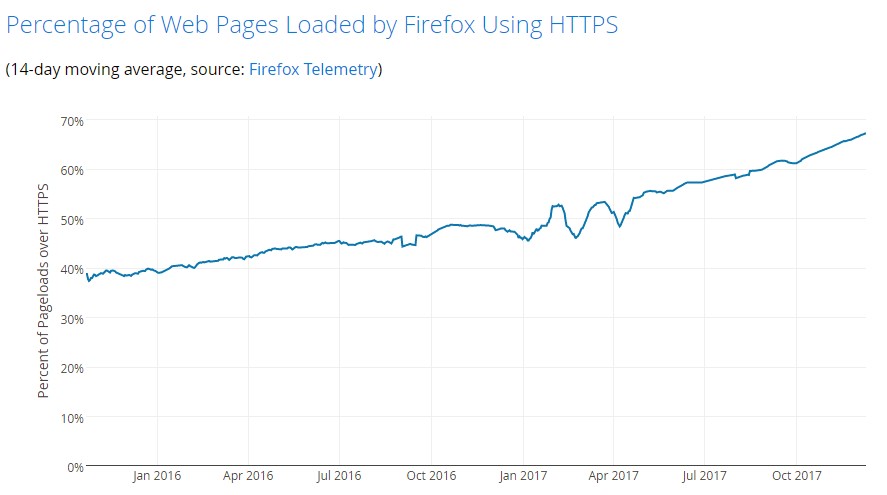

Figura 4: Porcentagem de páginas web com HTTPS carregadas pelo Firefox

O intuito é fornecer meios para que sites possam encriptar as conexões de maneira simplificada, buscando proteger a comunicação de seus visitantes. Atualmente o projeto conta com quase 50M de certificados ativos e nota-se, por exemplo, o impacto que essa iniciativa teve na porcentagem de páginas com HTTPS carregadas pelo Firefox desde o início do projeto.

Figura 5: Site de phishing com certificado válido (Let’s Encrypt)

Se tivermos em mente ataques comuns como sniffing em redes compatilhadas ou mesmo a questão de vigilância estatal nas comunicação, será possível perceber a contribuição do projeto. O efeito colateral, no entanto, é que a maior facilidade em habilitar HTTPS não serve apenas a sites legítimos, e sites de phishing também se aproveitam desse fato.

Tela falsa com cadeado de segurança - de quem é a culpa?

Sites falsos utilizando HTTPS e apresentando o cadeado de segurança não exatamente uma novidade.

Por definição, certificado de validação de domínio deveria apenas cuidar de que o solicitante do certificado realmente é o dono do domínio, que pode ter sido adquirido com propósitos maliciosos. Para validar a pessoa (física ou jurídica) do solicitante, é que existem os certificados EVs (apesar de ainda haver muitos aspectos a evoluir).

O fato de, no passado, a emissão de um certificado ter um custo elevado desejancorava sites falsos a utilizarem certificados com a mesma frequência que vemos hoje. Isso não quer dizer, no entanto, que esse deve ser o único aspecto para separar sites legítimos de sites maliciosos.

Há muito que este fato já foi constatado, por esse motivo projetos como Certificate Transparency da Google foram criados (e o qual a Let’s Encrypt faz parte). Como explica o próprio projeto, a idéia é “fornecer um sistema aberto de auditoria e monitoramento que permita que qualquer dono de domínio ou autoridade de certificação de domínio (CA) determinar se seus certificados foram emitidos por engano ou usados maliciosamente”.

Assim, uma empresa vítima de páginas falsas pode monitorar os logs para detectar certificados emitidos com nomes (i.e.: CN) parecidos com o seu domínio legítimo – ou seja, uma estratégia diferente de abordar o problema em que a responsabilidade do monitoramento recai sobre a marca afetada e não fica totalmente a cargo da autoridade certificadora.

O protocolo HTTPS estabelece uma relação de confiança entre o navegador e o site acessado, garantindo confidencialidade (i.e.: um atacante não será capaz de acessar o contéudo da comunicação passivamente) e autenticidade, caso as premissas dessa verificação sejam cumpridas. Este um bom indicador, mas a responsabilidade final de decidir se é seguro compartilhar dados com algum site é de cada um e não do navegador.