Esperamos alguns meses, mas neste ano chegou a terceira temporada de uma das séries favoritas de quem trabalha diariamente com temas relacionados à segurança da informação. Estamos falando de Mr. Robot, a série de Sam Esmail, que tem cativado ao público em suas duas temporadas pela trama e representação quase realista de ferramentas que são usadas no cotidiano de qualquer pessoa envolvida no mundo da segurança. Por isso, vamos analisar aspectos técnicos de alguns capítulos com o intuito de revelar o que há por trás de alguns argumentos.

Um CTF um tanto peculiar

Em uma Nova York escura e sem Internet, existe um lugar que ainda possui eletricidade e conectividade, onde Elliot e Darlene podem se conectar para realizar uma importante tarefa relacionada com o plano dos nossos protagonistas no final da temporada anterior. Quando chegam nesse lugar, os personagens observam muitas pessoas participando de algum tipo de desafio através de computadores.

Este desafio é descrito como CTF ou Capture the Flag e são realizados em muitos pontos do mundo para testar a habilidade dos participantes em vários campos de segurança da informação. Esses desafios podem estar ligados a várias coisas, como uma conferência, ou mesmo uma classificatória (como neste caso) para algum evento de hacking, ou simplesmente ser um desafio feito por diversão.

Neste capítulo, trata-se apenas de uma classificatória do famoso DEF CON de Las Vegas, conhecido não só porque alguns dos participantes dizem querer estar nessa cidade, mas também por algumas imagens que vemos durante essa cena (e por alguma bandeira com o logo do evento que também aparece).

Os CTFs fazem parte da cultura hacker há algum tempo e são bons desafios para testar as habilidades e o conhecimento de um indivíduo ou grupo. Existem vários tipos, os que envolvem a superação de uma série de testes sobre diferentes campos (intrusões, esteganografia, engenharia social, etc.), até aqueles que consistem em uma luta entre várias equipes com o propósito de obter o controle das máquinas do adversário.

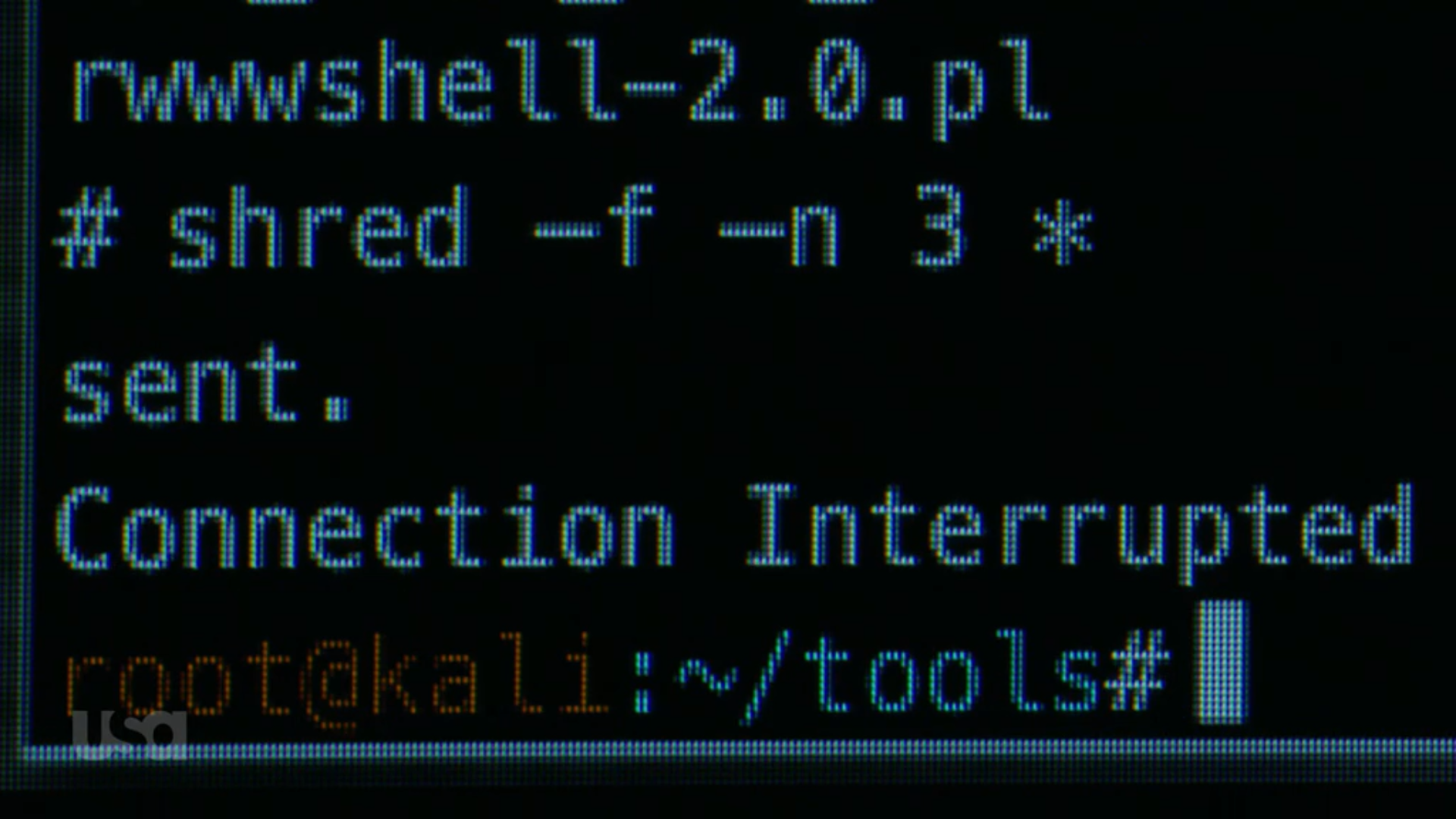

Os conhecimentos de Elliot são bastante úteis para esses tipos de testes. Como pode ser visto no episódio e depois de finalizar o CTF, o personagem usa o computador conectado para executar a tarefa que estava pendente: desativar o backdoor que colocou Evil Corp como parte fundamental do plano que traçaram na temporada anterior.

Para isso, Elliot se conecta ao endereço IP da máquina de Evil Corp, que possui o backdoor instalado, e, através da porta configurada para continuar em escuta, executa o comando SHRED através de um Shell que possui na máquina infectada. Desta forma, não apenas elimina o backdoor, mas também qualquer resto possível que teria servido para identificar esse ataque e seu responsável.

Hackeando um carro de forma "legítima"

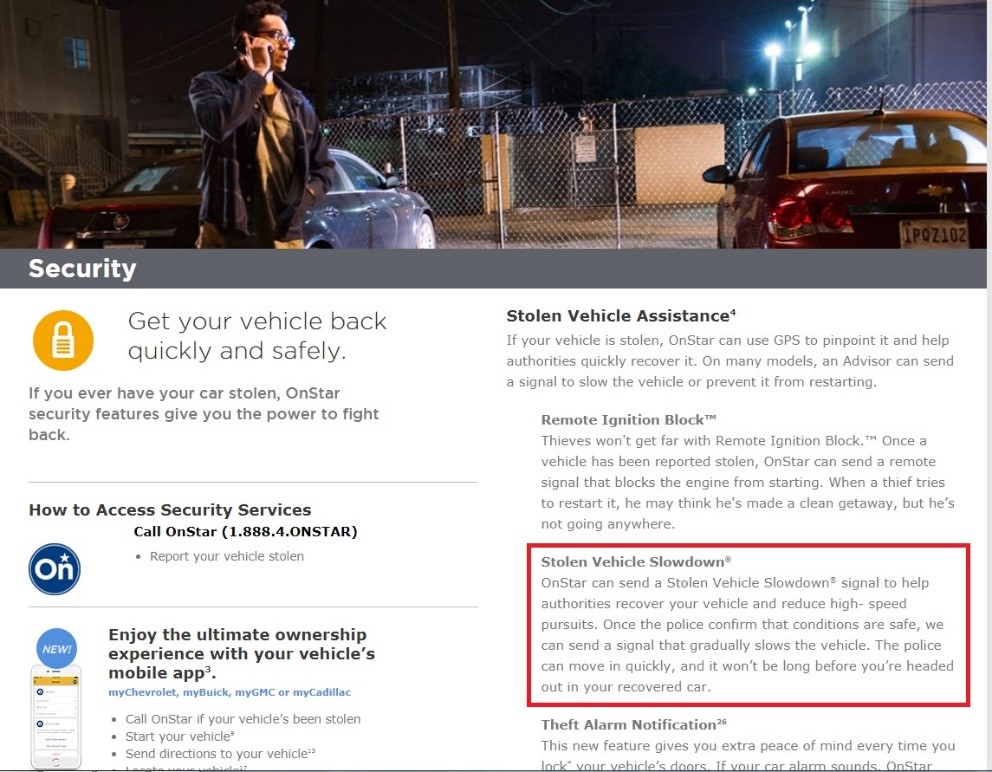

Em um episódio anterior da série, vimos como alguns dos protagonistas conseguiram hackear um carro para que o mesmo pudesse funcionar. Nesse episódio, no entanto, é possível ver como eles conseguem parar um carro em execução sem ter que se conectar ao veículo. Neste caso, eles se aproveitam de um serviço que muitos veículos já instalaram e que é fornecido pela empresa Onstar.

Este serviço permite, entre outras coisas, assistência no caso do veículo ter sido roubado. A assistência inclui, por exemplo, o bloqueio remoto do arranque e a redução da velocidade do veículo roubado.

Este segundo recurso é usado no capítulo, começando com o registro do veículo que os persegue para, em seguida, inserir um serviço online criado para a ocasião que permite obter o VIN (Vehicle Identification Number) desse veículo.

Depois de obter este dado, um dos novos personagens que aparece neste capítulo usa seus conhecimentos sobre Engenharia Social para chamar o serviço de atenção ao cliente da empresa Onstar e denunciar o roubo falso de seu carro, fornecendo um número de VIN, ativando o sistema de redução de velocidade, o que acaba deixando os perseguidores para trás.

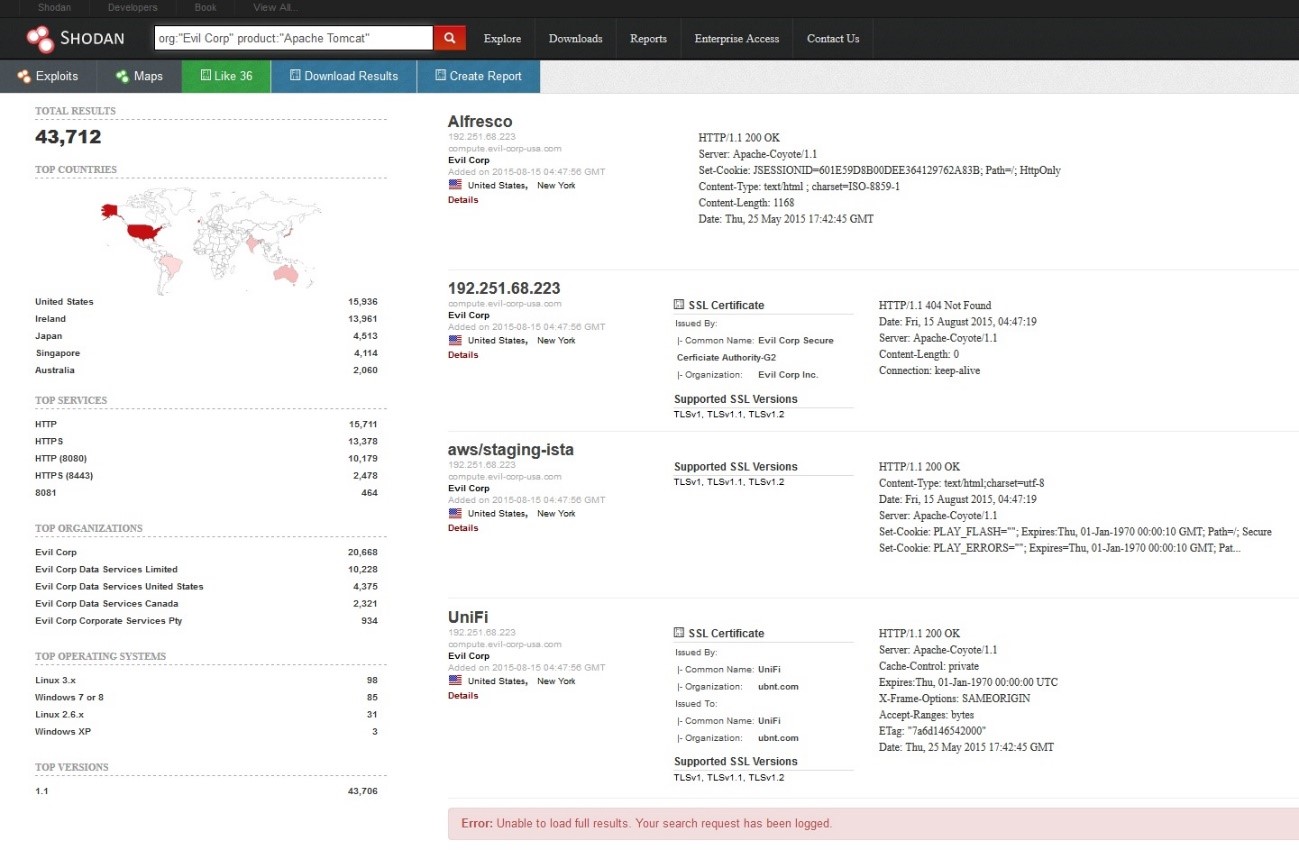

Usando o Shodan.io para procurar instalações Apache vulneráveis

Após Elliot fechar o acesso remoto à Evil Corp, removendo o backdoor que estava instalado, seu alter ego Mr. Robot pensa sobre como obter acesso a essa rede corporativa e continuar com seu plano. Para isso, vemos que ele se conecta ao conhecido buscador de dispositivos conectados à Internet, Shodan, e introduz uma série de parâmetros.

Graças a esses parâmetros, vemos que a pesquisa está limitada a sistemas de propriedade da Evil Corp que possuam o Apache Tomcat instalado. Por que o Apache Tomcat? Sendo um sistema de código aberto amplamente utilizado para gerenciar aplicativos Web, é bem provável que algumas das máquinas da Evil Corp tenham uma versão vulnerável que possa ser atacada e obter acesso à rede corporativa.

Na verdade, há algumas semanas atrás, foram publicados patches de segurança para várias vulnerabilidades no Apache Tomcat, permitindo que o cibercriminoso assuma o controle de um servidor vulnerável. Além disso, há alguns dias atrás, foram publicadas novas vulnerabilidades que permitiram a execução de código arbitrário em servidores vulneráveis. Então, como acabamos de ver, não irão faltar opções para o Mr. Robot.

“Easter egg” para todos os gostos

Os criadores da série queriam que o retorno fosse um sucesso, tanto em termos de argumentos como em “Easter egg”. Devido a isso, os seguidores da série podem ter diversos aspectos para discutir e comentar, assim como acontece em alguns fóruns do Reddit.

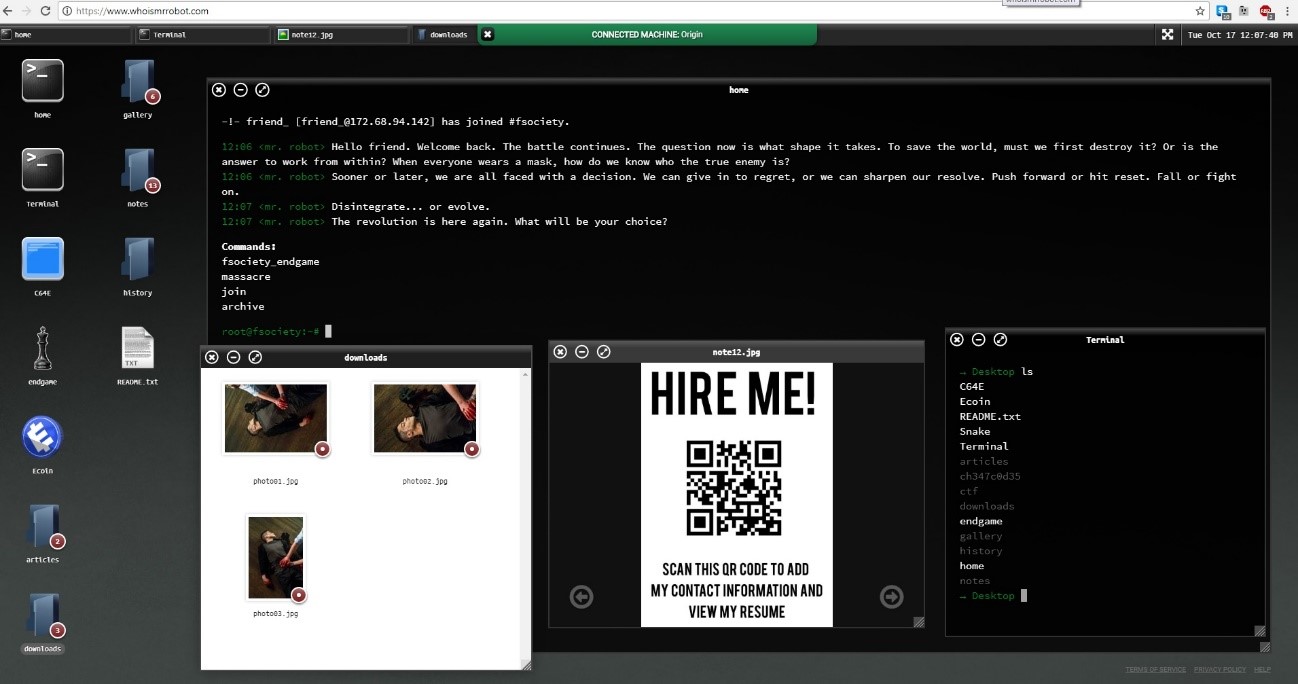

Para começar, se tomarmos como ponto de partida a página whoismrrobot.com (que foi ativada há bastante tempo), veremos como novos arquivos e opções foram adicionados.

Mais uma vez, encontramos uma web que simula a interface de um sistema operacional, o que nos dá acesso para vários arquivos e links externos que nos redirecionam aos sites vistos em episódios anteriores e documentos de todos os tipos relacionados de alguma forma com a série. É muito provável que este site seja atualizado à medida que a temporada avança, por isso é algo que devemos rever continuamente em busca de novas pistas.

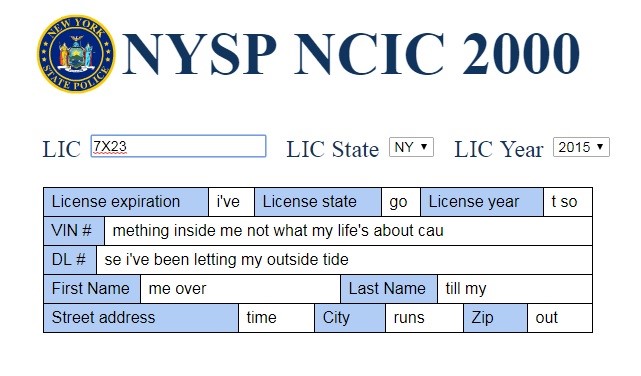

Relacionado com o hackeo remoto de veículo, se acessarmos o link que hospeda a página usada para obter o número VIN do carro que persegue o táxi de Elliot e Darlene, e introduzirmos o número de licença desse táxi, veremos como os campos do formulário são preenchidos com parte das letras da música "Taxi", de Harry Chapin.

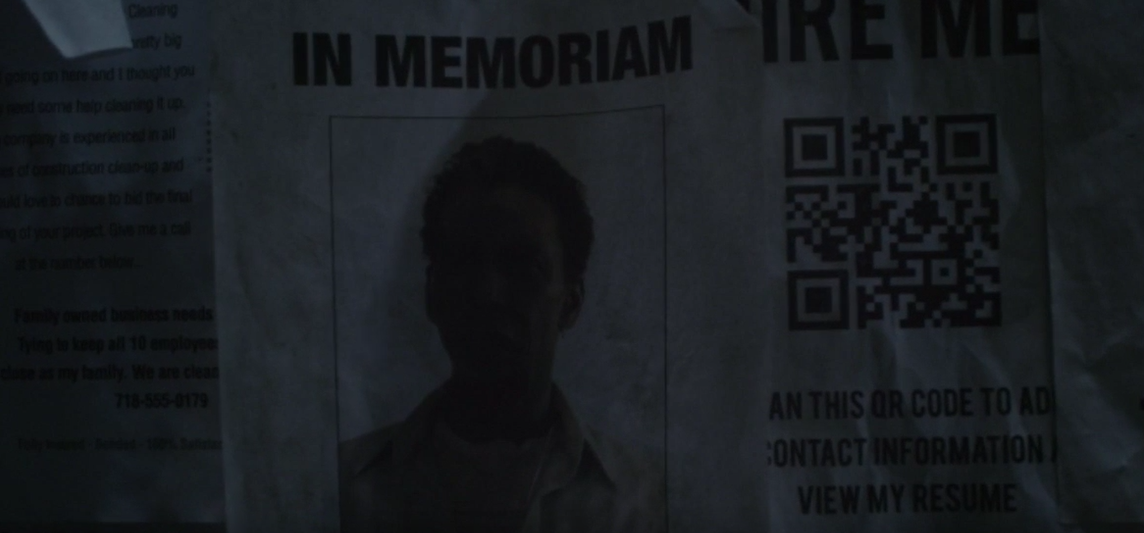

Em uma cena do capítulo, é possível ver cartazes de pessoas desaparecidas ou buscas por empregos em uma parede. Um desses cartazes contém um código QR, que também podemos ver na página web whoismrrobot.com dentro de um dos arquivos. Bem, este código parece estar relacionado com um currículo, que contém um link de contato e redireciona para um usuário do Reddit.

Em uma cena do capítulo, é possível ver cartazes de pessoas desaparecidas ou buscas por empregos em uma parede. Um desses cartazes contém um código QR, que também podemos ver na página web whoismrrobot.com dentro de um dos arquivos. Bem, este código parece estar relacionado com um currículo, que contém um link de contato e redireciona para um usuário do Reddit.

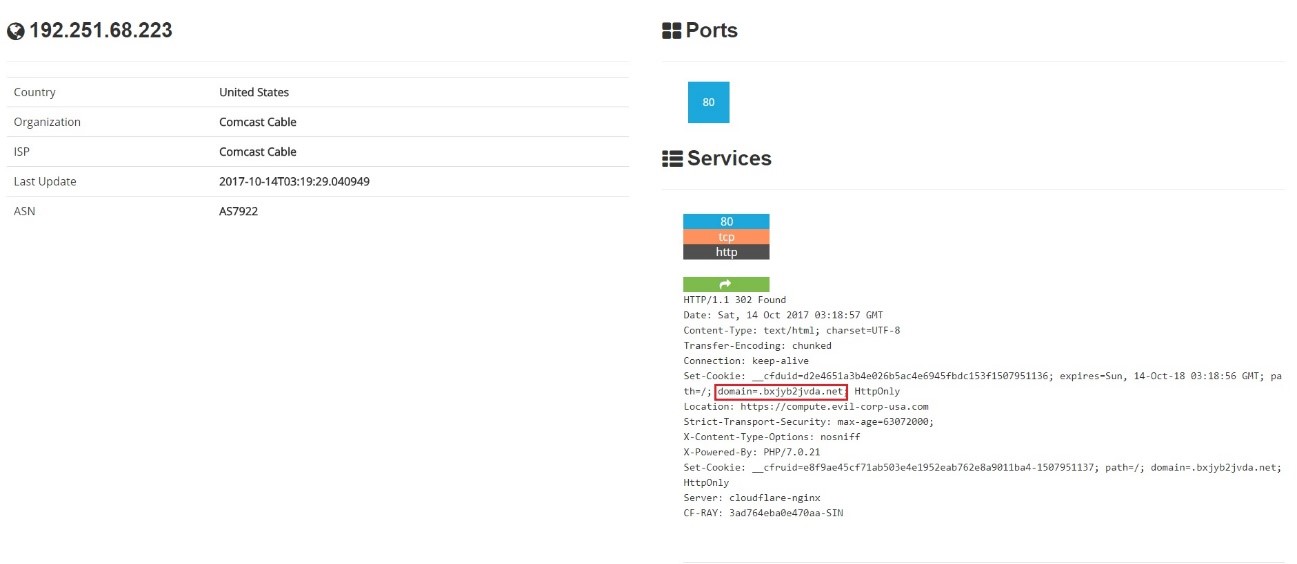

Se replicarmos a pesquisa no Shodan, que aparece no capítulo, veremos como há informações interessantes sobre o sistema encontrado. Entre esta informação está o domínio http://bxjyb2jvda.net (bXJyb2JvdA é obtido convertendo a palavra mrrobot para BASE64).

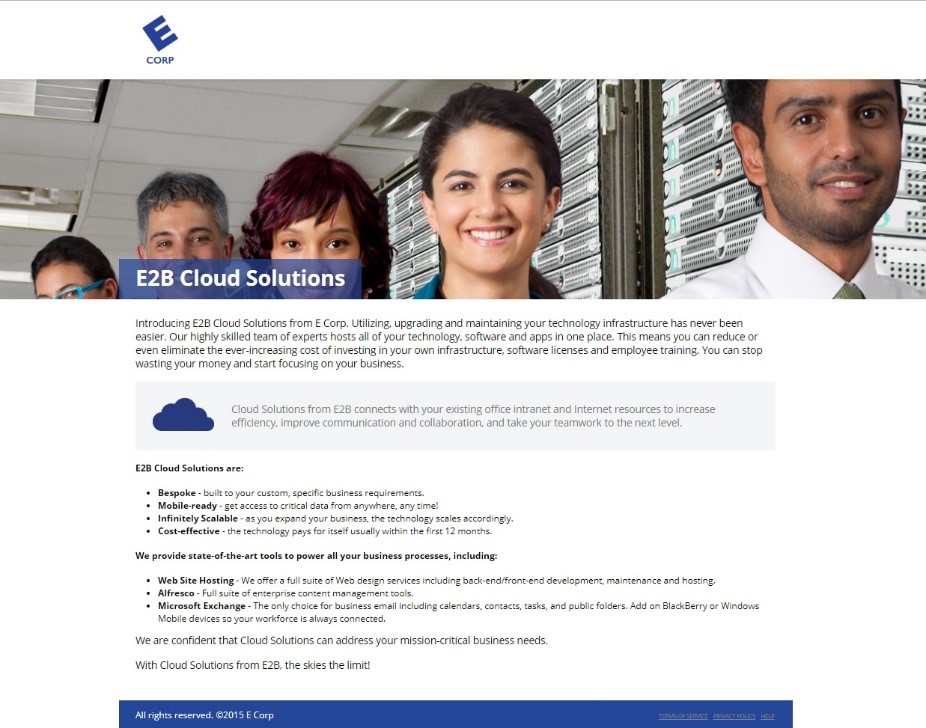

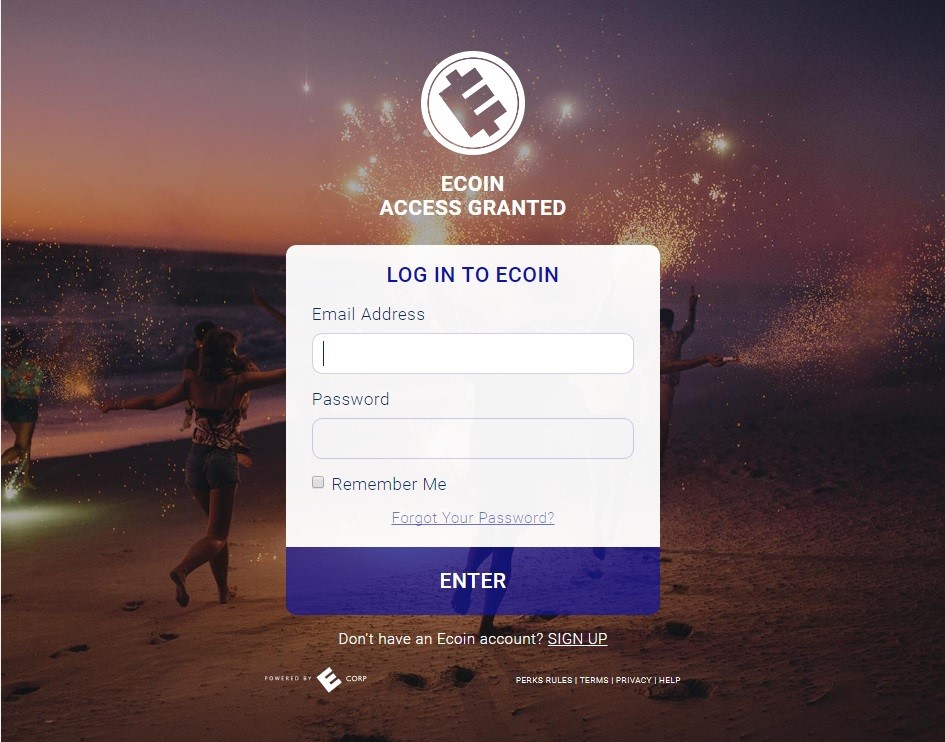

Aparentemente este domínio está vazio, mas se observarmos no resultado do Shodan veremos como existe outra URL que redireciona para a página http://compute.evil-corp-usa.com e que envia o usuário para https://compute.e-corp-usa.com/, mostrando a seguinte página:

Aparentemente este domínio está vazio, mas se observarmos no resultado do Shodan veremos como existe outra URL que redireciona para a página http://compute.evil-corp-usa.com e que envia o usuário para https://compute.e-corp-usa.com/, mostrando a seguinte página:

No momento, aparentemente o site não esconde segredos, pois só vemos um link para o que já conhecemos sobre a E-Corp.

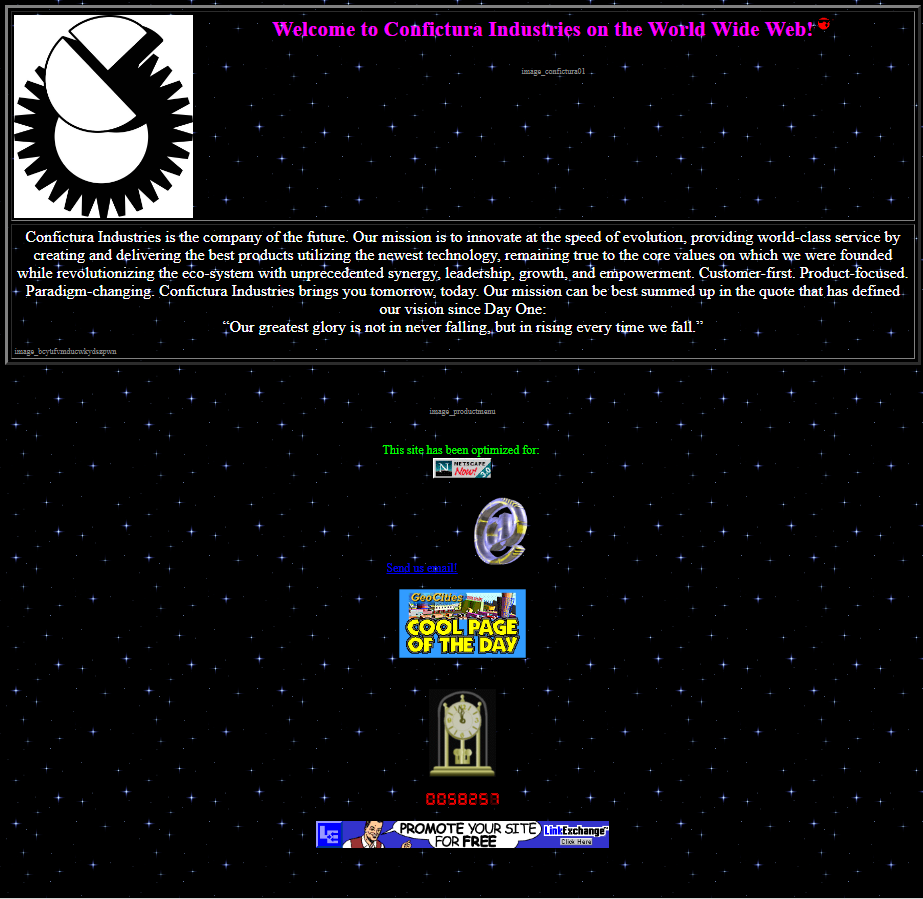

Com relação ao endereço 192.251.68.242:36268, ao qual o Elliot se conecta para fechar o backdoor, se removermos o número da porta, nos conectaremos a uma página com aspecto "retrô" que, supostamente, pertence a uma empresa com uma descrição cheia de tópicos de marketing mais comuns.

Neste site há um link chamado "Cool page of the day", que nos leva à página do restaurante que aparece no capítulo. Alguns irão reconhecer pelo menu que já foi visto nos últimos capítulos da temporada anterior.

Na parte inferior dessa página, há um link que indica que o pagamento com e-coins é admitido, a criptodivisa que a E-Corp criou como opção de pagamento extra. Se clicarmos nesse link, acessaremos um site onde teremos permissão para acessar a nossa conta ou gerar uma nova.

A teoria daqueles que seguem a série é que esse registro servirá para obter informações extras em capítulos futuros, mas, para isso teremos que aguardar o avance da temporada.

E você, descobriu algum easter eggs que não comentamos?

Créditos da imagem: stock_photo_world/Shutterstock