Em março de 2014, publicamos um paper sobre o que chamamos de Operação Windigo, um conjunto de ferramentas de malware para servidores Linux usado para redirecionar o tráfego da web, enviar spam e hospedar conteúdo malicioso. Este foi o resultado de quase um ano de pesquisa e análise de diferentes componentes, como foram usados e o que os relacionava.

Estamos muito orgulhosos de que nosso trabalho tenha sido reconhecido pela indústria de Segurança da Informação na conferência Virus Bulletin 2014, onde nosso paper recebeu o primeiro prêmio Péter Szőr de melhor pesquisa técnica.

Relembrando a Operação Windingo

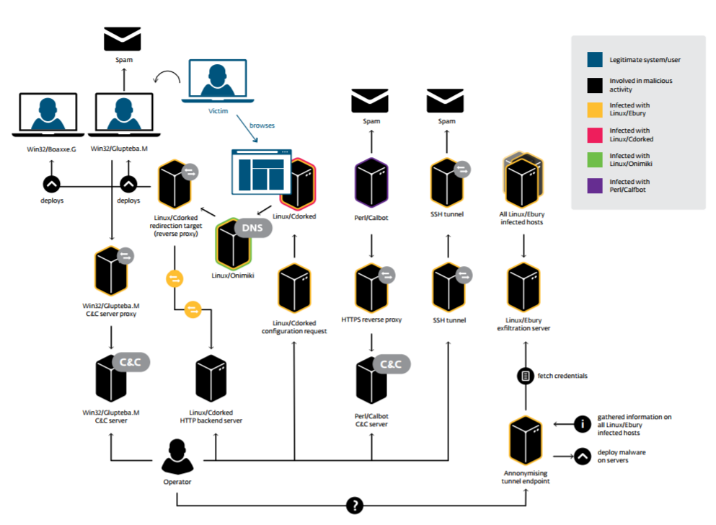

O núcleo da Operação Windigo é o Linux/Ebury, um backdoor OpenSSH que rouba credenciais e foi instalado em dezenas de milhares de servidores. Usando esse backdoor, os cibercriminosos instalaram malwares adicionais para executar o redirecionamento de tráfego web (usando Linux/Cdorked), enviar spam (usando Perl/Calfbot ou túneis SSH) e, o mais importante, roubar credenciais quando se usava o cliente OpenSSH para continuar a propagação.

Desde a publicação desse paper, escrevemos várias atualizações sobre Windigo e Ebury. Hoje temos dois novos artigos: este, sobre a prisão e sentença de Maxim Senakh e uma atualização técnica sobre as novas variantes do Ebury.

Entenda como a ESET colabora com as autoridades

Como pesquisadores de malware da ESET, uma de nossas responsabilidades é documentar novas ameaças e proteger nossos clientes. No entanto, na realidade nosso trabalho tem um alcance muito maior: sempre que possível, devemos proteger a todos os usuários da Internet.

Isso pode assumir a forma de desmontagens, interrupções ou até mesmo contribuir para que os cibercriminosos sejam presos. Estas operações não são possíveis sem o trabalho em conjunto e requerem o envolvimento de várias agências de aplicação da lei.

Os pesquisadores de malware são capazes de dissecar o malware, analisar o comportamento, observar as semelhanças no código de diferentes amostras e encontrar sinais como timestamps de compilação. No entanto, a atribuição de um ciberataque a um determinado indivíduo ou grupo é trabalho das autoridades.

Ao contrário das empresas privadas, os agentes responsáveis pela lei podem aproveitar legalmente servidores C&C, seguir os rastros de transações monetárias e trabalhar com os ISPs para identificar as pessoas que se beneficiam com um ataque.

No caso da Windigo, colaboramos com o FBI compartilhando detalhes técnicos sobre a operação maliciosa e os componentes de malware envolvidos, permitindo que os investigadores do FBI compreendam melhor as várias partes deste esquema bastanet complexo. Eles também usaram o nosso relatório para explicar exatamente o que é a Windigo para promotores, advogados e juízes.

A história de Maxim Senakh

usaram o nosso relatório para explicar exatamente o que é a Windigo para promotores, advogados e juízes

Não foi sem dificuldade que o FBI apreendeu um dos conspiradores por trás da Operação Windigo. Uma das maneiras na qual a botnet Ebury se monetizado foi através da exibição de propagandas indesejadas para usuários desprevenidos que visitavam servidores web comprometidos. De acordo com a acusação, o FBI seguiu os rastros de dinheiro das receitas geradas pelas redes publicitárias. Os anúncios foram visitados com o tráfego gerado pela botnet Ebury. Isso resultou na identificação de um cidadão russo que usava várias identidades falsas para registrar nomes de domínio utilizados para fins maliciosos e gerenciar transações monetárias relacionadas à operação de publicidade indesejada.

Maxim Senakh foi preso em 8 de agosto de 2015 pelas autoridades de Finish na fronteira da Finlândia e Rússia a pedido das autoridades federais dos EUA. Não foi um processo fluído: a Rússia se opôs ao processo de captura e extradição porque as informações relacionadas com a atividade ilegal de Senakh não tinham sido enviadas primeiro à Rússia.

Logo depois, os Estados Unidos apresentaram um pedido de extradição ao Ministério de Justiça Finlandês, que concordou com o pedido após um complexo processo de avaliação. Esta decisão não pôde ser recorrida, e Senakh foi extraditado para os EUA em fevereiro de 2016, aguardando seu julgamento.

Senakh se declarou inocente. Isso significava que ambos os lados estavam se preparando para um julgamento pelo júri. A ESET foi convidada a disponibilizar especialistas para testemunhar no julgamento e explicar o que são Windigo e Ebury, como foi realizada a descoberta, números e fatos presentes no nosso relatório e por que são precisos. Escrever relatórios técnicos sobre malware é uma coisa, mas testemunhar em um tribunal em frente ao suposto criminoso é outra completamente diferente. Apesar da pressão, aceitamos, sabendo que o nosso envolvimento só estaria relacionado com os aspectos técnicos da operação. A prova de atribuição foi deixada para o FBI.

Em março de 2017, Senakh anunciou ao tribunal que mudaria sua declaração de culpa para um conjunto reduzido de acusações. Por isso, já não seria necessário um julgamento.

Em agosto, Senakh foi condenado a 46 meses de prisão no estado de Minnesota.

Aqui está um resumo da linha do tempo:

- 2015-01-13: são produzidas 11 acusações contra Maxim Senakh.

- 2015-08-08: Maxim Senakh é preso pelas autoridades finlandesas na fronteira enquanto retorna à Rússia depois de uma viagem pessoal.

- 2016-01-05: a Finlândia adere à extradição de Senakh.

- 2016-02-04: Senakh é extraditado da Finlândia para os EUA, onde se declara culpado de todas as acusações.

- 2017-03-28: Maxim Senakh conclui um acordo de súplica com o Ministério Público dos Estados Unidos e se declara culpado da primeira acusação formal, rejeitando as 10 outras acusações.

- 2017-08-03: Senakh é condenado a 46 meses na prisão federal, sem possibilidade de liberdade condicional.

O resultado: onde está a Windigo agora?

A prisão de Senakh encerrou a botnet por trás da operação Windigo? Pelo que vimos, apenas parcialmente.

Pouco tempo depois da prisão de Senakh em 2015, nossa telemetria mostrou uma forte queda no tráfego redirecionado pela Cdorked, o componente responsável de enviar os visitantes ao exploit kits ou às páginas de anúncios indesejados. Como explicamos anteriormente, o FBI determinou que esta atividade maliciosa beneficiou diretamente Senakh. Esta atividade não foi retomada.

Nós não somos os únicos que acreditamos que a Cdorked poderia estar extinta: duas semanas após a prisão de Senakh, Brad Duncan, pesquisador de segurança da Rackspace, notou uma queda significativa na atividade da Windigo relacionada ao redirecionamento do tráfego web.

Esta é uma boa notícia. No entanto, a operação Windigo não foi descartada completamente. Vimos novas variantes do Win32/Glupteba, um malware do Windows que tem fortes laços com a Windigo - Glupteba atua como um proxy aberto.

Por último, mas não menos importante: o componente de malware no núcleo da Windigo, o backdoor Linux/Ebury, evoluiu. O desenvolvimento continuou e foram realizadas mudanças importantes para as versões mais recentes, como a evasão da maioria dos indicadores públicos de compromisso, melhores precauções contra a aquisição de botnet e um novo mecanismo para esconder os arquivos maliciosos no sistema de arquivos.

Para saber mais detalhes, leia a nossa análise completa da atualização do Linux/Ebury.