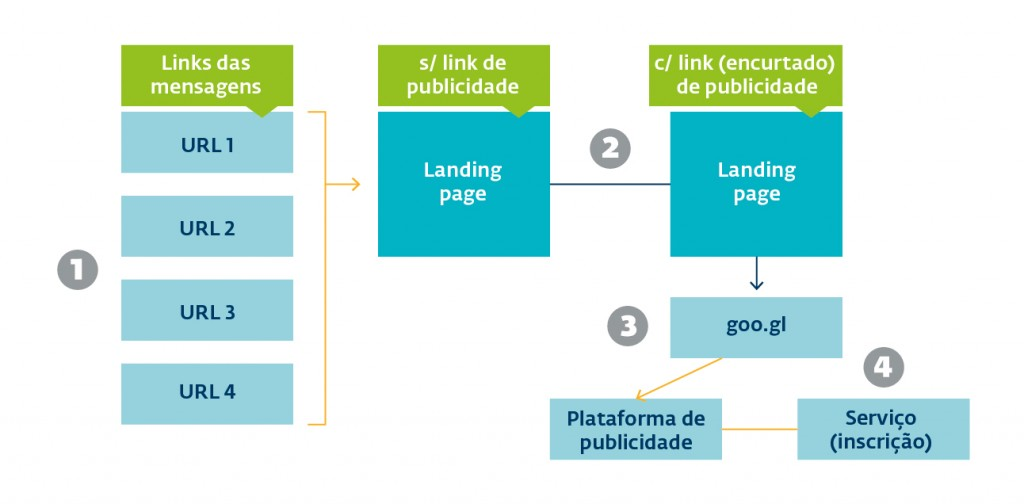

Anteriormente, tinhamos observado o surgimento de novas campanhas promovendo os mesmos links maliciosos. No esquema das fraudes, os cibercriminosos se registravam em plataformas de publicidade e criavam golpes com temáticas atrativas, como “Visualizador de conversas no WhatsApp”, “Ativação da Videochamada” (antes do lançamento oficial pelo WhatsApp), “Visualização dos números de quem te adicionou no WhatsApp”. No entanto, ao invés de entregarem as funcionalidades prometidas, as campanhas redirecionam suas vítimas para plataformas de publicidade, a fim de lucrarem com acessos e registros de SMS Premium não solicitados.

Já nos novos golpes, que resolvemos chamar de multicampanhas, os fraudadores utilizam diferentes URLs que redirecionam as vítimas para a mesma plataforma de publicidade. Leia o nosso post de hoje e entenda dois casos.

Já nos novos golpes, que resolvemos chamar de multicampanhas, os fraudadores utilizam diferentes URLs que redirecionam as vítimas para a mesma plataforma de publicidade. Leia o nosso post de hoje e entenda dois casos.

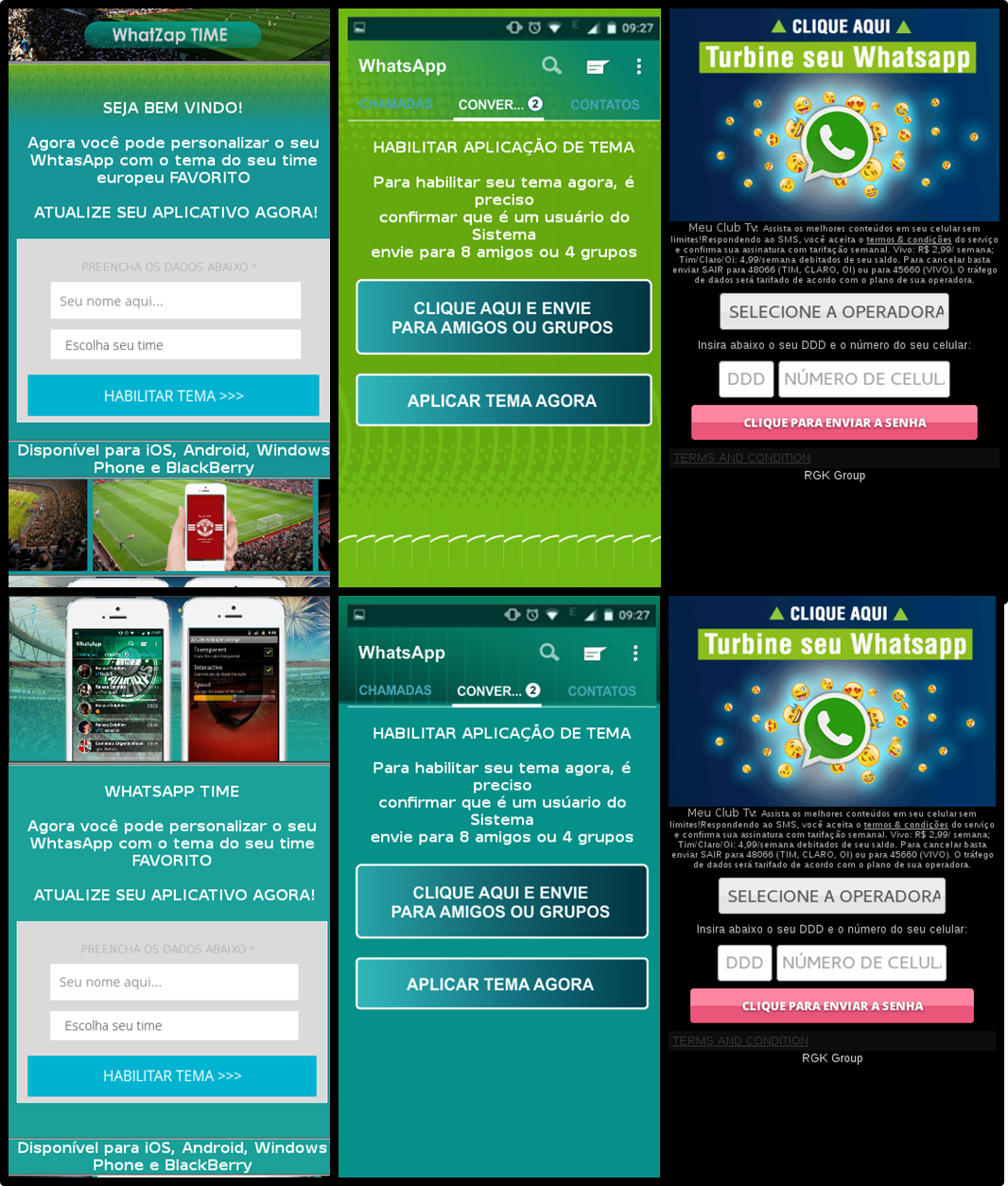

1. WhatsApp com o tema do seu time favorito

Na campanha “WhtasApp com o tema do seu time favorito”, além dos cibercriminosos terem escrito “WhtasApp” ao invés de “WhatsApp”, também traz algumas novidades.

Primeiramente, o golpe utiliza uma temática que é paixão nacional: o futebol. Apesar da grande atração que muitas pessoas possuem pelo tema, o futebol não estava (até então) presente nas campanhas maliciosas de WhatsApp que divulgamos anteriormente.

Apesar dos golpes no WhatsApp utilizarem (ou fraudarem) várias empresas de publicidade, nos casos em que a URL do rotor de anúncios pertence a apenas uma empresa, geralmente, os cibercriminosos utilizam diversos link para diversos ataques. Veja isso no esquema presente no início deste post.

Contudo, no caso das multicampanhas, isso não ocorre. Esse golpes, apesar de diferentes, geram apenas um link para cada plataforma de publicidade. No presente caso, vimos surgir uma campanha à personalização com o tema de seu time favorito, que conseguiu atingir muitos usuários.

Nova campanha

Porém, no início desta semana, surgiu um golpe paralelo ao anterior, que agora já não está mais ativo. Nessa campanha, a temática era muito similar à anterior, passando a referenciar times internacionais ao invés de se restringir aos nacionais.

Dentre os motivos pelos quais os cibercriminosos podem ter optado por iniciar uma nova campanha, pode-se atribuir a remoção dos conteúdos dos golpes por parte dos web hostings e pelo fato das soluções de segurança passarem a bloquear o acesso às landing pages do golpe, diminuindo o número de acessos e a taxa de sucesso da campanha.

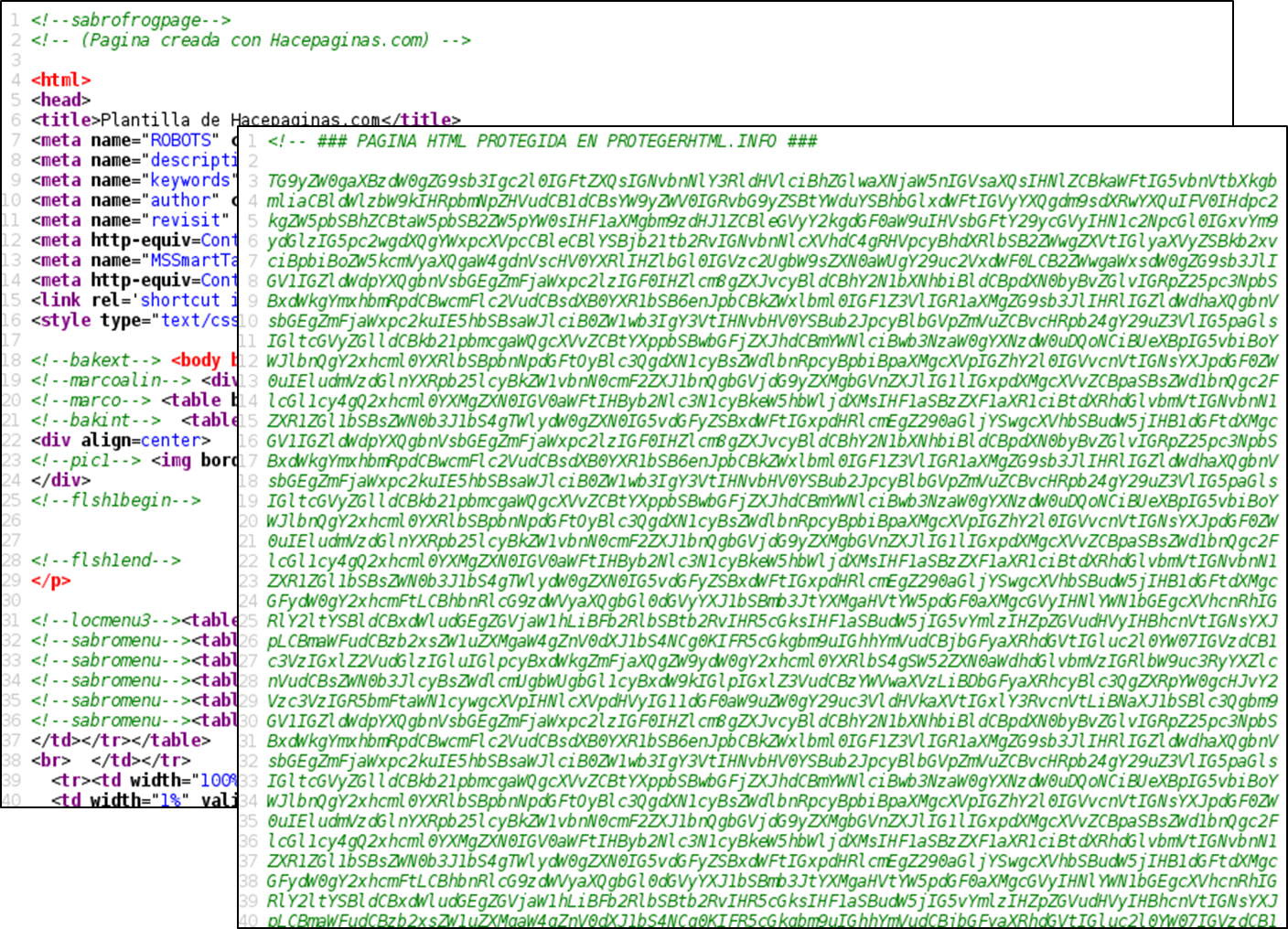

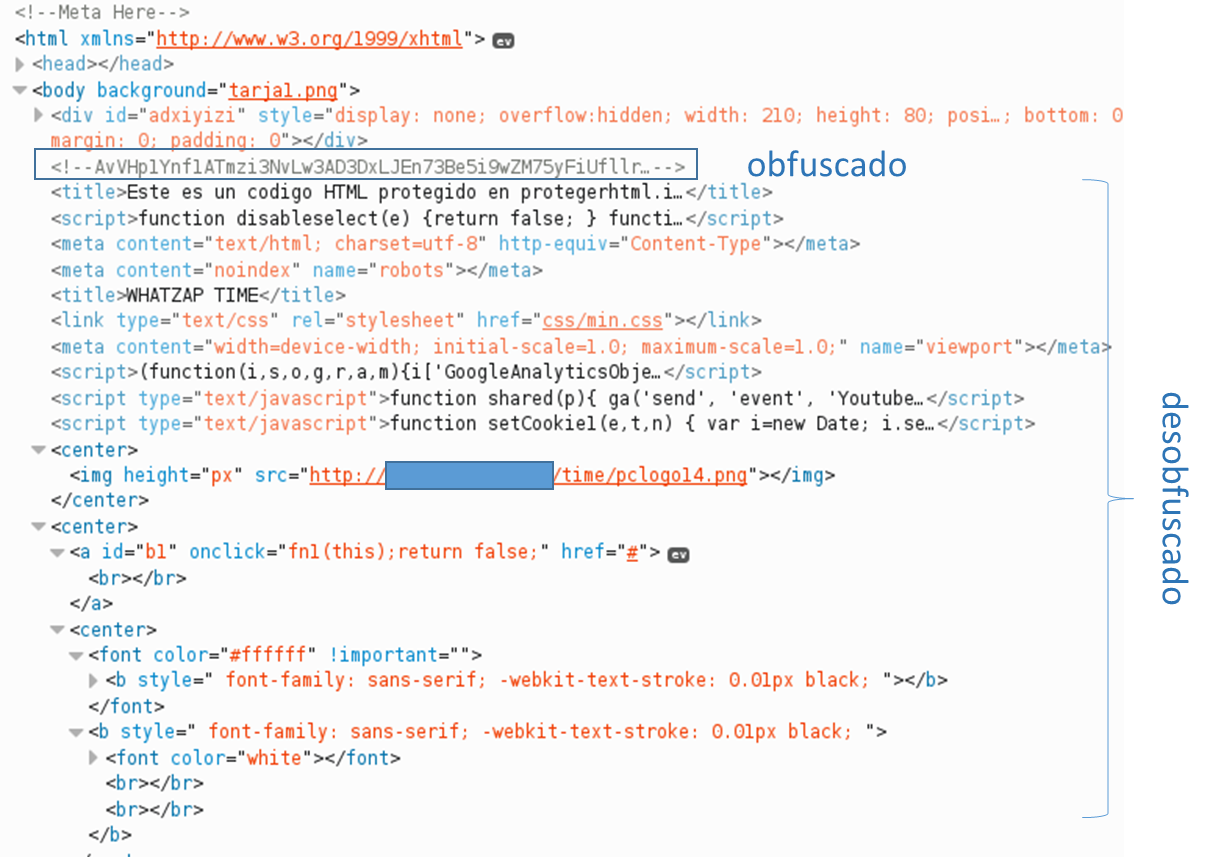

HTML Protegido

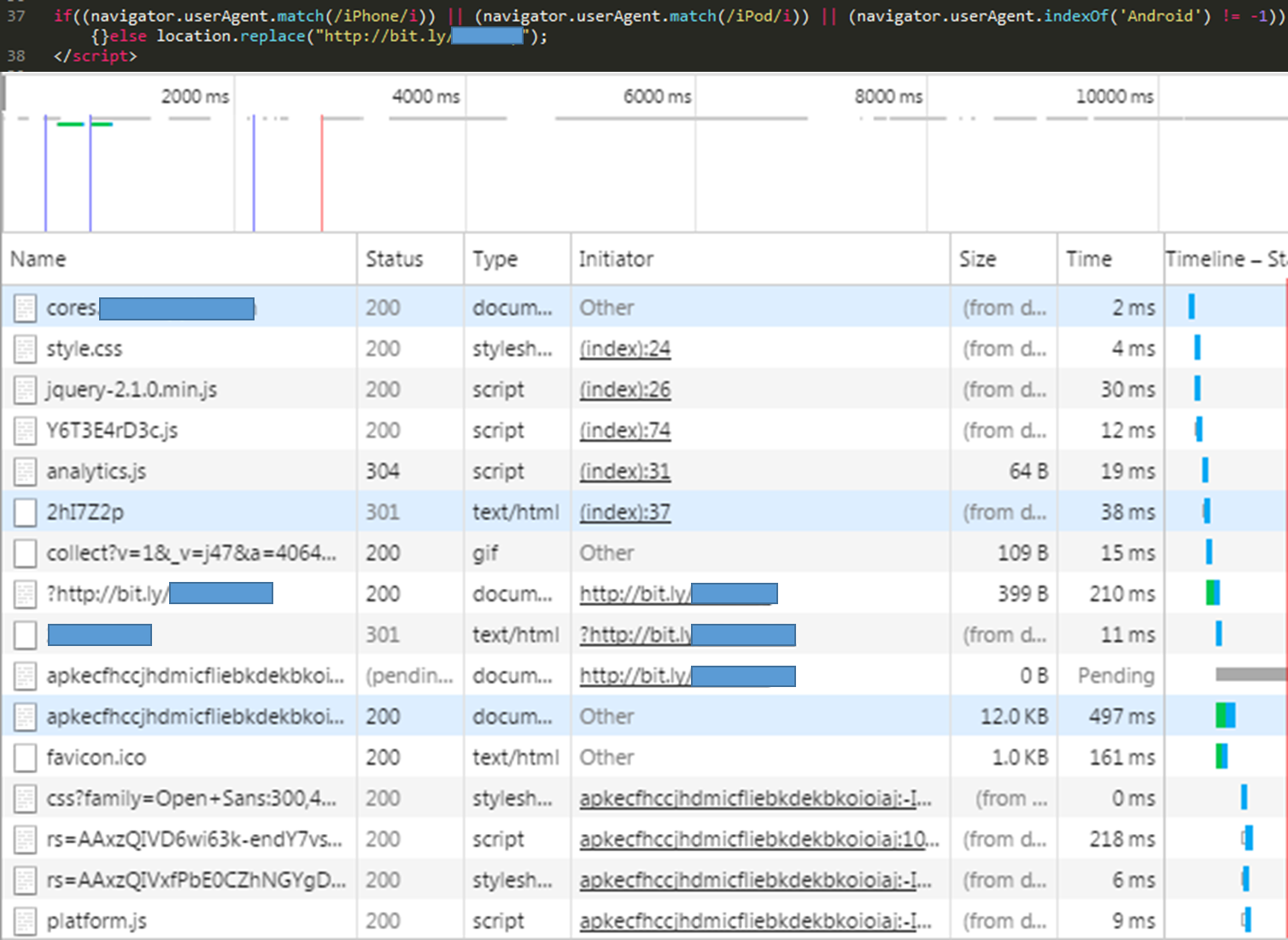

A campanha também traz uma novidade em termos de proteção do próprio código fonte. Com o intuito de tentar dificultar sua análise, os desenvolvedores dessa campanha utilizaram uma solução para proteger o HTML da página.

Fazendo uso da solução, o código da página fica, a princípio, inteligível. No entanto, basta inspecionar os elementos da página que o código deixa de ser apresentado de maneira obfuscada. O navegador, após o carregamento da página, escolhe a melhor visualização do código fonte.

Cores novas para WhatsApp

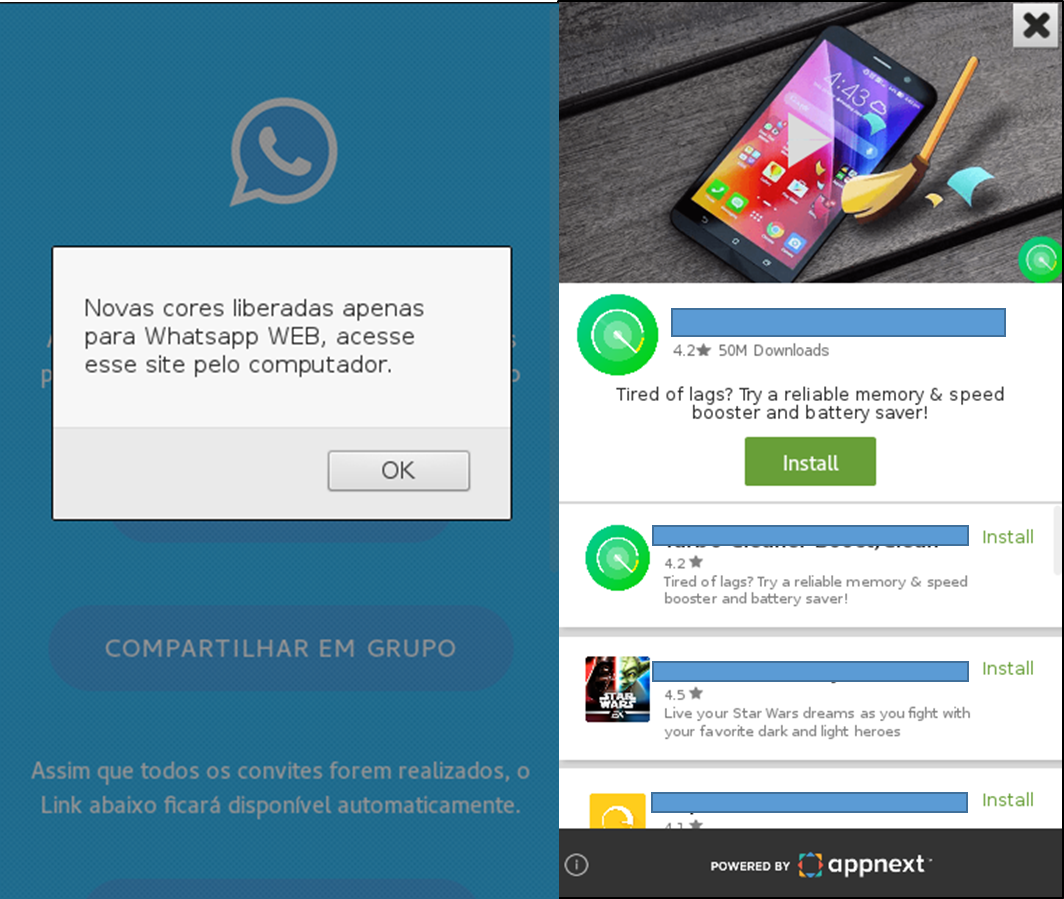

Outra multicampanha que surgiu recentemente utilizou a temática “Cores novas para WhatsApp”.

A novidade dessa campanha fica por conta de duas características particulares: foi encadeada com outra campanha e tentou obter cliques de múltiplas plataformas.

Apesar da mudança de temática e “repaginação” das páginas da campanha, os links da fraude (i.e.: links encurtados e do rotor de anúncios) são os mesmos de uma das campanhas existentes sobre “Visualização dos números de quem te adicionou no WhatsApp”.

Para tentar entender o porquê desse encadeamento, poderíamos tanto observar os mesmos fatores do golpe “WhatsApp com o tema de seu time favorito” como também pelo fato da campanha anterior ter esquecido partes de um engano ainda mais antiga em sua landing page.

Multiplataforma

Apesar de supostamente estar “disponível para iOS, Android, Windows Phone e Blackberry” como referido na página inicial, ao finalizar o compartilhamento, um pop-up é apresentado com uma mensagem informando que as cores estão liberadas apenas para o WhatsApp Web.

Dessa forma, o cibercriminoso faz com que o usuário acesse a home page da campanha por meio do computador. Após o pop-up, é apresentada uma página de publicidade – da mesma empresa que tem seus anúncios na landing page da campanha - com uma lista de apps disponíveis para serem baixados.

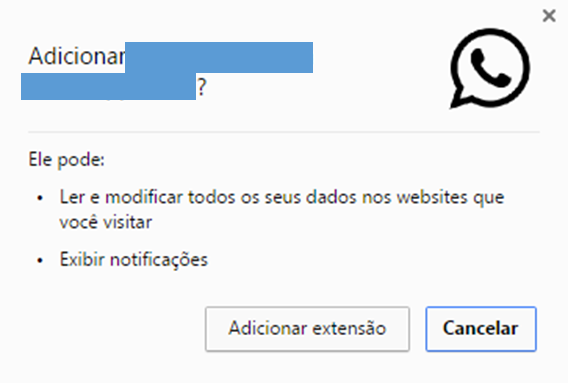

Quando acessada do computador, ao invés de carregar a landing page da campanha, o usuário é redirecionado para o Chrome Web Store, onde surge uma página para o download de uma extensão de navegador.

No presente caso, a extensão (quando instalada) altera o código da página do WhatsApp Web, injetando um novo elemento no código da página web.whatsapp.com. O problema é que, dessa forma, vulnerabilidades na extensão podem comprometer a segurança no uso do site.

Obs.: extensões de navegadores possuem a capacidade de executar scripts nas páginas visitadas. É importante estar atento, pois há casos de extensões de navegadores maliciosos, apesar das validações de segurança necessárias para serem publicadas nas lojas online.

Acessos

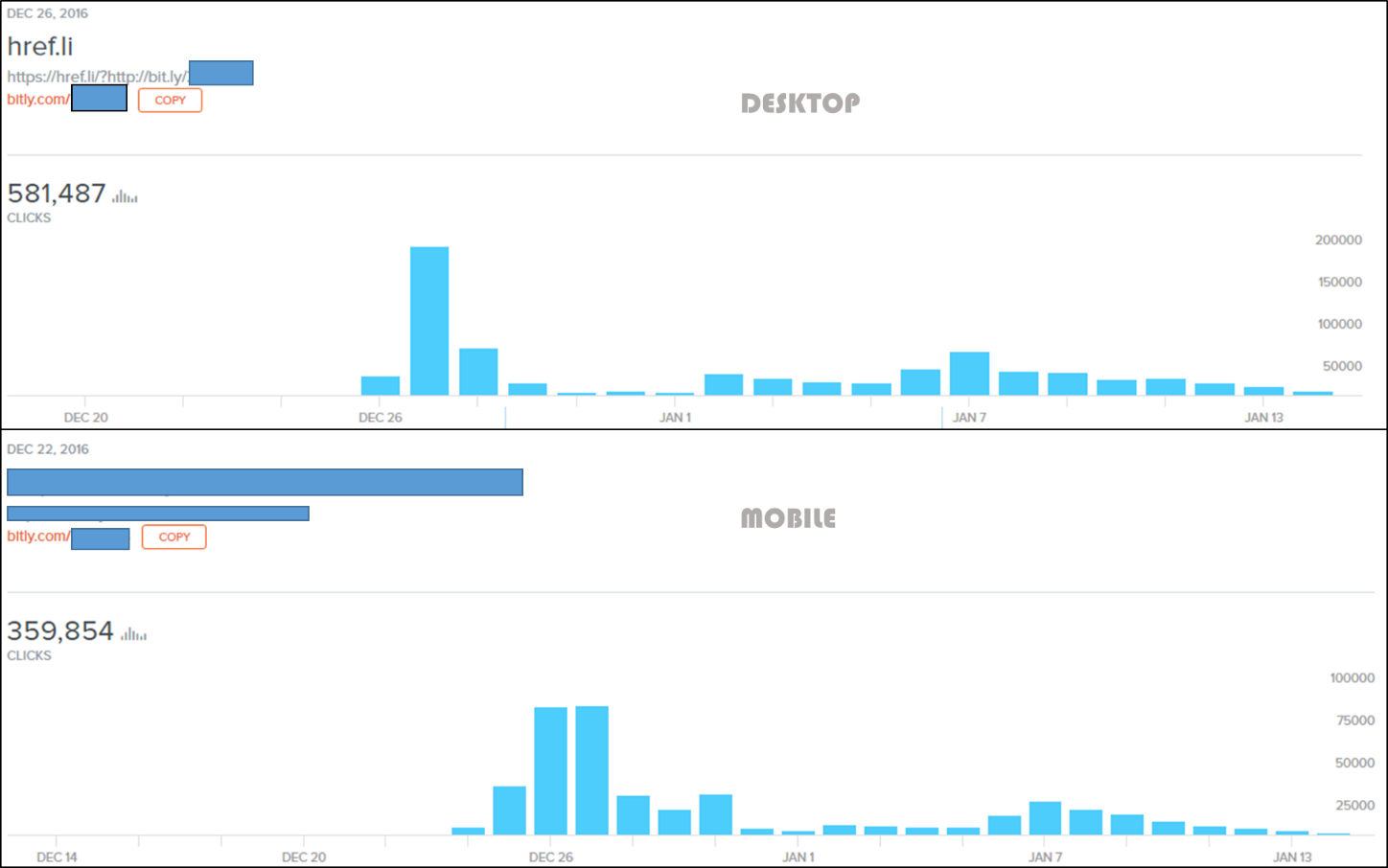

Entre as duas multicampanhas apresentadas nesse post, apenas a “Cores novas para WhatsApp” possuía links encurtados que permitiam a visualização do número de cliques angariados.

Levando-se em conta o encadeamento das campanhas e o desmembramento entre acessos mobile e não mobile (referido aqui por ‘desktop’), a multicampanha atingiu ao todo uma marca de quase 1 milhão de cliques (941,34 mil) até o presente momento.

No caso da multicampanha “WhatsApp com o tema de seu time favorito”, foi optado por não utilizar um link encurtado que redireciona os usuários para a plataforma de publicidade, dessa forma não é possível obter um relatório do número de cliques obtidos.

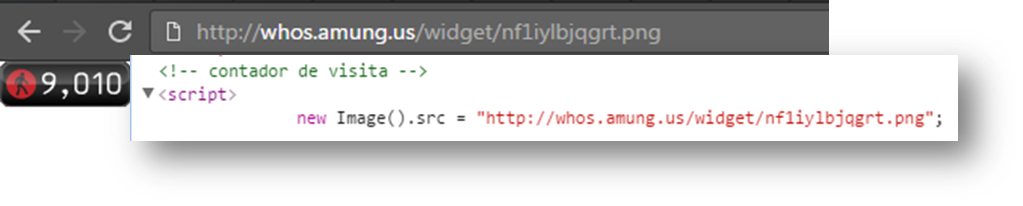

Mesmo assim, os desenvolvedores da campanha se preocuparam em possuir um contador de visitas. Para isso, utilizaram a solução do whos.amung.us, que faz a contagem de acessos na página e também mostra a quantidade de usuários ativos no exato momento.

Na figura acima, vemos que haviam 9.010 usuários acessando a página simultaneamente, o que é um número bastante elevado. Comparado com o número de acessos do golpe “Como clonar um WhatsApp”, podemos perceber que caso fosse mantida a proporção entre os acessos do whos.amung.us (esse: 9.010; “clonagem”: 250) e o número de visitas diárias (“clonagem”: 27.731 visitas em 20 dias), esse golpe está obtendo quase 50 mil visitas diárias.

Na figura acima, vemos que haviam 9.010 usuários acessando a página simultaneamente, o que é um número bastante elevado. Comparado com o número de acessos do golpe “Como clonar um WhatsApp”, podemos perceber que caso fosse mantida a proporção entre os acessos do whos.amung.us (esse: 9.010; “clonagem”: 250) e o número de visitas diárias (“clonagem”: 27.731 visitas em 20 dias), esse golpe está obtendo quase 50 mil visitas diárias.

Não caia no golpe – colabore!

É importante estar atento às mensagens recebidas em seu email, redes sociais, WhatsApp e qualquer outro meio. Não é a toa que estamos acompanhando um grande número de campanhas maliciosas que se propagam pelo WhatsApp.

Caso tenha visto uma dessas mensagens circulando ou se ainda não publicamos a respeito de algo suspeito com o qual tenha se deparado, deixe seu comentário logo abaixo.