Nesta semana, as soluções da ESET começaram a detectar o Win32/Filecoder.Locky, um novo ransomware que se propaga através de anexos com macros maliciosos. O Laboratório de Pesquisa da ESET já detectou alguns casos na região que, considerando o curto tempo de vida desta ameaça, destacam o seu impacto.

Os países onde o Locky foi relatado são: México, Peru, Colômbia, Chile, Argentina e Guatemala. Além disso, segundo Kevin Beaumont, pesquisador que analisou inicialmente as amostras, o email que o propaga está traduzido em vários idiomas, ampliando o seu alcance e demonstrando o trabalho de preparação que existe por trás. Desta forma, a presença do código malicioso foi identificada na Holanda, Alemanha, Arábia Saudita, Croácia, Paquistão, Polônia, Rússia e Estados Unidos.

E por que me refiro a ameaça com um novo ransomware “presente” na América Latina? Porque anteriormente, a ameaça apareceu primeiro em inglês e depois foi traduzida e localizada em diferentes países, como foi o caso do TorrentLocker quando apareceu em espanhol. No entanto, o Locky se propaga em diversos idiomas desde o começo, e aí está a diferença.

Como o Locky funciona?

Tudo começa quando um usuário recebe um email que contém um arquivo anexo da Microsoft Word (.DOC). Este email contém um trojan, detectado pela ESET como VBA/TrojanDownloader.Agent.ASL e outras variantes da mesma assinatura.

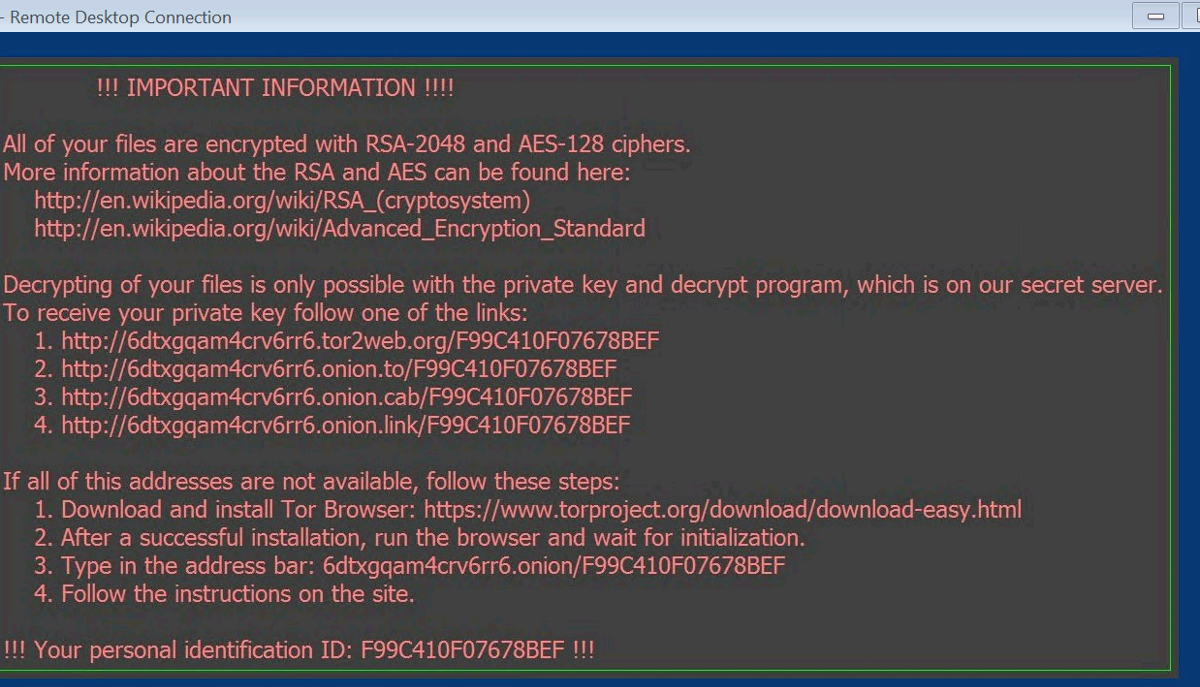

Após ser aberto, instrui o usuário a habilitar as macros para poder visualizar o arquivo, que diz ser uma fatura e um pagamento de uma dívida. Caso seja aceito, o trojan baixa o payload, ou seja, o ransomware Locky. Como parte final da infecção, o código malicioso criptografa todo o conteúdo e exclui a si mesmo do sistema, deixando as instruções que devem ser seguidas para recuperar os arquivos infectados:

O Locky pode criptografar mais de 100 extensões, ou seja, praticamente tudo o que um equipamento pode ter armazenado: imagens .JPG, .PNG ou .GIF, bases de dados como .DB, .ODB, .MDB, .SQLITEDB ou .DBF , vídeos como .MP4, .MOV ou .FLV, projetos de programação como .JS, .VBS ou .JAVA, comprimidos como .ZIP e muito mais. Todos são criptografados com a extensão “.locky”.

Além disso, troca o fundo de tela por um aviso de resgate e cria um arquivo de imagem .BMP e um de texto .TXT e os abre para apresentar as instruções de pagamento. Também pode criptografar os arquivos da rede, considerando que haja mais de um equipamento conectado à mesma.

Ultimamente, são muitas as campanhas de malware que usam macros maliciosos para se propagar, embora não seja tão comum ver que a ameaça baixada é um ransomware, como neste caso.

Prevenção e, em caso de infecção, restaurar com backup

Como a grande maioria dos casos de ransomware, o Locky joga com o desespero dos usuários que acreditam que os seus arquivos estão perdidos e devem pagar o resgate para recuperá-los. Claro que recomendamos não pagar, já que não existe nenhuma garantia de que os cibercriminosos devolverão o acesso e, além disso, seria um estímulo para a conduta de extorsão.

Na verdade, o mais importante é prevenir para que não chegue a este ponto, aplicando as dicas para se proteger do ransomware. Neste vídeo, você poderá conferir mais informações sobre esta ameaça:

https://www.youtube.com/watch?v=S-DRjTsKDsI

E no caso de uma infecção, o melhor é recorrer às cópias de backup já realizadas. Por isos é importante manter uma periodicidade neste processo de segurança.