Qual é a diferença entre rootkits e bootkits?

A razão para essa pergunta tão frequente é muito simples: embora os bootkits sejam descendentes diretos dos rootkits, a sua localização e forma de afetar um computador diferem completamente.

A definição de bootkit no glossário da ESET explica a sutil, mas marcante diferença:

Malware derivado da família dos rootkits. Se instala na inicialização original do sistema operativo com o objetivo de obter acesso total as funções do computador antes que o mesmo seja completamente inicializado.

Percebemos então que um bootkit possui muitas vezes, de fato, características de um rootkit...então por que não o classificamos como tal?

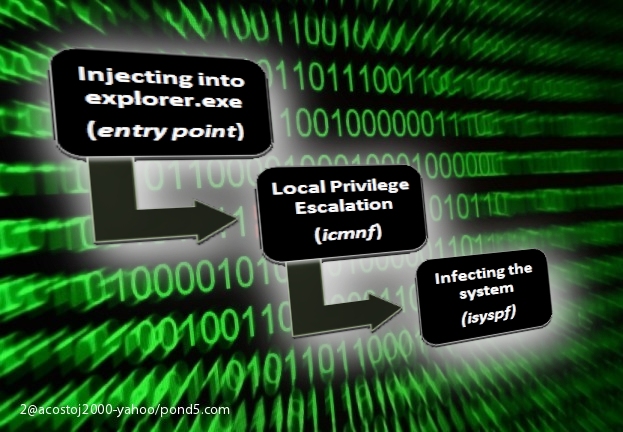

Um rootkit é um código utilizado por atacantes para obter privilégios de administrador (ou root, em plataforma Linux) e poder executar ações como mudar senhas, abrir programas, instalar aplicativos e, basicamente fazer o que quiser.

Outro problema é que são muito difíceis de serem detectados, já que uma de suas características mais importantes é a capacidade de ocultar-se, além de ocultar outras ameaças que eles instalam no sistema. A sua detecção normalmente é feita de forma indireta, em outras palavras, manualmente ou através de programas específicos que procuram comportamento estranho que acabam delatando a presença não desejada desses rootkits.

É importante entender que não se trata de um malware propriamente dito, e sim uma ferramenta utilizada por cibercriminosos para ocultar o acesso e controle de um sistema.

Por outro lado, os bootkits seriam rootkits especificamente programados para infectar o Master Boot Record (MBR). O MBR contém as instruções necessárias para carregar e executar o sistema operativo, o que significa que a infecção ocorre um em nível anterior ao início do sistema operativo, e como consequência, a sua detecção e limpeza são muito mais complicadas. Quando um comando para ler o MBR é enviado pelo sistema operativo, o bootkit responde enviando a versão original do MBR para evitar ser detectado.

Com a chegada do EFI e da Inicialização Segura, os bootkits quase deixaram de existir para a plataforma Windows (pelo menos nas suas versões mais recentes, Windows 8 e 8.1), porém algumas vulnerabilidades causadas por firmwares inseguras conseguiram afetar computadores com esses sistemas operativos.

O paradoxo da efetividade/custo/complexidade não favorece ambas ameaças. Mesmo com a evolução da família dos rootkits, os fabricantes de produtos segurança digital e de sistemas operativos conseguiram desenvolver formas de prevenir e/ou detectar a maioria das variantes dessas ameaças, portanto o preço de um rootkit/bootkit no mercado negro atualmente é muito caro e não costuma ser eficiente se a vítima em potencial está protegida.

A tecnologia encontrada em soluções de segurança Anti-Stealth (detecção de rootkits) e HIPS (sistema de prevenção de intrusão) em conjunto com boas práticas como atualizações periódicas da versão do sistema operativo e instalação dos patches de segurança mais recentes, normalmente protegem os usuários de rootkits – e também dos bootkits.

Imagem: Alexandr Matrosov

Autor: Ilya Lopes, ESET