O roubo de credenciais corporativas é uma constante no mundo do cibercrime. Neste post, exploramos um caso real que mostra como um simples clique em um e-mail pode permitir a instalação do Agent Tesla, um malware especializado no roubo de informações confidenciais.

A mecânica é conhecida: é distribuído um e-mail que aparenta ser legítimo e que contém um arquivo malicioso, o qual instala o malware ao ser aberto.

Após a infecção, o Agent Tesla é capaz de extrair credenciais de diferentes softwares, obter cookies de navegadores, registrar as teclas digitadas, além de fazer capturas de tela e do conteúdo da área de transferência.

Este não é um caso isolado, mas sim a confirmação de uma tendência entre os cibercriminosos. Em outro exemplo que analisamos anteriormente, observamos uma campanha de spear phishing em que os arquivos maliciosos estavam no formato .SVG e serviam como porta de entrada para o roubo de credenciais do Outlook.

A seguir, vamos analisar este caso específico para entender como se inicia a cadeia de infecção, quais são as características desse tipo de malware e quais detalhes em um e-mail devem acender o sinal de alerta.

Qual é o objetivo desse malware?

Uma vez que o acesso indevido aos sistemas corporativos é obtido, os cibercriminosos podem acessar informações altamente sensíveis, que podem ser usadas em atividades de espionagem, vendidas ou utilizadas para realizar outros movimentos dentro da mesma rede. Neste caso, estamos falando desde credenciais corporativas, dados de acesso a navegadores e clientes FTP, até VPNs e softwares de e-mail.

Para deixar claro: esse tipo de ataque não tem como objetivo o sequestro de dados ou a infecção com ransomware. Trata-se de uma ameaça extremamente silenciosa, voltada à exfiltração de dados.

Quais detalhes do e-mail devem acender o sinal de alerta?

Alguns elementos presentes no e-mail devem chamar a atenção, ou ao menos despertar a desconfiança do destinatário:

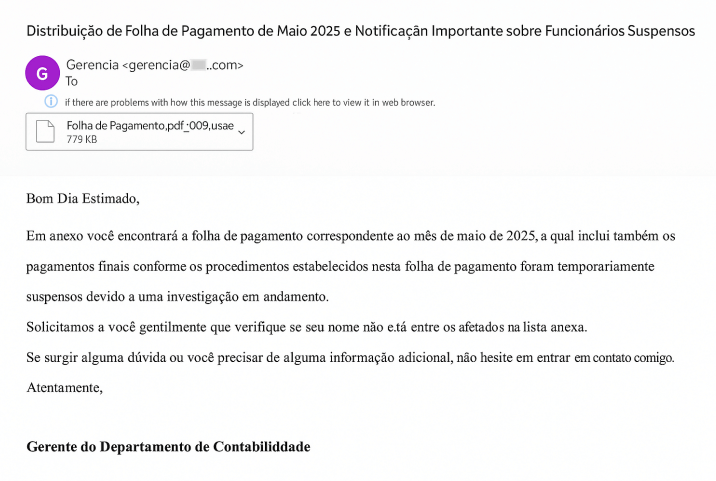

1. O assunto do e-mail apela para o senso de urgência da vítima. Isso é muito comum nesse tipo de ataque: o conteúdo costuma abordar temas sensíveis (neste exemplo, "Folha de pagamento de maio") e incluir uma mensagem urgente ("Notificação importante sobre funcionários suspensos").

2. Remetente desconhecido. Qualquer e-mail de um remetente desconhecido já é um sinal de alerta. Neste caso, o e-mail simula ser de uma instituição legítima, mas ao investigar o remetente, não há resultados, o que indica que provavelmente se trata de uma entidade inventada.

Análise do anexo

Focando especificamente no arquivo em anexo, observamos que ele possui a extensão ".uue", que pode ser utilizada para evitar a detecção por sistemas de segurança que não estejam devidamente configurados, além de enganar usuários desatentos.

Esse arquivo malicioso contém um executável que funciona como um loader, identificado como GuLoader, frequentemente utilizado por cibercriminosos para realizar o download de malwares em etapas posteriores. Neste caso, ele leva ao download do Agent Tesla.

Agent Tesla: payload final

Esse malware do tipo infostealer tem a capacidade de roubar credenciais armazenadas em navegadores web, clientes de e-mail, FTP e outros aplicativos comuns. Além disso, é capaz de registrar as teclas digitadas (ou seja, funciona como um keylogger) e realizar capturas de tela. Em seguida, o malware se comunica com um servidor C2 para exfiltrar os dados coletados.

Essa ameaça costuma se propagar por meio de e-mails de phishing que incluem um anexo malicioso, com o qual os cibercriminosos tentam enganar o usuário para que baixe e execute o conteúdo.

Medidas de prevenção e proteção

Assim como acontece no exemplo analisado neste texto, um simples e-mail pode abrir a porta para o roubo de credenciais na sua empresa. Para não ser vítima desse tipo de ataque, é fundamental adotar algumas boas práticas que vão mitigar esse risco:

- Sempre verifique a autenticidade das mensagens e desconfie de e-mails que chegam de forma inesperada e apelam para o senso de urgência;

- Cheque o domínio do remetente e, se possível, confirme por outro canal oficial, não importa o quão legítimo o e-mail pareça;

- Não baixe nem execute arquivos desconhecidos, especialmente se tiverem extensões incomuns;

- Ative a visualização de extensões no sistema operacional, pois isso ajuda a identificar arquivos como documento.pdf.exe, que tentam se disfarçar;

- Use autenticação em dois fatores (2FA): se as credenciais caírem em mãos erradas, o acesso será mais difícil com a dupla autenticação;

- Implemente uma solução robusta de segurança, que ofereça proteção contra malwares e phishing para proteger seus dispositivos. Por exemplo, a função antiphishing do ESET Home Security bloqueia sites e e-mails suspeitos.