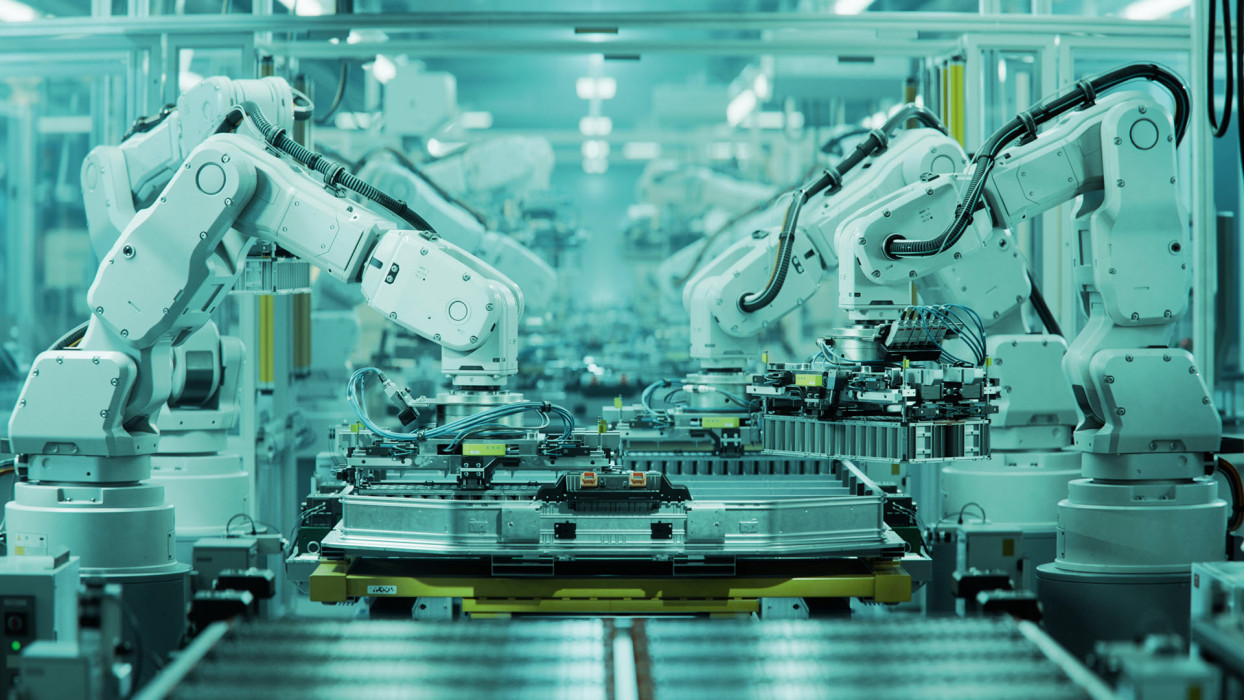

A Tecnologia Operacional (OT) consiste em sistemas, softwares e hardwares que controlam dispositivos físicos em ambientes industriais (sistemas de controle industrial), como usinas de energia, fábricas, entre muitos outros usos.

As OT interagem controlando, por exemplo, máquinas e infraestruturas críticas no mundo físico, ao contrário das TI convencionais, que se concentram mais no mundo digital. Embora ambas estejam conectadas e façam parte da área de tecnologia.

Recentemente, as OTs têm se tornado um alvo interessante para cibercriminosos. Segundo um relatório de 2024, 73% das organizações pesquisadas relataram intrusões que afetaram seus sistemas.

Quais são as principais vulnerabilidades em sistemas OT?

De acordo com o Top 10 do OWASP para Tecnologia Operacional (OT), foram identificadas algumas das principais vulnerabilidades em sistemas OT a nível global. A seguir, destacamos as que podemos considerar mais relevantes:

Gestão inadequada da cadeia de suprimentos

Nesse contexto, os cibercriminosos exploram as conexões de uma organização com seus fornecedores de hardware ou outros serviços. Ou seja, eles não atacam diretamente o alvo principal, mas sim sua cadeia de suprimentos.

Uma gestão inadequada representa um risco grave no ambiente OT, especialmente na implementação de sistemas SCADA (Supervisory Control and Data Acquisition), que são plataformas que permitem supervisionar, controlar e automatizar processos industriais remotamente.

De fato, em 2024, tivemos como exemplo o caso da CrowdStrike, em que uma atualização do software Falcon causou interrupções globais. Um erro na atualização dos "Named Pipes" fez com que o controlador acessasse um endereço de memória inexistente, desencadeando a "Tela Azul da Morte" (BSOD). Esse problema afetou diversas indústrias, incluindo companhias aéreas, o setor de saúde, entre outros.

Design inadequado de zonas e dutos

Em ambientes OT, uma boa estratégia de segurança é segmentar a rede em zonas conforme o nível de risco e os requisitos de segurança de cada ativo.

Os "dutos" são os caminhos de comunicação entre essas zonas. Se não forem bem definidos ou protegidos, podem se tornar pontos de entrada para ataques.

Algumas deficiências nesse aspecto são:

- Não contar com uma DMZ (zona desmilitarizada) entre as redes de TI e OT, o que pode deixar conexões diretas abertas entre esses ambientes. Isso possibilita que uma ameaça em TI alcance a OT (e vice-versa), violando o princípio básico de separação e aumentando o risco de propagação de malware ou acessos não autorizados;

- Permitir ACLs (listas de controle de acesso) que aceitem faixas completas de IPs e portas, em vez de restringir o acesso apenas a hosts ou serviços específicos. Isso pode possibilitar, por exemplo, que um atacante escaneie ou explore serviços em OT a partir de outras partes da rede;

- Utilizar protocolos como IMAP (e-mail) ou DNS, que podem ser usados para C&C (comando e controle), facilitando, por exemplo, a exfiltração de dados ou o controle remoto de dispositivos comprometidos.

Uso de dispositivos com vulnerabilidades conhecidas

No mundo OT, a possibilidade de atualizar vulnerabilidades constantemente, como acontece no âmbito de software e TI, é um pouco mais complexa, pois aplicar patches não é tão simples.

De fato, não é a mesma coisa atualizar um servidor do que um dispositivo médico ou um sistema de controle de uma planta industrial, pois um erro simples em uma atualização pode colocar vidas em risco.

Em segundo lugar, no mundo OT atualmente, há poucos fornecedores, e não é comum oferecer atualizações ou notificar vulnerabilidades e falhas.

Além disso, muitos sistemas legados não foram originalmente construídos com uma perspectiva de segurança, e essas falhas se estendem aos sistemas derivados, que acabam herdando esses problemas.

Essas questões deixam muito a desejar em termos de segurança digital e ainda são complexas de serem resolvidas, o que torna provável que muitos sistemas OT estejam expostos a essas vulnerabilidades.

Falta de conscientização

Além da tecnologia, é bastante comum no ambiente OT que usuários, colaboradores e trabalhadores não tenham uma conscientização adequada, o que abre diversas brechas de segurança digital.

Está claro que deve existir uma cultura de educação contínua, mas também políticas robustas que não se apliquem apenas aos funcionários internos, mas também a fornecedores, licitantes e terceiros que tenham contato, para proteger todas as partes do sistema.

A falta de conscientização gera diversas vulnerabilidades, incluindo configurações incorretas ou mal compreendidas pelos colaboradores. Procedimentos inadequados na conexão das OT com seu ambiente, assim como erros mínimos ou negligências durante as operações, podem abrir brechas para a entrada de ciberataques.

Também podemos destacar a falta de conhecimento técnico no uso do hardware do sistema, o que pode deixar vulnerabilidades abertas.

Mitigação de riscos

Está claro que ainda estamos em um momento de aprendizado sobre o tema e que existem muitas ações que podemos tomar para mitigar os riscos, sendo talvez uma das mais importantes o desenvolvimento seguro desde o início na criação de sistemas OT, mas também:

- Realizar auditorias de segurança digital periodicamente, como um meio relevante para detectar vulnerabilidades;

- Aplicar patches de segurança disponíveis, assim como atualizar o firmware;

- Implementar a segmentação de redes para separar as OT das TI, como ferramenta essencial para evitar o movimento de cibercriminosos;

- Considerar a necessidade de credenciais robustas e autenticação multifator aplicáveis a todas as tecnologias, incluindo as OT.

Talvez, como já foi mencionado, uma das formas mais eficazes de abordar essa questão desde a raiz seja capacitar os colaboradores em boas práticas de cibersegurança.

Por fim, é evidente que devem ser implementadas soluções de segurança especializadas para a proteção dos ambientes OT, como sistemas de detecção de intrusões e firewalls industriais.