A ferramenta de compactação de arquivos WinRAR lançou a versão 7.12, que corrige uma vulnerabilidade crítica que permitia alterar os caminhos de extração de arquivos .rar maliciosos. Essa falha, identificada como CVE-2025-6218 e classificada com uma pontuação de 7,8 na escala de severidade CVSS, possibilitava a execução imediata de malware ou fazia com que ele fosse executado na próxima inicialização do Windows. Segundo o relatório da própria WinRAR, o problema afeta versões do software baseadas em Windows.

Segundo a notificação oficial, os produtos afetados são as versões 7.11 e anteriores do RAR (WinRAR) para Windows, bem como as versões RAR e UnRAR para Windows, o código-fonte portátil do UnRAR e o UnRAR.dll. As versões do RAR e do UnRAR para Unix, o código-fonte portátil para Unix e o RAR para Android não foram afetados por essa falha.

O WinRAR possui mais de 500 milhões de usuários em todo o mundo, de acordo com informações em seu site oficial, o que torna o impacto dessa vulnerabilidade potencialmente muito significativo, podendo afetar um grande número de pessoas.

A falha foi descoberta pelo pesquisador de segurança conhecido como whs3-detonator e reportada no dia 5 de junho por meio da Zero Day Initiative. Isso permitiu que a empresa lançasse, em 26 de junho, a atualização que corrige a vulnerabilidade.

Que tipo de vulnerabilidade é a CVE-2025-6218

A vulnerabilidade detectada é do tipo directory traversal — Directory Traversal Remote Code Execution Vulnerability (ZDI-CAN-27198) — que permite que arquivos maliciosos contidos em um arquivo compactado sejam extraídos em caminhos manipulados. Independentemente do local de extração escolhido pelo usuário, os arquivos podem ser direcionados para pastas sensíveis, como a de inicialização automática do sistema.

Embora a exploração exija interação do usuário (como abrir o arquivo ou acessar uma página web adulterada), uma vez descompactado, o código malicioso pode ser executado sem a necessidade de privilégios de administrador.

Mesmo sendo indispensável a interação do usuário, ao abrir o arquivo ou visitar um site malicioso, após a extração e o armazenamento nos caminhos manipulados, o código é executado automaticamente, sem requerer permissões elevadas.

Histórico de vulnerabilidades exploradas no WinRAR

Não é a primeira vez que uma vulnerabilidade importante no WinRAR é relatada e, posteriormente, explorada por cibercriminosos em ataques.

Em 2019, uma falha crítica nesse software foi aproveitada por grupos de ransomware para distribuir arquivos maliciosos contendo esse tipo de malware. Além disso, circularam em diversos fóruns ferramentas que permitiam criar arquivos .rar maliciosos personalizados com o malware escolhido pelo operador da ferramenta.

Mais recentemente, em 2023, uma vulnerabilidade zero-day no WinRAR (CVE-2023-38831) foi ativamente explorada por cibercriminosos para disseminar diferentes tipos de famílias de malware, como trojans de acesso remoto.

Como verificar se o WinRAR está atualizado

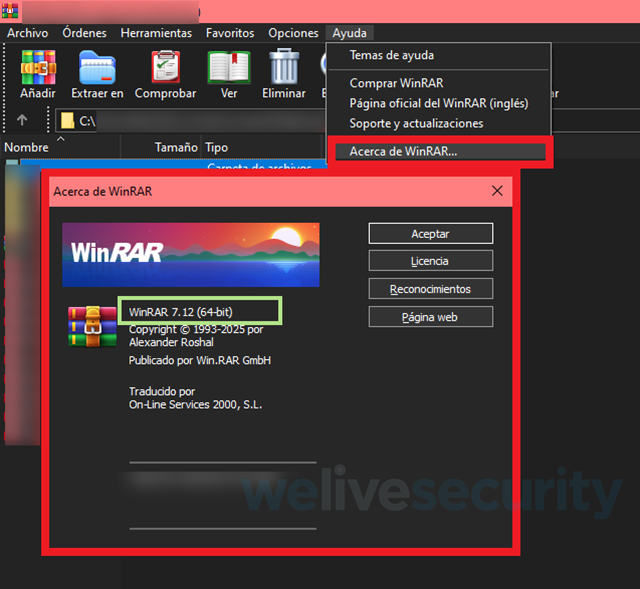

Como o WinRAR não realiza atualizações automáticas, é comum que muitos usuários ainda utilizem versões muito antigas do programa.

Para verificar qual versão está instalada no seu computador, abra o WinRAR, vá até a aba Ajuda e clique em Sobre o WinRAR. Confirme se a versão exibida é a mais recente, a 7.12.

Para baixar a versão mais recente, acesse a seção de suporte e atualização no site oficial do WinRAR.

Bases de boas práticas em gestão Empresarial

Se você utiliza essa ferramenta de compressão na sua empresa, ou qualquer outra, seguir estas sugestões pode minimizar os riscos de que ela seja usada para atacar o seu ambiente corporativo. Como parte das políticas de segurança, podem ser adotadas as seguintes medidas:

- Padronize e defina qual ferramenta de compressão será utilizada (por exemplo, 7-Zip ou WinRAR);

- Evite que versões não autorizadas ou desatualizadas possam ser instaladas;

- Mantenha o software atualizado para a última versão em todos os dispositivos;

- Implemente a restrição de execução de arquivos extraídos em pastas sensíveis (como AppData, Inicializar - Startup, etc.);

- Desative a execução automática de arquivos extraídos;

- Implemente soluções antivírus/EDR que escaneiem arquivos compactados antes da extração e configure regras para bloquear arquivos com caminhos suspeitos ou extensões duplas (ex.: .jpg.exe);

- Conscientize os colaboradores sobre os riscos de abrir arquivos compactados de fontes desconhecidas.