Na comunidade do Roblox, ferramentas como o Solara, um executor de scripts para o jogo, se tornaram bastante populares por permitirem a execução de códigos dentro da plataforma. No entanto, essa funcionalidade não está livre de riscos: cada vez mais usuários se perguntam se o Solara é seguro, se pode conter malware ou se o melhor é evitá-lo.

Neste post, vamos analisar o que é de fato o Solara, por que ele é detectado por alguns antivírus, que tipos de malware estão sendo distribuídos em seu nome e como se proteger de possíveis armadilhas.

O que é o Solara?

Nos últimos tempos, o termo "Solara Executor" passou a aparecer em diversos sites e fóruns como Reddit, Discord e YouTube, principalmente em conteúdos relacionados ao Roblox, uma plataforma que permite criar e jogar games desenvolvidos por usuários.

O Solara oferece uma interface para executar scripts no Roblox, o que facilita a personalização e otimização da experiência de jogo. Ele funciona injetando código no ambiente do game, uma prática que viola os termos de serviço do Roblox e é considerada como trapaça no jogo (game hacking).

Apesar de o Roblox bloquear regularmente algumas versões, os desenvolvedores do Solara e sua comunidade encontram formas de contornar essas restrições, o que mantém o executor ativo.

Assim como outras ferramentas desse tipo, o Solara envolve riscos. Já foram detectadas versões modificadas usadas para distribuir malwares, incluindo trojans de acesso remoto (RATs) e mineradores de criptomoedas.

Mais do que o funcionamento do executor em si, um dos maiores perigos está nas versões falsas que circulam com intenções maliciosas.

Solara: malware ou apenas um falso positivo?

Essa dúvida surge porque alguns antivírus detectam o Solara como uma ameaça, classificando-o como malicioso devido ao seu comportamento potencialmente suspeito. Mas essa detecção não é apenas um falso positivo. Ela reflete um risco real, já que o funcionamento da ferramenta envolve injeção de código, permissões elevadas e atualizações dinâmicas, o que pode ser explorado a qualquer momento por quem a desenvolve para executar ações prejudiciais. Mesmo que muitos usuários defendam o uso do executor e afirmem que ele é inofensivo, existe um risco de segurança, principalmente porque pouco se sabe sobre quem são os responsáveis por sua criação.

Alguns antivírus detectam comportamentos associados a malware ou até mesmo a trojans de acesso remoto (RATs). No entanto, não há nenhuma declaração oficial que confirme se a versão considerada legítima é ou não maliciosa, especialmente quando há diversas variantes adulteradas circulando com objetivos maliciosos.

Por isso, o mais adequado é classificar o Solara e ferramentas similares como aplicações potencialmente indesejadas, ou PUA (na sigla em inglês).

É importante destacar que o ecossistema do Roblox já registrou casos em que executores populares, mesmo começando como ferramentas legítimas e sob controle de seus desenvolvedores originais, acabaram sendo comprometidos por terceiros e usados para distribuir malware. Foi o que ocorreu em 2022, quando pesquisadores identificaram que uma versão do Synapse X, amplamente usada na época, estava sendo distribuída com código malicioso, demonstrando como uma ferramenta sem intenção maliciosa pode virar um vetor de ataque.

Outro exemplo que ilustra esses riscos é o do executor chamado Wave. Um usuário relatou no X (antigo Twitter) que uma falha de segurança foi explorada para acessar remotamente computadores dos usuários, desinstalar o executor e exibir uma mensagem de alerta. A intenção era conscientizar sobre os perigos de instalar softwares de origem desconhecida, mostrando como até ferramentas vistas como confiáveis podem representar riscos caso tenham vulnerabilidades ou caiam nas mãos erradas.

Portanto, mesmo desconsiderando as versões falsas que se aproveitam da popularidade dos executores e são claramente maliciosas, não se pode afirmar que as versões oficiais estão totalmente isentas de risco. Seu próprio funcionamento já representa uma ameaça potencial à segurança.

Tudo isso nos leva a refletir sobre os riscos associados ao uso do Solara Executor e se realmente vale a pena assumi-los. E, caso a decisão seja seguir adiante, é essencial entender os perigos envolvidos e saber como reduzi-los.

Malware disfarçado de Solara Executor

Existem muitas versões falsas do Solara que são distribuídas em sites que se fazem passar por páginas oficiais, perfis falsos no Discord, vídeos no YouTube e publicações no Reddit, todos com o objetivo de enganar quem busca baixar o executor.

Já foram identificados exemplos de executores falsos do Solara que infectam os dispositivos com malwares como trojans de acesso remoto (RAT), infostealers que roubam credenciais e até ransomware, que criptografa os arquivos do sistema e exige o pagamento de um resgate para restaurá-los.

Recentemente, diversos relatórios revelaram que algumas versões do Solara se comportam como executáveis maliciosos. Por exemplo:

- Foram identificados casos de distribuição do malware Meduza por meio de um executável baixado de um repositório no GitHub (RobloxInjector.zip), segundo um relatório da Any.run.

- Outro relatório mostrou que o Solara também tem sido utilizado para disseminar o ransomware Chaos, uma operação de RaaS ativa desde 2021, em que o malware se disfarça como SolaraBootstrapper.exe para enganar jogadores.

- Já uma análise do RevDiaries apontou que certas versões do Solara distribuem o infostealer Rhadamanthys junto com um minerador de criptomoedas, sendo propagadas por meio de mensagens no Discord e sites falsos que imitam o original.

Alguns aspectos destacados das análises desses falsos executores mostraram:

- Uso de técnicas de evasão para não serem detectados (como Anti-VM e Anti-Debug), dificultando a análise e permitindo que permaneçam ocultos no dispositivo infectado.

- Download de outros componentes maliciosos a partir do GitHub, como infostealers e mineradores de criptomoedas.

- Comunicação com um servidor controlado por cibercriminosos, para onde são enviadas informações coletadas do computador da vítima, possibilitando o monitoramento e a realização de ações remotamente no dispositivo comprometido.

Além disso, a ESET detectou arquivos maliciosos com os nomes "Solara.exe" e "solarabootstrapper.exe". Essas detecções foram classificadas como variantes genéricas, fazendo referência a possíveis packers ou crypters. Fica evidente que o nome Solara está sendo usado na distribuição de arquivos maliciosos, embora isso não signifique que o executável original do Solara seja malicioso.

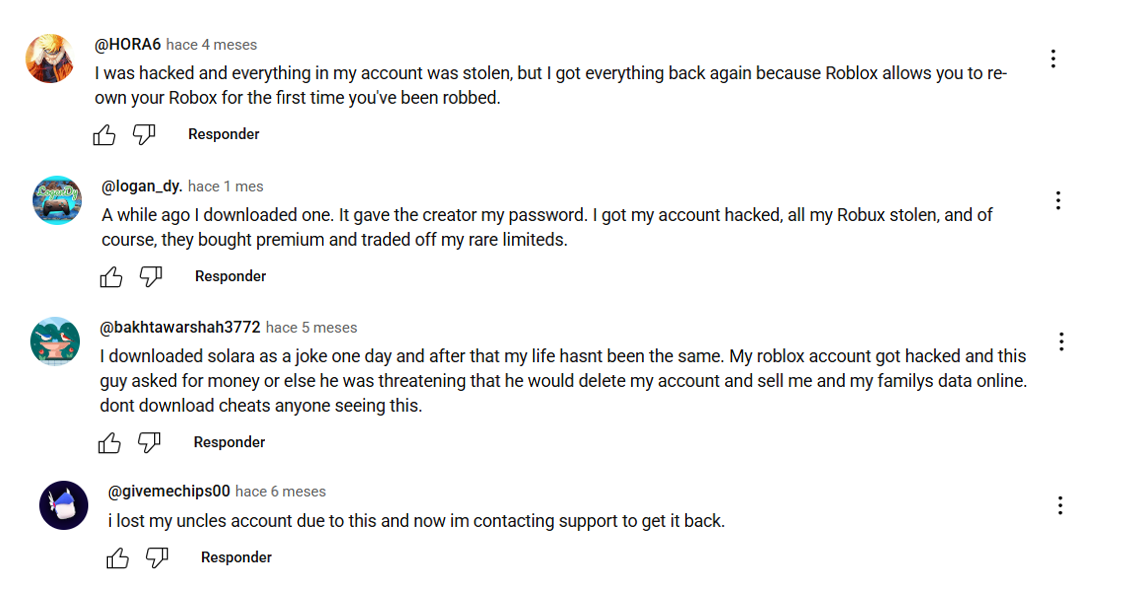

Relatos de vítimas de falsos executores do Solara

A seguir, apresentamos exemplos de usuários que compartilharam suas experiências após baixar versões falsas do Solara. Incluímos capturas de comentários feitos no Reddit e no YouTube, além de um exemplo que mostra como uma vulnerabilidade em um executor oficial para Roblox pode ter sérias consequências.

Reunimos imagens de usuários que, em vídeos no YouTube ou em discussões no Reddit sobre o executor, relatam o que viveram após, possivelmente, baixarem uma versão falsa. A maioria afirma ter tido contas de redes sociais, e-mails e até perfis do Roblox roubados.

Qual é o Solara "oficial"?

Um dos principais problemas envolvendo o Solara diz respeito à forma como ele é distribuído. Existem versões, reais ou falsas, disponíveis em diversos sites, outras compartilhadas por meio do Discord e até por links em vídeos no YouTube. Muitas pessoas buscam saber qual é a fonte oficial de download. E como isso não está claro para a maioria, acabam recorrendo a fontes não verificadas. Essa falta de clareza facilita a disseminação de malware e outros tipos de golpes.

Embora neste artigo não compartilhemos a URL que a comunidade reconhece como oficial, por motivos de segurança e por não incentivarmos o uso desse tipo de ferramenta, observamos sites que imitam páginas legítimas e utilizam endereços como "solaraexecutor", "devsolara" ou "solaraexec", entre outros.

No Discord, a situação é semelhante. A comunidade discute constantemente qual seria o canal oficial da ferramenta.

Conclusão: é seguro usar o executor Solara no Roblox?

O caso do Solara reflete um fenômeno comum no ecossistema do Roblox. Ferramentas que prometem funcionalidades avançadas também podem representar riscos significativos. Mesmo que a versão oficial de um executor não apresente comportamento malicioso, o próprio funcionamento dessas ferramentas, baseado em injeção de código, permissões elevadas e atualizações remotas, cria uma superfície de ataque que pode ser explorada tanto pelos desenvolvedores quanto por terceiros mal-intencionados.

Como se proteger e evitar riscos

A principal recomendação é não utilizar executores nem ferramentas de trapaça no Roblox, devido a todos os riscos já mencionados.

Ainda assim, seguem algumas orientações importantes:

- Evite baixar executores de fontes não verificadas. Se decidir fazer isso, analise o arquivo em sites como o VirusTotal.

- Preste atenção à origem dos arquivos. Verifique os links compartilhados no Discord, YouTube ou GitHub e confira a reputação dos sites que oferecem diferentes versões.

Revise os permissões solicitadas. Antes de executar o arquivo, veja quais privilégios ele exige e evite conceder permissões desnecessárias. - Mantenha-se informado. Acompanhe fóruns e comunidades confiáveis para ficar por dentro de novas ameaças ou vulnerabilidades.

- Utilize soluções de segurança atualizadas. Tenha sempre um antimalware e outras ferramentas de proteção na versão mais recente, capazes de detectar e bloquear ameaças.

- Considere alternativas seguras. Existem ferramentas legítimas de personalização do Roblox que não envolvem os mesmos riscos de um executor não auditado.