O APT Activity Report da ESET, referente ao período de outubro de 2024 a março de 2025, apresenta um resumo das ações mais relevantes de grupos de ameaças persistentes avançadas (APTs) que foram analisadas e documentadas pela equipe de pesquisa da ESET ao longo desses seis meses.

As operações destacadas representam um panorama mais amplo das ameaças investigadas durante esse período, ilustrando as principais tendências e desenvolvimentos. Vale lembrar que este relatório contém apenas uma fração dos dados de inteligência em cibersegurança fornecidos aos clientes dos relatórios privados de APT da ESET.

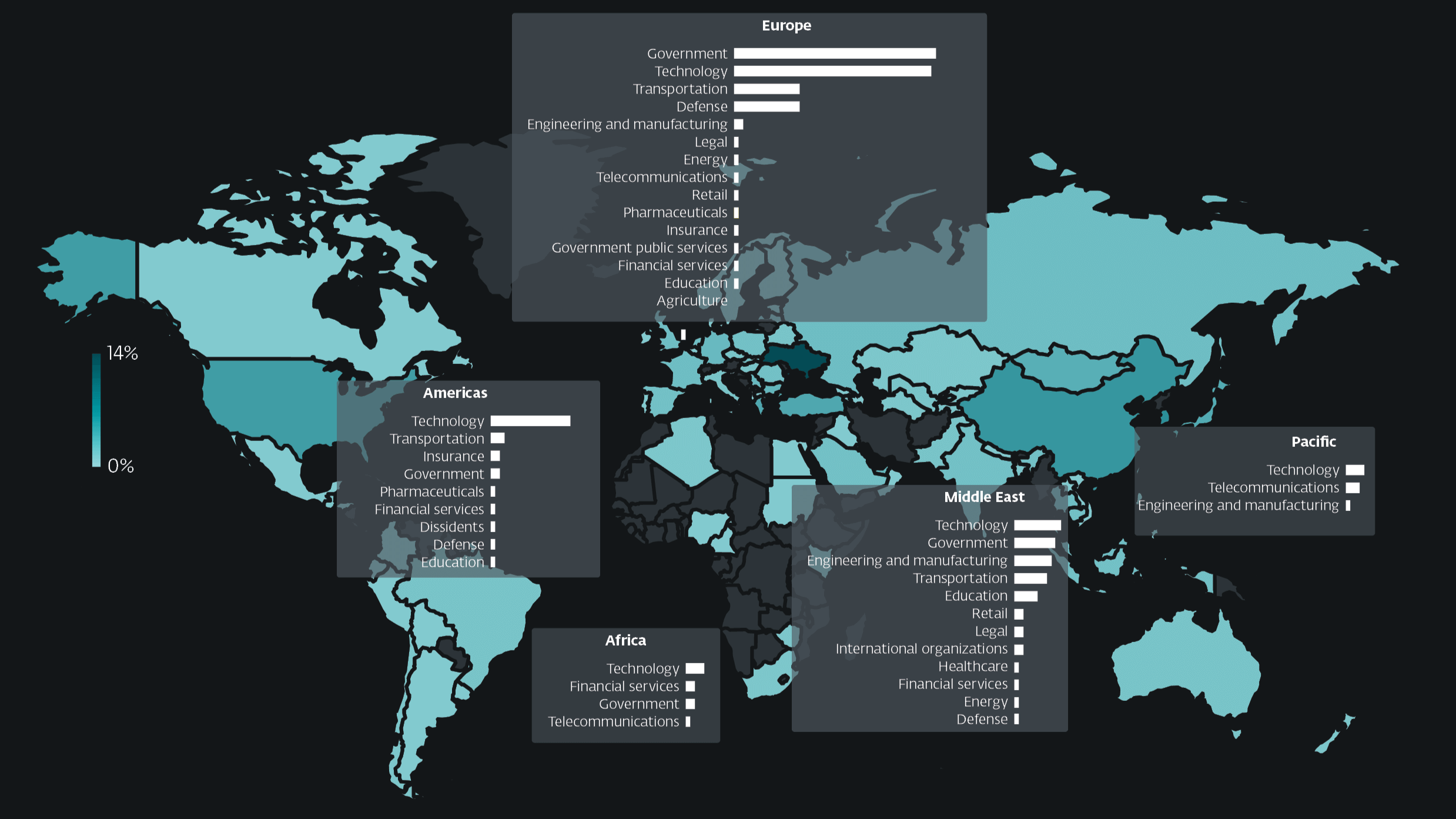

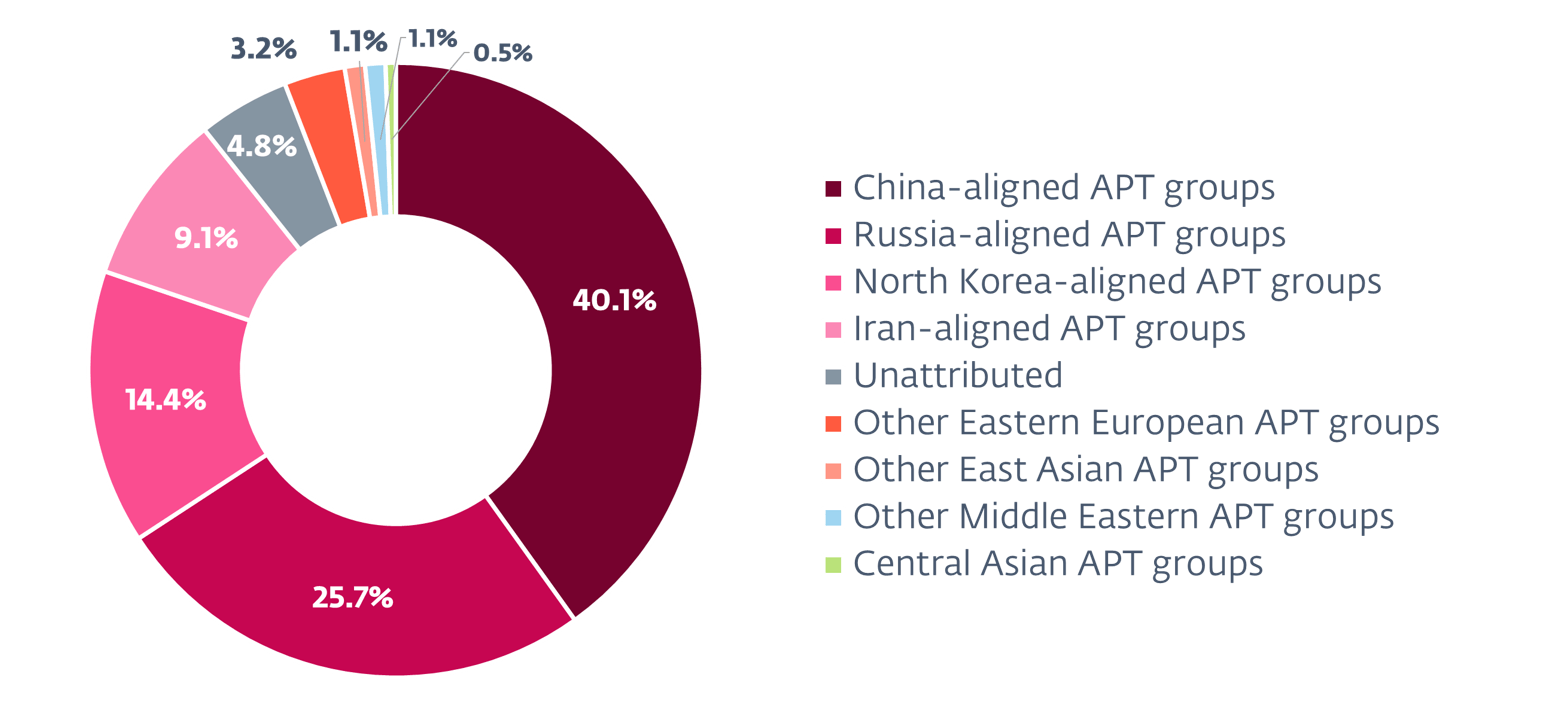

Durante o período monitorado, cibercriminosos alinhados à China continuaram conduzindo campanhas persistentes de espionagem com foco em organizações europeias. O grupo Mustang Panda permaneceu como o mais ativo, tendo como alvos órgãos governamentais e empresas de transporte marítimo, por meio de carregadores Korplug e unidades USB maliciosas.

O grupo DigitalRecyclers continuou direcionando suas atividades à órgãos governamentais da União Europeia, utilizando a rede de anonimização KMA VPN e implantando as backdoors RClient, HydroRShell e GiftBox. Já o PerplexedGoblin utilizou uma nova backdoor de espionagem que batizamos de NanoSlate contra uma instituição governamental da Europa Central.

O grupo Webworm atacou um órgão governamental da Sérvia usando SoftEther VPN, destacando a contínua popularidade dessa ferramenta entre grupos alinhados à China.

Além disso, acreditamos que um cluster associado ao ShadowPad que pode, eventualmente, lançar ataques de ransomware com fins financeiros tem como foco principal a espionagem.

Também destacamos o uso frequente, por parte do grupo Worok, de conjuntos de ferramentas de espionagem compartilhadas, como HDMan, PhantomNet e Sonifake, abordando atribuições inconsistentes feitas por terceiros que associavam campanhas envolvendo essas ferramentas a outros grupos.

Cibercriminosos alinhados ao Irã permaneceram altamente ativos, com destaque para o grupo MuddyWater, que utilizou com frequência softwares de monitoramento e gerenciamento remoto (RMM) em ataques de spear phishing.

Destaca-se a colaboração entre o MuddyWater e o Lyceum, um subgrupo do OilRig, em um ataque direcionado a uma empresa israelense do setor de manufatura.

O grupo BladedFeline retomou suas atividades contra uma antiga vítima, uma empresa de telecomunicações no Uzbequistão, em um momento que coincidiu com iniciativas diplomáticas do Irã. Já o grupo CyberToufan conduziu operações destrutivas, lançando um ataque com wiper contra diversas organizações em Israel.

Grupos APT alinhados à Coreia do Norte estiveram particularmente ativos em campanhas com motivação financeira. O grupo DeceptiveDevelopment ampliou significativamente seus alvos, utilizando falsas ofertas de emprego, principalmente nos setores de criptomoedas, blockchain e finanças. O grupo empregou técnicas inovadoras de engenharia social, como ataques ClickFix e publicações falsas em issues do GitHub, para distribuir o malware multiplataforma WeaselStore.

O roubo de criptomoedas da Bybit, atribuído pelo FBI ao grupo TraderTraitor, envolveu um comprometimento da cadeia de suprimentos da Safe{Wallet}, resultando em perdas de aproximadamente 1,5 bilhão de dólares.

Enquanto isso, outros grupos alinhados à Coreia do Norte apresentaram oscilações em seu ritmo operacional: no início de 2025, Kimsuky e Konni retomaram seus níveis habituais de atividade após uma queda notável no final de 2024, redirecionando seus alvos, anteriormente voltados a think tanks de língua inglesa, ONGs e especialistas em Coreia do Norte, para entidades sul-coreanas e diplomatas.

Já o grupo Andariel ressurgiu, após um ano de inatividade, com um ataque sofisticado contra uma empresa sul-coreana de software industrial.

Cibercriminosos alinhados à Rússia, especialmente os grupos Sednit e Gamaredon, mantiveram campanhas agressivas, com foco principal na Ucrânia e em países da União Europeia.

O Sednit aprimorou a exploração de vulnerabilidades XSS (cross-site scripting) em serviços de webmail, expandindo a Operação RoundPress para além do Roundcube, incluindo também o Horde, MDaemon e Zimbra.

Descobrimos que o grupo explorou com sucesso uma vulnerabilidade zero-day no MDaemon Email Server (CVE-2024-11182) contra empresas ucranianas.

O grupo RomCom demonstrou capacidades avançadas ao empregar exploits zero-day contra o Mozilla Firefox (CVE-2024-9680) e o Microsoft Windows (CVE-2024-49039). Todas essas vulnerabilidades foram relatadas pelos pesquisadores da ESET aos respectivos fornecedores.

O Gamaredon permaneceu como o grupo mais ativo contra a Ucrânia, aprimorando a ofuscação de seu malware e introduzindo o PteroBox, um ladrão de arquivos que utiliza o Dropbox.

O grupo Sandworm intensificou operações destrutivas contra empresas do setor de energia na Ucrânia, implantando um novo wiper chamado ZEROLOT por meio do Active Directory Group Policy e utilizando ferramentas de RMM nas fases iniciais de comprometimento.

Por fim, atividades relevantes de grupos menos conhecidos incluíram o APT-C-60, focado em indivíduos no Japão possivelmente ligados à Coreia do Norte, e uma campanha altamente direcionada de phishing, conduzida por um cibercriminoso ainda não identificado, que se passou pelo Fórum Econômico Mundial e por sites de eleições, visando obter informações sensíveis de autoridades e diplomatas ucranianos.

Além disso, o grupo StealthFalcon conduziu operações de espionagem focadas na Turquia e no Paquistão.

As atividades maliciosas descritas no APT Activity Report da ESET - Q4 2024 a Q1 2025 são detectadas pelos produtos da ESET. A inteligência compartilhada baseia-se majoritariamente em dados proprietários de telemetria da ESET, verificados pela nossa equipe de pesquisa.